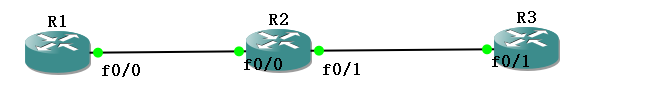

Caso configuração Topologia

processo providenciado na reivindicação

1, para a Internet IP XY.XY.XY.X / 24, de auto-retorno IP 0 a XXXX, onde X orientada ID do dispositivo, Y para o ID do dispositivo remoto;

2, utilizando três routers para OSPF comunicação IGP;

3, usando a chave 512bit configuração da porta de 2009, sobre o SSH R3;

4, o utilizador criado em R3:. R1, senha: Cisco;

. 5, o nome do domínio para o SSH R3 é a www.cisco.com;

caso dispostas pensamento

1, disposta sobre o IP R1, R2 e R3:

R1(config)#interface fastEthernet 0/0

R1(config-if)#ip address 12.1.1.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#interface loopback 0

R1(config-if)#ip address 1.1.1.1 255.255.255.0

R2(config)#interface fastEthernet 0/0

R2(config-if)#ip address 12.1.1.2 255.255.255.0

R2(config)#interface fastEthernet 0/1

R2(config-if)#ip address 23.1.1.2 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#interface loopback 0

R2(config-if)#ip address 2.2.2.2 255.255.255.0

R3(config)#interface fastEthernet 0/1

R3(config-if)#ip address 23.1.1.3 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#interface loopback 0

R3(config-if)#ip address 3.3.3.3 255.255.255.0

2, dispostas em três OSPF routers fornecendo conectividade para o IGP multicast;

R1(config)#router ospf 100

R1(config-router)#router-id 91.1.1.1

R1(config-router)#network 1.1.1.0 0.0.0.255 area 0

R1(config-router)#network 12.1.1.0 0.0.0.255 area 0

R2(config)#router ospf 100

R2(config-router)#router-id 92.2.2.2

R2(config-router)#network 2.2.2.0 0.0.0.255 area 0

R2(config-router)#network 12.1.1.0 0.0.0.255 area 0

R2(config-router)#network 23.1.1.0 0.0.0.255 area 0

R3(config)#router ospf 100

R3(config-router)#router-id 93.3.3.3

R3(config-router)#network 3.3.3.0 0.0.0.255 area 0

R3(config-router)#network 23.1.1.0 0.0.0.255 area 0

3, R3 no domínio:

R3(config)#ip domain-name www.cisco.com

4, o grupo de utilizador local e em VTY R3:

R3(config)#username R1 password cisco

R3(config)#line vty 0 4

R3(config-line)#login local

5, para gerar chaves SSH em R3:

R3(config)#crypto key generate rsa

The name for the keys will be: R3.www.cisco.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

6, disposta sobre a SSH R3:

R3(config)#ip ssh port 2009 rotary 1

R3(config)#line vty 0 4

R3(config-line)#rotary 1

R3(config-line)#transport inp

R3(config-line)#transport input ssh

teste caso resulta

um, a configuração é completa, no R1 a R3 de login ser SSH:

R1#ssh -l R1 -p 2009 3.3.3.3

Password:

R3>

2, a configuração, em R1 a R3 para Telnet para:

R1#telnet 3.3.3.3

Trying 3.3.3.3 ...

% Connection refused by remote host

Resumo e outra

1, SSH é um protocolo seguro de controlo remoto, uma vez que não é enviado para os dados de telnet e uma extremidade distal com uma chave, mas os dados são codificados com a chave local, após o que a extremidade distal do densa chave de decodificação, e aumentar a segurança de transmissão de dados;

2, um dos pré-requisitos para SSH configure para configurar um nome de domínio local;

3, primeiro definir a chave de criptografia antes de configurar SSH;

4, por padrão, chave de criptografia é 512bit, você pode configurar manualmente para melhorar a segurança;

5, após SSH configurando acabado, a proposta de encerramento outra aproximação para pouso em VTY, aumentar a segurança;