tubo aspirador rede e analisador de protocolo

nota

Pertence cursos: ataque à rede e prática de defesa

Exigências de trabalho: quarta operação

resumo 1. Aprendizagem

- Com fios / sniffer wireless; hardware / software sniffer

- Alguns conceitos e princípios:

- Ethernet: partilhada transmissão; dispositivo de interface da rede é um cartão de rede recebe o endereço de difusão de estrutura de dados (o MAC é encapsulado); controlador do NIC recebe todos os quadros de dados que se encontram ligados através de um meio compartilhado de modo aleatório.

- Comum / rede de comutação (encaminhamento armazenado, mapeamento MAC).

- Alguns meios de cheirar em uma rede de comutação puro: endereço MAC de inundar ataque (múltiplos mecanismos de falha de transbordo); falsificação MAC (MAC falso envia dados para a central para modificar a tabela de mapeamento); a falsificação ARP.

- FBP: Dados pacote de transmissão-recepção camada de interface de ligação do tipo UNIX sistemas; filtragem de pacotes (mais bits de teste calculados).

- Libpcap (UNIX-like sistemas), a biblioteca da ferramenta de captura de pacotes, o BPF com o mesmo, poupando o pacote de dados capturados é o formato pcap, o mesmo formato campo geral pacotes semelhantes.

- NPF e WinPcap (packet.dll, wpcap.dll), BPF, eo sistema de vitória libpcap

- Libpcab chamar funções de biblioteca para ajudar os indivíduos de ferramentas sniffing pequena rede de massa corporal.

- tcpdump (chamada libpcab, usando as regras gramaticais BPF)

- Detecção: linux kernel usando mais do que apenas a verificação de modo ip promíscuo para confirmar se os pacotes de dados recebidos, o modo normal é configurado para receber apenas válido endereço MAC de destino características MAC endereço nativo ou um endereço de broadcast, um ICMP ip eficaz ativamente pedido, detectando segmento se há um host no modo de cheirar.

- análise de protocolo de rede: desc nível cabeçalho de protocolo de cada informação de campo de dados e informação de campo; análise passo determina o fim do cabeçalho da trama, a informação de protocolo de camada de rede (tipo de protocolo IP (0800), IP de origem e de destino), camada de transporte de datagramas de IP recombinante informações (tipo de protocolo (TCP: 6, UDP: 17 ), a fonte e a porta pia), uma recombinação segmento da camada de transporte, e determina o tipo de dados de protocolo de pedido de informação recombinante (principalmente chamar libcap base de dados manipulador de pacotes de acordo com o protocolo correspondente

processpacket()). - WIRESHARK alguns comandos filtragem:

[src|dst] host \<host>(escuta na fonte especificada ou o endereço de destino para o hospedeiro),less|greater\<length>seleccionadas de acordo com os requisitos do tamanho do pacote,\[tcp|udp][src|dst] port \<port>TCP filtrada, UDP e número de porta. Is Present, Contains, Matchs

2. A parte prática

-

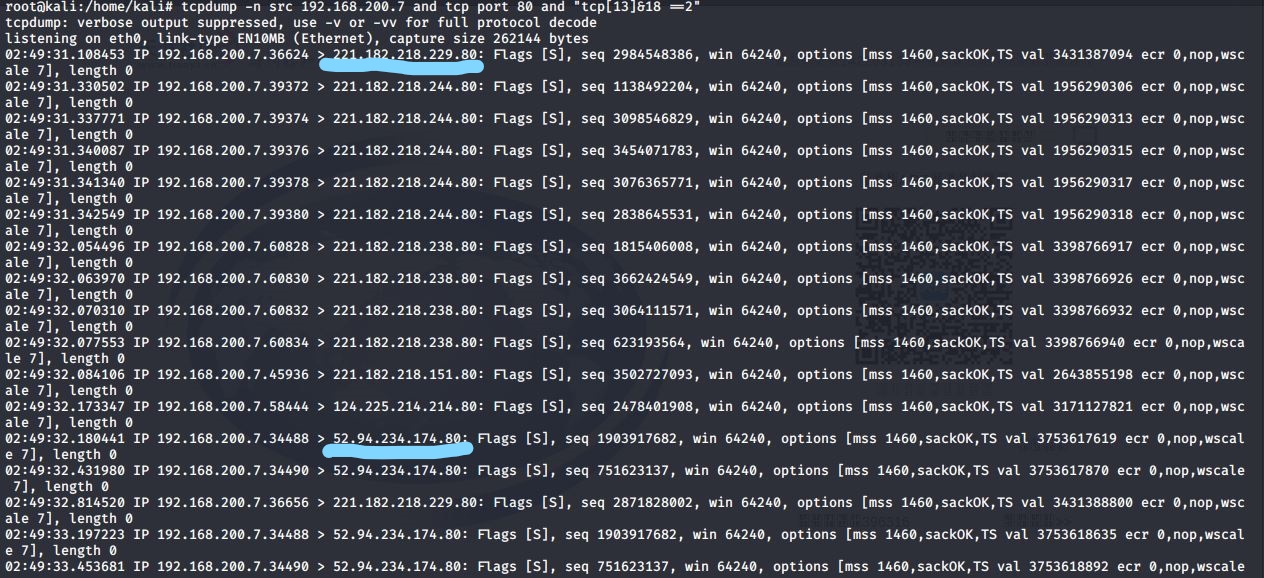

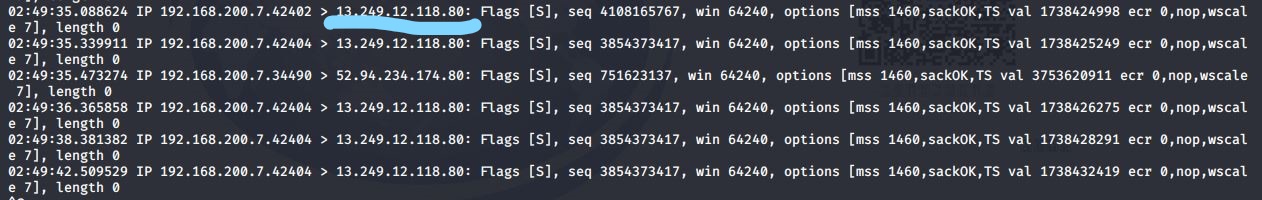

tcpdump sniffer, use o comando

tcpdump -n src 主机ip and tcp port 80 and "tcp[13]&18==2", o acesso simultâneo tianya.cn, vai encontrar o acesso a três servidores web:

-

wireshark sniffing telnet de login bbs:

Abra a captura início wireshark, use o comando

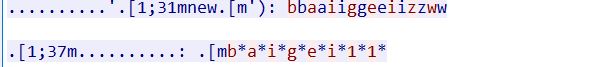

telnet bbs.fudan.edu.cn(telnet 23 porta garantia estado aberto; garantia podem registar bbs Login ..) digite a senha da conta depois de iniciar sessão bbs.fudan.edu.cn. Em wireshark filtro de entrada de comandoip.dst ==202.120.225.9 and tcp.dstport == 23, em que 202 .. . . ip do servidor para os bbs. Após a reorganização do diálogo que siga tcp stream, obter informações:Para efeitos de ip 202.120.225.9, porta 23.

senha da conta (dados), representado pelo código ascll, TCP pacotes de dados transferências.

Pista tcp córregos disponível em texto

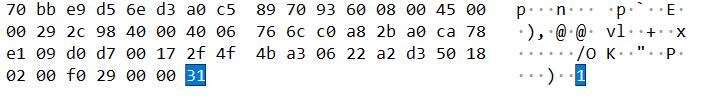

Também podem ser examinados no pacote.

-

Análise dada pcap:

aviões de ataque e alvo endereço IP ip:

Antes de responder às perguntas que se seguem, para analisar os dados:

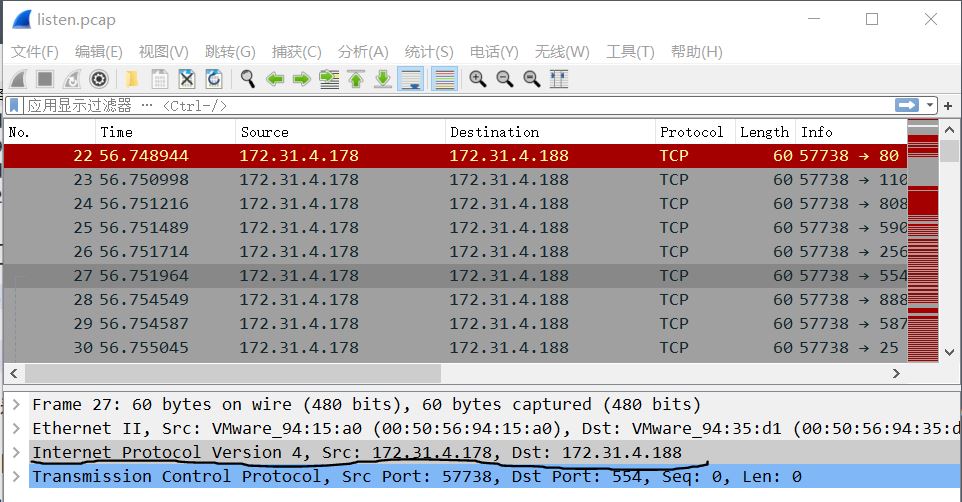

Os primeiros oito grupos, primeiros 188: D1 (ip: mac) transmitir um pacote e, em seguida, encaminhá-lo atualizou sua tabela de mapeamento ARP. Acho que este tempo 178: card a0 pertencente ao modo promíscuo, o tráfego no segmento de rede que estão sendo monitorados. Após 178: pedido a0 e conhecer 188: endereço d1mac. Quando a informação pacote recebido d1 retorno desejado (ACK), 178 :: pacotes começar a partir do nono 178: início a0 tentando com 188: número de porta de conexão TCP diferente d1, mas 188 a0 voltou palavra de estado primeiras desconectado caso, especula-se 178: a0 a 188: d1 para verificação da porta TCP, uma única conexão usando a palavra de estado modo de transmissão não é confirmada pela terceira vez, é

especulado pode nmap ferramenta de varredura para o SYN:

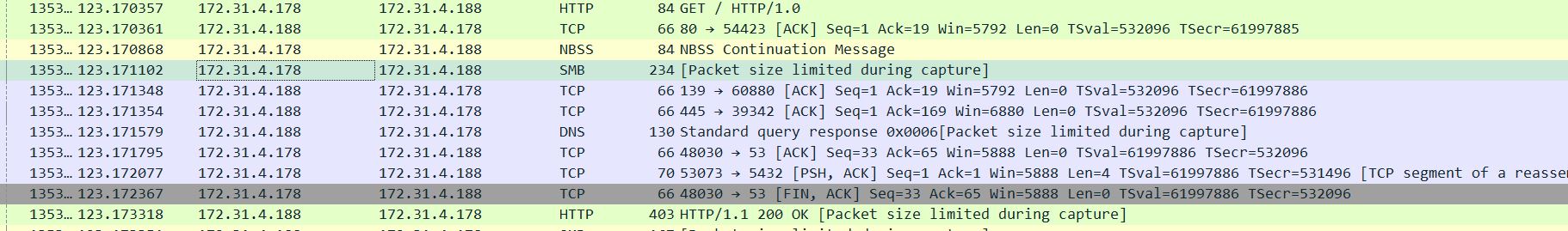

Após os dados, o surgimento de tais http, SMTP e outro campo protocolo de camada de referência, acho 178: a1 sido a digitalização serviços de rede abertas:

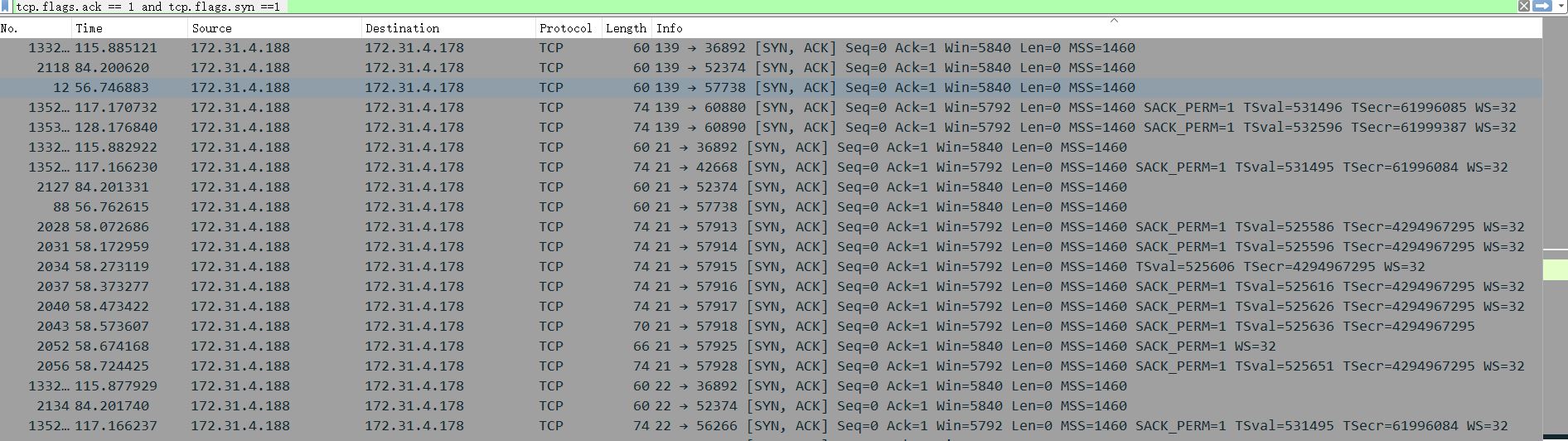

Use um filtro:

tcp.flags.ack == 1 and tcp.flags.syn ==1porta de filtro (178: a0, pela primeira vez enviado seq == 0) Aberto:

Como o sistema operacional aeronaves de ataque, uma vez que os pacotes NBNS, e acho que seu hospedeiro honeypot é linux-lo.

3. Problemas e Soluções

- Se as chamadas de função de biblioteca são os mesmos, o mesmo pedido execução do protocolo, como analisar os dados de um determinado ferramentas de ataque de ataque e sistema operacional digitá-lo? pacote de detecção de intrusão a menos que seja dado (este sentimento como dados de tráfego tcpdump honeywall dado).

4. sentimento

..

referência

..