웹 로직 임의의 파일 업로드 _CVE-2018에서 2894 사이에 원격 코드 실행 취약점 재현성

첫째, 취약점 설명

두 페이지 getshell 취약점이 직접 권한을 얻을 수 있습니다 업로드에 웹 로직 관리 측면 무단있다. 임의의 파일 업로드 취약점에 웹 로직 웹 서비스 테스트 페이지를 복구 7 월에 오라클을 업데이트, 웹 서비스 테스트 페이지는 기본 "생산 모드"로 열리지 않기 때문에 취약점이 제한됩니다. 두 페이지가 /ws_utc/begin.do,/ws_utc/config.do된다.

둘째, 결함은 버전에 영향을 미칩니다

오라클 웹 로직 서버, 버전 10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3

셋째, 취약점 재생 및 환경 구조

1, 고정 표시기 환경의 사용은 vulhub 환경을 구축하기

(2), 웹 로직 서비스를 시작하려면 다음 명령을 실행

CD를 vulhub / 웹 로직 / CVE-2018년에서 2894년까지 /

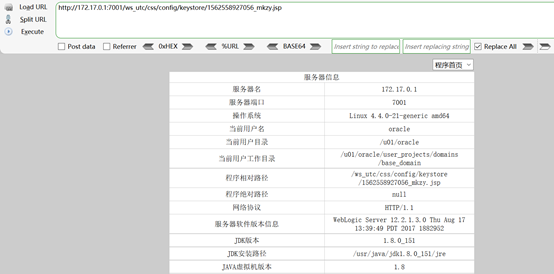

고정 표시기-작성 빌드

-d를 고정 표시기-구성

3, 환경, 액세스 http://172.17.0.1:7001/console를 시작한 후, 당신은 로그인 페이지의 배경을 볼 수 있습니다

관리자 암호, 관리자 사용자 이름 웹 로직, 암호 DMZkS7RT을 볼 수 그렙 암호 | 4 실행 로그를 고정 표시기-구성

5, 페이지를 다시 방문, 구성을 BASE_DOMAIN 클릭 "고급"에서 "웹 서비스 테스트 페이지 사용"옵션을 설정 한 다음 구성을 저장

6, 액세스 http://172.17.0.1:7001/ws_utc/config.do는 설정 일 홈 디렉터리는 /u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls입니다 .ws - TestClient을-앱 WLS / 4mcj4y / 전쟁 / CSS

> 다음 업로드 "추가"JSP 말레이시아 - 7, 다음 "보안"을 클릭

8、审查元素,查看时间戳

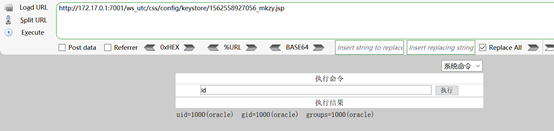

9、访问http://172.17.0.1:7001/ws_utc/css/config/keystore/1562558927056_mkzy.jsp

10.输入jsp大马密码

四、漏洞防御

1、 设置config.do,begin.do页面登录授权后访问

2、 IPS等防御产品可以加入相应的特征

3、 升级到官方的最新版本

参考链接: https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2018-2894