まず、3つの主要分野でのデジタル証明書の検証:

(1)デジタル証明書の有効性検証

(2)ルート証明書の検証

(3)CRL検証

1、デジタル証明書の有効性検証

時に証明書内の開始時刻と終了時刻にすることを意味します。証明書が有効である解析することにより、証明書を取得するのは簡単です

2は、ルート証明書を確認するために、

最初のルート証明書が何であるかを理解できますか?

ユーザー情報、ユーザーの公開鍵、およびCA署名:普通の証明書は、一般的に3つの部分から構成され

、我々はこの証明書は、CAの署名の正当性を検証するために必要とされていることを確認する必要がありますので。その後、我々は、CAの公開鍵を必要としています。それに加えて、公開CA証明書はに(この証明書は、証明書に署名した通常の証明書と呼ばれている)があります。だから我々は、別の証明書の信頼性を確認する必要があります。加えて、また(この証明書は、別の証明書によって署名された証明書であると呼ばれる)別の証明書の真正性を検証する必要があります。証明書チェーンを取得し、ダウン引き返します。そして、それが終わるところからこの証明書チェーン?すなわち、ルート証明書の終わり(ルート証明書は、それが終わりであることを確認するため)。ルート証明書は、(すなわち、この証明書は、CA公開鍵で、この証明書に署名したことがある)自分自身の中心で非常に特別な証明書、CA署名付き証明書です。この証明書の信頼の証明書チェーンの代わりにこの証明書を信頼します。

独自の証明書を使用する前に、すべてのユーザーが最初のルート証明書をダウンロードする必要があります。

証明書発行者の署名を検証するには、ルート証明書の公開鍵:ことを確認するために、いわゆるルート証明書。だから、最初にすべてのルート証明書とルート証明書は、(信頼できるドメインである)信頼できる証明書のリストである必要があります持っている必要があります。

3、CRL検証

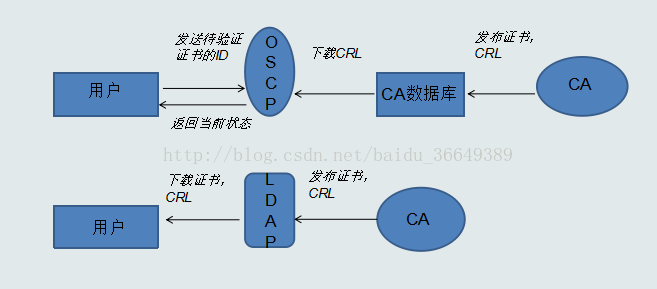

CRLは、凍結および証明書失効のためのボイドリストをCA署名付き証明書です。一般的にはそこにアクセスHTTPまたはLDAPのためのCRLの証明書の住所、CRLは、CRL検証をダウンロードし、アドレスを解析して得られた、と。

そこ証明書とCRLの有効日と次回の更新日、CRLが自動的に更新されるので、そこが遅れることになるので。

それでは、OSCP証明書のステータスがオンラインクエリ別の方法があり、あなたはリアルタイムの証明書のステータスを照会することができます。

2つの証明書ステータスクエリの比較:

二、HTTPS証明書の検証のセキュリティ上の問題によって引き起こされます

悪意のあるユーザの電話機証明書がインストールされている場合、ユーザは中間者攻撃により応答して通信要求(リクエスト)またはデータ(返信応答)を盗聴し、修正することができます。

モバイルバンキングmiddle攻撃手順:

1、ときに、クライアントが起動し、データを送信する前に、クライアントとサーバー間のハンドシェイクニーズ、両方のハンドシェイクプロセスにおけるデータのパスワード情報暗号化伝送を確立します。

2、このプロセスの遮断時にサーバーへのハンドシェイクの仲介クライアント要求の後に、サーバーへのアナログクライアント要求は(サーバへのサポートの暗号化ルールの独自のセットを送信するために)、サーバが暗号化アルゴリズムとハッシュアルゴリズムのセットから選択されますそして、証明書の形で自分のアイデンティティ情報がクライアントに送り返さ。含まれている証明書ウェブサイトのアドレス、公開鍵暗号化と同様に、認証局の情報を。

図3は、仲介インターセプトの下、今回はクライアントにサーバー証明書の情報から返され、その証明書情報を交換します。

図4は、クライアントの応答を得仲介ブローカーは、証明書の暗号化データの送信を選択します。

5、自身の証明書を復号化するために、クライアントの要求を取得した後の中間データ。

6、その後、盗聴や変更要求データ、および暗号化された要求元のクライアント・サーバへのアナログデータの後。これは、全体のプロセスの仲介攻撃を完了します。

例えばシミュレート中央の攻撃にシオマネキツール:

1は、最初にお使いの携帯電話にシオマネキルート証明書を装入しました。

輸出シオマネキのルート証明書、携帯電話のSDカードでシオマネキルート証明書、およびその後、携帯電話の設定で - セキュリティ、SDカードからの証明書のインストール]を選択し、シオマネキが正常にお使いの携帯電話にルート証明書をインストールしました。

2は、PC側のシオマネキを開き、PC側シオマネキのポートへの移動通信エージェントが待機している(真ん中の[詳細設定]無線LANでのセットアップエージェント)、そのようなすべての通信は、モバイルバンキングシオマネキリスニングとなります。

図3は、モバイルバンキングのクライアントが起動し、プレーンテキストへのすべての要求されたデータにシオマネキに表示されます、そして、成功意志HTTPS暗号バイパスさを転送するように変更することができます。

保護対策:

代理店経由で発行したCA証明書を使用して、実際の状況と組み合わせた場合に可能に、しかし、その後、時間とコストがこれを行うには高すぎるので、今まれに便利な方法です。モバイルバンキングサーバが実際に固定されているので、証明書が固定されているので、あなたができる「証明書または公開キーロック」を使用検証されていない保護証明書の有効性の問題へのアプローチを。

特定の実装:

1公開キーロック

サービスは、送信HTTPS通信を終了したときに、クライアントに書き込まれた公開鍵証明書のAPKは、公開鍵証明書をチェックしてAPKと一致しています。

2証明書のロック:

クライアントは、クライアントから発行された公開鍵証明書は、クライアントコードの修正ではなく、サーバーから、証明書情報を取得するには、電話、HTTPS通信に格納されています。

第三に、ルート証明書

1.定義

CAのルート証明書は、SSL証明書が信頼の連鎖の起点である発行中核機関です。ルート証明書は、各ブラウザのSSL証明書用のブラウザはルート証明書ストアを持っているかどうかであり、いくつかのブラウザは、独自のルート証明書ストアを使用している、といくつかのサードパーティ製のブラウザはルート証明書ストアを取っています。あなたは、クライアントのブラウザコレクションをダウンロードする際に、ルート証明書ストアは、ルート証明書がプリロードされています。それはブラウザが自動的にプライベートキーSSL証明書で信頼署名されていることを保証しますので、そのため、ルート証明書は、非常に重要です。信頼されたルート証明機関の証明書は、CAが検証することであるとしながら、(CA)の所属する組織のSSL証明書を発行する機関。

2.証明書チェーンとは何ですか?

SSL証明書は、サイトをどのようにブラウザを識別するために信頼されますか?実際には、ときクライアントアクセスサーバー、ブラウザは、SSL証明書の信頼性を確認し、迅速な検証SSL証明書を実行します。

ブラウザの識別SSL証明書の認証動作は、証明書チェーンの内容に基づいています。だから、証明書チェーンは何ですか?

ユーザーは、SSL証明書を取得する前に、あなたは最初の証明書署名要求(CSR)と秘密鍵を生成する必要があります。最も単純な反復では、ユーザーが生成したCSRを認証局に起こり、その後、ユーザーに背中を送信するSSL証明書とSSL証明書の利用者の秘密鍵機関によって署名されたルートCA証明書を使用します。

ブラウザは、証明書が信頼されたルート証明書の署名(ルートの秘密鍵を使って署名)によって発行されて表示されますSSL証明書を検出した場合。ブラウザの信頼ルートなので、そのブラウザはまた、すべての証明書署名ルート証明書を信頼することができます。

証明書チェーンは、トラストアンカー(CA証明書)署名された証明書へのリンクとリンク-組成物の二つの側面で構成されています。トラストアンカーCA証明書のリンクは、中間証明書に署名することができる。中間証明書の所有者が別の証明書の署名に自分の秘密鍵を使用することができます。両者のこの組み合わせは、証明書チェーンを構成するであろう。

3.中間証明書とは何ですか?

こうした現象は、エラーや問題が発生したルート、各証明書の使用が署名されたルートを取り消す必要性と、非常に危険であるため、認証局(CA)は、サーバ証明書(あるSSL証明書)のルートディレクトリから直接発行されません信頼の失効。

したがって、このリスクを避けるために、CA機関は通常、ルートの中で引用されました。CA機関は、中間根、根の間でブラウザの信頼に署名する秘密鍵を使用しています。次に、SSL証明書のユーザアプリケーションに署名するCA秘密鍵中間ルート証明書を使用します。この中間体形態は、複数回にルートを繰り返すことができる、すなわち、別の中間ミドルウェアルート記号の使用は、CAミドルウェアによって署名されたSSL証明書。

これは、可視化プロセスの証明書チェーンである上記の例から見ることができ、CAメカニズムは、中間体を維持するためだけの簡単な操作を必要とするが、実際には、実際の証明書チェーンは、一般的にはるかに複雑です。

4、デジタル署名の役割は何ですか?

ルート証明書は、デジタル形式で中間証明書によって署名された場合、それは信頼証明書の中間部に転送されます。署名が直接由来しているので、ルート証明書受信者の秘密鍵、それは自動的に信頼されます。

SSL証明書のブラウザまたは他のクライアントがサーバーを検出した場合には、公開鍵証明書自体または関連して証明書を受け取ることになります。その後、公開鍵、デジタル署名のロックを解除するには、証明書がどの会社によって署名されて参照してください。クライアントのブラウザがウェブサイトにアクセスするときには、SSL証明書サーバがユーザを認証し、暗号化された署名のロックを解除するには、公開鍵であり、署名が信頼されたルート証明書ストアにブラウザバックによって署名された証明書とロックが解除されますインチ

ロック解除された署名のリンクはブラウザの信頼されたルート証明書ストアにない場合、ブラウザは、証明書が安全ではないが表示されます。

5、ルートCA証明書と中間ルートCAの違いは?

ルートCA証明書は、その機関が信頼図書館メインのブラウザにルートCAを取った、一つ以上の信頼されたルート証明機関を持つことです。中間ルートCAまたはサブCA証明書はルート証明機関の途中で発行され、彼らは必ずしもブラウザの信頼ストアにルート証明書を持っていますが、信頼できるサードパーティのルート、この考えに彼らのルーツ中間リンク回復しません。これは、クロス署名と呼ばれています。

だから、政府機関によって発行されたCA証明書の番号を直接自分の根から放出されるのではなく、エラーや安全事件の可能性を減らすことができますルート署名証明書の真ん中、によってセキュリティレベルを強化するためにあります。中間ルートの取り消しではなく、ルート証明書と証明書失効は、拡張子によって署名された場合は、このアプローチは、信頼できないルート途中から発行された証明書につながります。

実際には、現在の古典的なケースがあり、Googleや他の主流のブラウザでは、SSL証明書にシマンテックブランドをキャンセルされます。シマンテックSSL証明書は、何百万人を発行した自信が困難なプロジェクトであるように思わキャンセルされたことが報告されています。ブラウザだけのシマンテックCAのルート証明書ストアにすることができ、すべての根を削除する必要があるため実際には、しかし、これは、非常に簡単な作業です。

図6に示すように、チェーンとルート単一のルートとの差?

CAが所有している単一のルートは、直接証明書を簡単に展開する手順を許可する証明書を発行します。チェーンは、証明書を発行するためのルートのコンテンツのサブCAで中間証明書ですが、ルートCA証明書の真ん中に自分自身を信頼されていないので、信頼できるサードパーティのCAにリンクする必要があります

違いは以下の通り:

ルートチェーンは必要で、インストールのより複雑な方法で、中間およびアプリケーション証明書をホストする各サーバーにロードする必要があるため、ルートを。必要なチェーンのルートCAによっては、リンクを支配し、彼らがビジネスのルートCA一度、彼らは多大な影響を受けるだろう、rootユーザーを制御することはできませんので、。ルート証明書と中間証明書は有効期限が切れ、その後、中央のルートルート証明書が前にある必要があり、これはなり、作業の難易度を高めます。

最後に、信頼されたルート証明機関によって発行された証明書上記の上、証明書チェーンの署名と暗号化は、実際には、基本的に公開鍵インフラストラクチャ、またはPKIです。

参考:https://blog.csdn.net/baidu_36649389/article/details/53240579