モニターのファイルはシステムである黒を防ぐために、Linuxでの変更します

https://os.51cto.com/art/201912/608702.htm

しようとする別の日

のinotify

運用・保守サーバ厄介な問題は、システムが鶏肉や鉱山機械低下し、黒であるということです。セキュリティベースライン構成を強化することに加えて、IDS / IPS(侵入検知/防御システム)以外のネットワークとポート補強、システムとアプリケーションのバグ修正を、強化、及び他の態様は、完全かつ正確なセキュリティが適時缶ホストレベルの監視、監視システムであります侵入活性を検出、タイムリーな処理のために準備を警戒します。

- 著者:セキュリティバグ出典: 今日のニュースの見出し | 2019年12月31日夜02時00分

運用・保守サーバ厄介な問題は、システムが鶏肉や鉱山機械低下し、黒であるということです。セキュリティベースライン構成を強化することに加えて、IDS / IPS(侵入検知/防御システム)以外のネットワークとポート補強、システムとアプリケーションのバグ修正を、強化、及び他の態様は、完全かつ正確なセキュリティが適時缶ホストレベルの監視、監視システムであります侵入活性を検出、タイムリーな処理のために準備を警戒します。この記事のバグは、そのファイルシステムの変更を監視するために私たちを与えました。

アウトライン

* nixのシステムで、すべてがファイルであり、ファイルシステムはそのような活動の更新を操作するなど、システムの変化と反応する傾向が変化し、システムアプリケーションのシステムは、(安全監査を決定するために使用することができる)、またはシステムがハッキングされました。バグにシステムメンテナンスにおける長年の経験を黒の最も明白な機能の一つですよると、システムファイルの変更を含むがこれらに限定されません。

/ビン(などnetstatコマンドは、ps、として、悪質なトロイの木馬としての基本的なツールを置き換えます)

/ sbinに(などSSHD、lsofは、SS、として、悪質なトロイの木馬としての基本的なツールを置き換えます)

/ usr / binに(などSSHD、lsofは、SS、として、悪質なトロイの木馬としての基本的なツールを置き換えます)

/ usr / sbinに(などSSHD、lsofは、SS、などの悪質なトロイの木馬などの基本的なツールを、交換してください)

/etc/init.dの(悪意のあるスクリプトの起動を追加し、起動タスクを変更します)

/等/

/etc/cront.d(悪意のあるスクリプトが実行時限追加し、スケジュールされたタスクを変更します)

/ etc / crontabの(悪意のあるスクリプトが実行時限追加し、スケジュールされたタスクを変更します)

〜/ .ssh /ディレクトリ(パブリックインジェクション)

の/ etc /のsysconfig(iptablesの変形構成など、オープンネットワークの制限)

の/ etc / SSH /(SSH設定変更)

ウェブディレクトリ(編集サイト)

etcディレクトリのファイルを交換するか、または違法にファイルを追加されます。

これらのディレクトリとファイルの監視を強化し、それが黒であることからシステムを防ぐことができ、システムは黒ですが、ある程度の問題を見つけることができません。

-mtimeディレクトリのファイルの変更を見つけます

監視システムの変更への最も簡単で一般的な方法は、findコマンドを使用することで、最近その-mtimeファイルの変更を表明していました。

例えば、使用することができます日は/ usr / binディレクトリのファイルを使用して変更を確認します

- 見つけるの/ usr /ビン-m -1

これらのファイルの詳細情報を見ためには、xargsのを使用することができますか-execこれらの変更ファイルは、次のような-al LS、と表示されます。

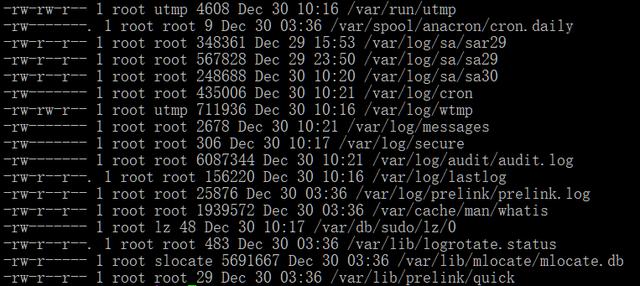

- 検索/ VAR型F -mtime -1 - EXEC LS \} {-Al。

システムファイルの変更を監視RPM

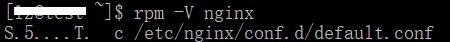

LinuxのRPMは、すべてに精通しているアプリケーションをインストールするRPMを使用して、アプリケーションパッケージです。RPMは、実際にシステムデータベースパッケージ、およびパッケージは、認証を提供し、元のインストールパッケージの変更を見つけるために使用することができます。基本的なコマンドの適用を確認するためにRPMパッケージファイルは、RPM -Vです。たとえば、クエリの検証パッケージは、nginxのnginxの回転数-Vを使用することができます。

コマンドの結果ということを確認するために、最初のいくつかのプロパティ。プロパティが正常であることを示し、変更の他の徴候があると、ファイルが削除された場合の特性は、それが要求されますことを示し、「行方不明...」。次の属性の意味:

結果は:nginxのパッケージサイズは、default.confファイル、MD5ハッシュファイルの修正時刻が変更されました。

注:標準のファイル属性を表しmeditopeフラグ文字c、上図があり、cはプロファイルファイルを表します。他の徴候があります:D%ドキュメントのドキュメントには、グラム%のゴースト文書が含まれるべきではありません、問題がある可能性があります; 1%ライセンス認証ファイル; R%のreadme READMEドキュメント。

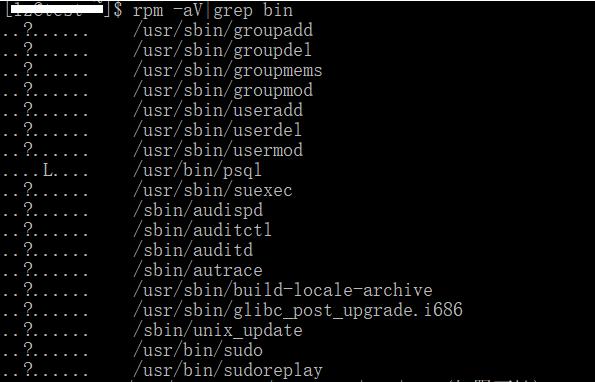

-V选项增加-a就可以列出当前系统中安装后,所有变化过的包文件,可以以此来检查文件包的完整性,安全性等。我们对结果使用grep进一步检查就得到具体的文件,比如要获取bin目录系统文件变化过的文件:

Inotify监控文件变化

另一个比较常用的方法是用Inotify来监控文件变化。Inotify是Linux内核自带(2.6.13)的系统事件监控机制。Inotify优点之一是基于内核事件通知机制,无需定时主动探测文件状态,简单可靠。另一个好处是有文件变化时通知时候,可以记录当时的用户和事件进程。基于Inotify的工具有inotify-tools、sersync和lsyncd等,我们此处简单介绍inotify-tools使用。

inotify-tools安装

安装比较简单,以centos为例,先添加epel源,然后

- yum install inotify-tools

inotify-tools使用

inotify-tools安装后会附带两个工具即inotifywait和inotifywatch。inotifywait工具用来添加文件或目录监控,支持对文件的一些操作事件,比如open、close、delete等,运行后系统处于阻塞状态。inotifywait的参数和对应事件列表如下图所示:

做为安全方面考虑,重点关注文件文件变化和创建时间,即modify和create事件。

inotifywatch工具用来查看所监视的文件发生事件的数据统计。

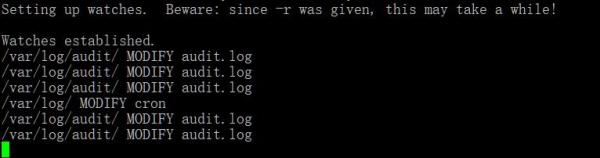

下面举一个实例来说明,我们用inotifywait来监控/var目录下文件的变化:

- inotifywait -mre modify /var

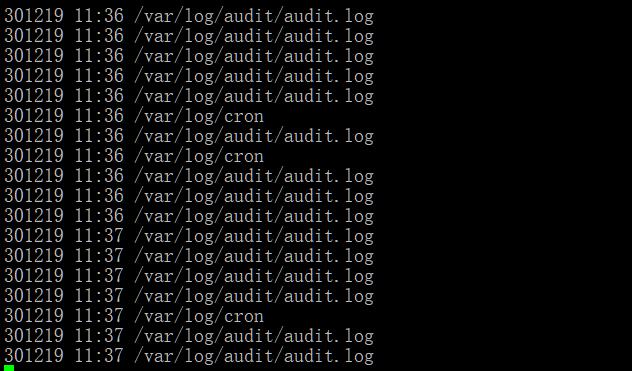

为了便于阅读,我们添加一些日志和时间格式参数:

- inotifywait -mrq --timefmt '%d%m%y %H:%M' --format '%T %w%f' -e modify -e create /var

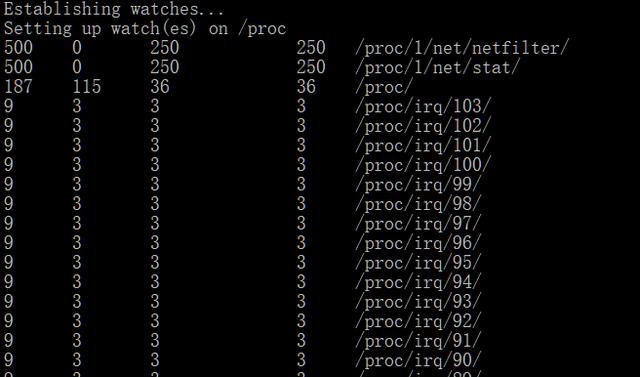

要统计系统内30秒内的变化数据,可以用inotifywatch:

- inotifywatch -v -t 30 -r /proc

inotifywatch 的使用此处不在详细介绍。

自建编写脚本进行文件Md5监控

还有一个方法就是对特定目录(比如Web目录)开始时候对其计算md5 哈希,以后定时计算md5然后比对,发现md5 哈希不一致了,说明文件已经被篡改了。对此,虫虫之前基于这个原理用Perl写了一个脚本MD5Check(github: /bollwarm/MD5Check),可以直接用来使用或者做参考。

MD5Check安装很简单,有Perl的环境下(依赖Digest::MD5)直接下直接clone文件就可以使用,或者使用cpanm安装

cpanm MD5Check

使用:

使用方法,执行 perl bin/init.pl web目录(自定义),初始化MD5值。

然后使用perl bin/check.pl前一部保存的md5哈希的文件检查。

详细实例,见bin目录下的 init.pl 和 check.pl

cpanm安装后,可以直接用perl单行程序检查使用

初始化:

- perl -MMD5Check -e 'init("/web")' >file

检查:

- perl -MMD5Check -e 'print md5check(file)'

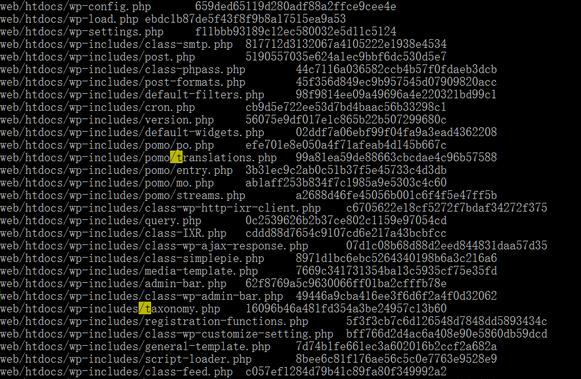

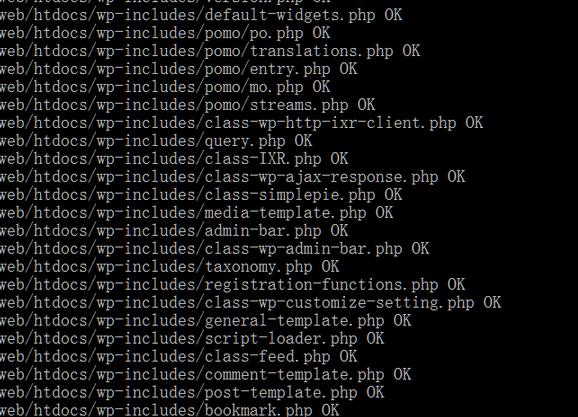

实例:我们举一个wordexpree网站为例子:

- perl init.pl /web >webmd5.20161027

检查:

- perl check.pl webmd5.20161027

总结

本論文では、道のLinuxのファイルの変更を監視することにより、ハッキング防止するためのシステムを説明します。いくつかの共通の監視Linuxファイルシステム監視方法について説明します。rpmは、Inodifyとスクリプトからの方法が、見つけます。もちろん、これらの方法は、configureとアラームに(ファイアウォールの変更、流れの変化をモニタリングするモニタリングのプロセスの他の部分を含め、)セキュリティ監視システムの一部として使用することができ、タイムリーかつ総合的なシステムを実現するために(例えば、ZABBIXなど)の監視システムを満たしている必要があります。これらの部品については、我々はについてあなたを与えるする機会を持っています。