そして、他の薬剤には、詳細なチュートリアルです以下、burpsuiteキャッチャーパケットドッキングウィンドウコンテナを使用しました。

プラットフォームの脆弱性(bwapp)へのドッキングウィンドウは、例えば、キャプチャする方法を示しています。

1、ドッキングウィンドウのダウンロードbwappを使用して最初に:

#ドッカープルraesenti / bwapp

2、その後、bwapp実行します(プロキシの設定にコマンドを使用して--env HTTP_PROXY =「http://192.168.43.14:8080」を、ここで設定がburpsuite IPアドレスとポートです)

#ドッキングウィンドウの実行-d --name bwapp --hostname = "bwapp" -p 56892:80 --env HTTP_PROXY = "http://192.168.43.14:8080" raesene / bwapp

3、オープンburpsuiteは、関連するプロキシのアドレスとポートを設定します。

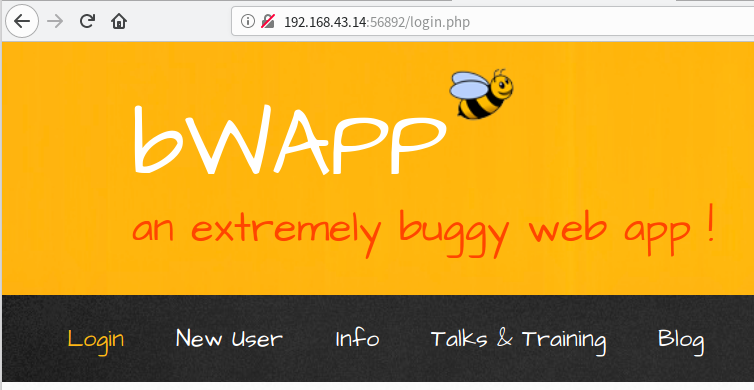

図4に示すように、ブラウザで開いbwapp、音符192個のセグメントの代理アドレスドッカーセットので、そうオープンbwappアドレスではなく127.0.0.1から、アドレス部192であり、又はburpsuite BEキャプチャを使用することができません。

図5は、設定が完了し、Etherealなどburpsuiteプロキシツールを使用することができます!