ソフトウェアのセキュリティポリシー

@author:alkaid

生命以负熵为食 —— 《生命是什么》薛定谔

背景

私は両方の侵入テスト、コード監査または他のセキュリティサービスにも抜け穴の多様にさらされる、情報セキュリティ開業医として考えます。これらの脆弱性の単純な分類カテゴリの抜け穴の数十を得ることができるかもしれません、もちろん、の脆弱性のほぼすべてのタイプの一般的なWeakniss列挙は、対応する記述があります。

- フェイスタイプの豊富な脆弱ので、我々はそれに対処する方法がありますか?

人間性を知るためには、検証の記事分析によって記事がほとんど不可能である、怠け者です。そして、他のサービスに対する赤と青の侵入テストは、本質的には、地域へのポイントの目的を達成することである、そして問題が考えるように、私たちの価値がある表面ところ。

ナンセンスプルオーバー、ポイントを得ます。

セキュリティポリシーフレームワーク

- この記事では、途中存在する可能性があるハンドルのセキュリティリスクに使用されるシステムであるセキュリティポリシーを、と述べました。

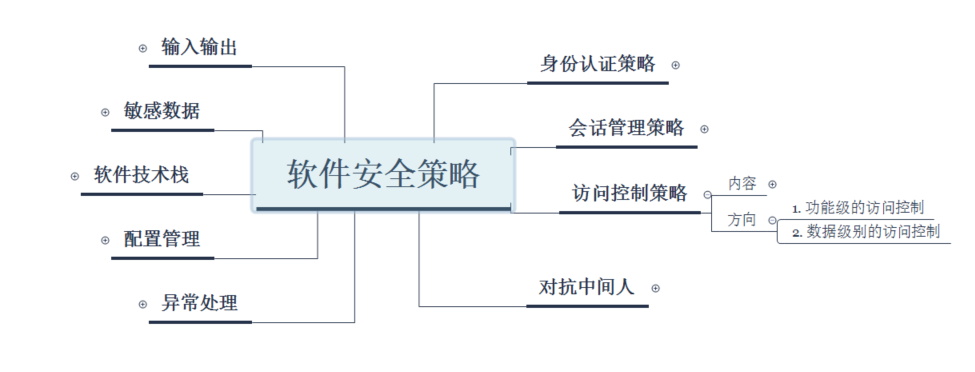

セキュリティソフトウェアのニーズを考慮し、検討するとき、私は単純に並べ替えビットからここにいる、いくつかの側面は、(単語とタイトルフレームベンチャーで、私はこのフレームワークは本当に助けがより良いソフトウェアのセキュリティを実現するためにできることを願っています)図は次のとおりです。

- 問題は、適切なコントロールのか、一般的な方向性を達成するために欠け、全体のソフトウェアの後、大きな影響のこれらの三つの側面に存在する場合、認証ポリシー、アクセス制御ポリシーは、これら3つの分野のセッション管理戦略は、基本的にはソフトウェア全体のセキュリティの基礎となるものですそして再構築するためにプッシュする破壊的な必要性があります。

- 仲介者に対して:中間者攻撃のためにほとんどの人々の意見がhttps / HSTS何の問題を使用していない、後半の展開ソフトウェアに属してもよい(この問題はそう単純ではないかもしれない)が、私は、フレームに入れて。

- O:入力され、出力は何であるそれはビット陳腐かもしれないが、私はソフトウェアの明確な理解の観点から考える、それがより良い分析することができます。

- 機密データ:重要なコンプライアンス項目が含ま上の初期の段階で考慮すべきであるとして、徐々にネットワークに仮想コミュニティを形成した背景には、そのオープン性の機能は、関連部門に注意を引くためにバインドされています。対応するソフトウェアは、完全に対応する法律や規制の生産の過程で発生する可能性のある状況が生じた損失がかもしれ違反修理無限の、非常に頭痛をそれらを修復するために中に問題が発生した場合は非常に大きいです。

- ソフトウェアのテクノロジ・スタック:どのようなソフトウェア技術と言うことです方言。

- 構成管理:いくつかの予期しない脆弱性は、このようなトランザクションログが漏洩したとして、間違った構成管理から来ている可能性が

例外処理:従来の例外を得ることができないいくつかの情報を得るために可能な限り、情報へのアクセスに対する本質的に安全で、より重要な源です。

認証

コンセプト

- アイデンティティ現実世界と仮想世界での認証、保存されたデータに基づいて設立され、人々を識別するために使用する最初の必要性は、業務を遂行するために識別することができ、生産、使用を処理し、。しかし、現時点ではあなたが本当であることから、それはあなたが質問していることを証明するために同様の表示されませんが、むしろ仮想アイデンティティの概念は、マテリアライズド、認証はバーチャルリアリティのアイデンティティはあなたに属していることを証明することができます。

- -だから、仮想世界で、問題を解決するために必須であるあなたに現実と仮想のバインドの仮想世界あなたを取得する方法。

- 唯一のアカウント所有者が保持している情報 - そして、最も直接的な方法は、秘密を提供することです。例えば、パスワード情報はアカウント登録時に入力された、秘密のセキュリティ情報

- 仮想世界であれば、アカウントに関連した秘密情報を提供するよう言い換えると、そのアカウントの所有権を主張することができるようになります。全知のプログラムのために、それだけでこの秘密を受けているので、あなたと彼は違いはありません。

- 例えば:

- 企業は、関連するアカウントのalkaidを実装することを可能にすることによってプログラム検証、パスワードのパスワードを入力し、alkaidログインアカウントをalkaid

- PERSON2は、アカウントが関連する操作を実行alkaidできるようにすることで、どのチャンネル、認証情報alkaid /パスワード、検証手順を通じてノウハウを知りません。

リスクと処理

- 今、認証が必要以上、長いあなたはそれが成功と失敗の結果が返されます知っているなどの情報を検証し、ある程度、これはまた、情報漏洩のクラスで、実際には、秘密は仮想口座情報を確認することで、非常に明確であるが、情報の漏洩量少しは、情報の継続的な蓄積を通じて、我々は最終的に認証キーのリスクポイントとの秘密情報を割ったことができます。

- 直接亀裂アカウントに暴力列挙され、このようなリスクを反映しています。

- もちろん、このリスクの一部は解決できない、我々は制御された方法で、リスクをリスクを軽減するために採用することができます:

- 特長は、蓄積された情報を解決します。

- アカウントロックアウト機構

- 完璧なソリューション1は、(必ずしもではない導入のほとんど使用不可能なリスクが受け入れられる)は比較的困難であるように、情報は、限られた時間の次元でも使用することができる方法を改善する目的は、アカウントをクラックすることができません

- そのようなパスワードの複雑さなど、秘密情報の複雑さを提供します

- 人間の現実の限界を打破にマシンを防ぐために確認コード技術を使用しました。

- シングルに蓄積された情報の量を減らし

- エラーファジー失敗

- 特長は、蓄積された情報を解決します。

- 実際には、他のリスクがあるが、このような盗難から秘密情報として、解決することはできません。また、秘密情報機能の交換を必要とする一般的です。

- 必要な交換が必要な場合があり再設計アルゴリズムと情報をサンプリングし、関連するアルゴリズムを必要とする可能性がある場合、機密情報は、更新することができない容認できないという生物学的な情報技術の使用機器および秘密情報のすべての仮想ユーザが同時に取り替えています。

セッション管理

コンセプト

- 認証業務の大部分は仮想のニーズに基づいて説明したがHTTPプロトコルではない状態(各パケットは独立している、唯一のベースのデータは、データパケットを決定することができない前にパケットを送信した)プロトコルに属しているのでアイデンティティは、認証が完了した後、後続のデータパケットに先立ってデータを戻すことができなく、彼らが実際にアイデンティティの仮想宣言を保持できることを証明すること、梱包することはできません。

- もちろん、それは確かに認証することができる情報の要求が、そのような機密情報を頻繁に使用して、すべての秘密のアイデンティティが機密情報漏洩のリスクを高める可能性があります。

- 現実の生活は、時間と空間の制約のために、基本的にはそのようなリスクが存在しない、我々はほとんど参照できません。

- しかし、このような問題は、ターン - サーバは、この独自の仮想アイデンティティ(認証に問題の裏)で動作している現実の人々であるあなたを知っているようにする方法

- 同じIDの部分は、それが秘密情報を習得することです。

- これは、2つだけ私たちのは、元の仮想アイデンティティの秘密の場所を一時的な秘密を知って議論する私と一緒にサーバです。

- あなたが提供するすべての訪問するたびにおける仮想代替として一時的な秘密の秘密のアイデンティティ。 - 私たちは一般sesssionID(セッションID)であることを一時的な秘密。

セッション管理は、すなわち周りのセッションIDはどのように処理されます。

- そして周りのポイント、それはセッションのような一時的な仮想同一性システムは私に開かれたが、同時に、元の仮想アイデンティティの情報を持っているということではないでしょうか?

- はい確かに、ある程度までセッションは、アカウントは、適切な情報のストレージを提供することが可能で、実際には違いありませんが、セッションがあり、一時的に。

リスクと処理

- 類似したアカウントとのセッションは顔も同じ認証されているリスク。

- それが(まったく同じ場合は、問題の先頭に戻ります - 彼らはアイデンティティの仮想宣言を保持できることを証明しない)似ているので、しかし、セッションの最大の特徴の一つは一時的でした。予め設定された時間の特性ので、我々は、実施例2の基本的な複雑さを使用します。

- 可能な限り、それの複雑性を確保するには?

- ランダムに生成されたシンボルの組み合わせ。(複数の既知の関連付けを回避するために、情報エントロピーの観点から、可能な限りに関連付けられた情報を単語等組合せ、アカウント情報を、回避するために、以下の情報がこのデータに含まれる、より容易に推測)

- (それぞれのビット長が増加すると、推測の難しさが2倍される)一定の長さを保証

アクセス制御

コンセプト

- 、この祭りのことは、これらの具体的な戦略を議論ない可能性が高い学習を考えると、我々はMAC、DAC、RBACの混乱を持っていた、これらの具体的な戦略についての話はGoogleで検索することができ、ウィキは、アクセス制御どのような解決策を議論するために、はるかに便利かつ正確です質問は、どのような顔をリスク。

アクセス制御に関連して、自然、サブジェクトとオブジェクトの二つの概念があります。

主題

- 一般的に提案されたオブジェクトへのアクセス要求を指します。身体に基づいた認証およびセッション管理の実現に基づいて、比較的明確では、2つのカテゴリがあります構成します

- 仮想アイデンティティの主な代表

ノー仮想アイデンティティ、(許可なしすべての代理)

オブジェクト

一般的にアクセスされるリソースを指します。実際には、どのような特定のシステムに関連したリソースは、クリアすることは非常に困難であり、そしてここで私は2種類のみ、関数やデータを言及します。彼らは、システムリソースの最も一般的なタイプのすべての種類にする必要があります。

分析

- それは仮想時間であるので、あなたは除外した場合、空間と時間の影響を、その性質等の火災安全性、セキュリティ、セキュリティ、などのシーンの性質と同様に、実際には、同じである必要があります

- 私は、例えば、11階の部屋1111に地域社会の生活をalkaidコミュニティに住んでいます。

- 私が通過するために自分の部屋に戻って取得する必要があり、アクセスコントロール細胞、アクセス制御、エレベーターラダー制御、部屋1111のキー、およびパスワードを入力します。

- 私たちは、解析を容易にも、私は言及していない何かを見つけるかもしれないと思うの助けに、シーンマッピングと仮想現実シーンについて話しています。

- アクセスコントロール細胞、身元認証システムと同等のは、私が世帯がアクセス制御によってセルに属することを確認します

- 私は唯一のアクセスとコントロールのはしごを保持する場合、セルに入力した後、セッション管理の文脈では、それだけで私はいくつかの機能にアクセスできるようにすることと等価です。

- 部屋の鍵は、私のデータアクセスに対応します。

- 公共資源と権限のあるユーザーに属する滑走路の緑地は、他の人は外側の細胞リソースに属しながら、その誰もがアクセスでき

モニタリングを通じて、細胞は、行動の監査をサポートすることができます

概要

- アクセス制御では、我々は、少なくともいくつかが必要になります。

- 関数レベルのアクセス制御

- ユーザデータや他のリソースのデータレベルのアクセス制御

- 公共資源と個人的な資源のソート

- 監視と監査

リスクと処理

- 私たちの上記の点の周りのリスク

- 関連リソースアクセス制御(つまり、アクセス制御の設計)。

- システムに応じてさまざまなリソースへの適切なアクセス権を設定する必要があります。すべての後、一般的には、自分の部屋と私は唯一許可された人には、Iを入力することができなければなりません

- 最小限の原則を満たすように設計されたアクセスの妥当性を評価し、確認する必要があります

- リソースのデフォルトのアクセスは拒否されなければなりません

- バイパス/不正アクセスへの許可

- 現在進行中のリソースが整理し、システムの変更を監視し処理するかどうか

- サイドチャネル/情報推定

- 記述例:ウィンドウは、あなたの習慣や分析いくつかの情報を推測するのいくつかを見ることができるかもしれないを通じて、部屋の窓があるでしょう。ビューの説明から、リスクは他のいくつかのあまりに比べ

- 前に述べたように、私たちは、時間と空間の影響を無視します。我々は仮想アイデンティティを保持することによって、認証後のお客様が開催されたかどうかを確認する必要がありますので、通常の状況下では、仮想世界での私の個人的な部屋に直接アクセスする場合があるかもしれません。(通常、この操作は、ソフトウェアシステムのグローバルインターセプタとして実装された新機能を実装する際に、リソースのすべての同等のを避けるために、アクセス制御の範囲に組み込まれることになる、我々は[なリスクが生じ、この種の状況を考慮するのを忘れ見つかったとしても、監査を通じて、それは]遡及することはできません。)

概要

- 本論文では、3つだけの基本戦略である分析、フォローアップは、他のコンテンツを更新されます。