静的アプリのコードを見たが、いくつかのアプリは、ページの多くは、あなたは、単にどこから始めれば見つけることができない、非常に複雑です。そこ静的解析によるアプリがあり、強化されることが判明、見つけることは不可能(フォローアップは殻を打つ方法についてになります)、およびアプリのインターフェイス上のテキストを検索する場合でも、いくつかはH5、H5によって書かれているので、あなたは、検索することはできません別の書き込みも、いくつかのサーバから取得され、一部は内部のアーカイブにあります。別のがあり、レイアウトファイルは要するに、多くの困難が、私がフォローアップを元に戻すため、接尾辞のファイルにパッケージ化されています。今日、最初の環境が構築できます。

1.3.1 Xposed

Xposed絶対にダイナミックな発展、フックアプリアーティファクト、我々は動的なので、上の手順マイクロ文字の数を変更し、などのアプリを、変更することができます主な理由は、フックするものです。

インストール:バージョンがルートを必要としない携帯電話のルートバージョンの後に必要なxposedする前に、Androidの携帯電話を使用することができます。

親指のルールは、ポイントを覚えて、それ以外の多くの問題があり、最新の状態に保たれなければならないxposed、があります。

ダウンロード:https://github.com/android-hacker/VirtualXposed

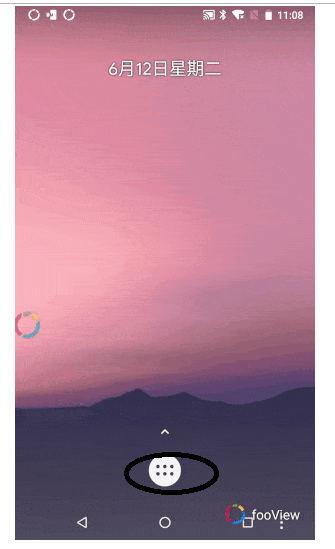

インストールされている最新のバージョンをダウンロードしてください。主なインタフェース1

図1

示されるように1は、アプリケーションがインストール白ボタン上方中間ドラッグ、次のインターフェイスを参照してください。

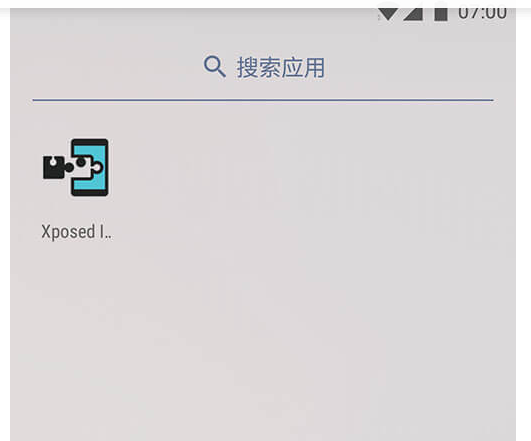

図2。

2は、独自のアプリをインストールし、あなたがそのような手紙をマイクロフックなどのフックアプリをインストールする必要があり、あなたはアリペイのインストール時に、アリペイをフックするマイクロ手紙をインストールすることができます。

図中の白いボタンをクリックして1、インターフェースを以下に示します。

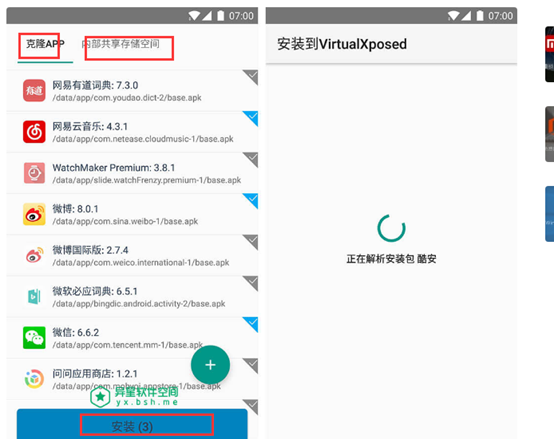

図3

アプリケーションダイアグラムを追加]をクリックし、

図4

既存のアプリを選択することができ、またはメモリからAPKをインストールすることができます。

このようなxposeが設定されています。

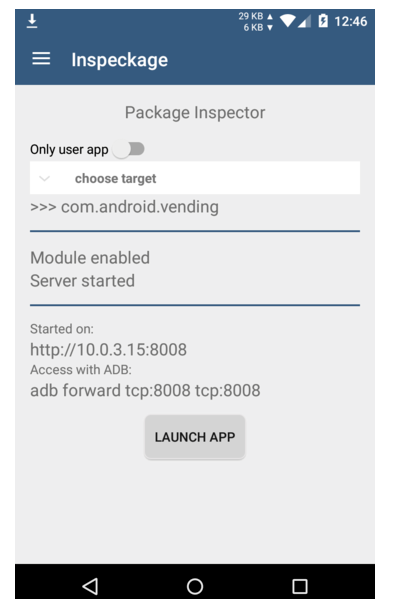

1.3.2インストールinspeck

ダウンロード:https://github.com/ac-pm/Inspeckage

最新バージョンをインストールすることができるインターフェースのインストールと実行をダウンロード

表示したいアプリを選択し、ターゲットを選択]を選択します。

1.3.3ログの表示

コンピュータのUSBに接続する電話、コマンドラインのadb logcat> C:\ 1.TXT

分析するためにアプリを開いて、私は、有料封筒・インタフェースをオープンし、次の出力が表示されます。

10月7日23:25:45.614 19105から19105 /?I /おしゃべり:UID = 10167(io.va.exposed)com.eg.android.AlipayGphone同じ3行

10月7日23:25:45.638 19105から19105 /?D / IconCustomizer:com.eg.android.AlipayGphone.pngためにカスタマイズされたアイコンを生成します

10月7日23:25:45.676 19105から19219 /?I / ContentCatcher:インターセプタ:com.eg.android.AlipayGphone @ com.alipay.android.phone.discovery.envelope.HomeActivity @ 163966357には無効キャッチャーリスト

インターセプタ:コンフィグpick_modeからfeatureInfoを取得

10月7日23:25:45.738 19105から19105 /?W / id.AlipayGphone:種類= 1400監査(0.0:1724):AVC:拒否{読み取り}名= "バージョン" DEV = "PROC" イノ= 4026532324 scontext = U:R:untrusted_app_25:S0:C512、c768 tcontext = U:object_r:PROC:S0 TCLASS =許容ファイル= 0

10月7日23:25:45.758 19105から19105 /?W / id.AlipayGphone:種類= 1400監査(0.0:1725):AVC:拒否{読み取り}名= "STAT" DEV = "PROC" イノ= 4026532322 scontext = U:R:untrusted_app_25:S0:C512、c768 tcontext = U:object_r:proc_stat:S0 TCLASS =許容ファイル= 0

それはないですが、私はオープンインタフェースを見て、私はそれを検索する必要はありません。インターフェイスに直接コードを見てください。