OpenSSLのHTTPSで使用できる証明書を作成するには

個人証明書はまた、そこに赤のセキュリティ警告されていましたが、私だけが問題で暗号化された接続ではなかった実現するために、ブラウザが認識されないことの楽しさを作りました。

そして、テンセントアリの雲と雲は、単一の1年間無料のドメイン証明書は、ブラウザが赤い「安全でない」の警告が表示されませんが、緑色の「安全」プロンプト正常に使用することができます。

以下は、自己生成された証明書のプロセスです。

OpenSSLをダウンロード

http://www.slproweb.com/products/Win32OpenSSL.html

ここには、OpenSSL Win64のバージョンをダウンロードし、それをインストールします。

OpenSSLは、環境を設定します

設定システム環境変数

SET OPENSSL_CONF = C:/OpenSSL-Win64/bin/openssl.cfg

SETパス= C:OpenSSLの-Win64の\ binに\;%パス%;

ディレクトリを作成するために最初に使用するとき、 "newcerts"

C:\ OpenSSLの-Win32の\ binに\ PEM \ demoCA \のnewcertsは

空のファイル"シリアル"(拡張子なし)を作成

\ OpenSSLの-Win32の\ binに\ PEM \ demoCA \シリアル:Cを

生産CA証明書

ディレクトリCを入力します:\ OpenSSLの-Win64の\ binに\ PEM

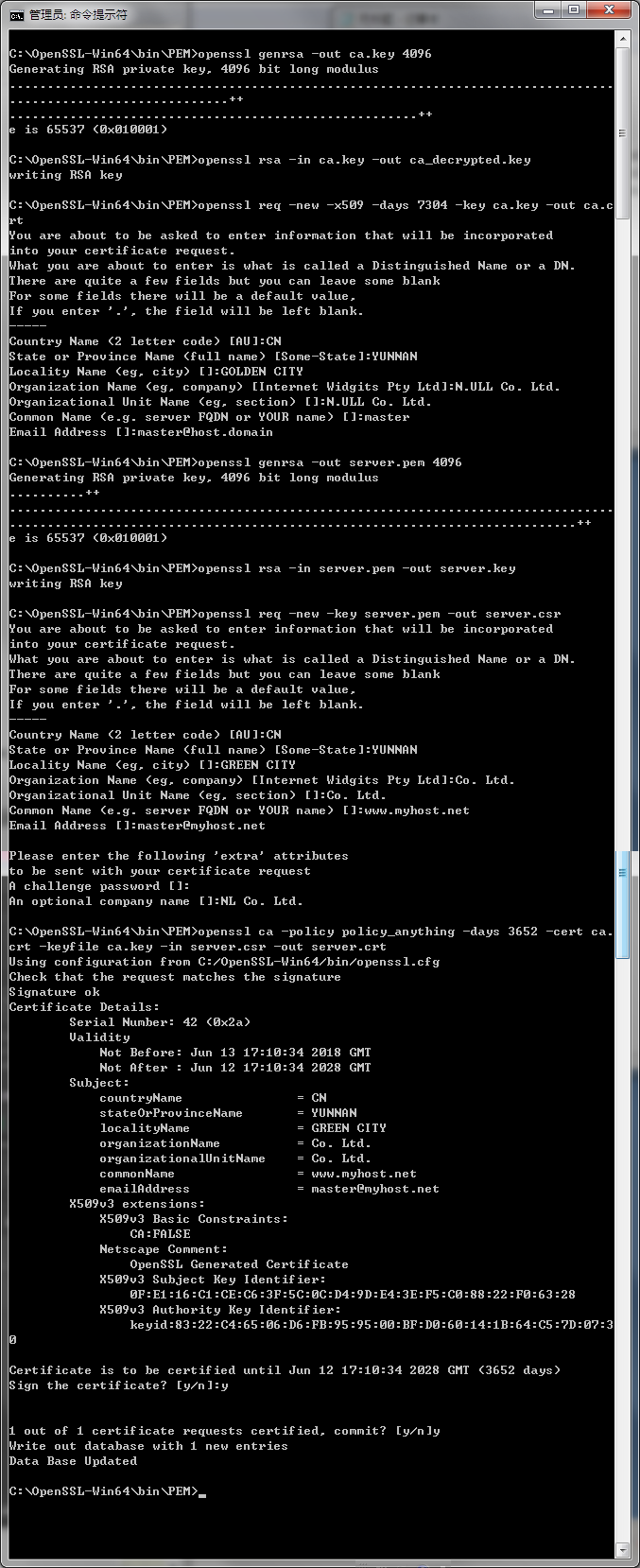

Ca.key CA秘密鍵が生成され

たOpenSSL genrsaを- ca.key 4096でアウト

CA秘密鍵生産(一般的にはそのような必要)復号化するために

ca_decrypted.key -out ca.keyにOpenSSLのRSA -INを

ca.crtのCAのルート証明書(公開鍵を生成します):

OpenSSLのREQ -new -key ca.key-X509 -日7304 -out ca.crt

生産証明書生成サイトとCA署名付き証明書を使用

CA証明書がすでにあなたが直接このことからすることができ、存在するか従うしたい場合は開始ステップを。

証明書の秘密鍵が生成されます:

OpenSSLのgenrsa -out server.pem 4096

:証明書の秘密鍵は生産解読するため

にOpenSSLのrsa -IN server.pem -out server.keyの

署名要求を生成します。

OpenSSLのREQ -new -key server.pem -outサーバーを。 CSR

サイトの証明書を生成するためにこのようなblog.creke.netとして、このドメインに共通の名前を記入するだけでなく、全ての第2レベルドメインが利用可能なサイト証明書を生成するためにこのようなパンなどのドメイン名* .creke.netを使用することができます。

CAで署名:

openssl CA -policy policy_anything -days 3652 -cert ca.crt -keyfile ca.key -in server.csr -outをserver.crt

生産プロセス

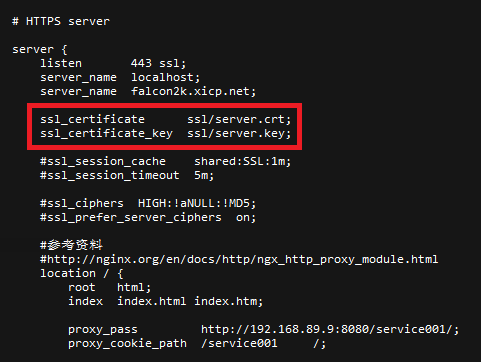

nginxの設定

以下是 Nginx 启用的部分配置,需要设置 ssl_certificate 和 ssl_certificate_key 指定证书和公钥,并且 listen 443,然后重新启动 Nginx,浏览器就可以用的 https://yourhost 的方式网页了。

转载自:

http://blog.creke.net/762.html

相关文章

http://www.cnblogs.com/gsls200808/p/4502044.html