必要不可欠なシステム開発、データセキュリティのためのシステム、データ暗号化、開発者は、共通の暗号化ポリシーを持っている必要があります。

デジタル概要

デジタルダイジェストは、メッセージダイジェストと呼ばれる、固定長メッセージまたはテキストに対応する固有の値であり、一方向から成るハッシュメッセージ計算を生成する機能。メッセージは送信途中で変更された場合は、同じ使用して、メッセージを受信する受信機ハッシュ再計算し、新たにオリジナルのダイジェストと比較されて生成されたダイジェスト、メッセージが改ざんされているかどうかを知ることができ、そのメッセージは、完全なメッセージダイジェストを確認することができますセックス。一方向使用してメッセージダイジェストハッシュを計算する必要があるコンテンツの機能を「要約」固定長の文字列には、文字列は、デジタル指紋とも呼ばれます。文字列が固定長を有し、そして暗号文に平文の種々の要約、結果は常に異なる(逆の)、及び同じ平文の要約が一致していなければなりません。この文字列は平文であるかどうかを確認するために、このような要約になることができ、「本当の体」の「指紋」の。

MD5

MD5 すなわちメッセージDigestAlgorithm 5(メッセージダイジェストアルゴリズム 5)、実施デジタルダイジェストアルゴリズムは、情報伝送の整合性と一貫性を確保するため、要約長さは 128 ビットです。MD5がで MD4 、 MD3 、 MD2は上の改善、メイン強調アルゴリズムの複雑性と不可逆性、なぜならその普遍的な、安定した、高速な特性のアルゴリズムは、業界では非常に広く使用されてきたが、現在の主流のプログラミング言語は、一般的に持っていますそこに MD5 アルゴリズム。

SHA

SHAは、の略セキュアHashAlgorithm、すなわち、セキュアハッシュアルゴリズム。1993 インディアン、セキュアハッシュアルゴリズム(SHA)米国国立標準技術研究所による(NIST)提案、および連邦情報処理規格として(FIPSのPUB 180)が発表された 1995 年の改訂版リリース、FIPSのPUB 180-1を通常それは言及 SHA-。 1。SHA-1が基づいている MD4 アルゴリズム、それが今、最も安全なハッシュアルゴリズムの一つとして認識されるようになった、と広く使われています。 SHA-1 ダイジェスト情報の長さはアルゴリズムによって生成される 160 ビット、より長いがダイジェスト情報を生成するので、処理動作はより複雑であり、 同一のハードウェア上で、SHA-1 の速度比 MD5 遅く、しかし、また、より安全。

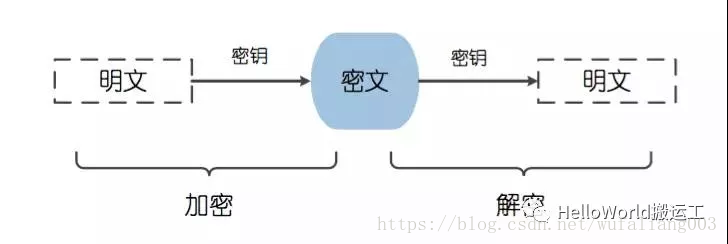

二、対称暗号化

対称暗号化アルゴリズムは、以前の暗号化アルゴリズムを適用され、技術が成熟しています。対称暗号化アルゴリズムでは、データ送信側の平文(生データ)特別なプロセスと暗号化キーと暗号化アルゴリズムを経由して、複雑な暗号文暗号化伝送を生成、暗号文を受信した後、データ受信側を、あなたは、元のを読みたい場合は、あなたは鍵暗号化アルゴリズムと暗号文を解読するために使用したのと同じアルゴリズムの逆を使用する必要があり、読みやすい平文に復元します。対称暗号化アルゴリズムでは、キーは一つだけ使用し、送信側と受信側は、暗号化とデータの復号化するために、このキーを使用して、暗号化と暗号化キーを知っている必要があり、事前に関係者を復号化する必要があります。

OF

DESのアルゴリズムは、対称暗号化アルゴリズムである、によって平文 64 ビットパケット、の鍵長 64 ビット、実際にのみ 56 の位置が関与 DESの動作を(上の 8 、 16 、 24 、 32 、 40 、 48 、 56 、 64 ビットがパリティでありますビット、各キーが奇数になるように 1)、プレーン・テキスト、及びパケット 56は、ビット鍵の交換方法暗号文ビットまたは代わりに応じて形成されています。拡張演算能力に起因して、元の DES 鍵の長さのコードが強引に容易になり、したがってから進化の3DES アルゴリズム。3DESはある DES へAES 暗号アルゴリズムの移行、使用。3 条 56の、暗号化データのキーの3ビットは、ある DES 安全変形。

AES

AESは、の略で、AdvancedEncryption標準のAdvanced Encryption Standard、ベルギーの暗号学者によってアルゴリズムジョアン・ダウメンとフィンセント・ライメンデザイン、2つの作成者の名前と組み合わせ、としても知られているラインダール暗号化アルゴリズムは、 米国連邦政府によって使用される対称暗号化です標準では、この標準は、オリジナル置き換えるために使用された DESのアルゴリズムを、広く世界中で使用されてきた、それは最も人気のある対称暗号化アルゴリズムの一つとなっています。AESのデータ暗号化等の標準的な集合強力なセキュリティ、高性能、高効率、使用および柔軟性の容易さ、次世代のようなアルゴリズムは、3つの主要な長さを有するように設計されている 128192256:ビット、より DES 高い暗号強度アルゴリズム、より安全。

三、非対称暗号化

非対称暗号化は、公開鍵暗号化アルゴリズムと呼ばれ、それは2つのキーを取り、1は、公開鍵と呼ばれる(公開鍵)、 すなわち、公開鍵、秘密鍵と呼ばれる他、(秘密鍵)、すなわち、秘密鍵を。公開鍵と秘密鍵のペアを使用する必要があり、データは公開鍵で暗号化されている場合、唯一のは、それに対応する秘密鍵で復号化することができ、および秘密鍵がデータを暗号化するために使用された場合、その後にのみ対応する公開鍵缶で復号化すること。暗号化と復号化は、2つの異なるキーを使用しているので、ので、このアルゴリズムは、非対称暗号化アルゴリズムと呼ばれています。非対称暗号化アルゴリズムの機密情報を交換するの基本的なプロセス:当事者は、鍵のペアを生成し、前記公開鍵は次のように他人に開示され、機密情報を暗号化する鍵を用いて第2の当事者の公開鍵を取得するためにその後、相手に送信、保存された自身の秘密鍵の別の使用して再度パーティ、すなわち秘密鍵を、暗号化された情報を復号化します。

RSA

RSA 非対称暗号化アルゴリズムがある 1977 インディアンが作ったロナルド・リベスト、アディShamirh と LenAdlemanの開発、RSAの彼らの3名の開発から名前を。RSAは、最も影響力の非対称暗号化アルゴリズムで、これまでに知られているすべてのパスワード攻撃に耐性がある、された ISOは、公開鍵暗号化標準として推奨します。RSAのアルゴリズムは非常に単純な算術の事実に基づいています:乗算二つの大きな素数は非常に簡単です、しかし、順番にファクタリングは、彼らの製品は非常に困難であるしたい、 そのためには、暗号化キーなどの公共の生成物であることができます。

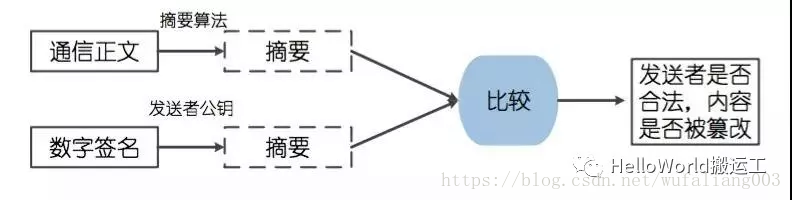

第四に、デジタル署名

署名検証は、非対称暗号化とデジタル抽象技術の統合された使用であり、それは送信者の秘密鍵は、暗号化されている使用してダイジェスト情報通信コンテンツを指し、そして、元の暗号文と共に受信者情報を送信、受信者をメッセージダイジェストを暗号化された送信者の公開鍵復号、同じダイジェストアルゴリズムを使用して送信者を、受信したコンテンツダイジェストは文字列と同じように生成され、ダイジェスト復号化された文字列と比較し、同じ場合、受信機コンテンツが完了し、改ざんされていない第三者への送信時に、それ以外の場合は、通信は、サードパーティのコンテンツを変更されていることを示しています。

それぞれが独自の秘密鍵を持っているし、外の世界への機密あり、情報の秘密鍵暗号化によって、のみ対応する公開鍵で復号することができ、そのため、秘密鍵は、民間の所有者のアイデンティティを表現することができます、公開鍵に対応する秘密鍵による秘密鍵の所有者の身元を確認することができます。デジタル署名を経て、それは、メッセージが送信者によって署名されたことを確認することができますし、情報を送信するために、 他の人々は、単にメッセージの送信者の偽の署名ができないため、彼らは、メッセージの送信者の秘密鍵を持っていません。異なるコンテンツは、 ダイジェスト情報が変化し、デジタルダイジェストアルゴリズム、コンテンツ送信の完全性を保証するために、コンテンツの送信が改ざんされている方法で、対応するデジタル署名の値も変化します。

デジタル署名を生成するための他の唯一の送信者情報は、文字列を偽造することができない、文字列を特定し、送信者のIDと送信者によって送信された情報の内容の完全性を検証することができます。

対応するテキストを介した通信がまとめダイジェストアルゴリズムを生成し、メッセージの送信者を暗号化するために秘密鍵を使用して、デジタル署名を生成します。

第五に、デジタル証明書

我们每个人都有很多形式的身份证明,如身份证、驾驶证、护照等等,这些证件都是由相应的签发机构盖章认证,可信程度较高,很难进行伪造,并且,随着科技的发展,还可以通过指纹、视网膜等生物特征进行身份的认证。数字证书(Digital Certificate),也称为电子证书,类似于日常生活中的身份证,也是一种形式的身份认证,用于标识网络中的用户身份。数字证书集合了多种密码学的加密算法,证书自身带有公钥信息,可以完成相应的加密、解密操作,同时,还拥有自身信息的数字签名,可以鉴别证书的颁发机构,以及证书内容的完整性。由于证书本身含有用户的认证信息,因此可以作为用户身份识别的依据。

通常数字证书会包含如下内容:

对象的名称(人,服务器,组织)

证书的过期时间

证书的颁发机构(谁为证书担保)

证书颁发机构对证书信息的数字签名

签名算法

对象的公钥

关注微信公众号和今日头条,精彩文章持续更新中。。。。。