1、ソフトウェアをインストールします

Debianの/ Ubuntuの: のapt -getはpython-インストールピップ ピップshadowsocksをインストール

CentOSの: YUM pythonのインストール -setuptools && easy_installをピップ ピップはshadowsocksをインストール

図2に示すように、コンフィギュレーションは、(構成を作成します)

<< EOFのCAT>の/ etc / shadowsocks.json { " サーバー":" SSサーバIP " 、 " SERVER_PORT " :SSサーバポート、 " local_address ":" 127.0.0.1 " 、 " LOCAL_PORT ":1080、 #あなたの地元ポート " パスワード":" SSサーバのパスワード" 、 " タイムアウト":300、 #タイムアウト " メソッド,: ":" AES-256-CFB "、#あなたの暗号化方式 " fast_open ":偽 #無効にtcp_fastopen } EOF

3、テストを開始

スタートアップスクリプト

猫/home/sh/ss_start.sh

#!/ binに/ bashの #shadow.sh nohupをsslocal -c /etc/shadowsocks.json 2>&1&

SH /home/sh/ss_start.sh

与えられて起動します。

解決策:バージョンのOpenSSL 1.1.1bのバージョンにアップグレードしているので、EVP_CIPHER_CTX_cleanup機能を有効にし、その方法は、誤差関数の前に報告されます。

/usr/local/lib/python2.7/dist-packages/shadowsocks/crypto/ Vimのopenssl.py ライン52は、次のとおり libcrypto.EVP_CIPHER_CTX_cleanup.argtypes = (c_void_p) へ: libcrypto.EVP_CIPHER_CTX_reset.argtypes = (c_void_p、 ) 検索のクリーンアップ(ここで再びライン111を配置)、 111ライン: libcrypto.EVP_CIPHER_CTX_cleanup(self._ctx)を 読み出す: libcrypto.EVP_CIPHER_CTX_reset(self._ctx)は 2つのクリーンアップ機能を2つのリセット機能を変更するために変更されます。 保存して終了

4、再起動認証

@ zinuoルート:〜 #のSSの-ant | grepを1080 0 128 127.0.0.1:1080 0.0.0.0:*をLISTENが

正常に起動しました。

5は、http転送構成

Shadowsocksのデフォルトは合意が無力であるのHttpに行くなど、wgetの、取得ターミナルのための場所でSOCKS5のプロトコルを使用することです、HTTPプロキシが汎用性、2つの変換モードを強化変換する必要があります。(1行を使用)

Polipoベース5.1、

安装: 須藤はapt - polipoをインストールし得る 配置: ルート@ zinuo: 〜# 猫の/ etc / polipoの/ config #このファイルには、唯一の逸脱設定変数一覧表示する必要がある #をデフォルト値からを。/usr/share/doc/polipo/examples/config.sampleを参照してください #あなたが微調整可能な変数や詳細については、「polipo -v」と。 logSyslog = falseの LOGFILE = " /var/log/polipo/polipo.log " socksParentProxy = " 127.0.0.1:1080 " socksProxyType = SOCKS5 chunkHighMark = 50331648 objectHighMark = 16384 serverMaxSlots = 64 serverSlots = 16 serverSlots1 = 32 のproxyAddress = " 0.0.0.0 " proxyPortの = 8123 スタート: /etc/init.d/のPolipo再起動 テスト: ルートzinuo @: 〜# カール-I Google.com カール:( 。7)Google.comポートに80に失敗しました接続:接続が拒否 一時的な増加のプロキシ認証を: http_proxyにエクスポート = HTTPを://127.0.0.1:8123 次の2行は、環境変数に追加: ルートzinuo @: 〜# Vimのbashrcに エイリアスを= GP " 設定--global http.proxy = 127.0.0.1:8123" エイリアス馬力 = " HTTP_PROXY =のhttp:8123://127.0.0.1 「 ルート@ zinuo: 〜# カール-I google.com HTTP / 1.1 301は恒久的に移動 コンテンツ -length:219 日付:火曜、 2019年6月11日午前8時29分を:26 GMTには 有効期限:木、 2019年7月11日午前8時29分26秒GMT キャッシュ -制御を:公共、最大エージング= 2592000 場所:のhttp: //www.google.com/ コンテンツ -Type:text / htmlの;のcharset = UTF -8 サーバー:GWS X -XSS- 保護:0 X -Frame- オプション:SAMEORIGIN 年齢: 198 接続:キープ -alive

proxychainsに基づいて5.2、

コンフィギュレーション のviの/ etc / proxychains.conf SOCKS4がいる SOCKS5 127.0.0.1 1080にラインを127.0.0.1(通常は最後の行がある) 、実行可能ファイルのコピー CPは/ usr / libに/ proxychains3 / proxyresolvは/ usr / binに/ オープンプロキシテスト proxychains Firefoxの | proxychains www.google.com

6.確認してください

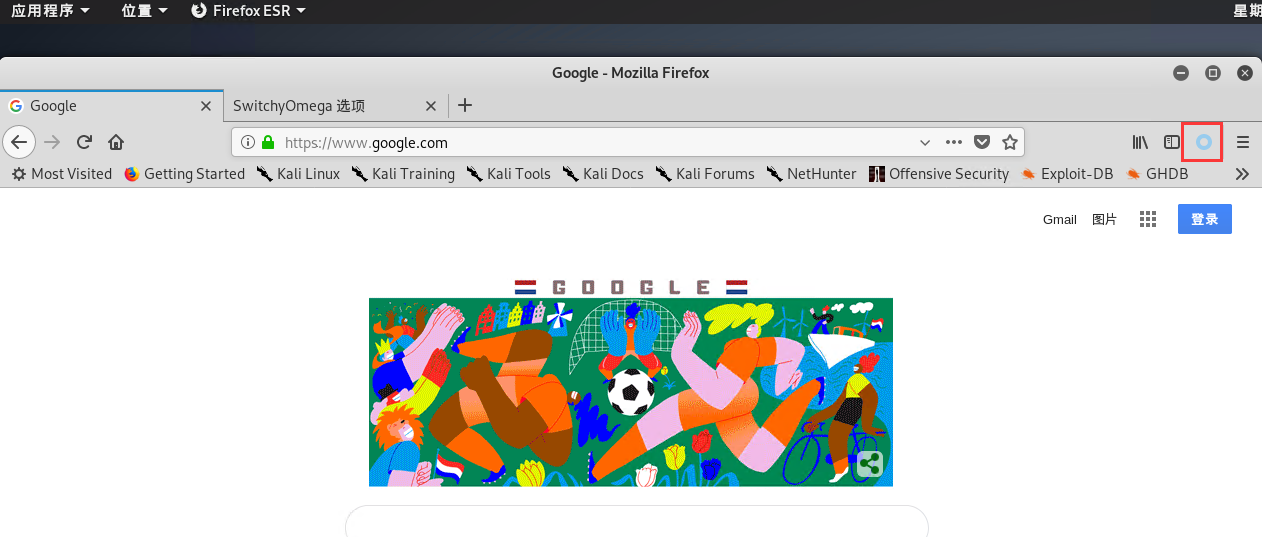

図7に示すように、プラグインと

唯一のFirefoxブラウザのテスト

7.1、プラグをインストール

https://addons.mozilla.org/en-US/firefox/addon/switchyomega/

7.2構成のインポート

7.3、バックアップファイルから復元

ダウンロード:switchysharp.com/file/SwitchyOptions.bak

7.4は、Googleをご覧ください。