2019年5月9日- - -

実験とのIPsec VPNについて

IPsecのVPNは

IPsecのVPN接続を確立する3つのステップが必要です。

1、フロートリガーIPsecは

トラフィックを保護するために(マッチング、許可)を定義するために、拡張ACLを使用する必要がある

方法を教えてください。

access-list 100 permit ip 172.16.10.0 0.0.0.255 10.10.33.0 0.0.0.255

do show running-config | include access-list #查看access-list

彼は加えました:

標準ACLの

リスト番号:1-99

のみパケットの送信元アドレスを一致させることができます

拡張ACLの

リスト番号:100-199

パケット細かいマッチング、データパケットに基づいて

(送信元アドレス、宛先アドレス、プロトコル、ポート)

図2に示すように、管理接続

のIKE

(1)管理接続の使用を交渉する方法

暗号化アルゴリズム(DES、3DES、AES)

暗号ISAKMPポリシー1

の暗号化AES

整合性(認証)アルゴリズム(ハッシュアルゴリズム、MD5 \ SHAL \ SHA-2)

ハッシュSHA256

認証装置の種類、方法(証明書の事前共有キーのキーを共有-pre)

認証事前共有

DHキーグループ

グループ。5

DHL 768ビット

DH2 1024ビット

DH5 1536ビットを

...

ライフサイクル管理接続

寿命3600

(2)DH鍵アルゴリズムが共有することによって

(3)ピアが互いを認証するために

命令:

crypto isakmp key 0 cisco address 200.0.20.2

show running | incl crypto

データ接続を確立するために3、

AH

整合性

ESPの

整合性を

暗号学

タスク:

ピアトラフィック保護を定義する必要がある(1)ルーム

ACLは、

(2)プロトコルは、データのセキュリティを保護するために使用される定義

AH

ESPを

送信モードの定義(3)

トンネル、

(4)村緑色及び鍵サイクルデータ接続を定義します方法を更新する

流れの時間の長さまたは

ESP-AES暗号のIPSec変換設定 xhset ESP-SHA-HMACの

名前が暗号のIPSecのセットの送信セットを変換[パラメーター1] [2パラメーター] [パラメーター3]

暗号マップコンフィギュレーション

インターフェース起動するには、上述したタスクのパラメータ暗号マップ(暗号化されたマップ)に関連付けられている、と名前の

暗号マップでは、それは次の3つの質問に答えるために必要である

(1)保護されたどのような

ACL

(2)どのように保護するため

の伝送セットを

(3 )誰が保護

し、ピア(仲間)を使用します

通常、唯一の暗号マップは、ルータのインターフェイスに対応することができますが、異なるシリアル番号が付さマルチアクセス達成するための

コマンドの説明:

crypto map 名称 序列号 ipsec-isakmp

crypto map xhmap 113 ipsec-isakmp

set peer 对端地址

set peer 200.0.30.2

set transform-set 传输集的名称

set transform-set xhset

match address 引用的ACL

match address 113

把Crypto Map 调用到接口

举例:

interface fa0/0

crypto map xhmap

crypto map map的名称

実験

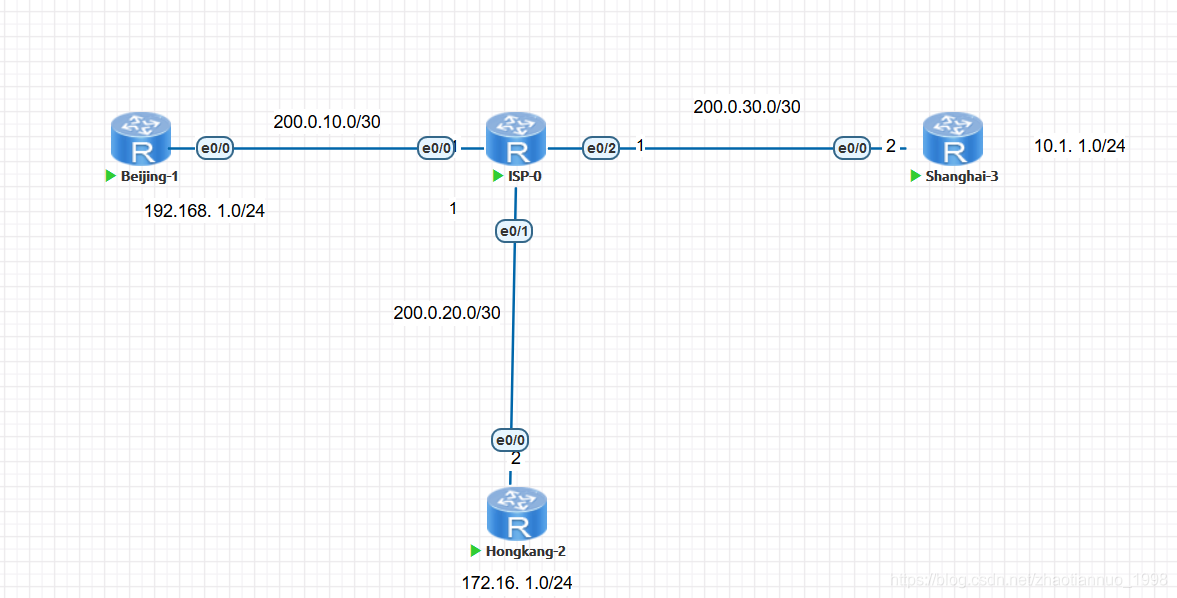

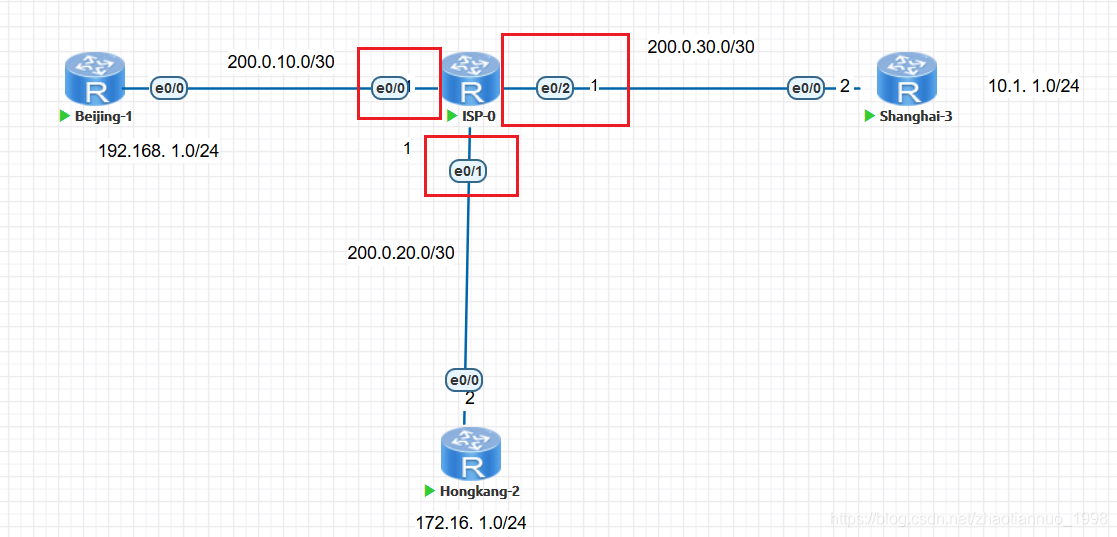

実験トポロジ

この記事で実験的なソフトウェアツール「EVE-NGシミュレータ」

ルータの初期設定を開始する最初の

no ip domain lookup -- 不进行域名解析

line console 0 --进入到控制台接口

exec-timeout 0 0 --永不超时

logging synchronous --日志消息同步:避免弹出的消息打断正在输入的命令

show ip interface brief --查看接口的IP地址

write --保存配置

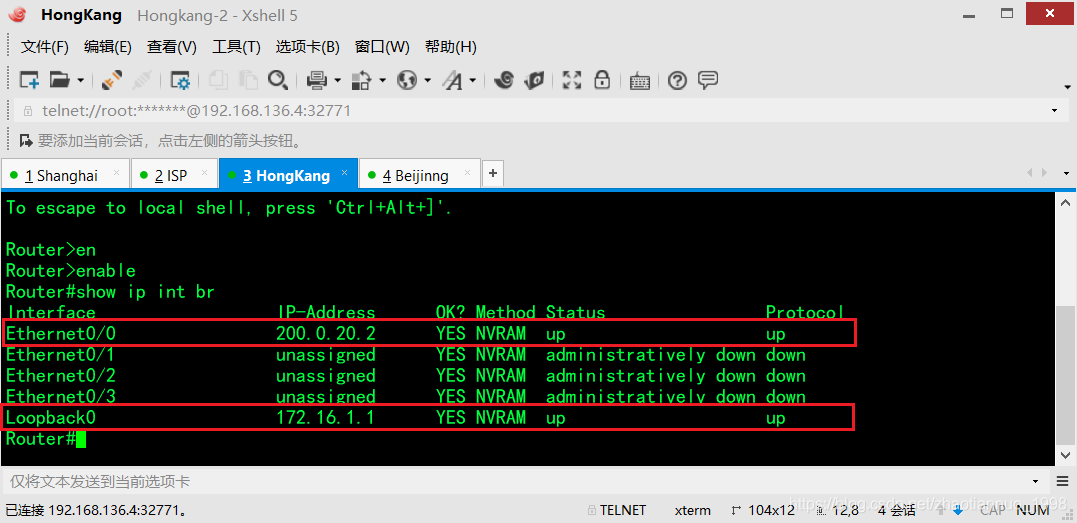

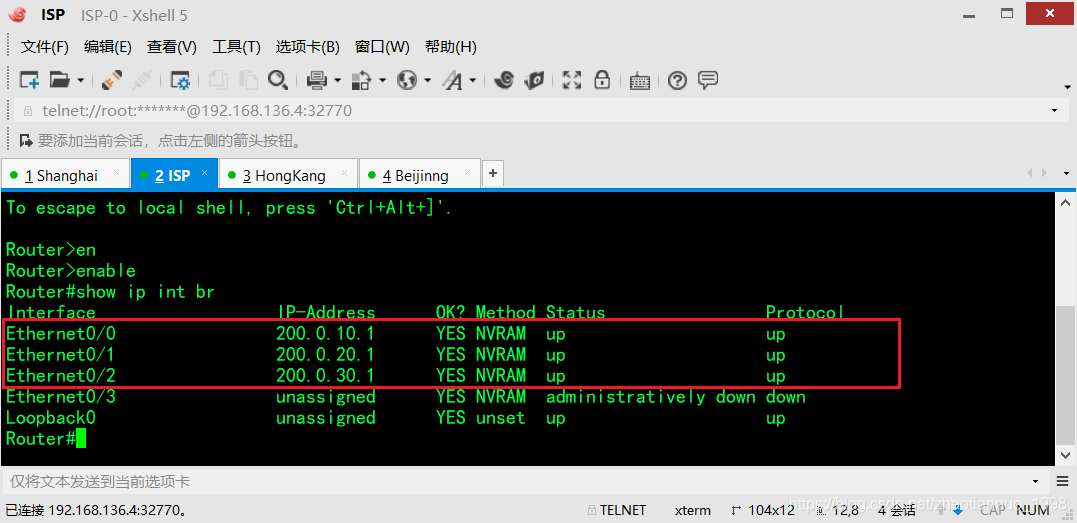

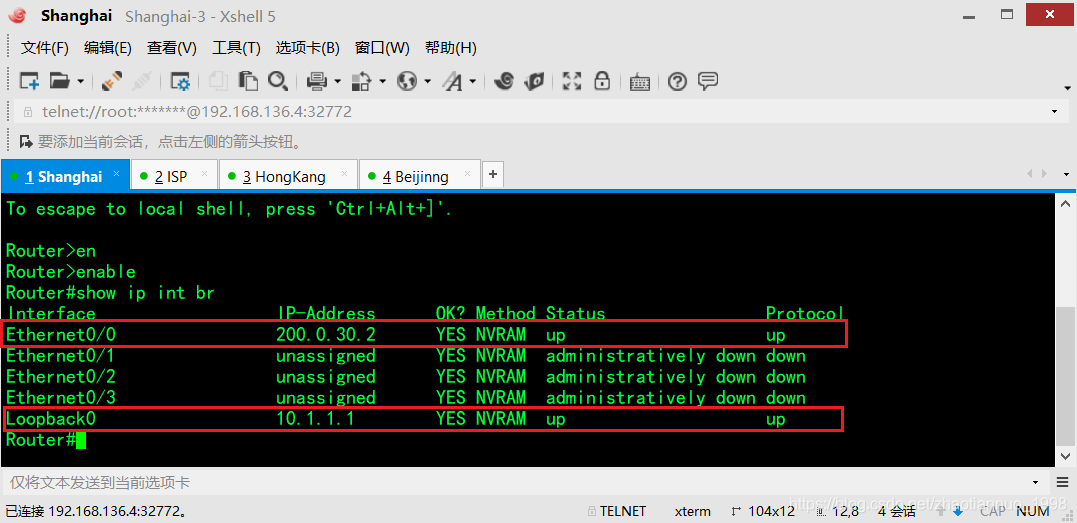

対応するインタフェースに上記トポロジー、追加IPの基本的な構成

必要なコマンド

enable --进入特权模式

conf terminal --进入全局配置模式

interface ethernet 0/0 --进入以太网接口 0/0

ip address IP地址 255.255.255.0 --添加IP地址

no shutdown --开启端口

interface loopback 0 --进入回环接口,模拟子网

ip address IP地址 255.255.255.0 --添加IP地址

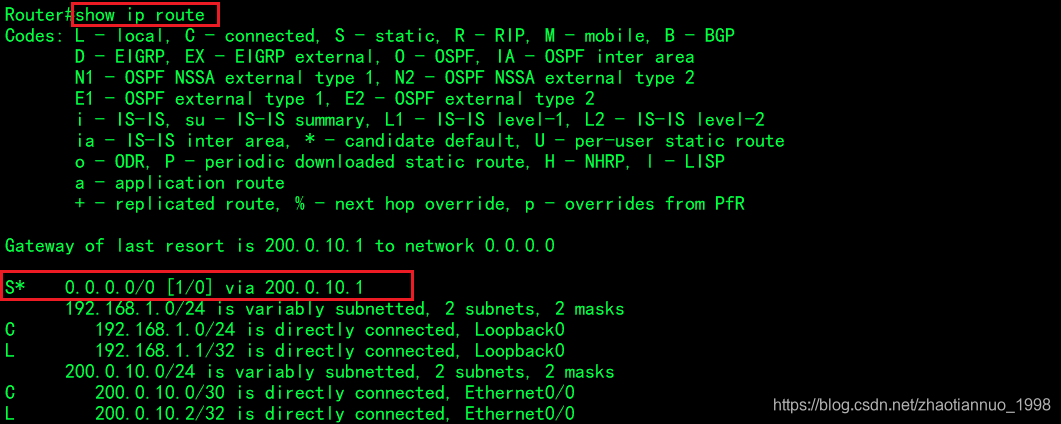

さて、ISPに加えて、すべてのISPのにデフォルトルートを追加し

、コマンド:

ip route 0.0.0.0 0.0.0.0 200.0.10.1

ip route 0.0.0.0 0.0.0.0 200.0.20.1

ip route 0.0.0.0 0.0.0.0 200.0.30.1

注:IP地址为ISP与自己相连接的接口的IP地址 ,也是下一跳IP地址

write 保存

説明する例として、北京を取ります

流れを保護するために1、

172.16.1.0 -北京、香港の1- 2 192.168.1.0

北京の1-上海192.168.1.0 -10.1.1.0 3

2、ポイントの暗号化

、北京-香港200.0.10.2 - 200.0.20.2

北京-上海を200.0.10.2 - 200.0.30.2

最初のステップは、トリガIPsecトラフィック

access-list 112 permit ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255

access-list 113 permit ip 192.168.1.0 0.0.0.255 10.1.1.0 0.0.0.255

第二段階は、リンク管理を確立します

1、管理が交渉リンクによって確立された方法

の暗号化アルゴリズム(DES、3DES、AES)

暗号ISAKMPポリシー1つの

暗号AESの

整合性(検証)アルゴリズム(ハッシュアルゴリズム、MD5 \ SHA1 \ SHA-2)

ハッシュSHA256

デバイス認証タイプ、モード(証明書の事前共有鍵の鍵シェア-pre)

認証事前共有

DHキー群

グループ5

ライフサイクル管理接続

寿命3600

の構成をチェックする

表示暗号ISAKMPがポリシーに設計されている

2、DHアルゴリズムによって共有鍵情報

3、ピア相互検証のアイデンティティ

のコマンドを実行します。

crypto isakmp key cisco address 200.0.20.2

crypto isakmp key cisco address 200.0.30.2

查看配置

show running | incl crypto

第三步 、建立数据连接

任务:

定义对等体间需要保护何种流量

ACL

定义用来保护数据的安全协议

AH

ESP

定义传输模式

Tunnel隧道

定义数据连接的生村周期以及密钥刷新的方式

流量或时间的长度

crypto ipsec transform-set xhset esp-aes esp-sha-hmac

crypto ipsec transform-set 传输集的名称 [参数1][参数2][参数3]

点到多点

配置Crypto map

通过Crypto Map (加密映射图)关联上述任务参数,并命名,以调用到接口下

在Crypto Map 中,需要回答如下三个问题

定义保护什么

ACL

如何保护

传输集

谁来保护

和peer(对等体)

通常路由器的接口上只对应一个crypto map ,

但是可以通过设置不同的序列号来实现点到多点的访问

北京—香港的crypto map

crypto map 名称 序列号 ipsec-isakmp

crypto map xhmap 112 ipsec-isakmp

set peer 对端地址

set peer 200.0.20.2

set transform-set 传输集的名称

set transform-set xhset

match address 引用的ACL

match address 112

北京—上海

crypto map 名称 序列号 ipsec-isakmp

crypto map xhmap 103 ipsec-isakmp

set peer 对端地址

set peer 200.0.30.2

set transform-set 传输集的名称

set transform-set xhset

match address 引用的ACL

match address 113

把Crypto Map 调用到接口

interface e0/0

crypto map map的名称

crypto map xhmap

show ip access-lists

導入の方法によって、乗算器は、

缶に対応する位置にペーストをコピーし、そのようなファイルが提供されます。

リンク:https://pan.baidu.com/s/1cjIN_cSHQbq3MjH8ti8B_w

抽出コード:cm7f

影響し、最終的に

会社の三つの部分:)仮想、プライベート、安全で信頼性の高い伝送を達成するために

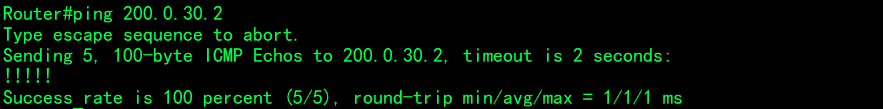

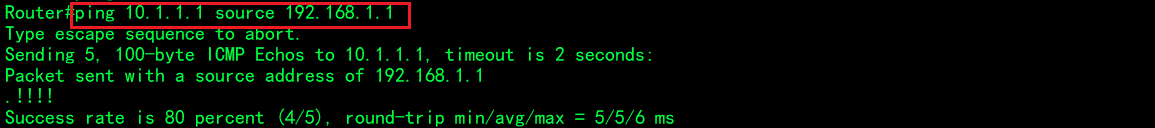

最後に、VPNの検証については、私たちの主な設定をチェックアウトします、問題のかどうか、同じ

VPN検証

1、show crypto isakmp policy

查看管理链接阶段的策略

2、show crypto isakmp sa

sa---安全联盟

查看IKE SA

3、show crypto ipsec transform-set

查看传输集

4、show crypto ipsec security-association lifetime

查看ipsec sa的生存周期

5、show crypto ipsec sa

查看ipsec sa

IKE udp/500 端口

spi安全索引参数

6、show crypto map

查看加密映射图

OK、ご質問がある、コメント(∩_∩)O〜Oの交換を歓迎します