「クラウド移行」などの新興IT技術の急速な発展に伴い、企業のデジタル変革によりITビジネスのネットワーク環境はより複雑かつ多様化しており、企業デジタルリソースのセキュリティ保護は前例のない圧力と脅威に直面している。ゼロトラスト セキュリティ アーキテクチャは、従来の「境界」ベースのセキュリティ モデルを放棄し、アクセス コンテキストのセキュリティ状況認識に基づいてアイデンティティ中心のセキュリティ アクセス フレームワークを確立し、企業の統合セキュリティに従ってデータ、アプリケーション、およびサービスを監視します。ポリシー: デジタル リソースに対する動的でリスクに適応したアクセス制御を実装します。

状況認識 (SA) とは、「特定の時間および空間範囲内の対象環境内のさまざまな構成要素の認識と理解、およびそれらの将来の変化の予測」を指します。この分野の最初の研究結果は米軍司令部から得られました。制御システムに関する関連プロジェクトについて、エンズリーは状況認識を 3 層モデルを含む情報処理チェーンとして説明しました。このモデルには、環境要素の認識、現在の状況の理解、および将来の状況の予測という 3 つの部分が含まれています。

Bass は 1999 年にネットワーク セキュリティ研究に状況認識を導入し、サイバースペース状況認識 (CSA) の概念を提案し、ネットワーク状況を適用分野に応じてセキュリティ状況、トポロジー状況、伝送状況に分類しました。精度とリアルタイム性能の点でクラウド環境のネットワークセキュリティ状況予測の限界を考慮して、Shenらは、グレイニューラルネットワークに基づくクラウド環境ネットワークセキュリティ状況分析手法を提案し、分類と分析を通じて対応する状況認識指標を構築した。融合技術です。

ネットワーク セキュリティ状況認識は、適用方法と目的の観点から、さまざまなセキュリティ情報を収集、調整、統合することによってネットワークのセキュリティ状況を評価し、セキュリティ アナリストにリスク管理の意思決定の基礎を提供します。しかし、セキュリティ評価の実施方法に特有の、ネットワークシステムの複雑さのため、ネットワークセキュリティ測定は依然として国内外の学界によって認識されている学術的な問題であり、ネットワークセキュリティ測定モデルと方法、セキュリティデータの自動収集、認識などを含みます。測定、定量的評価などの問題はまだ十分に解決されていません。

ゼロトラスト セキュリティに関しては、システム アーキテクチャの標準化とソリューションの実装という点で、ゼロトラスト研究が現在比較的急速に発展しています。米国立標準技術研究所 (NIST)、米国国防総省、クラウド セキュリティ アライアンスはすべて、それぞれの観点から、対応するゼロトラスト アーキテクチャ リファレンス モデルを提供しています。文献 [9] は、DS 証拠理論を使用して、アクセス対象のさまざまな「不確実性」を「特定の」セキュリティ状態に変換し、ゼロトラスト セキュリティ評価エンジンで使用できる信頼データを形成します。

ゼロトラスト ソリューションに信頼性が高く合理的なセキュリティ状況評価方法を提供するために、この記事ではまず、ネットワーク状況認識、継続的監視、および信頼評価の概念を分析および整理し、ゼロトラスト アクセス セキュリティ状況評価の意味合いを研究および決定します。ゼロトラスト セキュア アクセス アーキテクチャを開発し、このアーキテクチャに基づいてゼロトラスト アクセスのセキュリティ状況評価の主要な技術と機能を検討し、最後にスケーラブルなセキュリティ指標システムと科学的定量評価アルゴリズムを通じて研究と提案を行いました。 、コンテキスト セキュリティ評価がユーザー アクセスに提供され、ゼロ トラストの「継続的評価」機能が強化されたことで、ゼロ トラストの動的できめの細かいアクセス制御が可能になり、ゼロ トラスト セキュリティ分野の研究者に参考資料を提供します。

1 治安状況評価の意味するところ

このセクションでは、リスク評価と継続的モニタリングの分野における技術理論の発展を分析し、それらの類似点と相違点について議論し、その後、ゼロトラスト状況評価の含意、目標、重要性を分析します。

1.1 情報セキュリティの継続的な監視

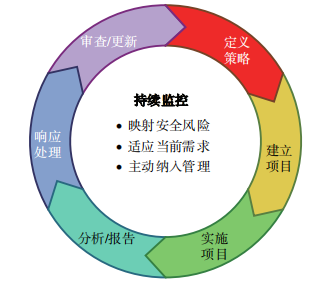

情報セキュリティ継続監視 (ISCM) は、2002 年の連邦情報セキュリティ管理法に基づいて NIST によって提案された概念です。企業ネットワークの情報セキュリティを継続的に監視および評価し、セキュリティ管理の決定に情報サポートを提供することを目的としています。NIST レポート SP 800-37、SP 800-53、および SP 800-137 は、さまざまなレベルから ISCM を要約および定義しています。その中で、SP 800-137 は、図に示すように、戦略の定義、プロジェクトの確立、プロジェクトの実施、分析/報告、対応処理、レビュー/更新の 6 つのリンクを含む、継続的なモニタリング プロジェクトを確立、実施、維持するための手順を提案しています。 1.

図1 ISCMプロジェクトの実施プロセスとステップ

ISCM は、リスク管理の観点から連邦システムの運用状況を全プロセスで監視し、ネットワーク資産管理、セキュリティ監視のフィードバック分析、緩和策の最適化など、企業ネットワークのセキュリティ管理に対する状況認識と意思決定の支援を提供します。

1.2 継続的な適応リスクと信頼の評価

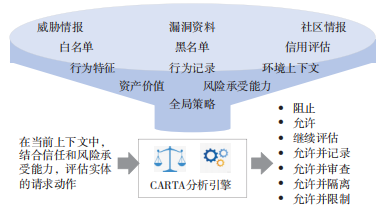

2017 年 6 月、ガートナーは、脅威インテリジェンス、行動分析、ビッグデータ、人工知能、状況評価、その他のテクノロジーを統合して、適応型セキュリティ保護フレームワークを構築する継続的適応型リスクおよび信頼評価 (CARTA) というセキュリティ概念を提案しました。図 2 に示すように、企業 IT ネットワーク内で増大するデジタル資産セキュリティ リスクに対処するために、ビジネス アクセス プロセスをカバーするセキュリティ評価および制御機能を提供します。

図 2 継続的な適応リスクと信頼の評価

CARTA セキュリティ保護フレームワークの中核概念には、リスク、信頼、適応性、継続性が含まれます。このうち、リスクはネットワーク セキュリティ リスク(攻撃、脆弱性、違反、異常など)の判断と特定を指し、信頼は信頼できる ID 評価に基づくアクセス制御を指し、適応はセキュリティ制御を動的に適応させることを指します。リスクの変化 能力、継続性とは、時間内におけるリスクと信頼の評価プロセスの継続性と周期性を指します。

CARTA のリスクと信頼の評価は、さまざまなセキュリティ データを使用してアクセス動作、アプリケーション プログラミング インターフェイス (API) 呼び出し、ネットワーク アクティビティなどを継続的に評価し、動的にセキュリティの決定を下すことができる動的な重み付けプロセスです。許可とブロックの間のアクション (評価を継続する、許可するが読み取り専用、許可と記録など)。国際電気通信連合電気通信標準化部門 (ITU-T) は、文献 [14] でサービス アクセス プロセスの継続的保護フレームワークを定義し、同様の非バイナリ意思決定結果形式も採用しました。

1.3 ゼロトラストアクセスのセキュリティ状況評価

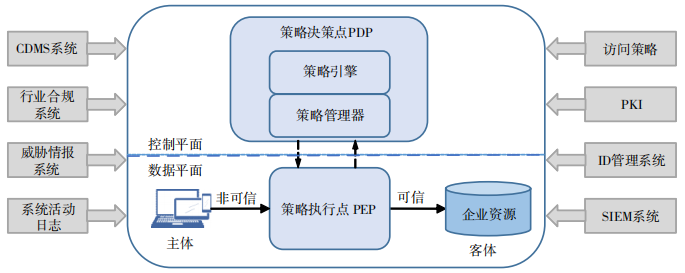

NIST のゼロトラスト アーキテクチャでは、ポリシー決定ポイント (PDP) やポリシー施行ポイント (PEP) などのポリシー コンポーネントが連携して、アクセス時間や環境属性などのコンテキスト属性に基づいてユーザー アクセスを強制します。 3.

図 3 NIST のゼロトラスト アーキテクチャ参照モデル

ゼロトラスト セキュリティの概念の下では、すべての企業 IT 資産のセキュリティ ステータスが監視範囲に含まれ、さまざまなリソースに対して動的かつ適応的なセキュリティ保護が提供されます。ゼロトラスト システムで動的なセキュリティ ポリシーを正しく実装するために、企業は、IT 資産 (端末デバイス、セキュリティ コンポーネント、ネットワーク サービスなど) のリアルタイムのステータスを可能な限り収集する必要があります。ネットワークのセキュリティ体制を評価します。

ISCM、CARTA、NIST のゼロトラスト アーキテクチャはすべて、リスクと信頼が常に変化していると考えています。企業のセキュリティ保護では、ネットワーク内のセキュリティ リスクを継続的に監視し、ユーザーのアクセス動作を調整することで現在のセキュリティ コンテキストに動的に適応できる必要があります。保護を最大化する企業資産の。さらに、CARTA はリスクベースの戦略的意思決定の特徴も体現しており、意思決定の結論は単純な「許可/拒否」ではなく、さまざまなセキュリティ リスクに適応するために中間の結論も存在する必要があります。

アプリケーション、サービス、データの継続的な保護を実現するには、ゼロトラスト アーキテクチャがユーザー アクセス プロセスの周囲のすべての関連エンティティを継続的に監視してアクセスし、アクセス セキュリティに影響を与える状況の変化を分析する必要があることがわかります。ユーザーのアクセス行動を監視するために、システムのセキュリティ保護対策が制御され、タイムリーかつ効果的な方法で展開されます。したがって、ゼロトラスト セキュリティ体制の評価には、次の機能と特性が必要です。

(1) 継続的かつ効果的な状況監視。ゼロトラスト原則に基づいて、すべてのアクセス関連エンティティのセキュリティ データの定期的なデータ収集と分析が実行されて、リアルタイムのセキュリティ状況データが取得されるようにします。

(2) 合理的かつ多様な安全指標。ゼロトラストセキュリティ状況分析のアプリケーション要件に厳密に従って、複雑かつ多様なマルチソースセキュリティデータから効果的なセキュリティ指標を選別およびスクリーニングし、状況分析のための科学的かつ合理的なセキュリティ指標システムと定量的評価アルゴリズムを確立します。

(3) タイムリーかつ正確な結果報告。状況評価の結果は、タイムリーかつ正確な方法で戦略的意思決定センターに提出される必要があり、その使用を簡素化するために意思決定センターのデータ処理要件に準拠する必要があります。

2 ゼロトラストのセキュアアクセスアーキテクチャ

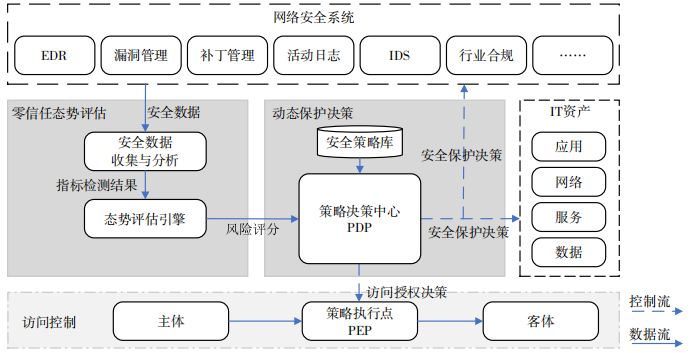

このセクションでは、NIST によって提案されたゼロトラスト セキュア アクセス原則に基づいて、アクセス要求に関連するコンテキスト ステータス情報を継続的に収集および分析し、アクセス要求の合理性を検証し、アクセス要求を保護するゼロトラスト状況評価に基づいたセキュア アクセス アーキテクチャを提案します。アクセス セッションの整合性 プロセス セキュリティ (図 4 を参照)

図 4 ゼロトラスト状況評価に基づくセキュリティ アクセス アーキテクチャ

セキュリティ保護戦略は、ビジネス ニーズに基づいて、資産の機密性レベルと許容可能なリスクに従って、企業組織によって策定されます。これには、オブジェクト リソースの保護レベル、アクセス対象の権限の分割、ポリシーの決定に影響を与える外部条件 (たとえば、ユーザー認証方法、主体のアクセス場所など)

PDP は、セキュリティ アクセス アーキテクチャ全体のコントロール センターであり、セキュリティ ポリシー (属性ベースのアクセス制御ルールなど) に従ってユーザー アクセスを制御し、企業リソースに継続的なセキュリティ保護を提供します。決定命令には、アクセス許可決定とセキュリティ保護決定の 2 種類があり、主な違いは次のとおりです。

(1) アクセス許可決定は、PEP がユーザー アクセス要求を PDP に送信した後、PDP によってリアルタイムで生成される許可決定です。ユーザーのアクセス要求を迅速に処理できるようにするには、通常、許可/拒否やその他のアクセス制御命令などの意思決定命令をリアルタイムで生成する必要があります。

(2) セキュリティ保護決定は、アクセス セッション中に非同期またはタイムリーに生成できます。PEP は、保護決定がリアルタイムで到着するのを同期的に待つ必要はありません。必要なのは、保護決定が受信されたときに、命令は時間内に実行できます。一般的な保護の決定は、ユーザーの信頼スコアが低すぎる場合に行われ、ユーザーは接続を閉じて端末上でパッチ修復を実行する必要があります。

PEP は、ポリシー センターによって発行された意思決定指示を実行し、すべてのアクセス トラフィックの機密性と信頼性を保護する責任があります。図 4 は、アクセス コントロール ポリシーの実施ポイントの例のみを示していることに注意してください。

ゼロトラスト状況評価は、PDP が認可の決定を計算する際に使用する、信頼スコアやリスク スコアなどの定量的なセキュリティ状況情報をポリシー決定センターに提供します。

3 ゼロトラストの状況評価手法

このセクションでは、ゼロトラスト アーキテクチャにおける状況評価、コンテキスト セキュリティ、および動的アクセス制御の要件に基づいて、セキュリティ データの収集と分析、状況の機能設計を含む、ゼロトラスト状況評価のための主要テクノロジーの設計と実装を研究します。評価エンジン、セキュリティ指標システムの構築、指標の定量化と融合アルゴリズムの方法と実装。

3.1 安全性データの収集と分析

セキュリティ データ収集と分析 (SDCA) は状況評価のデータ入力コンポーネントであり、その機能には主にセキュリティ データの継続的な収集、ネットワーク セキュリティ ステータスの特定、セキュリティ脅威の検出が含まれます。

セキュリティ データ収集のソースには、ユーザー ID 管理、システム アクティビティ ログ、エンドポイント検出と対応 (EDR)、脆弱性/パッチ管理、侵入検出 (侵入検出システム、IDS)、ユーザー行動分析、その他のシステムが含まれますが、これらに限定されません。さらに、ユーザーの場所、アクセス時間、その他の環境要因などのアクセス関連のメタデータも含まれます。

通常、さまざまなシステムからのセキュリティ データは、レポート形式、データ形式、サイクル頻度が異なるため、SDCA は状況評価エンジンの問題を軽減するために、大量のマルチソース セキュリティ データからシンプルで効果的かつ合理的な状況情報を分類する必要があります。パフォーマンスのプレッシャー。

3.2 状況評価エンジン

ポスチャ評価エンジン (PAE) は、SDCA の分析と検出結果を継続的に受け取り、マルチソース データからセキュリティ状況情報を標準化および定量化し、指標を統合し、ユーザー アクセス プロセスの関連エンティティ (ユーザー、端末、ネットワーク、および環境)など)を、PDP が使用するアクセス対象の「信頼レベル/アクセス リスク」(高、中、低など)に組み込みます。

PAE の状況評価アルゴリズムは、サブジェクトの ID を中心とした信頼性評価を反映する必要があり、サブジェクトが最初の ID 認証に合格した後、そのアクセス コンテキスト (端末のセキュリティ構成、システムの脆弱性、動作特性など) を継続的に評価し始めます。 )PDP がリアルタイムの情報を提供できる必要があるときに使用できるようにします。

ゼロトラストセキュリティアクセスでは、対象の信頼レベルが高いほどアクセスリスクが低くなるため、信頼レベルとアクセスリスクの間には固有の関係があり、状況評価結果の物理的意味は指標体系に依存する評価エンジンや定量的アルゴリズムで使用されるため、この記事では状況評価結果の意味を表すために「アクセス リスク」を使用します。

3.3 安全インジケーターシステム

SDCA によって収集されるセキュリティ データは、関連するエンティティ、つまりユーザー、デバイス、アプリケーション、サービス、トラフィックにそれぞれ関連するセキュリティ コンテンツに応じて 5 つのカテゴリに分類できます。

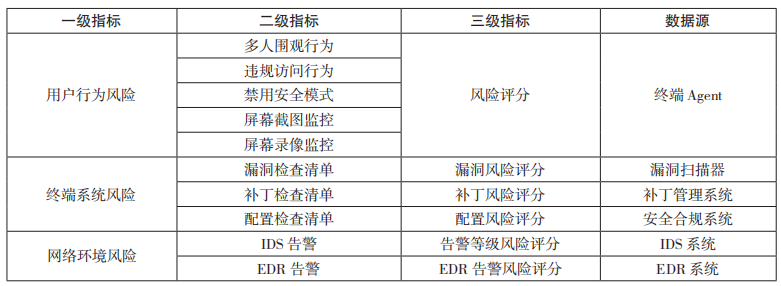

ゼロトラストのセキュリティ状況分析のプロセスを簡素化するために、この記事では、分析階層プロセスに基づいて、ユーザーの行動のセキュリティ、端末 (アプリケーション) のセキュリティ、ネットワーク環境のセキュリティの 3 つの側面から、さまざまなエンティティのセキュリティ ステータスの指標を分析します。 (AHP). 、表 1 に示すように、スケーラブルなゼロトラスト セキュリティ体制評価インデックス システムを形成します。

表1 ゼロトラストセキュリティ状況評価指標体系

ゼロトラストセキュリティ体制は、ユーザー行動リスク、端末システムリスク、ネットワーク環境リスクの3つの第1段階指標で構成されており、このうちユーザー行動リスクは、複数人による監視などの典型的な違反に基づいて5つの第2段階指標に分類されます。そして不正アクセスです。

端末システムリスクは主に、ソフトウェアの脆弱性、パッチのインストール、セキュリティ設定項目など、端末へのユーザーアクセスのセキュリティ要素を評価します。脆弱性リスク評価を例に挙げると、企業はセキュリティポリシーに基づいて脆弱性検査リストを作成し、各端末の脆弱性検査を実施しますが、リスト内の検査対象となる各脆弱性にはリスクスコア(重大度など)が対応付けられています。脆弱性スキャナーがターゲット端末のスキャンを完了すると、スキャン結果が状況評価エンジンに送信され、内蔵の定量的評価アルゴリズムが端末のセキュリティ リスクに関する指標の融合を実行します。

ネットワーク環境リスクは、主にネットワーク セキュリティ アラームの状況情報を分析および処理します。たとえば、IDS、EDR、その他のシステムからのアラーム イベントはユーザーまたは端末に関連付けられ、対応するリスク スコアを形成します。異なる外部システムには独自のスコアリング メカニズムがある場合があるため、スコア変換の問題は特定のシステムについて考慮する必要があります。

第 3 レベルの指標は最も低いレベルの指標であり、さまざまな種類のリスク スコア (値) で表されます。

3.4 指標の定量化と融合アルゴリズム

本節では、表 1 で提案した階層型評価指標体系に焦点を当て、スコアベースの指標定量評価法と多次元指標を通じて、安全性指標の定量化問題と多次元・多層指標の融合問題を解決します。それぞれ融合アルゴリズム。

3.4.1 スコアリングによる指標の定量的評価

本記事で提案するセキュリティ指標には、「ユーザー行動リスク」「端末セキュリティリスク」「ネットワーク環境リスク」の3種類が含まれます。その中で、端末のセキュリティリスクは主に、ソフトウェアの欠陥、ソフトウェアのセキュリティ構成、ソフトウェアの機能の悪用という 3 種類のソフトウェアの脆弱性の問題から発生します。現在、これら 3 種類の問題に対して、標準的な脆弱性の測定およびスコアリングの方法が存在します。

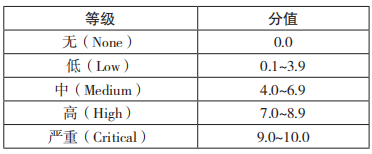

Common Vulnerability Scoring System (CVSS) は、ソフトウェアの脆弱性の重大度に対する普遍的な評価方法を提供し、主に脆弱性の管理と評価の分野で使用されます。Common Misuse Scoring System (CMSS) ソフトウェアの脆弱性と誤用の問題の違いを考慮して、CVSS 評価コンポーネントとアルゴリズムは、ソフトウェア機能の悪用による欠陥の特性に適応するように調整されています。Common Configuration Scoring System (CCSS) は、主にソフトウェア セキュリティ構成の脆弱性評価問題を解決します。上記の 3 つのアルゴリズムはすべて、同じ理論的基礎と評価次元を使用してソフトウェアの欠陥の重大度を評価しており、表 2 に示すように、その定量的結果には一貫した値の範囲とグレード区分があります。

表2 CVSS/CMSS/CCSSの脆弱性レベル分類

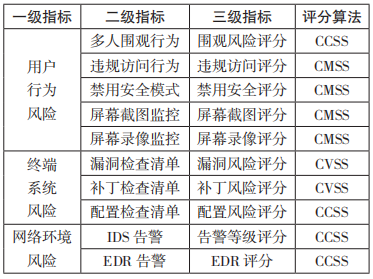

これに基づいて、この記事では、ユーザーの行動リスクとネットワーク環境リスクにおける機密性、完全性、可用性に対するさまざまな指標要素の影響を包括的に検討し、対応するリスク測定計算を CVSS、CMSS、および CCSS アルゴリズムにマッピングして、セキュリティ全体を強化します。指標システムの定量的測定は、表 3 に示すように、統一された評価の視点と次元を持っています。

表3 安全性指標の定量的評価アルゴリズム

指標定量評価アルゴリズムは、主に単一指標のリスクスコアリング問題を解決します。たとえば、ユーザー端末で複数の人々が監視している場合、CCSSスコアリングアルゴリズムによれば、「傍観者のリスクスコア」は4.6ポイントとして与えられます。または端末に CVE-2022-30138 の脆弱性があり、重大度スコアは 7.8 です。

3.4.2 多次元指標融合アルゴリズム

複数の指標を包括的に計算するには、通常、適切な融合アルゴリズムを使用する必要があります。評価システムによって確立される指標は、異なる観察次元(システムの脆弱性やユーザーの行動など)に由来する場合があり、これらの比較できない指標を融合する場合、融合アルゴリズムの科学的合理性を考慮する必要があります。

この記事で使用されている定量的評価手法では、基礎となる指標の定量的スコアは CVSS アルゴリズムに由来するか参照されており、このようなアルゴリズムは同じ観点を採用し、最終結果とリスク レベルの定義において統一されており、設計の基礎を提供します。科学的かつ合理的 指標融合アルゴリズムが基礎を築きます。

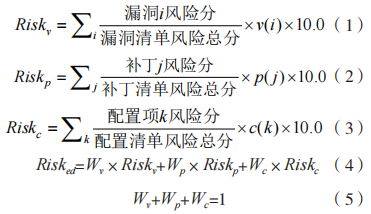

以下では、ターミナルセキュリティリスクの指標融合を例として、本記事の状況評価エンジンにおける総合指標の計算方法を説明します。

式中、 は![]() 端末の脆弱性の総合リスク指標、i は脆弱性チェックリストのチェック項目、v(i) は脆弱性 i のチェック結果(つまり、存在するか存在しない)です。チェックリスト上の各脆弱性には対応するCVSSスコア(脆弱性の深刻度を表す)があるため、計算方法から

端末の脆弱性の総合リスク指標、i は脆弱性チェックリストのチェック項目、v(i) は脆弱性 i のチェック結果(つまり、存在するか存在しない)です。チェックリスト上の各脆弱性には対応するCVSSスコア(脆弱性の深刻度を表す)があるため、計算方法から![]() 本質は端末上の脆弱性の平均深刻度(チェックリストに基づく)であることがわかります。脆弱性に関連するセキュリティリスクの程度。

本質は端末上の脆弱性の平均深刻度(チェックリストに基づく)であることがわかります。脆弱性に関連するセキュリティリスクの程度。

同様に、![]() 端末が必要なパッチをインストールしていないことによるセキュリティリスクの度合いであり、

端末が必要なパッチをインストールしていないことによるセキュリティリスクの度合いであり、![]() 端末ソフトウェアが必要に応じて安全に設定されていないことによるセキュリティリスクの度合いです。

端末ソフトウェアが必要に応じて安全に設定されていないことによるセキュリティリスクの度合いです。![]() ユーザー端末の全体的なセキュリティ リスク値であり、次のように表されます。

ユーザー端末の全体的なセキュリティ リスク値であり、次のように表されます。 ![]()

、 、![]() および は、それぞれ、

および は、それぞれ、![]() 3 つのインジケーターの融合から導出され、これら 3 つのタイプのインジケーターの重み付けされた融合ウェイトです。

3 つのインジケーターの融合から導出され、これら 3 つのタイプのインジケーターの重み付けされた融合ウェイトです。![]()

![]()

融合アルゴリズムは計算がシンプルで実装が容易なことが特徴で、チェックリスト形式の検査手法によりセキュリティ評価指標体系の拡張が容易です。融合アルゴリズムの合理性の観点から言えば、セキュリティリスクの度合いを測る指標として違反の数やシステムの脆弱性の数を用いる手法が多く、例えば、N件の違反のセキュリティリスクはN倍であると誤って信じ込んでいる。単一の違反よりも重大です。このアルゴリズムは、不合理な計数指標をバイナリ指標に適切に置き換え、最終的にリストのリスクスコアの合計に対する脆弱性(端末に存在する脆弱性)のスコアの割合を計算することで、全体の評価結果に対する脆弱性の寄与度を計算します。マスターリストに反映された検査結果は、ある程度妥当なものである。

さまざまな企業がゼロトラスト アクセスを実装する際に端末のセキュリティを評価する場合、調整することができます。

![]()

![]() 脆弱性、パッチ管理、コンプライアンス構成要件の違いに対応するための重み付け値。

脆弱性、パッチ管理、コンプライアンス構成要件の違いに対応するための重み付け値。

同様の手法は、上位レベルの指標の融合にも利用でき、ユーザー行動指標、端末セキュリティ指標、ネットワークセキュリティ指標を統合することで、複雑な評価対象を統一的な指標測定次元に分解し、同じ測定スケールで異なる評価を行うことができます。さまざまな側面の治安状況が定量化され、科学的かつ合理的な指標システムの構造が形成されます。

4 評価方法の分析

新たなネットワーク セキュリティの概念として、ゼロ トラストは業界の実践や企業のセキュリティ構築におけるシステム全体のセキュリティ ステータスに焦点を当て、重要な指標とリスク要因をリアルタイムで収集し、評価結果を動的なセキュリティ戦略の実装に適用する必要があります。提供する アクセス制御の決定の基礎を提供します。

従来の状況評価は、主に定性分析と定量分析の 2 種類に分けられます。前者は主に専門家の経験と知識に基づいており、深い洞察が得られますが、評価結果は主観的要因の影響がより顕著であり、後者はデータと指標を使用してシステムのセキュリティ状況を定量化するため、有用です異なるシステムのセキュリティ状況を定量的に比較するには、大量のデータを収集して分析する必要があり、安全性を定量化するための統一された基準や根拠が不足しており、データの理由により結果が不正確になる可能性があります。

従来の状況評価手法と比較して、このソリューションは次のような特徴があります。

4.1 多次元階層型インデックスシステム

セキュリティ評価の複雑さを考慮すると、「システムのシステム」に対する効果的で包括的なセキュリティ指標を構築することは非常に困難になる可能性があります。一般に、セキュリティは、機密性、完全性、可用性などの複数のレベルで記述および評価する必要があり、ゼロトラスト状態の評価では、アクセス関連のコンテキスト (ユーザー、端末、デバイス、ネットワーク、アプリケーションなどを含む) の全体的なセキュリティを考慮する必要があります。 ). 動的なアクセス承認のために豊富な意思決定情報が提供されるようにするため。この記事で提案する指標システムは、アクセスセキュリティに関連する基本要素を考慮しており、スケーラブルで観察しやすく、解釈しやすいものであり、ゼロトラスト状況評価の実践における参考指標システムとして使用できます。

4.2 客観的かつ合理的な定量的手法

安全性評価プロセスでは、評価者の主観的な要素が評価結果に重大な歪みをもたらす可能性があります。たとえば、何かを評価するために 5 点スケールを使用する場合、人によって、5 点スケールを等間隔または不等間隔の 5 つのレベルとみなしたり、数学的分布の個人的な理解に基づいて曲線のようなスコアを生成したりする場合があります。結果、階層。

この記事では、CVSS などの評価アルゴリズムをゼロトラストのセキュリティ状況評価にマッピングし、ユーザー行動リスクとネットワーク環境リスクの各指標要素のリスク測定計算を提供します。これにより、セキュリティ指標システム全体の定量的な測定が統一された評価の観点と、これにより、融合計算によって得られる包括的な指標がより効果的かつ合理的になります。

4.3 機敏かつ効率的な評価プロセス

ゼロトラスト状況評価の目的により、ユーザーがアプリケーションにアクセスする際のアクセス リスクを継続的に分析し、アクセス制御の意思決定の基礎を提供するために、より機敏で効率的な評価方法を使用する必要性が決まります。したがって、優れたユーザーエクスペリエンスを確保するには、アクセス環境のセキュリティ状況を迅速かつリアルタイムで収集および分析する必要があります。

このアプリケーション シナリオでは、この記事で設計した状況評価方法により、従来セキュリティ専門組織によって実施されていたリスク評価が自動化された状況評価に変換され、ゼロトラスト アクセス制御、自動化されたセキュリティ運用、およびセキュリティ オーケストレーションの基礎が築かれます。

5。結論

この記事では、ゼロトラスト セキュリティ状況評価技術を研究し、ネットワーク セキュリティ状況評価、継続的監視、その他の概念の典型的な技術フレームワークを紹介し、ゼロトラスト アーキテクチャにおける状況評価の含意、目的、重要性を徹底的に分析し、提案します。ゼロトラストセキュリティアクセスアーキテクチャと、このアーキテクチャを通じたセキュリティコンテンツの収集と分析、評価エンジンの機能設計、指標システムの構築、定量的評価、状況評価のための融合アルゴリズムなどの技術について議論します。

以下は、ゼロトラスト状況評価の開発傾向と直面する可能性のある問題の概要です。

(1) ゼロトラスト アプリケーション シナリオは、従来のオフィス アプリケーションから 5G、産業用インターネット、モノのインターネット、その他の分野に徐々に拡大しています。ネットワーク コンピューティングの普及に伴い、さまざまなネットワーク アーキテクチャに対して科学的かつ合理的なゼロトラスト セキュリティ状況評価指標システムをどのように確立するかが将来の重要な課題となります。

(2) 人工知能や機械学習などのビッグデータ解析技術は状況認識の重要な手法となっており、これらの技術をゼロトラスト状況評価にどのように適用し、評価の効率と精度を向上させるかがゼロトラストの重要な方向性の一つとなる状況評価技術の研究です。

(3) ゼロトラストセキュリティ態勢評価の中心的な目標は、企業リソースのセキュリティ保護のための意思決定の基盤を提供することであり、態勢評価を使用してセキュリティ保護の自動化機能を強化し、アクセスなどのセキュリティ機能の自動オーケストレーションを実現する方法セキュリティプロセスも、将来のゼロトラストセキュリティシステムにおいて検討すべき課題です。