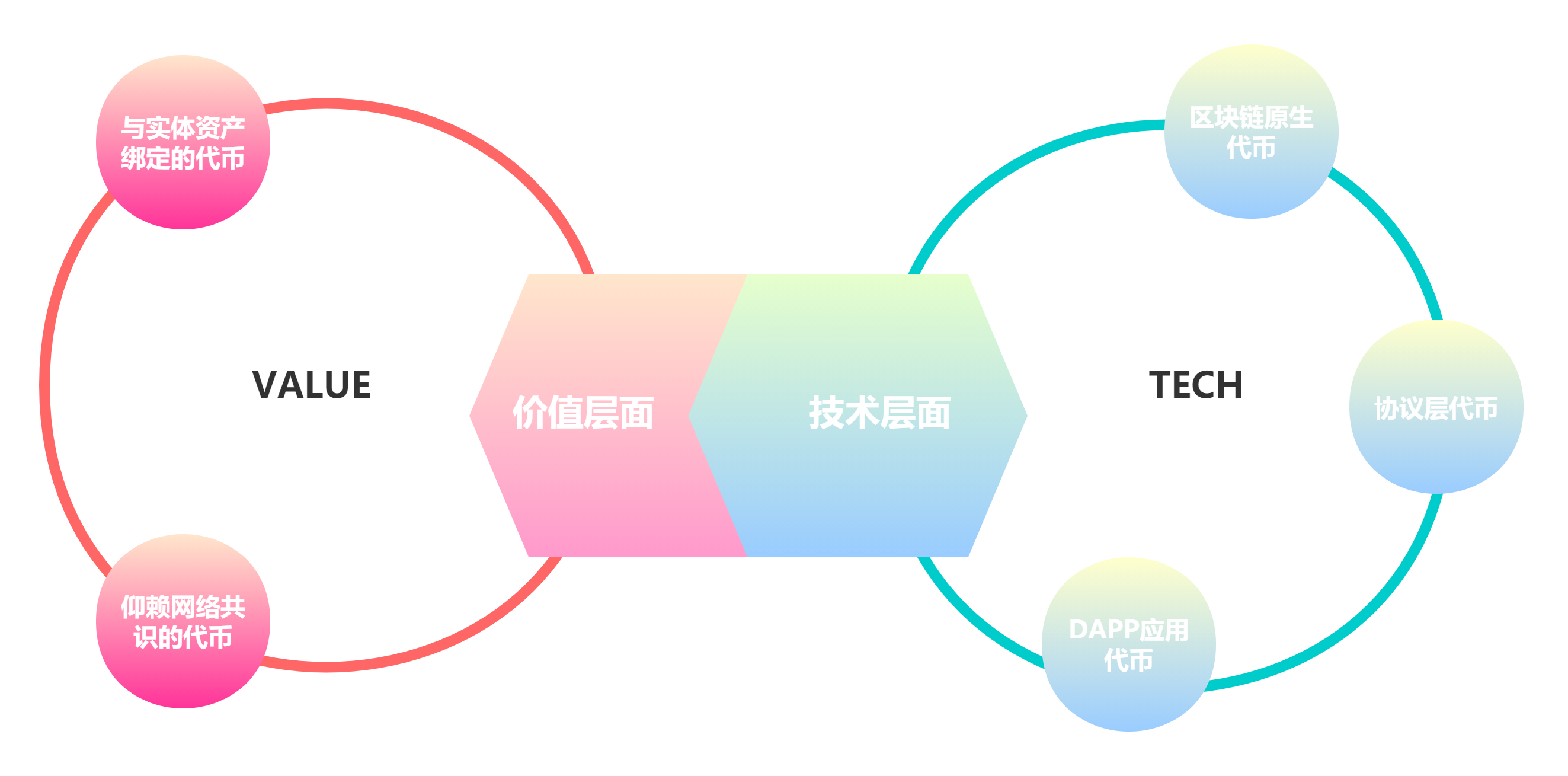

1. 暗号通貨の分類

(1) 価値水準

物理的資産に関連付けられたトークン

市場の需要に応えるために、物理的資産にリンクされたトークンがステーブルコインと呼ばれるものです。たとえば、USDT、TUSD、PAX、USDC は米ドルに固定されています。

ネットワークのコンセンサスに依存するトークン

インターネット上の市場コンセンサスによって価値が左右されるトークンは、基本的にステーブルコイン以外の仮想通貨です。たとえば、BTC、ETH、XRPなどです。

(2) 技術レベル

ブロックチェーンネイティブトークン

ブロックチェーンのネイティブ トークンは、私たちがメイン チェーン通貨とよく呼ぶもので、マイナーに報酬を与えるために基礎となるチェーンから派生したトークンです。BTC、ETH、EOS、または私たちがよく耳にするこれらはすべてメインチェーンコインであり、暗号通貨の種類の点で最も低いインフラストラクチャに相当します。

プロトコル層トークン

プロトコルは基礎となるチェーンの 1 つ上の層にあり、基礎となるチェーンのパフォーマンスを向上させたり、基礎となるチェーンの機能アプリケーションを拡張したりするために、プロトコルから派生した非ネイティブ トークンがプロトコル層トークンです。たとえば、分散型交換プロトコル 0x のトークン ZRX です。

Dappアプリケーショントークン

アプリケーション トークンはブロックチェーン エコシステムの最上位にあり、アプリまたは Dapp のサービスを使用するために必要なトークンです。たとえば、取引所のプラットフォーム通貨 BNB や、分散型ゲーム アプリケーションを使用する場合に必要なアプリケーション トークン VIBE などです。

※基盤となるチェーン、プロトコル、アプリケーションの分類は非常に単純で、基盤となるチェーンが道路であればプロトコルは街路灯、アプリケーションは道路を走る車となります。

(3) 機能レベル

交換通貨の媒体

価値の保存または交換媒体として以外の用途機能を持たないトークン。例: ステーブルコイン、BTC、XRP、ZEC、XMR など。

ワークトークン

一部のブロックチェーン システムまたは分散型アプリケーション システムを運用している参加者がシステムに貢献したい場合、資格を得るためにはまずトークンを抵当にする必要があり、参加者は報酬メカニズムを通じて対応する報酬を受け取ることもできます。たとえば、メーカー。

アプリケーショントークン

アプリケーショントークンはアプリケーション自体の設計に応じてさまざまな機能を持ち、取引所が発行するプラットフォームトークンは手数料の相殺や独自のアクティビティへの参加に使用できます。たとえば、MDA、BNB。

混合トークン

上記の機能を多く持つ仮想通貨。たとえば、EOS、ETH (セレニティ以降)、ダッシュなどです。

※直感的には、仮想通貨の応用シナリオや独自の機能が多いほど、市場の需要は高くなります。

(4) 法的側面

セキュリティトークン

有価証券として認められた仮想通貨は有価証券としての性質を有しており、法的な監督を受けることになります。たとえばビトワラ。

ユーティリティトークン

Howey テストに合格し、セキュリティ特性がないと判断された暗号通貨、または規制当局によって非セキュリティ トークンとして認識された暗号通貨。たとえば、BTC、ETH。

※Howey Testの基準は曖昧であるため、法的識別の主な根拠は依然として規制当局にあります。

どの種類の暗号通貨がさまざまなレベルに属するかを簡単に分類できます。もちろん、これは単なる仮想通貨の分類方法であり、その分類結果が「絶対」であるというわけではなく、実際のプロジェクトのリスクは開発チーム、チップの配布、上場取引量、開発の進捗状況、パートナー、コミュニティなどによって左右されます。さまざまな側面を総合的に考慮することによってのみ、投資リスクをより効果的に把握することができます。

ソースURL:

通貨分類:仮想通貨を4つのレベルで見分けよう_仮想通貨_マイクロデジット(wesz.com)![]() https://www.wesz.com/qukuailian/3548.html

https://www.wesz.com/qukuailian/3548.html

2. 主要な懸念事項

(1) コンセンサスメカニズム

コンセンサス メカニズムの中心的な目的は常に同じです。コンセンサス メカニズムは、すべてのネットワーク ノードがブロックチェーンの真の有効な状態について合意できることを保証する、ある種の証拠を提供します。これは、Web 上での悪意のある攻撃を回避する方法です。コンセンサスがなければ、暗号通貨はその価値をサポートする基準点を失います。

一般的なコンセンサス メカニズムには、POW (Proof of Work メカニズム)、POS (Proof of Stake メカニズム)、POW+POS (ハイブリッド コンセンサス メカニズム)、DPOS (Proof of Share Authorization) などのほか、プール検証プール、リップル コンセンサスが含まれます。プロトコル、PBFT (ビザンチン フォールト トレランス アルゴリズムを使用) など。

作業証明メカニズム (PoW) - 作業に応じた配分、より多くの作業、より多くの報酬

#作業証明#

ワークロード証明は主に、妥当なデータを見つけるためのハッシュ計算のステップを通じて完了します。ブロック ヘッダー データをハッシュ関数の計算式に組み込み、特定の基準を満たすハッシュ値が計算されるまでブロック ヘッダー データ内の乱数を継続的に調整します。 . 作品証明が完了します。

簡単に言えば、仕事をすればするほど得られるものは多く、計算能力が高い人はより速く計算し、会計権を獲得する確率が高くなります。計算能力競争の勝者は、対応するブロック会計権とBTCを受け取ります。報酬。したがって、マイニングマシンチップの計算能力が高く、マイニング時間が長いほど、より多くのデジタル通貨を取得できます。計算を実行して報酬を得るプロセスをマイニングと呼び、マイニングに参加する人々をマイナーと呼びます。この証明方法は、検証プロセスに大量のデータ計算が必要であると判断しますが、計算結果が正しいかどうかは他のノードで簡単に検証できるため、ブロックチェーンシステムは悪意のあるノードによってだまされることができません。ただし、この証明方法は多くのエネルギー (電力とコンピューティング ハードウェアの損失) を消費するため、環境に優しくありません。また理論上、ネットワーク全体の計算能力の51%が集まれば、ブロックチェーンネットワークを効果的に攻撃できるため、ビットコインコードをベースにした時価総額の小さい多くのアルトコインは攻撃を受けやすい。

代表的なトークン:BTC、BCH、LTCなど

アドバンテージ

- 公平性と正義: 分散化の度合いが高く、誰もが参加して会計上の権利を取得できます。

- 高いセキュリティ要素: ネットワーク全体の計算能力が高いほどセキュリティレベルは高くなりますが、システムが破壊された場合には莫大な費用がかかります。

- アルゴリズムがシンプルで実装が簡単

欠点がある

- リソースの無駄: 各トランザクションは大多数のマイナーによって確認される必要があるため、これらのマイナーの計算中に大量の電力リソースが消費されます。

- 非効率: ブロックの確認時間を短縮することが難しく、フォークが生成されやすく、複数の確認を待つ必要があります。

- コンピューティングパワーの集中:前年のデータによると、大量の資本流入により、マイニングプールのコンピューティングパワーシェアの上位5つのマイニングプールが、過去1年間のBTCコンピューティングパワーシェア全体の65%を占めました。効果が徐々に表れ、計算能力も徐々に高まってきていますが、過度のパワー集中による51%攻撃の危険性もあります。

- ファイナリティは存在しないため、ファイナリティを補うためにチェックポイント メカニズムが必要です。

プルーフ・オブ・ステーク (PoS) - 保有すればするほど、より多くの利益が得られます

#ステークの証明#

POS メカニズムは、資本証明と投票に似たメカニズムを使用して、ブロックを作成する簿記担当者を選択します。保有する株式が多ければ多いほど、より多くの特権が与えられ、ブロックを生成するために負わなければならない責任も大きくなり、より多くの収入を得る力が増します。POSの仕組みでは、通常、会計上の権利を計算するために通貨年齢が使用されます。各コインは1日を1通貨年齢として保持します。たとえば、100コインを合計30日間保持する場合、このときの通貨年齢は次のようになります。は3,000です。POS メカニズムでは、簿記担当者が POS ブロックを発見すると、そのコイン年齢は 0 にクリアされます。365 コイン年齢がクリアされるごとに、そのブロックから 0.05 コインの利息を受け取ります (これは年利 5% として理解できます) )。

PoS の資本証明には、適切なハッシュ値を見つけるための計算も必要です。ただし、違いは、プルーフ・オブ・ステークのメカニズムが、ノードが保持する時間と暗号通貨の量を通じてノードのステークを決定することです。株式の規模に応じて、ユーザーから見える計算された目標値も異なります。資本が大きいノードは目標値をより容易に取得でき、次のブロックの会計権をより容易に取得できます。この方法では、各ノードが大量の計算を実行する必要がなく、電力とエネルギーが節約されます。同時に、ネットワーク全体に対する 51% の計算能力攻撃は、そのような攻撃を開始するとネットワーク自身の利益を損なうことになるため、プルーフ・オブ・ステークのメカニズムの下では無効です。ただし、多数の通貨を保持するノードが過大な権限を持ち、ブロックチェーン会計を絶対的に制御する状況が発生する可能性があり、信頼性の問題が容易に発生する可能性があります。

PoS メカニズムでは、計算を実行するために電力を消費する必要はありませんが、トークンをステーキングすることでブロックをパッケージ化する権利を取得します。トランザクションが発生すると、システムはブロックをパッケージ化してブロックを検証したノードに、追加の発行またはロック解除されたトークンの報酬を与えます。

代表的なトークン:ADA、ONT、ATOMなど

アドバンテージ

- 資源の無駄がなく高効率:マイニングパワーを必要としないため、合意形成までの時間が短縮され、転送効率も向上します。

- 中央マイニングプールにおける規模の経済の必要性が弱まりました。コンピューティングパワーの集中独占も緩和され、個々の競争力の差が相対的に減少しました。

欠点がある

- 中央集権化の受動的形成: 分散化の度合いにより、強者が強さを維持しやすくなり、富める者がさらに富み、資源がますます集中することになります。

- セキュリティ リスク: PoS メカニズムの実装は比較的複雑で、セキュリティ上の脆弱性が発生しやすいです。

- 何も賭けていない: ユーザーは PoS で同時に 2 つのフォークに賭けることができ、後でどちらのフォークがメインチェーンとして認識されたとしても、ユーザーは機会費用を失うことなく報酬を得ることができます。これはむしろ合意形成を妨げることになります。

- マイニングは依然として必要ですが、本質的に商用アプリケーションの問題点は解決されません。

委任された共有証明 (DPoS)

#委任されたステークの証明#

DPoS の動作原理は、各株主が持株比率に応じて影響力を持ち、51% の株主の投票結果は不可逆的かつ拘束力を持つというものです。課題は、タイムリーかつ効率的に 51% の承認を達成することです。この目標を達成するために、各株主は自分の議決権を代表者に付与することができます。最も多くの票を獲得した上位 100 人の代表者が、設定されたスケジュールに従って順番にブロックを生成します。各代表には、ブロックを生成するためのタイムスロットが割り当てられます。すべての代表者は、平均ブロックに含まれる取引手数料の 10% に相当する報酬を受け取ります。平均的なブロックに取引手数料として 100 株が含まれている場合、代表者は報酬として 1 株を受け取ります。DPoS の投票モードでは、30 秒ごとに新しいブロックを生成できます。

簡単に言うと、DPoS に委任された資本証明は、通貨保有者の投票を通じて一定数の代表者を選出することでコンセンサスに達します。各通貨保有者の投票の割合は保有する通貨の数に関係しており、保有通貨が多いほど割合は大きくなります。選出された代表者は会計を管理する権利を持ち、交代で会計を管理することができ、職務を適切に遂行できない代表者は投票で除名されます。この任期が終了した後、再び投票によって新しい代表が選出されます。

代表的なトークン:EOS、TRXなど

アドバンテージ

- PoS メカニズムよりも高い効率とパフォーマンスを備えています。PoS メカニズムと比較して、DPoS は検証とアカウンティングに参加するノードの数を大幅に削減し、第 2 レベルのコンセンサス検証を実現できます。

欠点がある

- コンセンサス メカニズム全体は依然としてトークンに依存しており、多くの商用アプリケーションはトークンの存在を必要としません。

- 低い程度の分散化: それに比べれば、弱い集中化であるとしか言えません。

- 深刻なセキュリティ問題: ハッカーによる攻撃など、PoS のようなメカニズムに関する一般的な問題の報告を誰もが見たことがあると思います。

PoC (Proof of Capacity) 容量証明メカニズム

PoC メカニズムは 2014 年にはすでに存在していましたが、常に「廃止段階」にあり、簡単に言えば、人気がなく、誰も気にしていません。2019年、大手POCパブリックチェーンであるYottachainの台頭により、ますます多くのマイナーがPOCハードドライブマイニング業界に参加しました。ハードディスクをコンセンサス参加者として使用する POW コンセンサスメカニズムの一種です. セキュリティと信頼性を得るためにパフォーマンスを犠牲にするのが特徴です. POW と比較して, セキュリティと信頼性のコストを大幅に削減します. グローバルな信頼とセキュリティを解決します.低コストで、電力リソースを消費せず、共有および再利用できる信頼のエコシステムに近いものです。

PoC メカニズムは、通常のハードドライブを介したマイニングのためのコンセンサス メカニズムです。簡単に言うと、コンピュータのハードディスクの空き容量をストレージやマイニングに利用して利益を得るというもので、ハードディスクの容量が大きくなり、より多くのコンテンツが保存されるほど利益も大きくなります。 処理能力よりもメモリに重点を置いています。 これは、Proof of Capacity では、ノードがマイニングを開始する前であっても、事前に計算されたハッシュをハード ドライブやその他のメモリ ユニットに保存する必要があるという意味で、PoW よりも改善されています。これは、描画、描画と呼ばれるプロセスです。 Proof of Capacity は、Proof of Capacity よりも高速なメカニズムになります。仕事。このアプローチのもう 1 つの利点は、proof-of-work メカニズムとは異なり、エネルギーを大幅に節約できることです。言うまでもなく、より多くのハッシュを保存するハードドライブの技術の向上は、私のことだけを行う特殊なチップを製造している多くのメーカーとは異なり、ブロックチェーンに参加していない人々のための技術も向上させることになります。

IPFSも似ていますが、IPFSから派生したブロックチェーンプロジェクト(インセンティブ層ファイルコイン)が分散型ストレージサービスのマーケットプレイス(マッチング取引のマーケット)である点が異なり、システム参加者同士がいかに信頼関係を持たないようにするかに重点が置かれています。特定の条件下では、保管と検索の作業を定量化できます。PoC は基礎となるコンセンサス メカニズムであり、PoW や PoS と同様に、分散型ネットワークで一貫した状態を達成するためのアルゴリズム この観点から見ると、この 2 つはまったく異なる概念ですが、唯一の共通点は、ハード ドライブを使用して利益と引き換えにネットワークに価値を提供できるということです。

代表的なトークン:BTT、BHDなど

アドバンテージ

- マイニングのしきい値は低い: ハードディスクがある限りマイニングできるため、マイニングのしきい値が大幅に下がります。PoC マイニング マシンは低消費電力、低ノイズ、低コストであるため、家庭用マイニングや全員でのマイニングに適しています。 。

- 高度な分散化: モーゲージのメカニズムにより、コンピューティングパワーの集中化の敷居が高まり、たとえスーパーマイナーが出現したとしても、一般の個人投資家は引き続き利益を得ることができます。

- 低エネルギー消費と省エネルギー: PoW と比較して、POC マイニングはコンピューティング能力をハードディスク容量に置き換えることで、POW マイニングによって引き起こされるリソースの無駄と環境への悪影響を大幅に排除し、マイニングコストを削減し、マイナーがより多くの収入を得られるようにします。採掘による利益。

- 独占禁止法: ハードディスク容量はコンピューティング能力の代わりに使用されるため、当然ながら ASIC に対して耐性があります。

欠点がある

- 将来の開発ではより大きな制限が生じる可能性があります

- 政策リスクがある可能性がある

- PoCでは真の平等は達成されない

PBFT (実用的なビザンチン フォールト トレランス) 実用的なビザンチン フォールト トレランス: 分散一貫性アルゴリズム

実用的なビザンチン フォールト トレランスは、稼働性と安全性を確保しながら、(n-1)/3 フォールト トレランスを提供します。

分散コンピューティングでは、さまざまなコンピュータがメッセージ交換を通じて合意に達しようとしますが、場合によっては、システム上の調整コンピュータ (コーディネーター/コマンダー) またはメンバー コンピュータ (メンバー/副官) がシステム エラーにより誤ったメッセージを交換し、最終的な結果に影響を与える可能性があります。システムの一貫性。ビザンチン将軍問題は、障害のあるコンピューターの数に基づいて可能な解決策を探します。これは絶対的な答えを見つけることはできませんが、メカニズムの有効性を検証するためにのみ使用できます。ビザンチン問題の考えられる解決策は次のとおりです。N ≥ 3F + 1 の場合には整合性が可能です。このうち、N はコンピュータの総数、F は問題のあるコンピュータの総数です。コンピュータ間で情報が交換された後、各コンピュータは取得したすべての情報をリストし、結果の大部分を解決策として使用します。

アドバンテージ

- システムは通貨の存在なしで動作することができ、pbft アルゴリズム コンセンサスの各ノードはビジネス参加者またはスーパーバイザーで構成され、セキュリティと安定性はビジネス関係者によって保証されます。

- コンセンサス遅延は約 2 ~ 5 秒で、基本的に商用リアルタイム処理の要件を満たしています。

- コンセンサス効率が高く、高頻度のトランザクション量のニーズを満たすことができます。

欠点がある

- 簿記担当者の 1/3 以上が停止すると、システムはサービスを提供できなくなります。

- 簿記担当者の 1/3 以上が共同で悪事を行い、他のすべての簿記担当者が 2 つのネットワーク アイランドに分割されている場合、悪意のある簿記担当者はシステムをフォークさせることができますが、暗号化された証拠を残すことになります。

実用的なビザンチン フォールト トレランスは、主に中央銀行のデジタル通貨で使用されています。

dBFT (委任 BFT) 承認されたビザンチン フォールト トレラント アルゴリズム

Xiaoyi が採用している dBFT メカニズムは、資本に基づいて簿記担当者を選択し、その後、簿記担当者はビザンチン フォールト トレラント アルゴリズムを通じて合意に達します。dBFT と PBFT の関係は、PoS と DPoS の関係に似ています。

dBFT は、PBFT に基づいて次の改良を加えています。

- C/S アーキテクチャの要求応答モードを P2P ネットワークに適したピアノード モードに改善します。

- 静的コンセンサス参加ノードを、動的に出入りできる動的コンセンサス参加ノードに改良します。

- コンセンサス参加ノードの生成には、保有株式の割合に基づく投票メカニズムが設計されており、投票を通じてコンセンサス参加ノード(会計ノード)が決定されます。

- ブロックチェーンへのデジタル証明書の導入により、投票時に会計ノードの真の身元を認証するという問題が解決されます。

アドバンテージ

- プロの簿記係。

- あらゆる種類のエラーを許容できます。

- 会計は複数の人によって完了され、各ブロックは最終的なものであり、分岐することはありません。

- アルゴリズムの信頼性には厳密な数学的証明があります。

欠点がある

- 簿記担当者の 1/3 以上が停止すると、システムはサービスを提供できなくなります。

- 簿記担当者の 1/3 以上が共同で悪事を働き、他のすべての簿記担当者が 2 つのネットワーク アイランドに分割されている場合、悪意のある簿記担当者はシステムをフォークさせることができますが、暗号化された証拠を残します。

要約すると、dBFT メカニズムの核心は、ブロックチェーンを実際の金融アプリケーション シナリオに適用できるように、システムの最終性を最大限に確保することです。

プール検証プール - プライベート チェーン専用

従来の分散一貫性テクノロジーに基づいており、データ検証メカニズムと組み合わせて、かつては業界チェーンで広く使用されていたコンセンサス メカニズムでしたが、プライベート チェーン プロジェクトが徐々に縮小するにつれて、徐々に勢いを失い始めました。

アドバンテージ

トークンなしで動作し、成熟した分散型コンセンサス アルゴリズム (Pasox、Raft) に基づいた第 2 レベルのコンセンサス検証を実現します。

欠点がある

分散化の程度は bictoin ほどではありませんが、複数の当事者が参加するマルチセンター ビジネス モデルにより適しています。

PoC (Proof of Capacity) 容量証明メカニズム

PoC メカニズムは 2014 年にはすでに存在していましたが、常に「廃止段階」にあり、簡単に言えば、人気がなく、誰も気にしていません。2019年、大手POCパブリックチェーンであるYottachainの台頭により、ますます多くのマイナーがPOCハードドライブマイニング業界に参加しました。ハードディスクをコンセンサス参加者として使用する POW コンセンサスメカニズムの一種です. セキュリティと信頼性を得るためにパフォーマンスを犠牲にするのが特徴です. POW と比較して, セキュリティと信頼性のコストを大幅に削減します. グローバルな信頼とセキュリティを解決します.低コストで、電力リソースを消費せず、共有および再利用できる信頼のエコシステムに近いものです。

PoC メカニズムは、通常のハードドライブを介したマイニングのためのコンセンサス メカニズムです。簡単に言うと、コンピュータのハードディスクの空き容量をストレージやマイニングに利用して利益を得るというもので、ハードディスクの容量が大きくなり、より多くのコンテンツが保存されるほど利益も大きくなります。 処理能力よりもメモリに重点を置いています。 これは、Proof of Capacity では、ノードがマイニングを開始する前であっても、事前に計算されたハッシュをハード ドライブやその他のメモリ ユニットに保存する必要があるという意味で、PoW よりも改善されています。これは、描画、描画と呼ばれるプロセスです。 Proof of Capacity は、Proof of Capacity よりも高速なメカニズムになります。仕事。このアプローチのもう 1 つの利点は、proof-of-work メカニズムとは異なり、エネルギーを大幅に節約できることです。言うまでもなく、より多くのハッシュを保存するハードドライブの技術の向上は、私のことだけを行う特殊なチップを製造している多くのメーカーとは異なり、ブロックチェーンに参加していない人々のための技術も向上させることになります。

IPFSも似ていますが、IPFSから派生したブロックチェーンプロジェクト(インセンティブ層ファイルコイン)が分散型ストレージサービスのマーケットプレイス(マッチング取引のマーケット)である点が異なり、システム参加者同士がいかに信頼関係を持たないようにするかに重点が置かれています。特定の条件下では、ストレージと取得の作業を定量化できます。PoC は基礎となるコンセンサス メカニズムであり、PoW や PoS と同様に、分散型ネットワークで一貫した状態を達成するためのアルゴリズムです。この観点から見ると、この 2 つはまったく異なる概念ですが、唯一の共通点は、ハード ドライブを使用して利益と引き換えにネットワークに価値を提供できるということです。

代表的なトークン:BTT、BHDなど

アドバンテージ

- マイニングのしきい値は低い: ハードディスクがある限りマイニングできるため、マイニングのしきい値が大幅に下がります。PoC マイニング マシンは低消費電力、低ノイズ、低コストであるため、家庭用マイニングや全員でのマイニングに適しています。 。

- 高度な分散化: モーゲージのメカニズムにより、コンピューティングパワーの集中化の敷居が高まり、たとえスーパーマイナーが出現したとしても、一般の個人投資家は引き続き利益を得ることができます。

- 低エネルギー消費と省エネルギー: PoW と比較して、POC マイニングはコンピューティング能力をハードディスク容量に置き換えることで、POW マイニングによって引き起こされるリソースの無駄と環境への悪影響を大幅に排除し、マイニングコストを削減し、マイナーがより多くの収入を得られるようにします。採掘による利益。

- 独占禁止法: ハードディスク容量はコンピューティング能力の代わりに使用されるため、当然ながら ASIC に対して耐性があります。

欠点がある

- 将来の開発ではより大きな制限が生じる可能性があります

- 政策リスクがある可能性がある

- PoCでは真の平等は達成されない

PBFT (実用的なビザンチン フォールト トレランス) 実用的なビザンチン フォールト トレランス: 分散一貫性アルゴリズム

実用的なビザンチン フォールト トレランスは、稼働性と安全性を確保しながら、(n-1)/3 フォールト トレランスを提供します。

分散コンピューティングでは、さまざまなコンピュータがメッセージ交換を通じて合意に達しようとしますが、場合によっては、システム上の調整コンピュータ (コーディネーター/コマンダー) またはメンバー コンピュータ (メンバー/副官) がシステム エラーにより誤ったメッセージを交換し、最終的な結果に影響を与える可能性があります。システムの一貫性。ビザンチン将軍問題は、障害のあるコンピューターの数に基づいて可能な解決策を探します。これは絶対的な答えを見つけることはできませんが、メカニズムの有効性を検証するためにのみ使用できます。ビザンチン問題の考えられる解決策は次のとおりです。N ≥ 3F + 1 の場合には整合性が可能です。このうち、N はコンピュータの総数、F は問題のあるコンピュータの総数です。コンピュータ間で情報が交換された後、各コンピュータは取得したすべての情報をリストし、結果の大部分を解決策として使用します。

アドバンテージ

- システムは通貨の存在なしで動作することができ、pbft アルゴリズム コンセンサスの各ノードはビジネス参加者またはスーパーバイザーで構成され、セキュリティと安定性はビジネス関係者によって保証されます。

- コンセンサス遅延は約 2 ~ 5 秒で、基本的に商用リアルタイム処理の要件を満たしています。

- コンセンサス効率が高く、高頻度のトランザクション量のニーズを満たすことができます。

欠点がある

- 簿記担当者の 1/3 以上が停止すると、システムはサービスを提供できなくなります。

- 簿記担当者の 1/3 以上が共同で悪事を行い、他のすべての簿記担当者が 2 つのネットワーク アイランドに分割されている場合、悪意のある簿記担当者はシステムをフォークさせることができますが、暗号化された証拠を残すことになります。

実用的なビザンチン フォールト トレランスは、主に中央銀行のデジタル通貨で使用されています。

dBFT (委任 BFT) 承認されたビザンチン フォールト トレラント アルゴリズム

Xiaoyi が採用している dBFT メカニズムは、資本に基づいて簿記担当者を選択し、その後、簿記担当者はビザンチン フォールト トレラント アルゴリズムを通じて合意に達します。dBFT と PBFT の関係は、PoS と DPoS の関係に似ています。

dBFT は、PBFT に基づいて次の改良を加えています。

- C/S アーキテクチャの要求応答モードを P2P ネットワークに適したピアノード モードに改善します。

- 静的コンセンサス参加ノードを、動的に出入りできる動的コンセンサス参加ノードに改良します。

- コンセンサス参加ノードの生成には、保有株式の割合に基づく投票メカニズムが設計されており、投票を通じてコンセンサス参加ノード(会計ノード)が決定されます。

- ブロックチェーンへのデジタル証明書の導入により、投票時に会計ノードの真の身元を認証するという問題が解決されます。

アドバンテージ

- プロの簿記係。

- あらゆる種類のエラーを許容できます。

- 会計は複数の人によって完了され、各ブロックは最終的なものであり、分岐することはありません。

- アルゴリズムの信頼性には厳密な数学的証明があります。

欠点がある

- 簿記担当者の 1/3 以上が停止すると、システムはサービスを提供できなくなります。

- 簿記担当者の 1/3 以上が共同で悪事を働き、他のすべての簿記担当者が 2 つのネットワーク アイランドに分割されている場合、悪意のある簿記担当者はシステムをフォークさせることができますが、暗号化された証拠を残します。

要約すると、dBFT メカニズムの核心は、ブロックチェーンを実際の金融アプリケーション シナリオに適用できるように、システムの最終性を最大限に確保することです。

プール検証プール - プライベート チェーン専用

従来の分散一貫性テクノロジーに基づいており、データ検証メカニズムと組み合わせて、かつては業界チェーンで広く使用されていたコンセンサス メカニズムでしたが、プライベート チェーン プロジェクトが徐々に縮小するにつれて、徐々に勢いを失い始めました。

アドバンテージ

トークンなしで動作し、成熟した分散型コンセンサス アルゴリズム (Pasox、Raft) に基づいた第 2 レベルのコンセンサス検証を実現します。

欠点がある

分散化の程度は bictoin ほどではありませんが、複数の当事者が参加するマルチセンター ビジネス モデルにより適しています。

参考: ビザンチン将軍問題

ソース:

web3: ブロックチェーンにおけるいくつかの一般的なコンセンサス メカニズムとその利点と欠点 (cbww.cn) ![]() http://www.cbww.cn/news/21350.shtml

http://www.cbww.cn/news/21350.shtml