ある実戦攻防訓練では、守備側が何重にも防御を重ねて堅固な防御体制を構築しており、安全だと思っていたのに、静かに標的を仕留められてしまった。その後、不正アクセスのある過去の API が突破口となり、レッドチームによって機密情報が入手されたことがソース追跡で判明しましたが、防御側は準備のためのアセットの整理時にこの漏れを発見できませんでした。

API の怠慢は、実際の戦闘演習だけでなく、「ヒーロー」のグループを崩壊させます。

デジタル化プロセスの継続的な加速に伴い、API はアプリケーション コンポーネント間のデータの流れを運び、データ相互作用のための最も重要な送信方法の 1 つとなっていますが、API の多様性と複雑さは増加し続けるため、API 資産は不明確です。リスクは目に見えず、フローは不透明であるため、これまでよりも多くの機密データが公開され、ハッカーが機密データを盗むための鋭い刃となります。

◼︎ アプリケーションシステムのAPIインターフェースがわからない?どの API がゾンビ API とアクティブ API ですか? それぞれどの機密データ資産が転送されましたか? キー管理が必要な API インターフェイスはどれですか? -- APIアセットが不明瞭です。

◼︎ APIインターフェースの過剰な呼び出しや違法な共有など、APIインターフェースに対する悪用や攻撃はないか?不正な ID を求める通話には、バッチ漏洩を防ぐためにデータの感度を解除するなどのプライバシー保護処理が行われていますか? データ漏洩の原因を追跡することはできますか? インターフェイスの二次カプセル化のリスクはありますか? 二次包装現象をどのように制御するか? - API呼び出しが非表示になると、データ セキュリティのリスクが発生します。

◼︎ データ転送プロセスは効果的に監視および追跡されていますか? --データ フロー リンクは不透明です。

API アクセス チャネルとデータ フロー セキュリティに重点を置き、Meichuang API セキュリティ監視およびアクセス制御システム (API-SMAC) は、 API 資産管理、ID 管理、トラフィック制御、アクセス認証、機械学習などの複数のコア テクノロジーを統合します。アプリケーション内の巨大で複雑なインターフェイス、さまざまな API 呼び出し動作のインターフェイス ポートレートとインターフェイス アクセス トレースの描画、統合された機密データ ラベルに基づく機密データ フローのリスクの監視、インターフェイス呼び出しの異常なユーザー動作の特定、および危険な動作の監視アプリケーション システムでのビジネス データの通常の使用と流通に対する「認識可能、可視化、管理可能、および追跡可能」なセキュリティが保証されます。

「不透明、目に見えない、不透明」?

3 つのシナリオにおける API-SMAC の主要な機能を見てみましょう

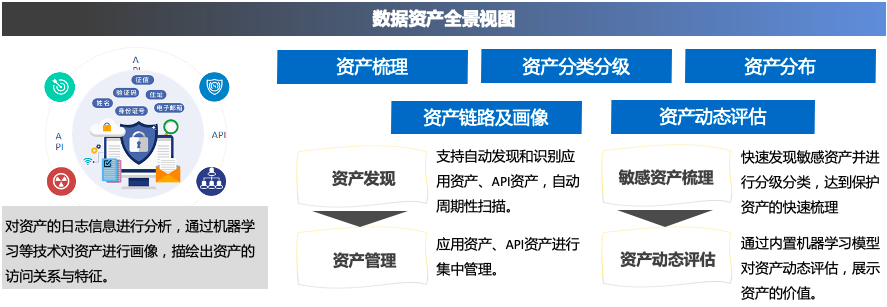

API資産と機密性の高い資産の包括的なガバナンス

オペレーターや他の業界などの大規模な組織または組織間環境では、API の数と複雑さが非常に高く、多数の API インターフェイス、さまざまなチームによって開発された API、バージョンの反復中の履歴 API、および外部連携 パートナー間で共有するAPIは非常に複雑かつ困難になっています。

API-SMAC は、機械学習エンジンを組み合わせてインテリジェントなトラフィック分析を実行し、ビジネス アプリケーションと大規模な API 資産を継続的かつ自動的に検出して発見します。また、ユーザーがビジネス ドメイン全体に存在する API の数とそれらが安全かどうかを明確に認識できるようにします。 API アセットの全体像を知ることができます。

さらに、API-SMAC には機密データ識別のためのインテリジェントなアルゴリズムが組み込まれており、インターフェイスやアプリケーション内を流通する機密データを迅速に識別し、データを分類して分類し、より洗練されたセキュリティ保護の基盤を提供できます。

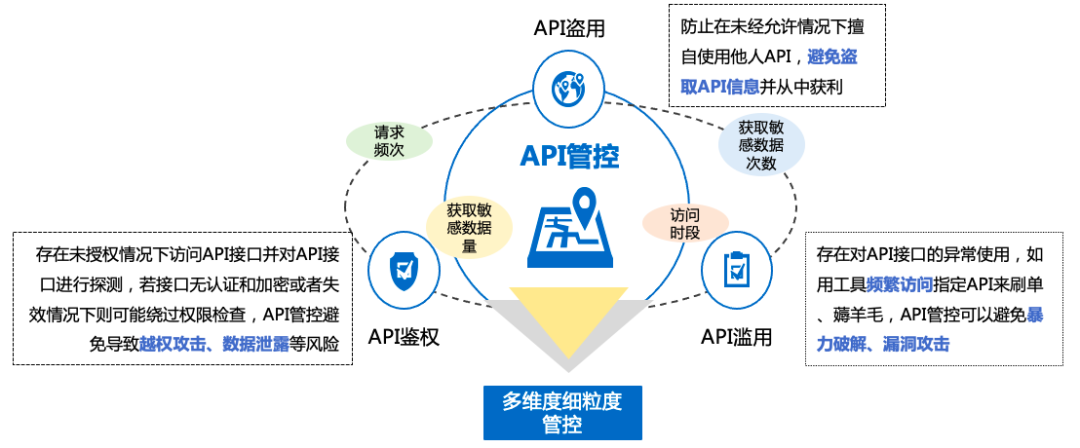

異常な動作挙動に基づくセキュリティ管理・制御

組織内では、データ共有やビジネス プロセスのコラボレーションを実現するために、API を介してさまざまな部門やシステム間を統合および通信することが必要になることがよくあります。ただし、内部 API 間で送信されるデータには機密情報が含まれている可能性があり、過失、人的ミス、主観的な悪意、その他の理由にかかわらず、API への不適切なアクセス制御はデータ漏洩や価値の損失のリスクを意味します。

API-SMACは、アクセストラフィック情報をもとに、各種アクセスアイデンティティ情報をリアルタイムに監視・識別・整理し、機械学習などの技術と組み合わせて、アクセスコンテキストやアクセス挙動などを深く分析し、アイデンティティを確立します。このシステムは、分類とグレーディングの結果に基づいており、機密性の高い資産を正確に識別し、感度解除、アクセス制御、透かしのトレーサビリティなどの機能と組み合わせることで、さまざまな API インターフェイスに対する多次元のきめ細かいセキュリティ制御と保護を実現できます。リクエストの頻度、機密データが取得される回数、機密データの量、およびアクセス時間。

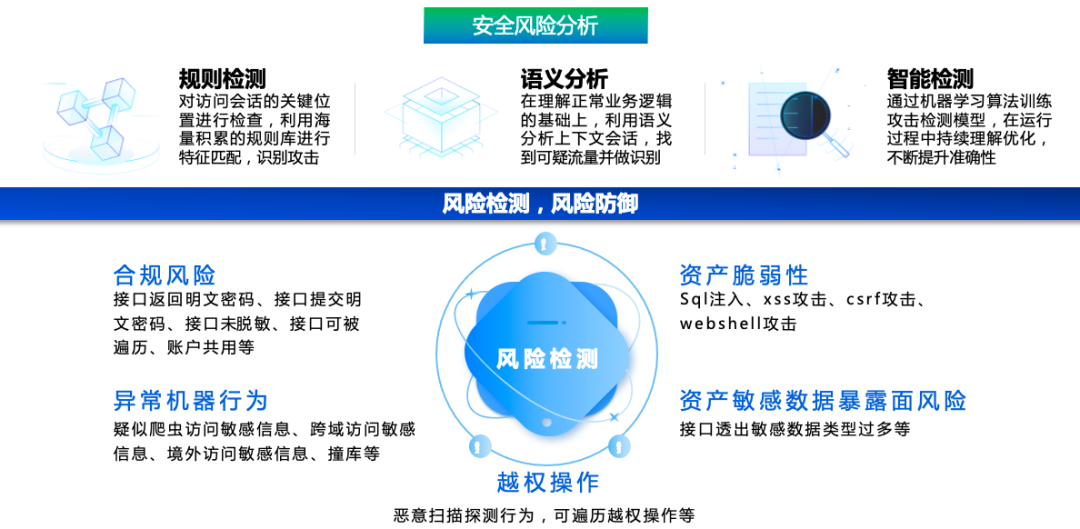

データフローのフルリンクリスクの監視と追跡

組織やサービス プロバイダーは、新しいアプリケーションを構築したり、既存のアプリケーションの機能を拡張したりするために API インターフェイスを外部開発者に公開しますが、高いオープン性はデータ フローが制御不能になるリスクに直面します。さらに、組織が特定の API を公開して外部パートナーや顧客とのデータ連携、システム統合、ビジネス連携を行う場合、API インターフェイスやインターフェイスの二次パッケージ化を呼び出す不正なアプリケーションの違反が発生します。

データセキュリティの観点から、API-SMACはリンク全体を通じてAPIインターフェース内のデータの流れを監視し、APIインターフェースの様々なリスクやセキュリティ状況をリアルタイムに監視します。

OWAS API セキュリティのトップ 10 リスクによると、API-SMAC は複数の検出および分析エンジン、組み込みの資産の脆弱性、資産の漏洩、不正アクセス、異常なマシンの動作、セキュリティ コンプライアンスおよびその他のリスク戦略、リアルタイムの監視と追跡に基づいています。 API データ フローのデータ フロー リンクが完全に表示されていることを確認します。

同時に、API-SMAC は、API インターフェース内を流通するデータにウォーターマークを追加することができ、ウォーターマークが付けられたデータが信頼されていないアプリケーションやインターフェースからアクセスされたことを検出した場合、アラームを発行し、その責任を追跡することができます。関連する組織単位。API アクセスのプロセス全体の記録と分析をサポートし、HTTPS 暗号化トラフィック監査をサポートし、リスクを迅速に特定し、人の位置を正確に特定し、ビジネス継続性を確保するために大量のトラフィックと高同時実行性の監査をサポートします。

ビッグ データ ビューロー API データのセキュリティの問題

API-SMAC の効果的なソリューションの実践

データの共有とオープンを精力的に推進する過程で、ビッグ データ ビューローは、データの収束と共有とオープンを調整する中心的なリンクとして、データを送信するための多数の API をオープンしました。

-

データ資産の全体的なフローと機密データ資産のフローを監視するにはどうすればよいですか?

-

データ利用者やデータ提供者のアイデンティティ情報や環境要因を取得し、アクセス行動を効果的に管理するにはどうすればよいでしょうか?

-

データ交換中にデータ送信を効果的に保護するにはどうすればよいですか?

-

データがインターフェイスに開かれた後、インターフェイスの 2 回目の不正なカプセル化を防ぐにはどうすればよいでしょうか?

-

データの転送や配布後にデータ漏洩などのセキュリティリスクが発生した場合、送信元を迅速に追跡するにはどうすればよいでしょうか?

►解決策 :

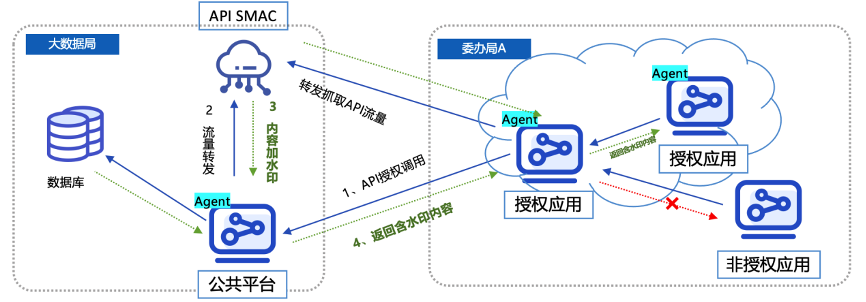

ビッグデータオフィス側にAPIセキュリティ監視・アクセス制御システム(API-SMAC)を導入し、パブリックプラットフォームや認可されたアプリケーションにプローブを導入してAPIトラフィックを捕捉・転送することで、API資産の発見・整理とセキュリティの実現を実現データフロープロセスにおけるセキュリティ監視とアクセス制御。

同時に、APIセキュリティ監視およびアクセス制御システムは、痕跡のない電子透かし技術を革新して、情報漏洩の追跡機能を実現します。これにより、情報源を個人まで追跡し、元のログを証拠として提供できます。

ビッグデータ側

API制御機能:インターフェースアプリケーション情報に基づいてセキュリティコンプライアンス検知とセキュリティアクセス制御を行い、例えばAPIインターフェース利用者のアプリケーション名で送信した内容が一致しない場合、APIセキュリティ検知システムが応答(アラームまたはアラームとブロック)。

API 透かし機能: 委員会事務局はビッグ データ ビューローのパブリック プラットフォームへの API インターフェイス リクエストを開始し、プローブはトラフィックをキャプチャして API セキュリティ製品に転送し、API はプロキシとして機能してシミュレーション リクエストを API セキュリティ製品に送信します。承認されたAPIアクセス情報に従って、パブリックプラットフォームで対応するデータをデータベースから取得し、そのデータをAPIセキュリティ製品を通じて申請者の身元属性情報を含むトレースレスウォーターマークに挿入し、データウォーターマークのトレーサビリティを容易にします。

事務所側

アプリが API 呼び出し権限を持つことが承認されると、トレースレス ウォーターマーク付きのデータ コンテンツを取得できるようになります。許可されたアプリケーションがデータ コンテンツを許可されていないアプリケーションに送信しようとすると、このアクションは API セキュリティ監視およびアクセス制御システムによって捕捉され、この時点で、API セキュリティ監視およびアクセス制御システムは時間内に応答し、アラームまたは警告を発します。アラームとブロックにより、API アクセス動作の制御を実現します。