簡単な紹介

このガイドは、Amazon Cloud Technology の CloudFront サービスを初めて使用し、コンテンツ配信の高速化の構築を開始する予定のテクニカル パートナーに適しています。

この記事では、CloudFront を使用してコンテンツを高速化するための最小限のアーキテクチャの例を作成する方法について 5 つの手順を説明します。

ステップ 1: コンテンツを保存するための S3 バケットを作成する

ステップ 2: CloudFront の基本構成を作成する

ステップ 3: Rroute53 をテストして使用し、ドメイン名アクセスを高速化する

ステップ 4: CloudFront メトリクスを表示し、アラームを設定する

ステップ 5: CloudFront ログを有効にし、バックアップ用に S3 バケットに保存する

このガイドでは、CloudFront を使用してコンテンツ配信ネットワークを迅速に構築し、配信効果を実証する方法を学びます。

5 つのステップで、CloudFront で高速化された静的 Web サイトの構築を始めましょう。この記事で完成したコンテンツ アクセラレーションの最小アーキテクチャ図は次のとおりです。

Amazon クラウドテクノロジー CloudFront とは何ですか?

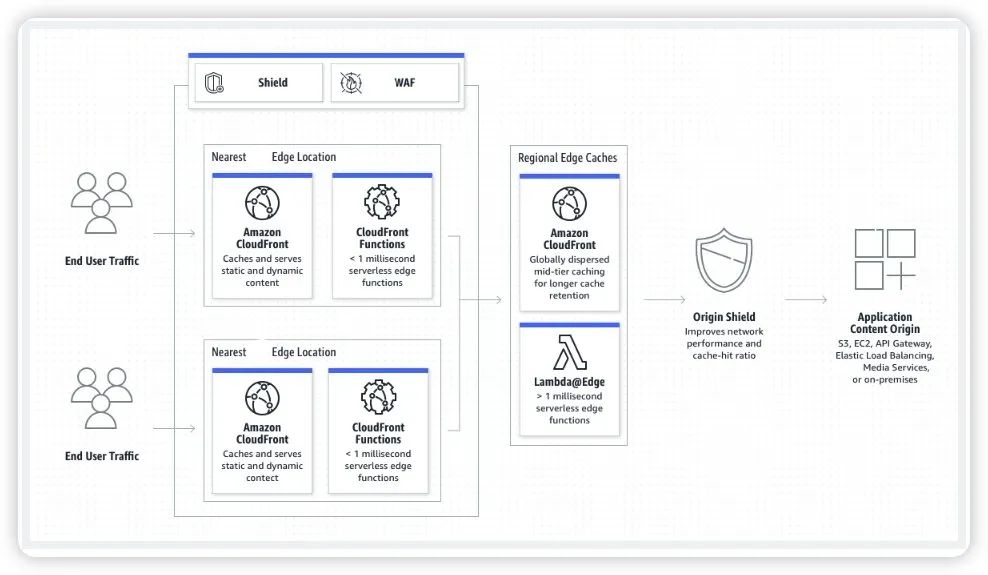

CloudFront は、Amazon Cloud Technology が提供するコンテンツ配信ネットワーク (CDN) サービスです。これは、データとコンテンツを世界中に配信し、より高速で信頼性の高いユーザー アクセス エクスペリエンスを提供するネットワーク システムです。

CloudFront の目標は、コンテンツをエンドユーザーに近づけることにより、レイテンシーとネットワークの混雑を軽減し、高速なコンテンツ配信を提供することです。世界中のエッジ ロケーション (エッジ ロケーション) にサーバー ノードを展開し、ユーザーの近くにデータをキャッシュし、ユーザーがコンテンツを要求したときにユーザーに最も近いエッジ ロケーションから応答を提供することで、応答時間を短縮します。

CloudFront は、静的および動的 Web コンテンツ、ビデオとオーディオのストリーミング、アプリケーションの高速化とセキュリティ機能など、さまざまなタイプのコンテンツをサポートします。また、コンテンツ圧縮、SSL/TLS 暗号化、アクセス制御、ロギングとレポートなどの機能も提供します。

CloudFront を使用すると、Web サイトとアプリケーションが、オリジンサーバーの負荷を軽減しながら、高速、高可用性、安全なコンテンツ配信サービスを提供できるようになります。また、S3 バケット、EC2 インスタンス、Lambda 関数などの他の Amazon サービスとのシームレスな統合も提供します。

第一歩:

コンテンツを保存するための S3 バケットを構築する

Amazon S3 (Amazon Simple Storage Service) は、Amazon Cloud Technology が提供するスケーラブルなオブジェクト ストレージ サービスです。これにより、開発者は大量のデータを安全かつ信頼性の高い方法で保存および取得できます。

CloudFront は、他のクラウド ベンダーやサードパーティのオリジン サイトのオブジェクト ストレージ コンテンツの配布をサポートしています。Amazon クラウド テクノロジーのネットワークでは、CloudFront と S3 がバックボーン ネットワークを介してデータを交換することに言及する価値があります。CloudFront と S3 を一緒に使用すると、コストを削減し、可用性とパフォーマンスを向上させたコンテンツ配信エクスペリエンス。

このガイドでは、コンテンツ配信の効果を迅速に構築して実証するために、S3 オブジェクト ストレージをコンテンツ プロバイダーとして使用します。

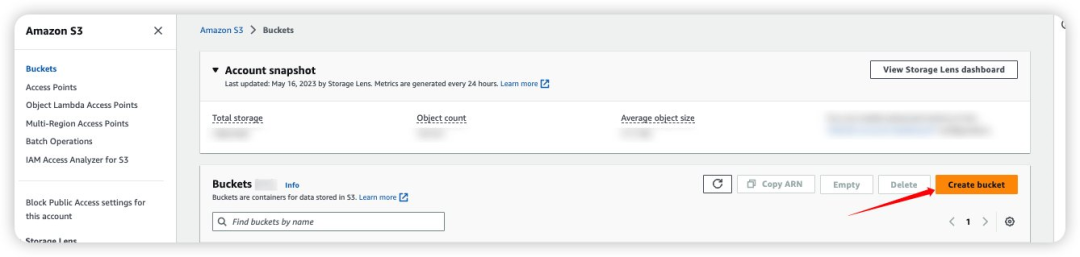

まず、S3 インターフェースのホームページに移動し、「バケットの作成」をクリックします。

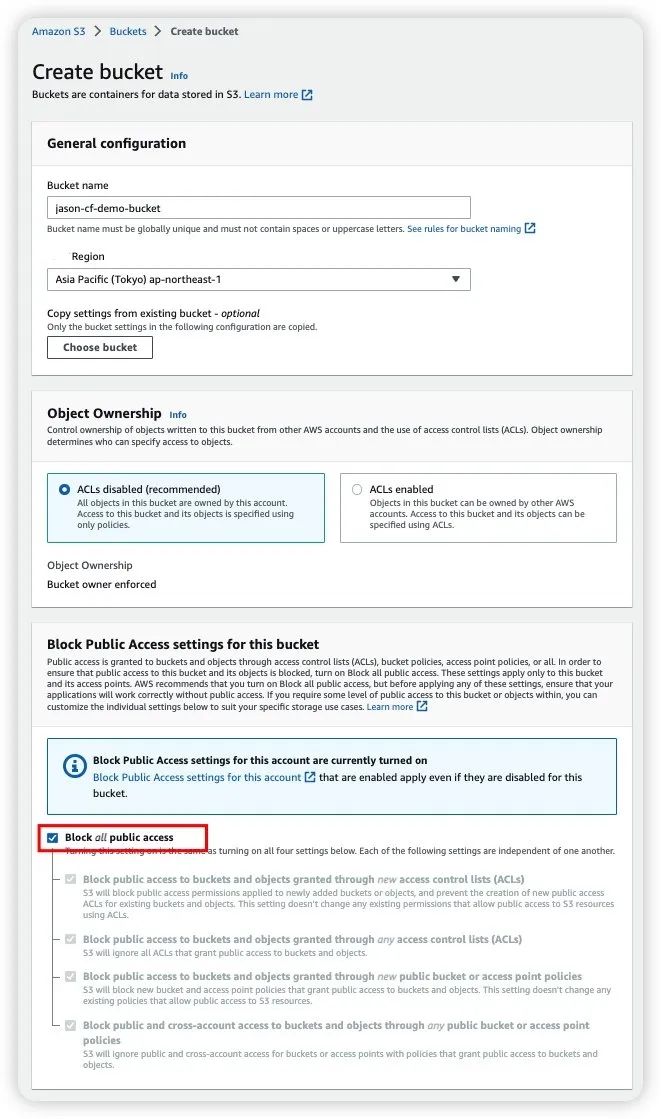

最初にバケットを構成します。

※コンテンツのセキュリティを向上させるため、バケットのパブリックアクセス許可(パブリックアクセス)を「ブロック」に設定することを推奨します。次のステップでは、他の方法でバケットのコンテンツにアクセスします。

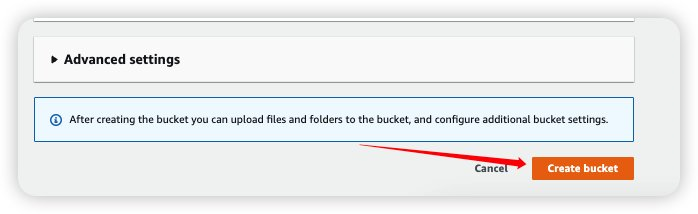

S3 には多くの強力なカスタマイズ機能がありますが、ここでは拡張されません。その他の設定はデフォルト設定のままで、初期化ページの下部にある「バケットの作成」をクリックします。

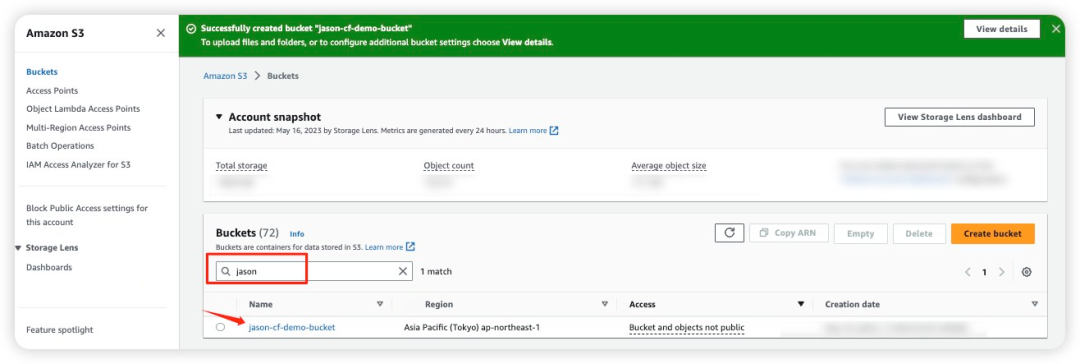

S3 バケットを作成した後、S3 ホームページで、初期化されたストレージ名に従って作成したバケットを検索し、クリックして次のように入力します。

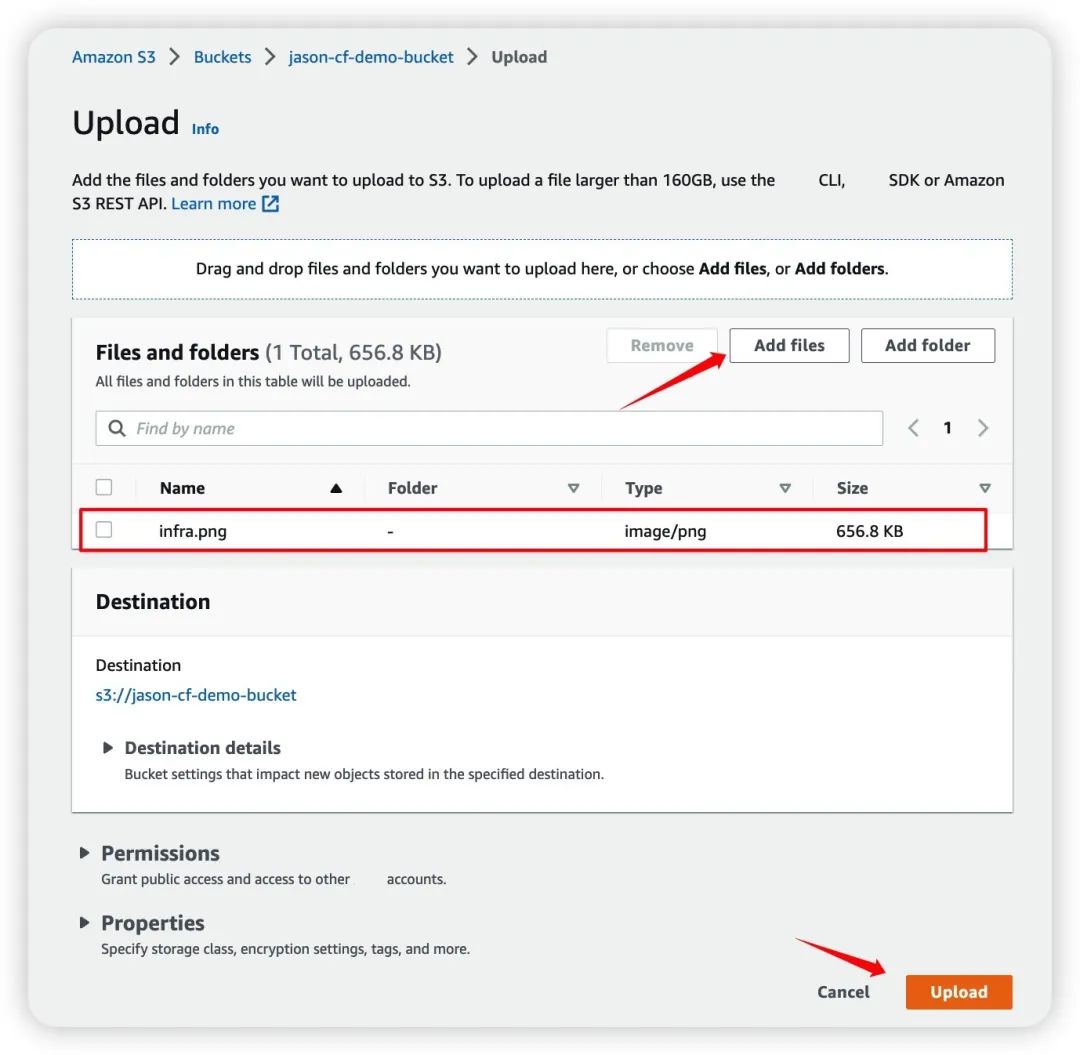

クリックして配布するコンテンツをアップロードします。

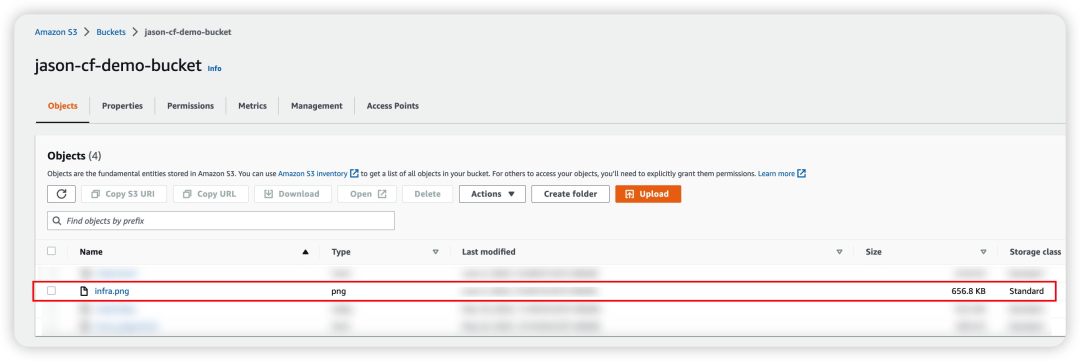

アップロードが完了したら、ストレージ バケットに入って、上記の手順でアップロードされたコンテンツを表示できます。

S3 バケットでこのリソースを開いて、アクセス可能かどうかを確認します (次の図を参照)。おめでとうございます。この時点で、最小限の静的ソース サイトの構築がすぐに完了しました。

ステップ2:

CloudFront の基本構成を構築する

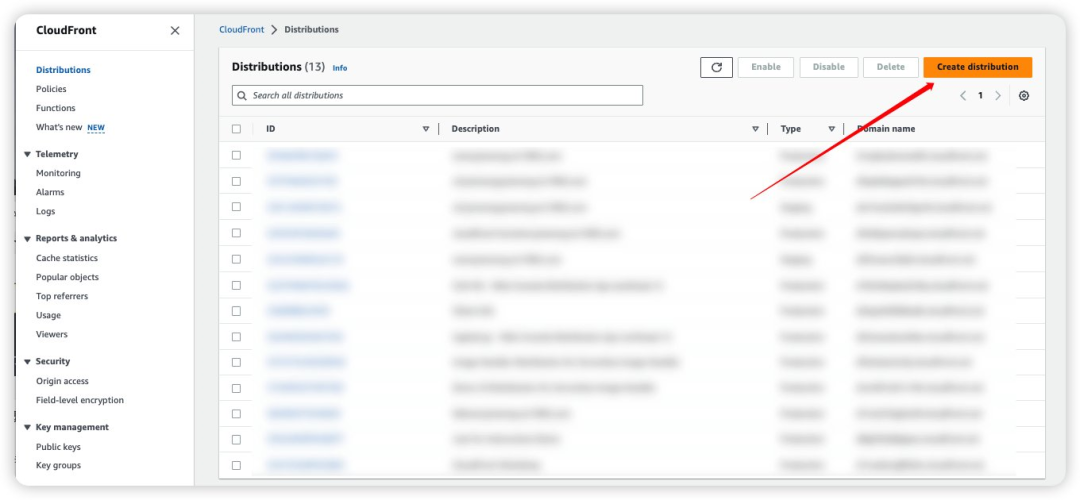

次に、CloudFront ディストリビューション (Distribution) 構成を簡単に構築し、CloudFront ホームページに入って構成を作成します。

CloudFront 設定の初期化ページには、CloudFront 設定に必要なすべての基本的な設定要素が表示されます。

元 -

ソースサーバーは、S3 / EC2 / ELB / API Gateway などを含むがこれらに限定されない、さまざまな種類の Amazon クラウド テクノロジー サービスをサポートでき、サードパーティのソース サイトもサポートできます。

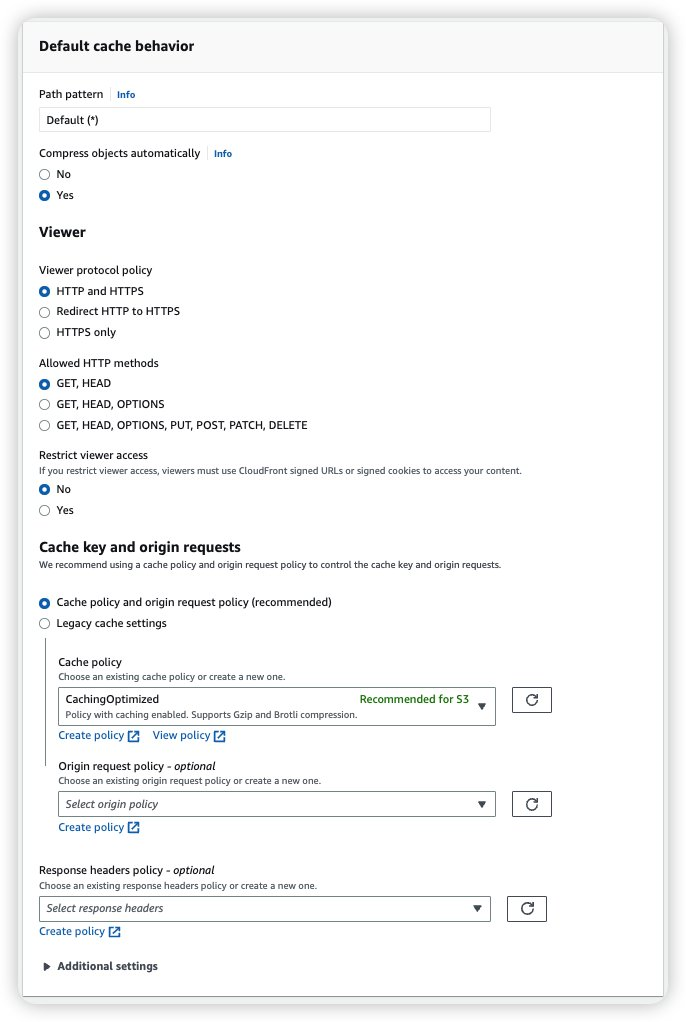

デフォルトのキャッシュ動作 –

デフォルトのキャッシュ動作。この設定では、キャッシュ動作/送信圧縮の有効化/リクエストメソッドの許可/アクセス制御およびその他の機能を迅速かつ柔軟に策定できます。

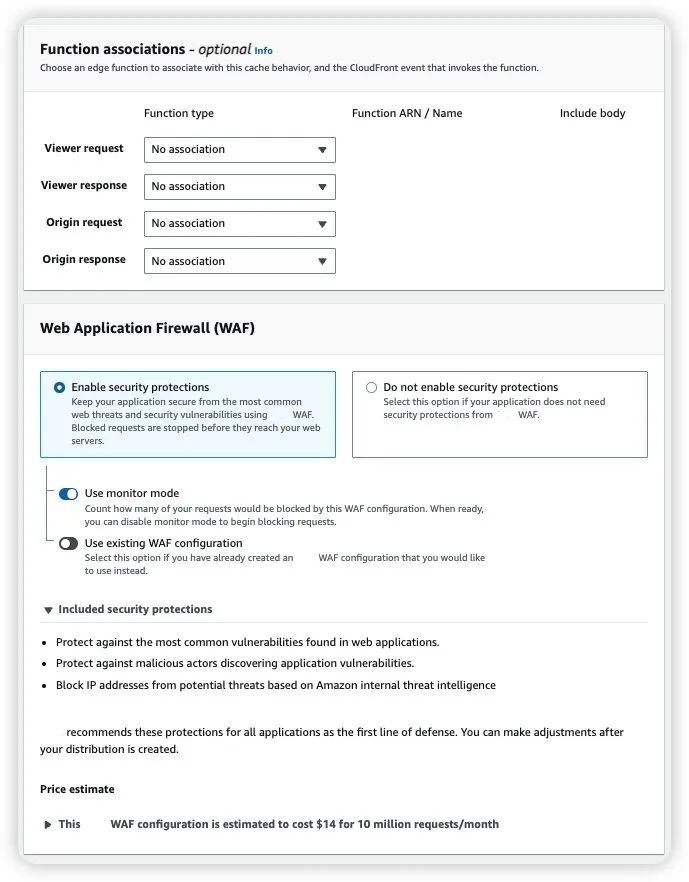

機能の関連付け –

エッジコンピューティング機能に関しては、CloudFront は「ロジックとしてのコード」アプローチをサポートしており、エッジ認証、リダイレクト、デバイス判定など、実際のビジネスで実装する必要があるカスタマイズされた要件をより適切に実現できます。

ウェブ アプリケーション ファイアウォール (WAF) -

ここでは、初期化ページで Amazon クラウド テクノロジー WAF を迅速かつ簡単に有効にすることができます。Amazon クラウド テクノロジー WAF は、インターネットからの悪意のあるトラフィック攻撃を防御するのに役立ち、複雑なアーキテクチャを変更することなく CloudFront とシームレスに統合できます。Amazon WAF の設定については、WAF 導入のための一連の小さなガイドを別途提供しています。詳細については、以下を参照してください。

Amazon クラウドテクノロジー WAF 導入ガイド (1) WAF の原則、デフォルトの導入、およびログストレージ

https://aws.amazon.com/cn/blogs/china/aws-waf-deployment-guide-1-waf-principle-default-deployment-and-log-storage/

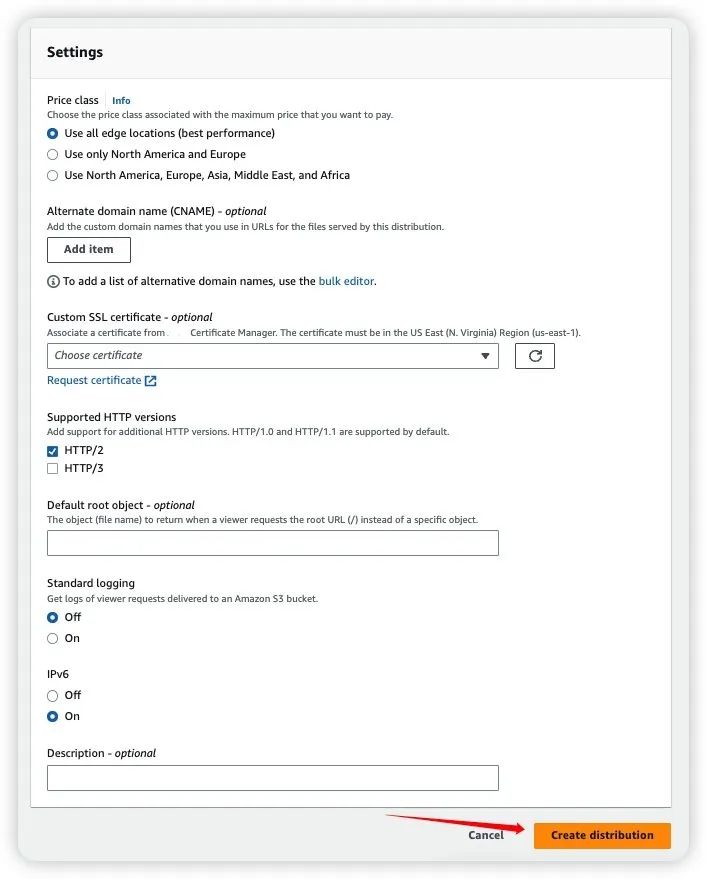

設定 -

必要に応じて、使用する CloudFront リージョンの選択/HTTP3 の有効化/IPv6 の有効化などのその他の設定。

上記の設定については、さまざまなニーズやシナリオを対象としたこの小さなガイド シリーズで詳しく説明しますので、ご期待ください。

初期構成については、次の構成を参照できます。

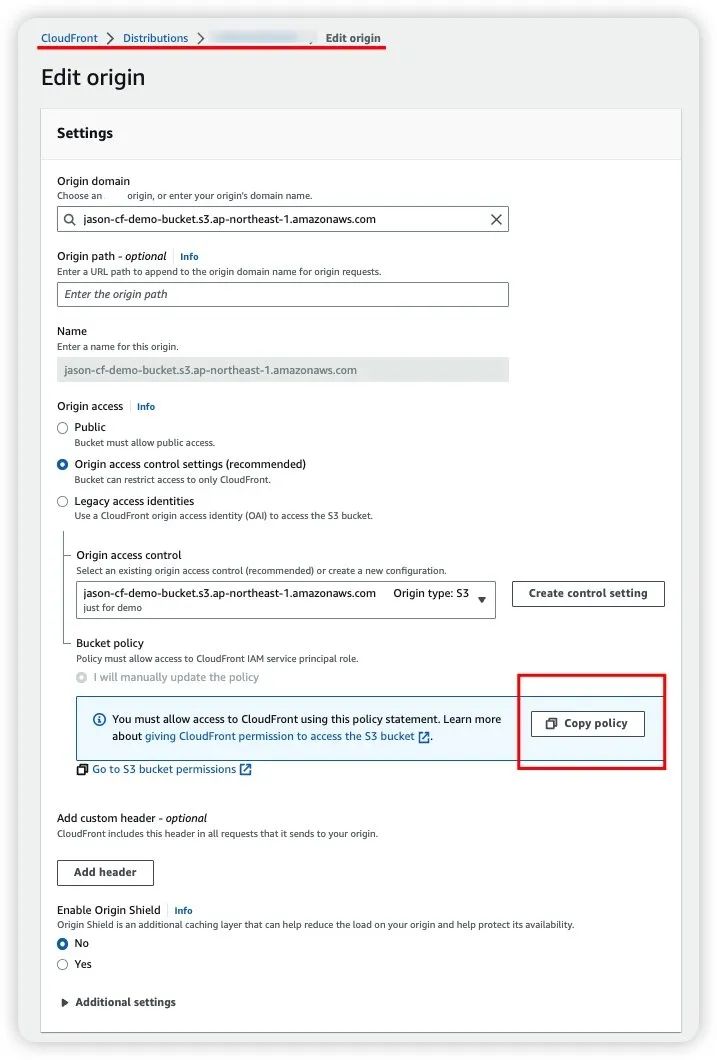

元

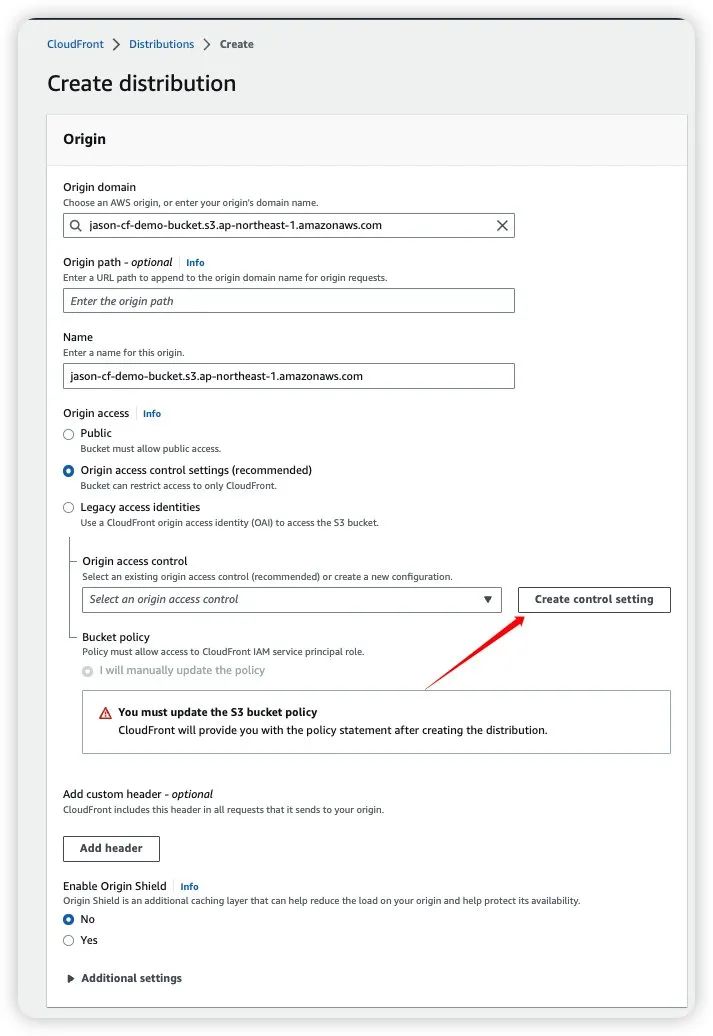

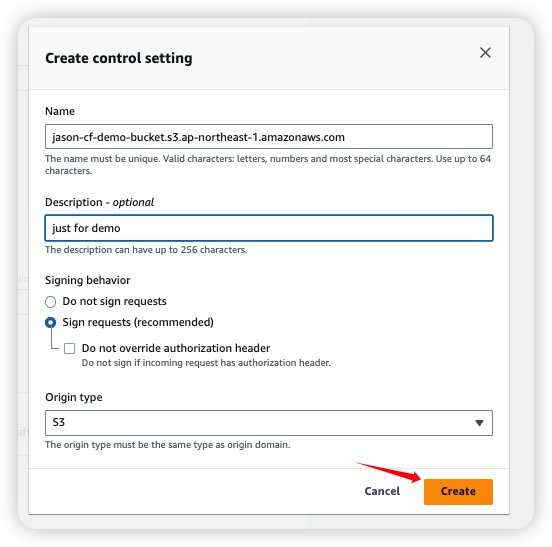

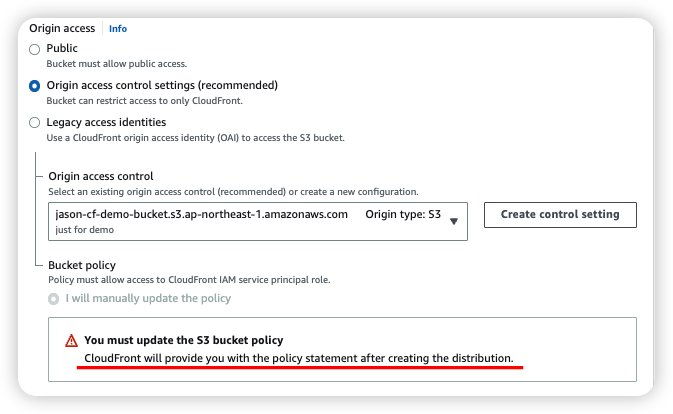

移行元サーバーの設定では、ステップ 1 で作成した S3 ストレージ バケットをコンテンツ サービスに使用します。セキュリティ上の理由から、S3 ストレージ バケットの設定時にパブリック アクセス許可は無効になっています。このとき、構成を設定します。 CloudFront OAC (Origin Access Control) により、CloudFront が S3 のコンテンツを取得できるようになります。

「アクセス制御設定の作成」をクリックします

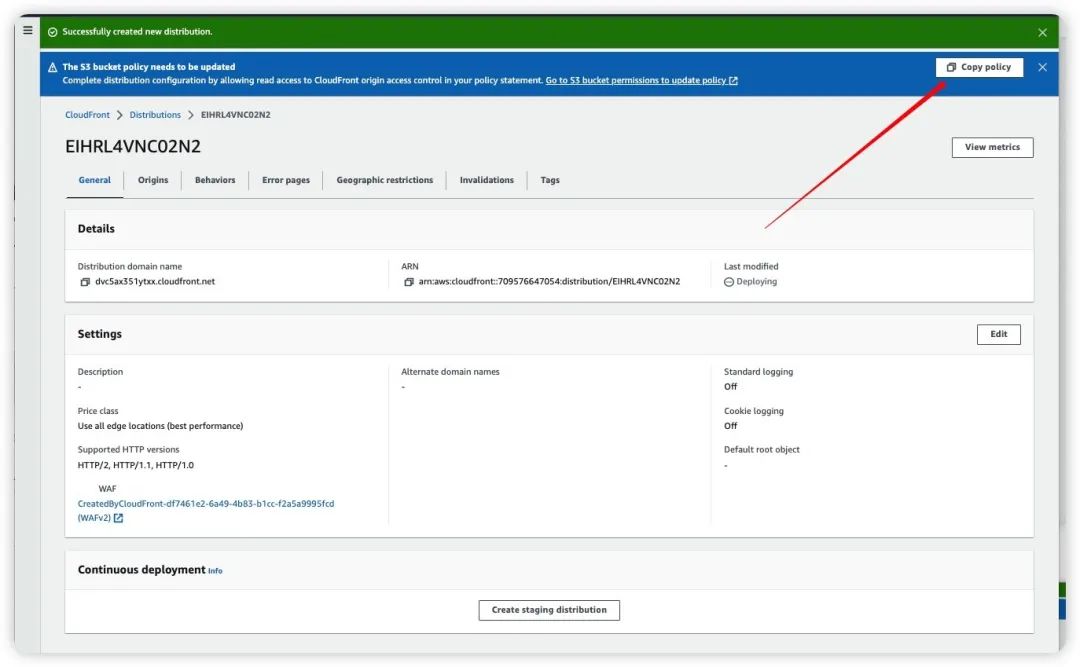

CloudFront が作成されて初期化された後、ポリシー ステートメントを取得し、次のステップでポリシー ステートメントを S3 設定に更新します。

他の構成については、次のスクリーンショットを参照し、デフォルト設定をそのまま使用します。

作成が完了したら、このディストリビューションの設定ページに戻り、次に 2 つの主要な操作を実行します。

▪ CloudFront が S3 バケットに正常にアクセスして静的コンテンツを取得できるように、S3 のポリシー ステートメントを更新します。

▪ インターネット トラフィックを暗号化するための HTTPS 証明書を申請します。

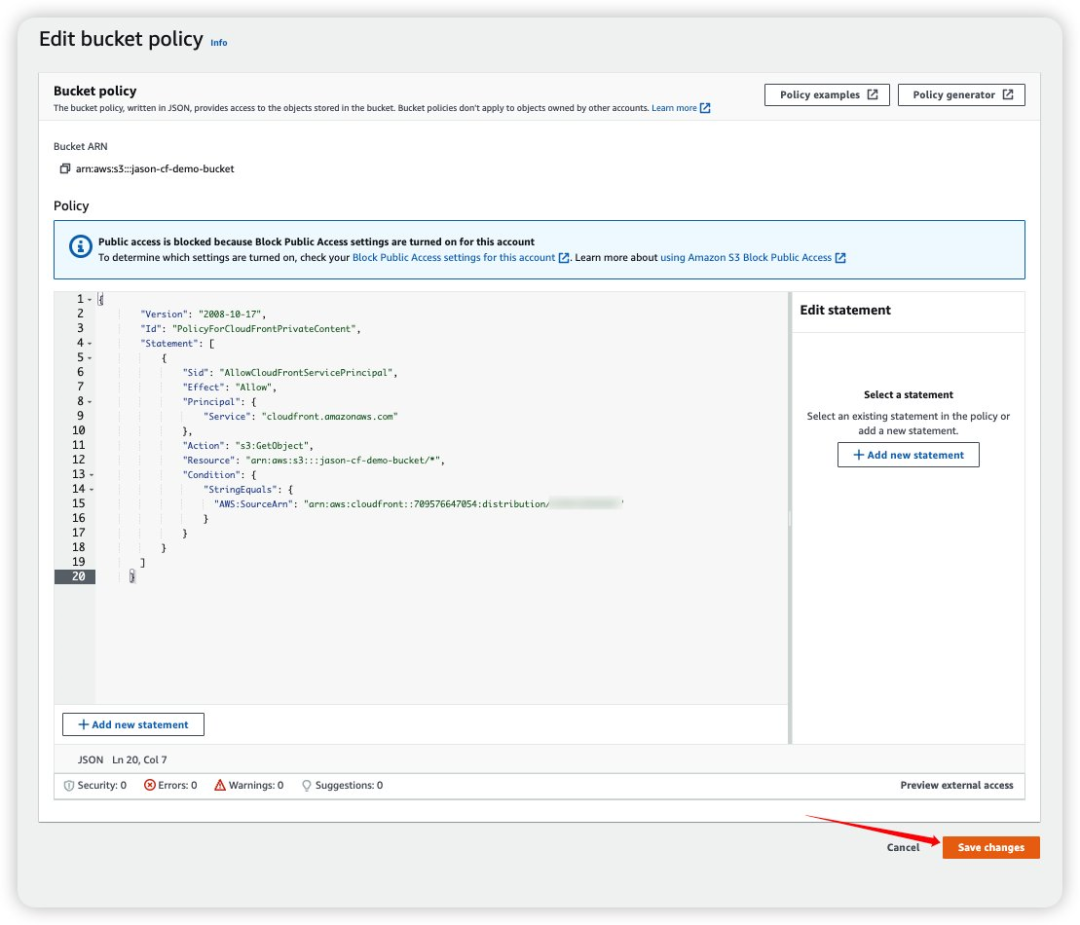

S3 のポリシー ステートメントを更新する

この時点で、S3 アクセス制御に使用されるポリシー ステートメントも同期的に生成されています。上の [ポリシーのコピー] をクリックします。

ポリシーは、CloudFront の対応するオリジン設定にもあります。

S3 の [権限] タブでバケット ポリシーを見つけ、上記の手順でコピーしたポリシーを貼り付けて保存します。

保存が成功すると、CloudFront は OAC を通じてストレージ バケット内のコンテンツにアクセスできるようになり、同時にストレージ バケットが CloudFront アクセス以外に直接外部に開かれないようにします。

HTTPS証明書を申請し、

高速化されたドメイン名のインターネット トラフィックを暗号化する

CloudFront によって提供されるディストリビューション ドメイン名 (xxxx.CloudFront.net) は直接使用でき、HTTPS アクセスをネイティブにサポートしますが、独自のドメイン名を高速化する必要がある場合は、CloudFront ができるように設定で代替ドメイン名を追加する必要があります。ドメイン名を高速化する場合の具体的な手順は次のとおりです。

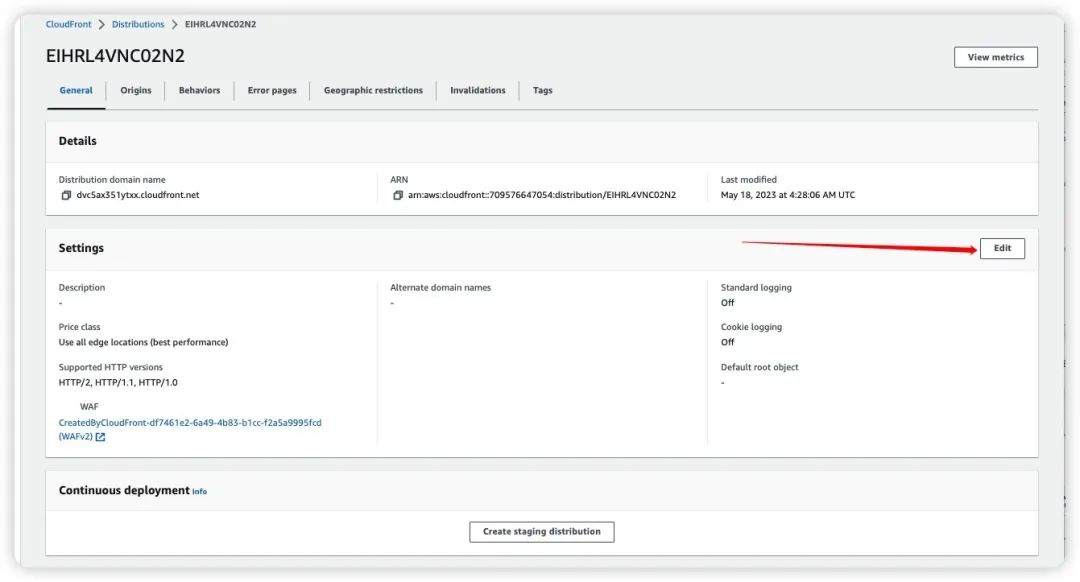

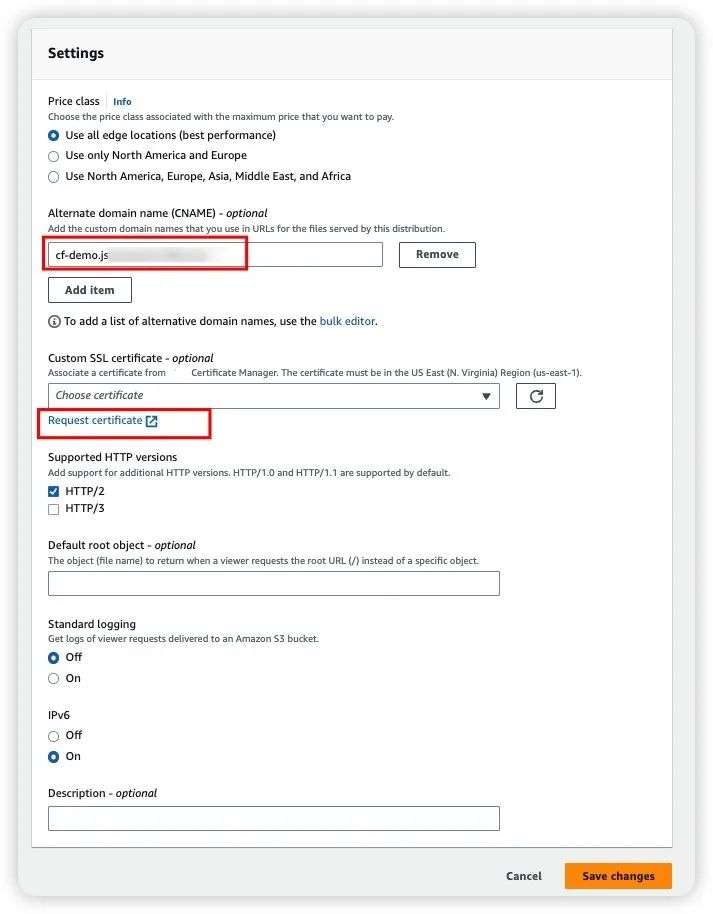

[配布構成] ホーム ページで、[設定] 構成を見つけて、[編集] をクリックします。

[代替ドメイン名] 列に高速化する必要があるドメイン名を入力し、以下の証明書の要求をクリックします。

※Amazonで無料で証明書を生成するほか、すでに証明書を申請している場合は、ACM(Amazon Certificate Manager)に証明書をアップロードして利用することもできます。証明書をCloudFrontに提供して使用する必要がある場合は、 us-east-1 では、これは、別のリージョンにアップロードした後に、関連する使用のために証明書を CloudFront に提供できなくなるのを防ぐために非常に重要です。

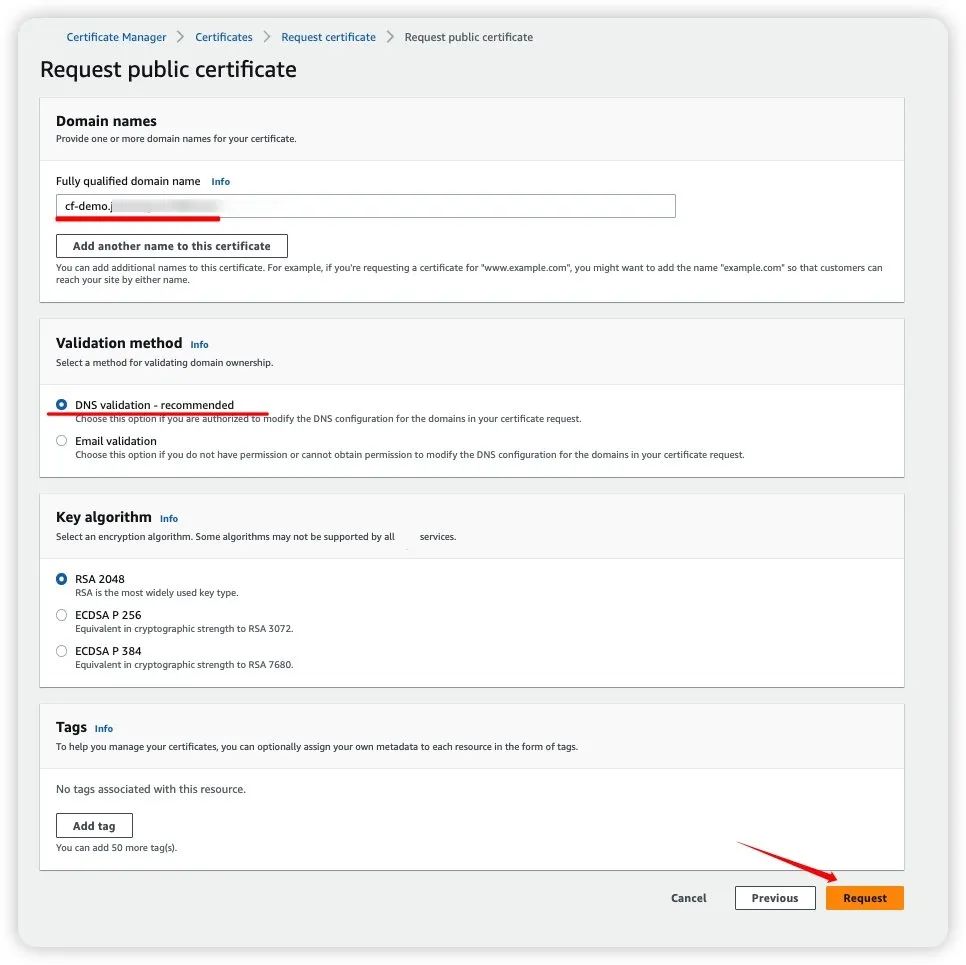

ドメイン名を入力し、DNS 検証方法を選択して続行します。DNS 検証方法は比較的便利で迅速です。RSA 証明書に加えて、クライアントが ECDSA アルゴリズム証明書と互換性があることを確認した場合は、次のこともできます。ここで ECDSA アルゴリズムを選択します。RSA と比較して、ECDSA アルゴリズムには、同じセキュリティ レベルでも暗号化と署名の速度が速く、証明書のサイズが小さいという利点があります。

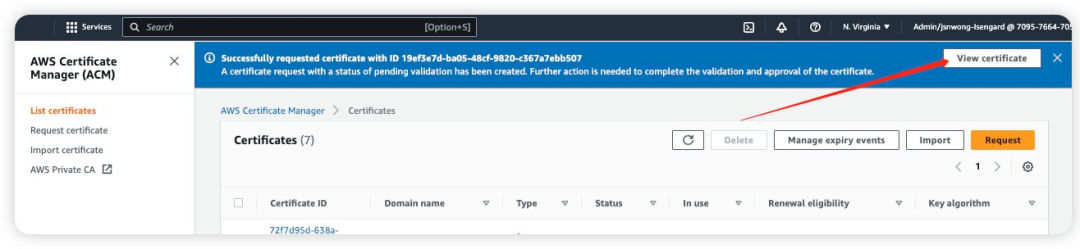

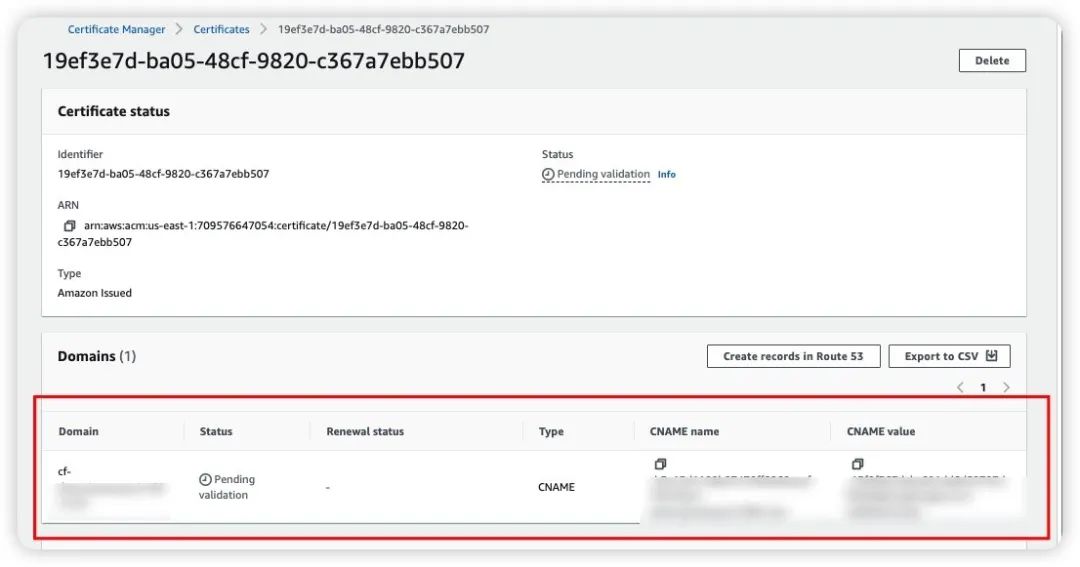

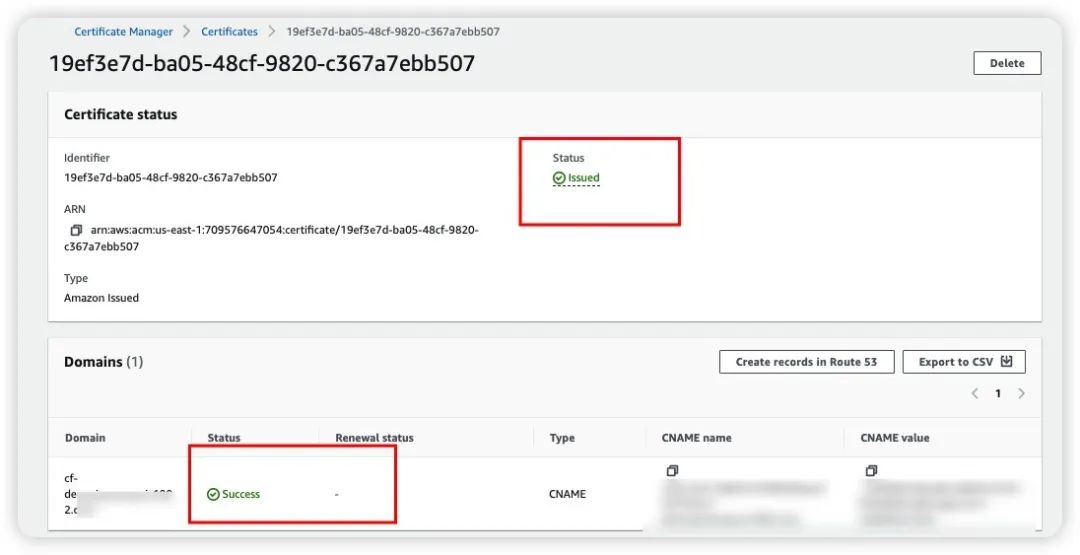

[適用] をクリックすると、ページは自動的に ACM ホームページに戻り、[表示] をクリックして、対応する CNAME レコードと値を、権威 DNS ホスティング プロバイダーの対応する DNS 検証レコードに追加します。

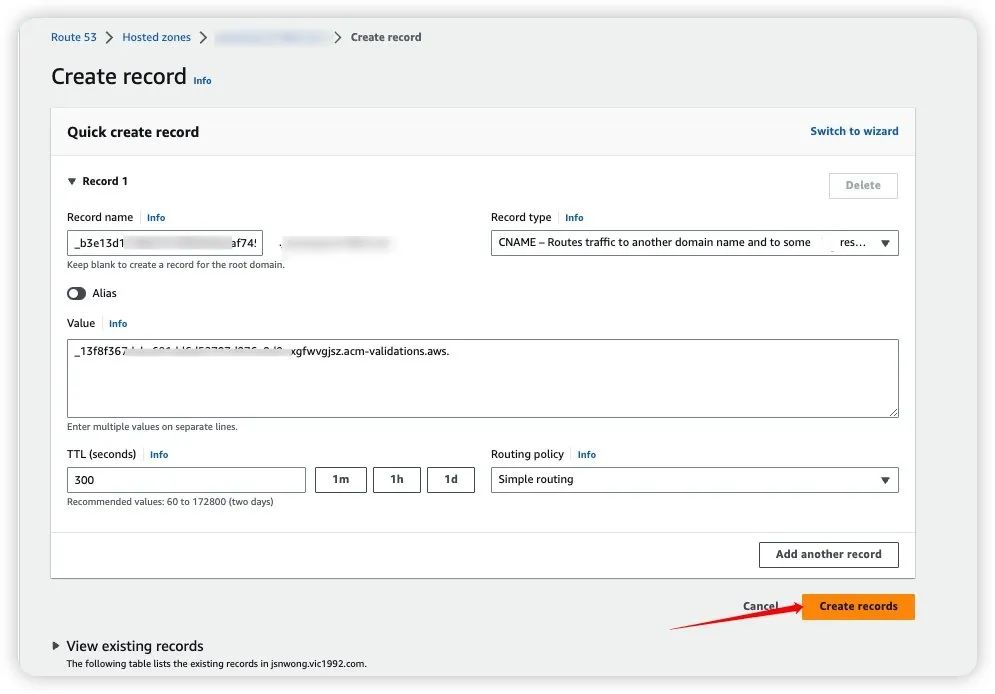

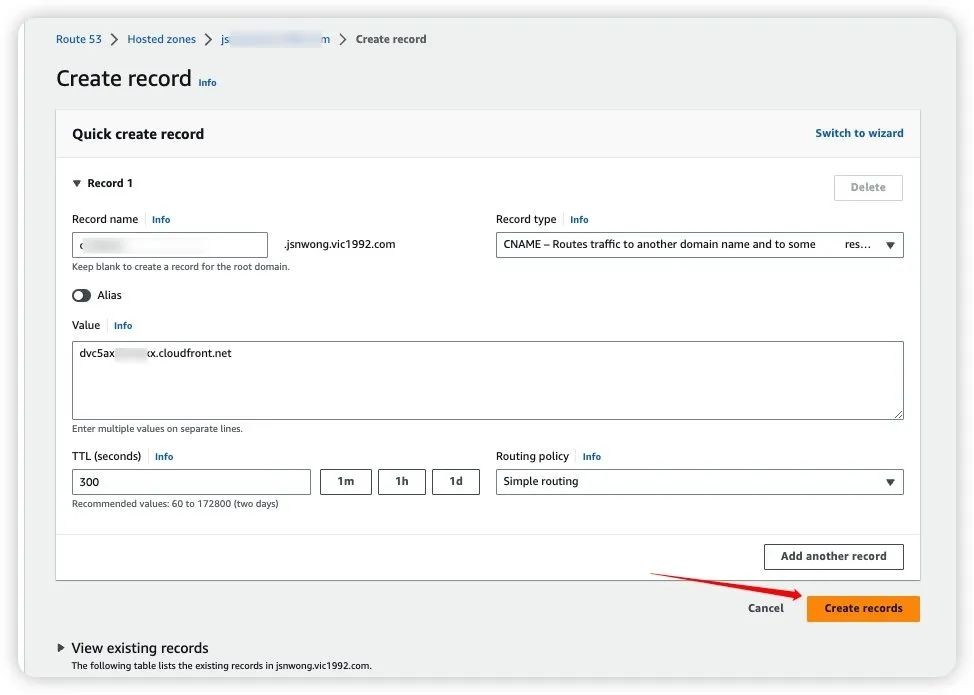

レコード作成用の Route53:

レコードが作成されたら、ACM の対応する証明書ページに戻り、少し待ってからページを更新して、証明書が正常に発行されたことを確認します。

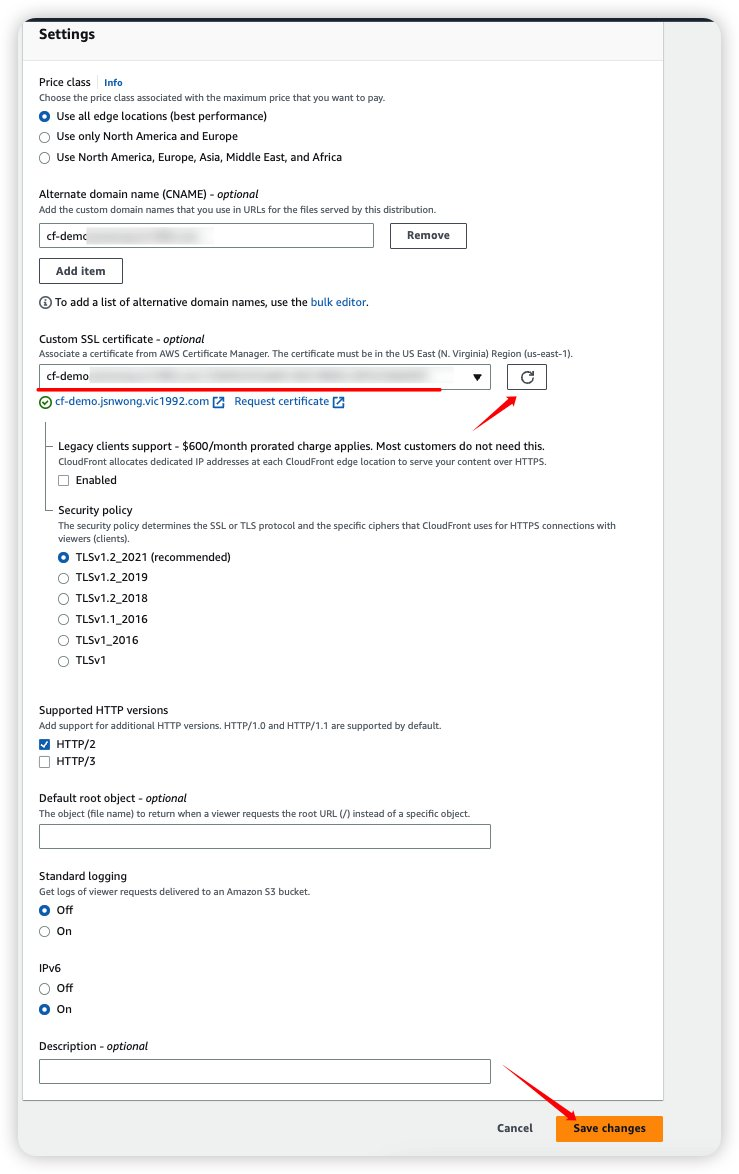

この時点で、CloudFront 設定ページに戻り、アプリケーション証明書の横にある更新ボタンをクリックし、上記の手順で正常に適用された証明書を選択し、設定を保存します。

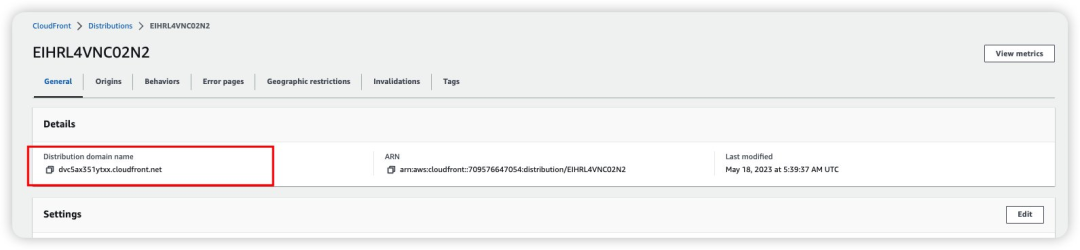

CloudFront ディストリビューション設定を作成/変更した後、CloudFront は設定をグローバル ポップにデプロイするのに少し時間がかかることに注意してください。ディストリビューション ページの最終更新日がデプロイ中から固定時間に変わった場合、それは、構成変更は正常にデプロイされました:

おめでとう!これらの手順を完了すると、基本構成を備えた CloudFront ディストリビューションが完成します。

ステップ 3:

Rroute53 をテストして使用してドメイン名アクセスを高速化する

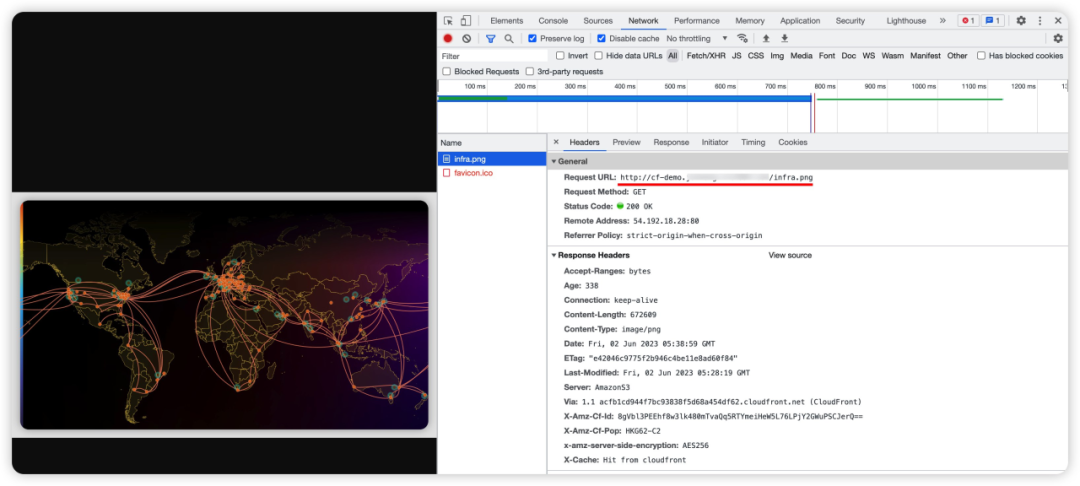

次に、上記の手順で作成した CloudFront 構成をテストします。テストが正しければ、DNS レベルでビジネス ドメイン名にアクセスできるようになり、エンドユーザーが便利かつ迅速にアクセスできるようになります。

構築した CloudFront ディストリビューション インターフェイスで、ディストリビューション ドメイン名の内容を確認できます。

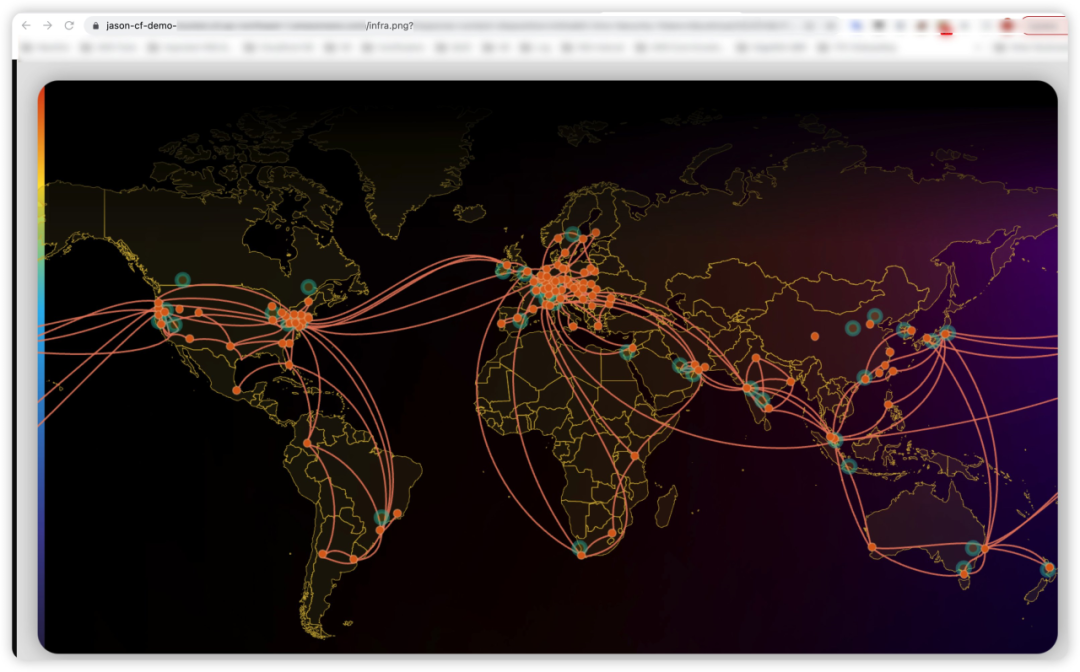

ユーザーがアプリケーションを構築しやすくするために、CloudFront のディストリビューション ドメイン名に直接アクセスして使用できるようになりました。以下をブラウザに直接入力して、ドメイン名の具体的な表示効果、つまり、リソース パスを確認できます。 S3 バケット:

上記のステップ 2 で証明書に適用したドメイン名など、独自のドメイン名をお持ちの場合は、CloudFront のバインドのテストを実行できます。テスト例は次のとおりです。

% curl -I https://cf-demo.xxxx.xxxx/infra.png --resolve cf-demo.xxxx.xxxx:443:`dig +short "您的Distribution domain name"|tail -1`

HTTP/2 200

content-type: image/png

content-length: 672609

date: Fri, 02 Jun 2023 05:47:38 GMT

last-modified: Fri, 02 Jun 2023 05:28:19 GMT

etag: "e42046c9775f2b946c4be11e8ad60f84"

x-amz-server-side-encryption: AES256

accept-ranges: bytes

server: AmazonS3

x-cache: Miss from cloudfront

via: 1.1 c7d8533dd1f090a380bfdd0ea4d626c6.cloudfront.net (CloudFront)

x-amz-cf-pop: HKG62-C2

x-amz-cf-id: x8OmTQJWIrtw8Q4CnkVu6eGbfy_jI70KO3XE3OxVfQgYUqT47MGHHQ==左にスワイプするとさらに表示されます

上記のカール テスト ケースでは、独自のドメイン名を使用し、CloudFront 経由で S3 バケット内のリソースを正常に取得していることがわかります。ここでは、簡潔な出力のために HEAD メソッドを使用しています。

*ここでのテスト ケースは接続性チェックの結果のみを示していることに注意してください。ビジネス環境に他の複雑なビジネス ロジックがある場合は、完全な回帰テストを実施してください。

テストが正しければ、使用する権威 DNS 上のビジネス ドメイン名にアクセスできます。CloudFront のディストリビューション ドメイン名を指すように、独自のドメイン名の CNAME レコードを変更する必要があります。ここでは例として Route53 が使用されています。

CNAME レコードが正常に追加された後、DNS レコードをチェックして、正常にアクセスされたかどうかを確認します。

jsnwong@b0be837ca33a ~ % dig cf-demo.xxxxx.xxxxxx

; <<>> DiG 9.10.6 <<>> cf-demo.xxxxx.xxxxx

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 2665

;; flags: qr rd ra; QUERY: 1, ANSWER: 5, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1232

;; QUESTION SECTION:

;cf-demo.jsnwong.vic1992.com. IN A

;; ANSWER SECTION:

cf-demo.xxxxx.xxxxx. 300 IN CNAME dvcxxxxxxtxx.CloudFront.net.

dvc5ax351ytxx.CloudFront.net. 60 IN A 18.65.202.76

dvc5ax351ytxx.CloudFront.net. 60 IN A 18.65.202.100

dvc5ax351ytxx.CloudFront.net. 60 IN A 18.65.202.102

dvc5ax351ytxx.CloudFront.net. 60 IN A 18.65.202.4

;; Query time: 98 msec

;; SERVER: 172.17.192.154#53(172.17.192.154)

;; WHEN: Thu May 18 14:02:11 CST 2023

;; MSG SIZE rcvd: 162左にスワイプするとさらに表示されます

おめでとう!この時点で、ドメイン名に直接アクセスして、CloudFront がドメイン名に対して提供する高パフォーマンス/高可用性の CDN アクセラレーション サービスを最大限に楽しむことができます。

ステップ 4:

CloudFront メトリクスビューとアラーム設定

ネイティブ CloudFront は、次の表に示すように、顧客が使用できるさまざまなメトリクスを提供します。

_ |

あ |

B |

C |

D |

1 |

標準 メトリクス |

述べる |

追加の指標 (オンデマンドで有効) |

述べる |

2 |

リクエスト |

リクエスト統計 |

4xx エラー率 |

401/403 などの 4xx 詳細統計。 |

3 |

データ転送 |

DTO 統計 |

5xx エラー率 |

502/503 などの 5xx 詳細統計。 |

4 |

エラー率 |

4xx/5xx 統計 |

オリジンレイテンシ |

ソースに戻る遅延 |

5 |

_ |

_ |

キャッシュ ヒット率 |

キャッシュヒット率 |

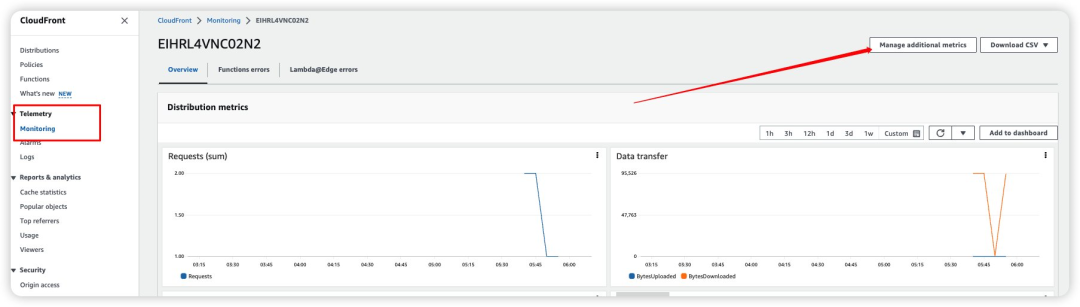

追加のメトリクスについては、必要に応じて、CloudFront コンソールのテレメトリ – モニタリングで、追加のメトリクスを有効にする必要があるディストリビューションを見つけて有効にします。

CloudFront ページでは、作成したディストリビューションの対応するメトリクスをすばやく簡単に表示でき、同時に Cloudwatch でメトリクスを表示してアラームを設定することもできます。

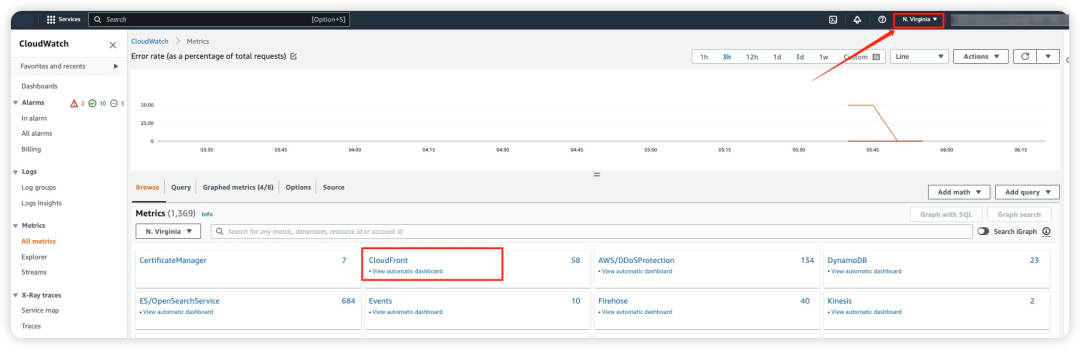

CloudFront メトリクス データはリージョン us-east-1 に保存されていることに注意してください。エントリ ポイントとして Cloudwatch を選択した場合は、us-east-1 に切り替えて CloudFront の対応するメトリクスを表示してください。

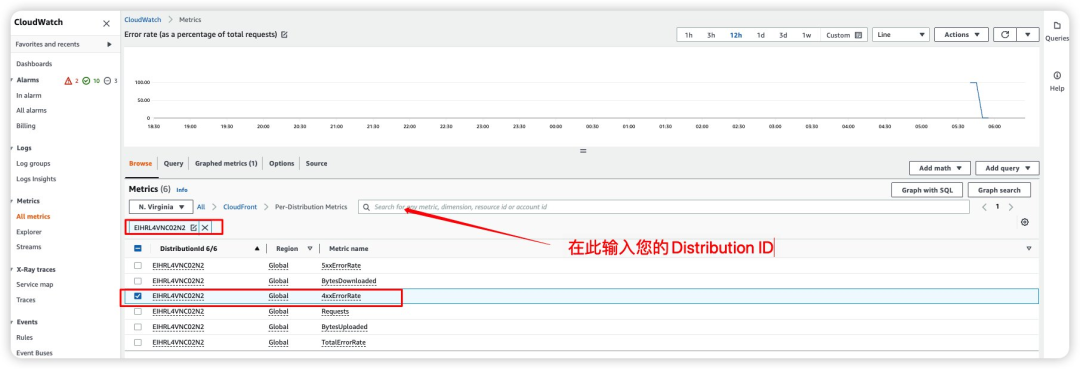

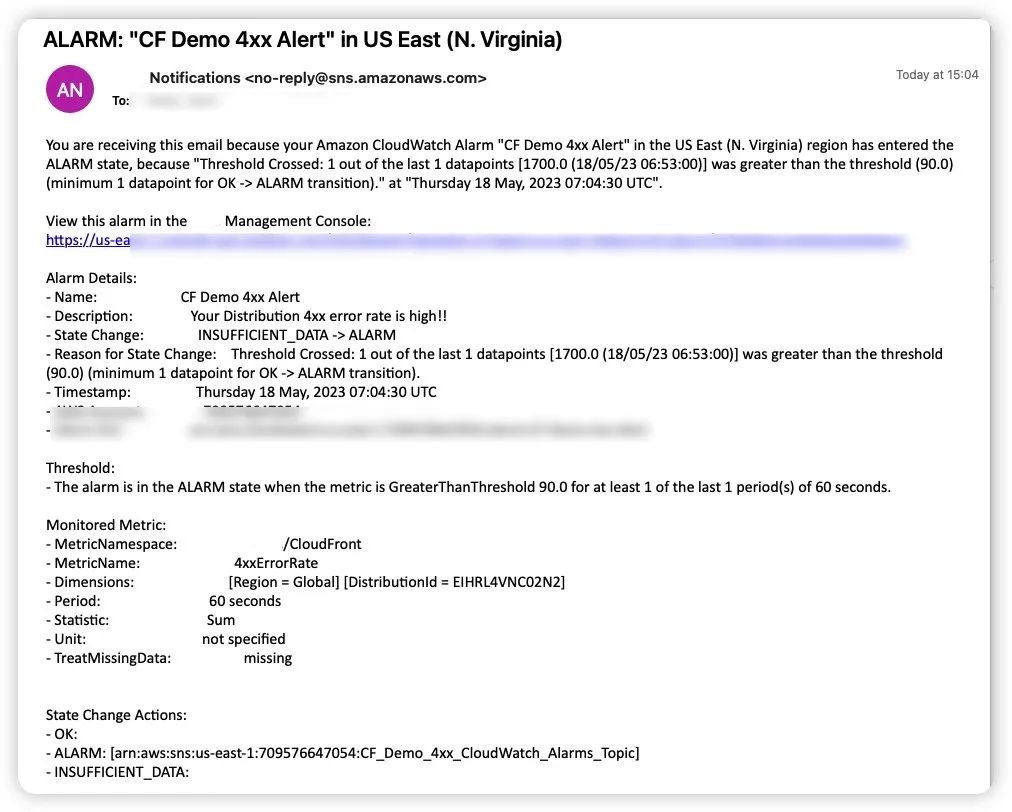

次に、上記の手順で構築した CloudFront ディストリビューションのアラーム設定を構成します。ここでは例として 4xx アラームを取り上げます。

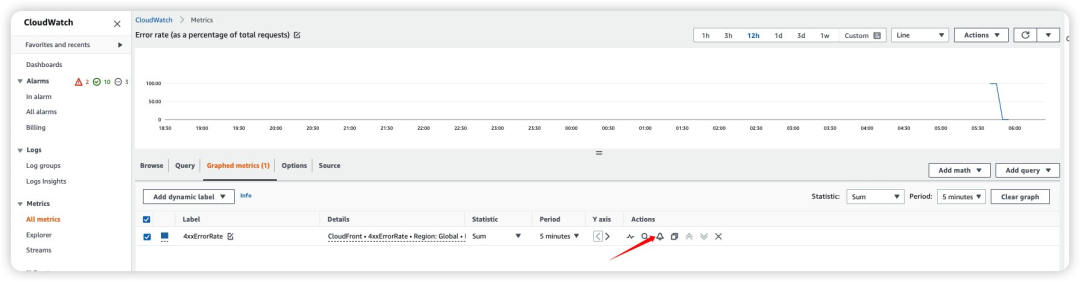

CloudWatch ページの [メトリクス – すべてのメトリクス] で、CloudFront インジケーター エントリを見つけるか、ディストリビューション ID を使用して検索し、ディストリビューションに対応する 4xx インジケーターを見つけて確認します。

確認後、「グラフ化されたメトリクス」タブに移動し、「アクション」のベルのアイコンをクリックします。

アラームを構築するプロセスでは、ビジネス ニーズに応じてアラーム設定の感度を選択できます。CloudWatch アラームの原理については、詳細については、「Amazon CloudWatch アラームの使用」を参照してください。

https://docs.aws.amazon.com/AmazonCloudWatch/latest/monitoring/AlarmThatSendsEmail.html

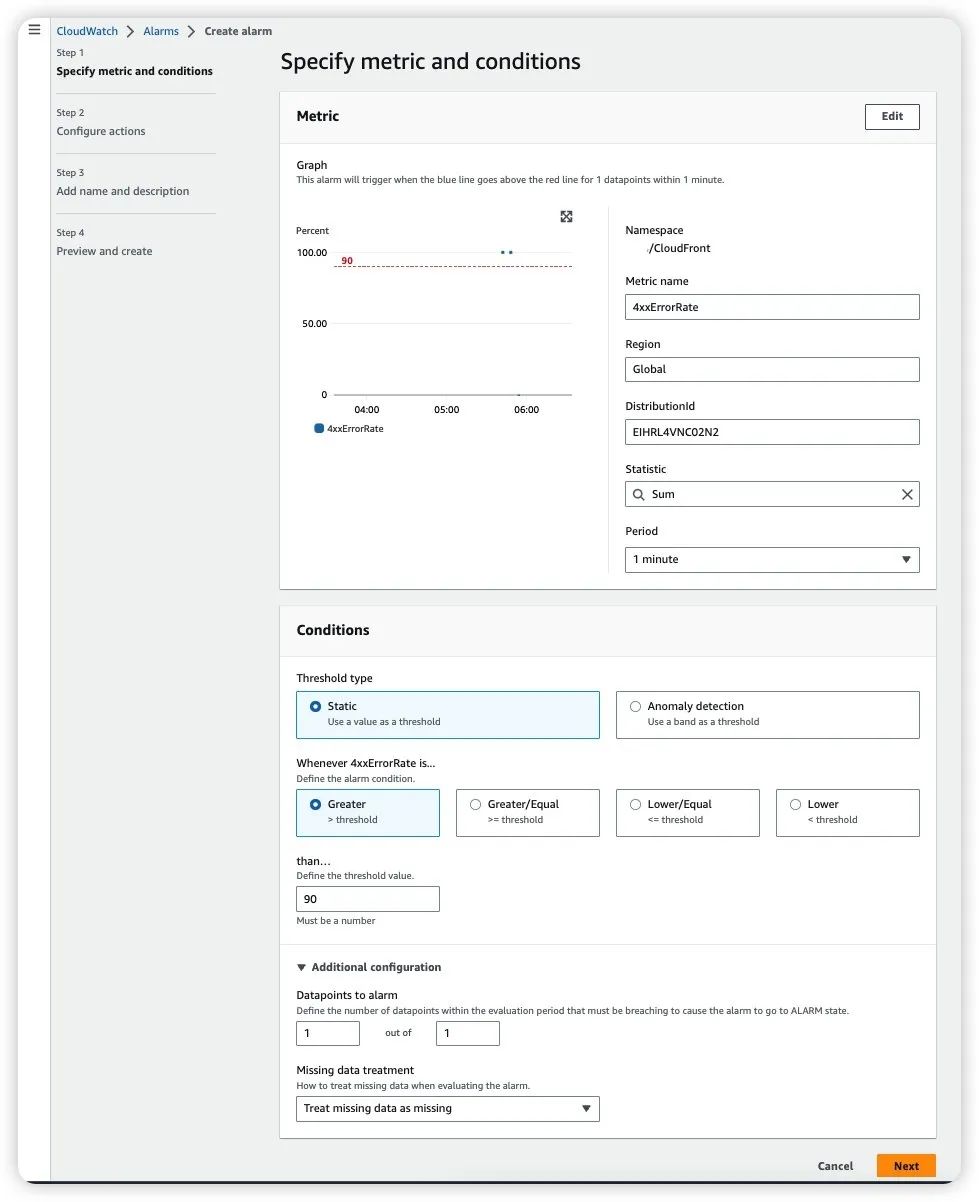

次の図を例にとります。期間は 1 分、しきい値は 90、アラーム対象のデータポイントは 1 つ中 1 つです。これは、4xx ステータス コードが特定の分以内に発生し、しきい値 90 を超えることを意味します。 、相対的な高感度アラームであるアラームがトリガーされます。

ビジネスの機密性がそれほど高くなく、一定のエラー率を許容できる場合は、次のように対応するパラメーターを調整してアラームが適切になるように検討できます。

期間は 1 分、しきい値は 90、アラーム対象のデータポイントは 7 個中 10 個です。つまり、10 分以内に 4xx ステータス コードが 7 分以内に発生し (連続または不連続)、しきい値 90 を超えている場合、アラームがトリガーされます。

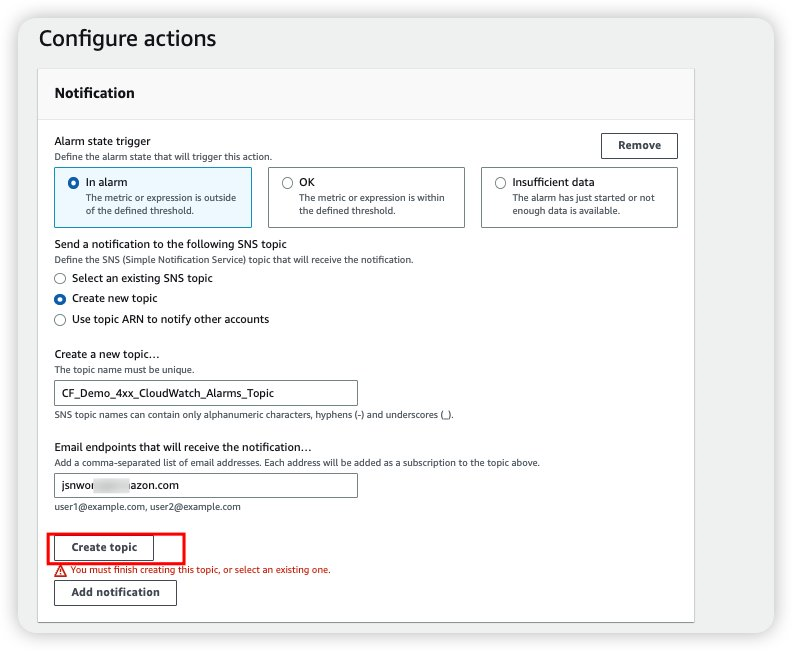

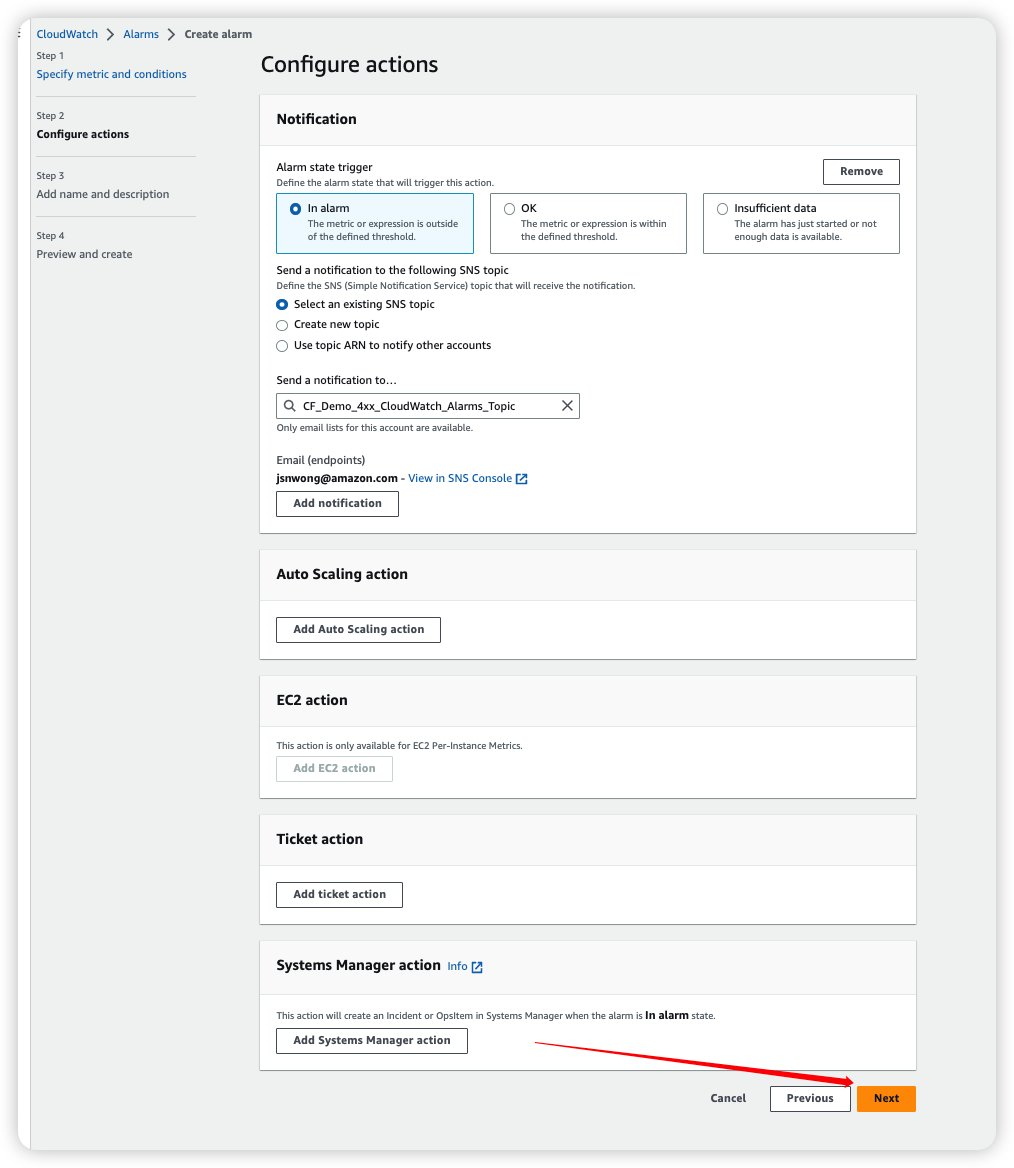

次のステップでは、新しいトピックを作成し、このトピックに名前を付け、アラートを受信する必要がある受信者を確認することを選択します。

以下を作成したら、「次へ」をクリックします。

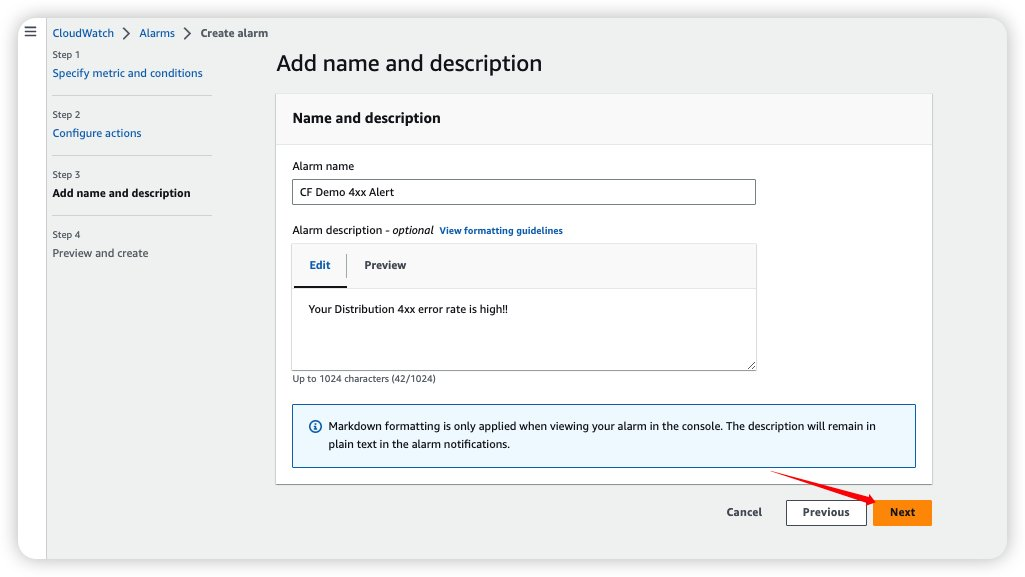

アラートに名前を付け、必要なアラートの内容を入力します。

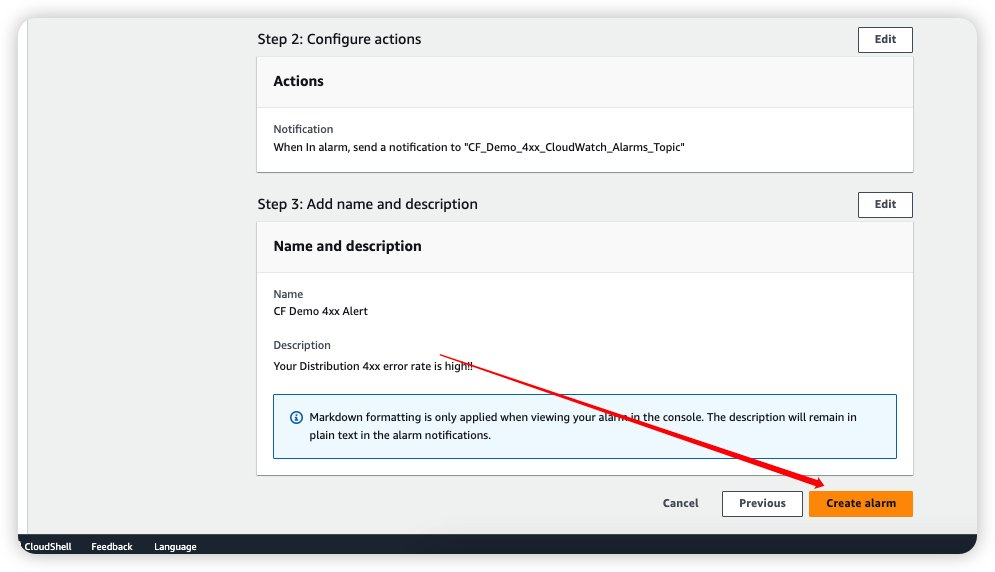

最後のステップは、アラート構成を確認してアラートを作成することです。

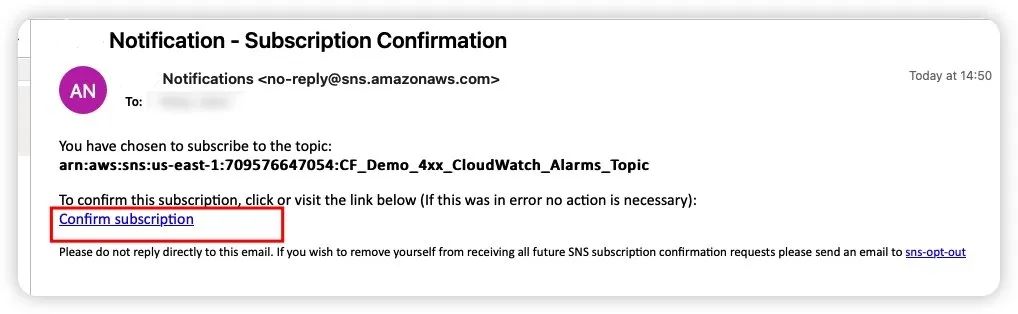

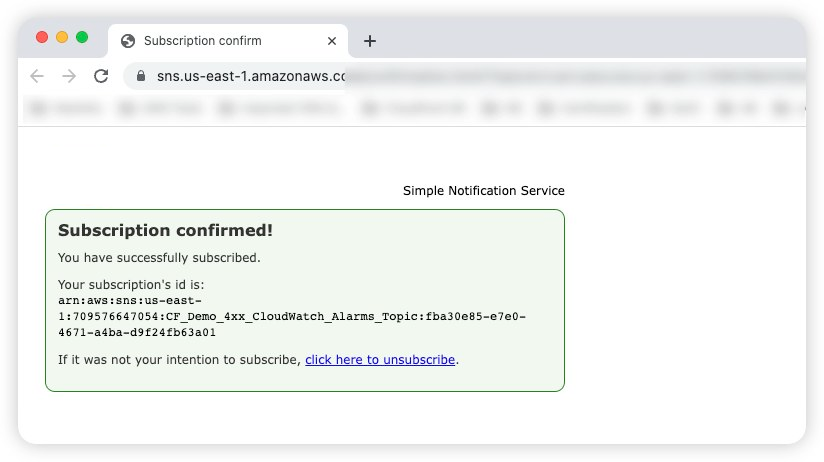

アラームの作成後、受信者を電子メール アドレスとして設定すると、この時点でサブスクリプション確認電子メールが受信されます。アラームを受信するには、[サブスクリプションの確認] をクリックする必要があることに注意してください。

4xx アラートをトリガーするために存在しないオブジェクトを継続的に要求するアラート テスト:

アラートの例:

おめでとう!ここまでで、ディストリビューションのアラームを作成しました。これにより、例外が発生したときに初めてアラーム情報を受信し、ビジネスの高可用性を維持できるようになります。

ステップ 5:

CloudFront 標準ログを有効にする

バックアップのために S3 バケットに保存されます

CloudWatch メトリクスを使用して CloudFront サービスの状態を監視することに加えて、いくつかの特別なシナリオで、カスタマイズされたデータクエリ要件のために Amazon クラウド テクノロジーの他のサービスを使用する必要がある場合は、利便性のために CloudFront ログを S3 に保存することを選択できます。 。

ここでは、ステップ 1 のガイダンスに従って、ログ専用の S3 ストレージ バケットを作成できます。操作エラーによるログ漏洩のリスクを避けるために、Web サイトのコンテンツとログを提供する S3 バケットを混在させることは推奨されないことに注意してください。

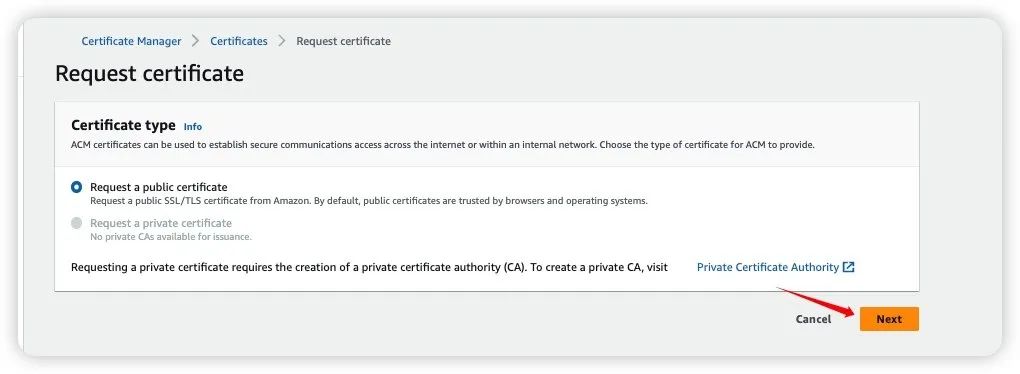

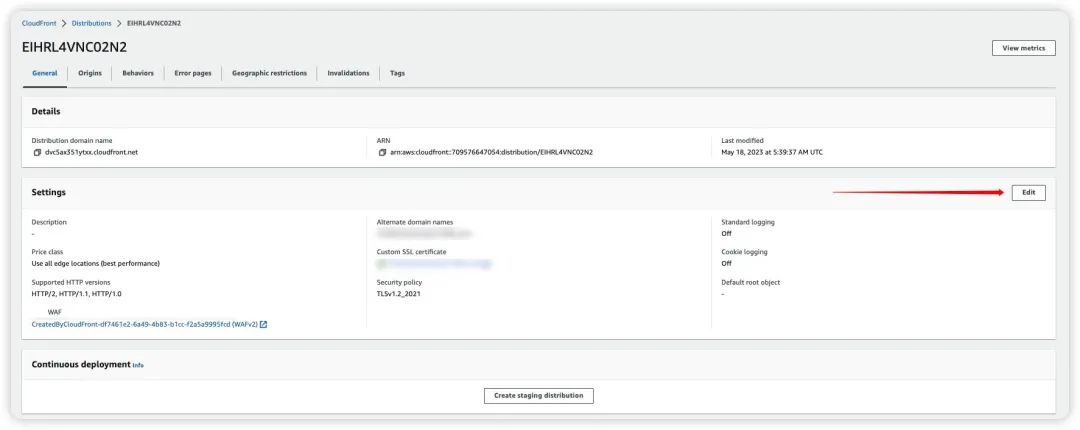

ログを保存するための S3 バケットを作成したら、次に標準ログ サービスを有効にする必要がある配布インターフェイスに入り、[設定] で [編集] をクリックします。

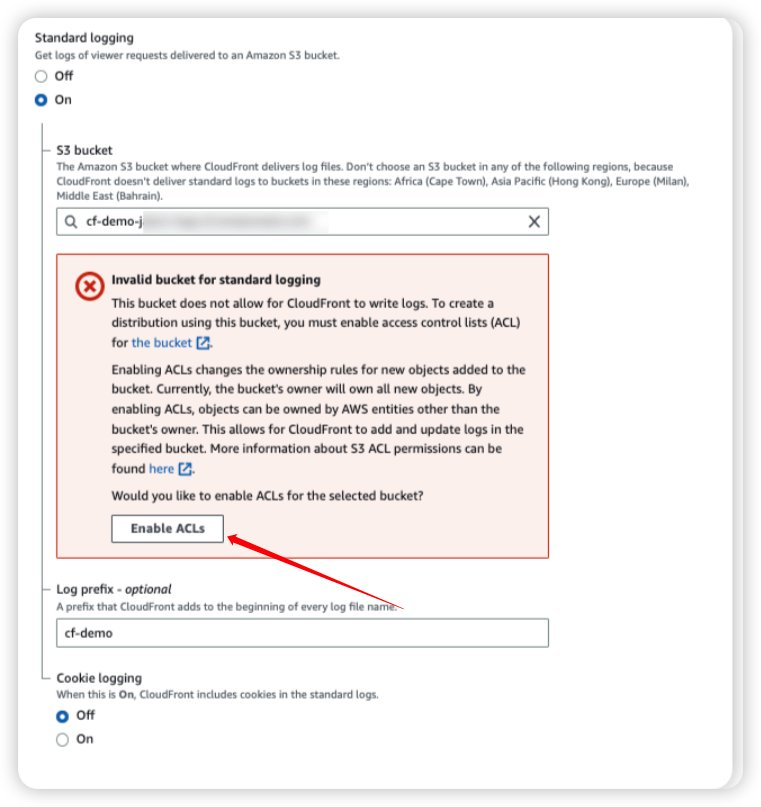

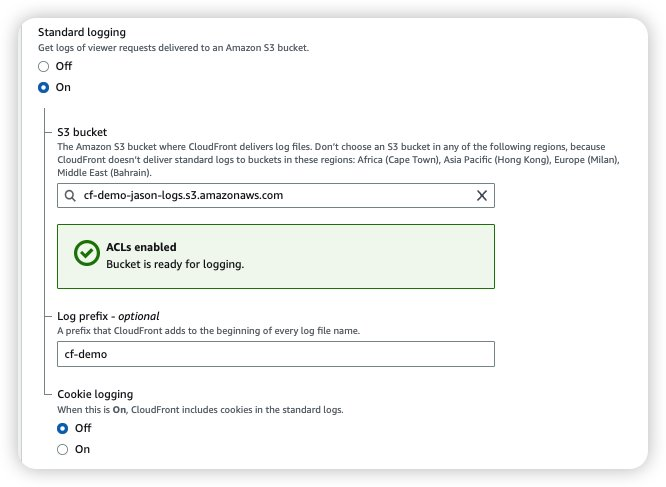

「標準ログ」を見つけて、クリックして有効にし、CloudFront ログの保存専用の S3 バケットを選択します。S3 バケットはステップ 1 で作成したため、ACL 機能を有効にしていません。この時点では、「ACL を有効にする」をクリックできます。 S3 の ACL を自動的に有効にするためのエラー メッセージ。

正常に有効になりました! 次に、下部にある「構成を保存」をクリックします。

ここまでで、CloudFront の基本的な設定操作はすべて完了しました。

要約する

上記の 5 つのステップを通じて、Amazon クラウドテクノロジー CloudFront の有効化と構成が完了し、アクセス/監視/アラーム設定/基本的なログアーカイブの方法を学びました。CloudFront に対する高度な要件があるユーザーの場合は、CloudFront デプロイメントガイドのフォローアップ記事を参照して、より適切なソリューションを選択できます。

アマゾンのクラウド技術

CloudFront 導入ミニガイド シリーズ記事

Amazon CloudFront 導入ガイド (2) - 高度な導入:

https://aws.amazon.com/cn/blogs/china/amazon-cloudfront-deployment-handbook-part-two/

Amazon CloudFront デプロイメントガイド (3) - 継続的デプロイメント:

https://aws.amazon.com/cn/blogs/china/amazon-cloudfront-deployment-handbook-part-three/

Amazon CloudFront 導入ハンドブック (4) - CloudFront 機能の基本と診断: https://aws.amazon.com/cn/blogs/china/amazon-cloudfront-deployment-handbook-part-four/

Amazon CloudFront 導入ハンドブック (パート 5) - Amazon Edge テクノロジーを使用したゲーム内リソース更新の最適化リリース: https://aws.amazon.com/cn/blogs/china/amazon-cloudfront-deployment-handbook-part-five/

Amazon CloudFront 導入ハンドブック (6) - Lambda@Edge の基本と診断: https://aws.amazon.com/cn/blogs/china/amazon-cloudfront-deployment-handbook-part-six/

この記事の著者

王俊星

Amazon クラウド テクノロジー エッジ プロダクト アーキテクト。中国における Amazon クラウド テクノロジー エッジ サービスの技術推進を担当。CDN コンテンツ配信と WAF の分野で長年にわたる実務経験があり、エッジ サービスの設計とエクスペリエンスの最適化に重点を置いています。

崔俊傑

Amazon クラウド テクノロジーのシニア プロダクト ソリューション アーキテクト。Amazon クラウド テクノロジーのクラウド エッジ セキュリティ関連サービス製品を担当。Amazon クラウド ユーザーに、DDoS 防御/Web サイト フロントエンド セキュリティ防御/ドメイン名セキュリティに関連する製品コンサルティングを提供します。Cloudfront、Shield、WAF、Route53、Global Accelerator、およびその他のクラウド エッジ セキュリティ関連製品について深く理解します。コンピュータ セキュリティ、データ センター、ネットワーキングにおける長年の実務経験。

聞いたので、下の 4 つのボタンをクリックしてください

バグに遭遇することはありません!