目次

(訂正) ファイアウォールによるインターネットアクセス制限の実施

序文

今回のネットワーク計画コースは、河南省の工科大学コースの実験的な部分として設計されていますが、コースが急すぎても仕方がありませんし、途中にネットワーク実験がないので、初心者には始めにくいかもしれません。

幸いなことに、私は 2 年前、この種のネットワーク運用に触れることができました (当時、Cisco はまだ人気がありました)。そして、コンピュータ技術およびソフトウェア専門技術資格(レベル)試験ネットワークエンジニア資格を無事取得しました。知識のピークも過ぎているので、多くのスイッチやルータの操作コマンドがよく分からず、私もいろいろな資料を参考にしながら、午後をかけてようやくこのネットワーク実験を完了しました。

準備

ソフトウェア Wireshark-win64-3.0.0.exe パケット キャプチャ ソフトウェアは、実験を支援し、パケット送信プロセスを分析できます。

ensp を開けない場合でも WinPcap_4_1_3.exe の小さなパッチをインストールできる

VirtualBox-5.2.22-126460-Win.exe 仮想ネットワーク カードをインストールすると、仮想マシンと ensp 間の接続を実現でき、ファイアウォール パッケージのインポートも使用されます。

eNSP V100R003C00 Setup.exe 最も重要な Huawei エミュレータには、多数の Huawei デバイスが含まれています

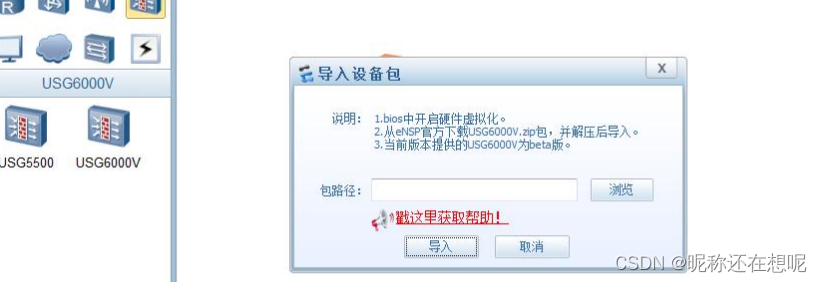

vfw_usg.vdi.vdi シミュレーターの usg ファイアウォール パッケージがファイアウォールを開こうとすると、パッケージをインポートするように求められます。このインポートを見つけてください。

以前のソフトウェアのインストールについては詳しく説明しません。

初心者向けのよくある質問にいくつか答えます。

1. ソフトウェアのダウンロード順序は関係ありません

。 2. VirtualBox の互換性のないバージョンが高すぎるか、開けません。バージョンを変更できます (QQ で連絡してください)

3. 立ち上がったときにコマンドを直接入力しないでください。これはユーザー ページなので、システムは最初にシステム設定ページに入ります。

4. ユーザー ページの下に保存し、保存 > 保存 (必ず保存してください。そうしないと、これまでのすべての作業が無駄になります。ファイルをもう一度開いて、すべてのデバイスを再起動してください) 設定なし) 5. ページに

ログ メッセージが時々ポップアップ表示されますが、en で元に戻さないようにするにはどうすればよいですか

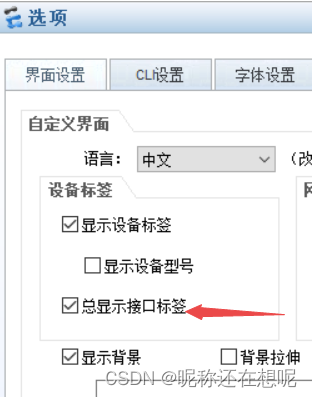

? 6.私のものはあなたのものとは異なり、インターフェースポートが表示されません。設定を入力してください

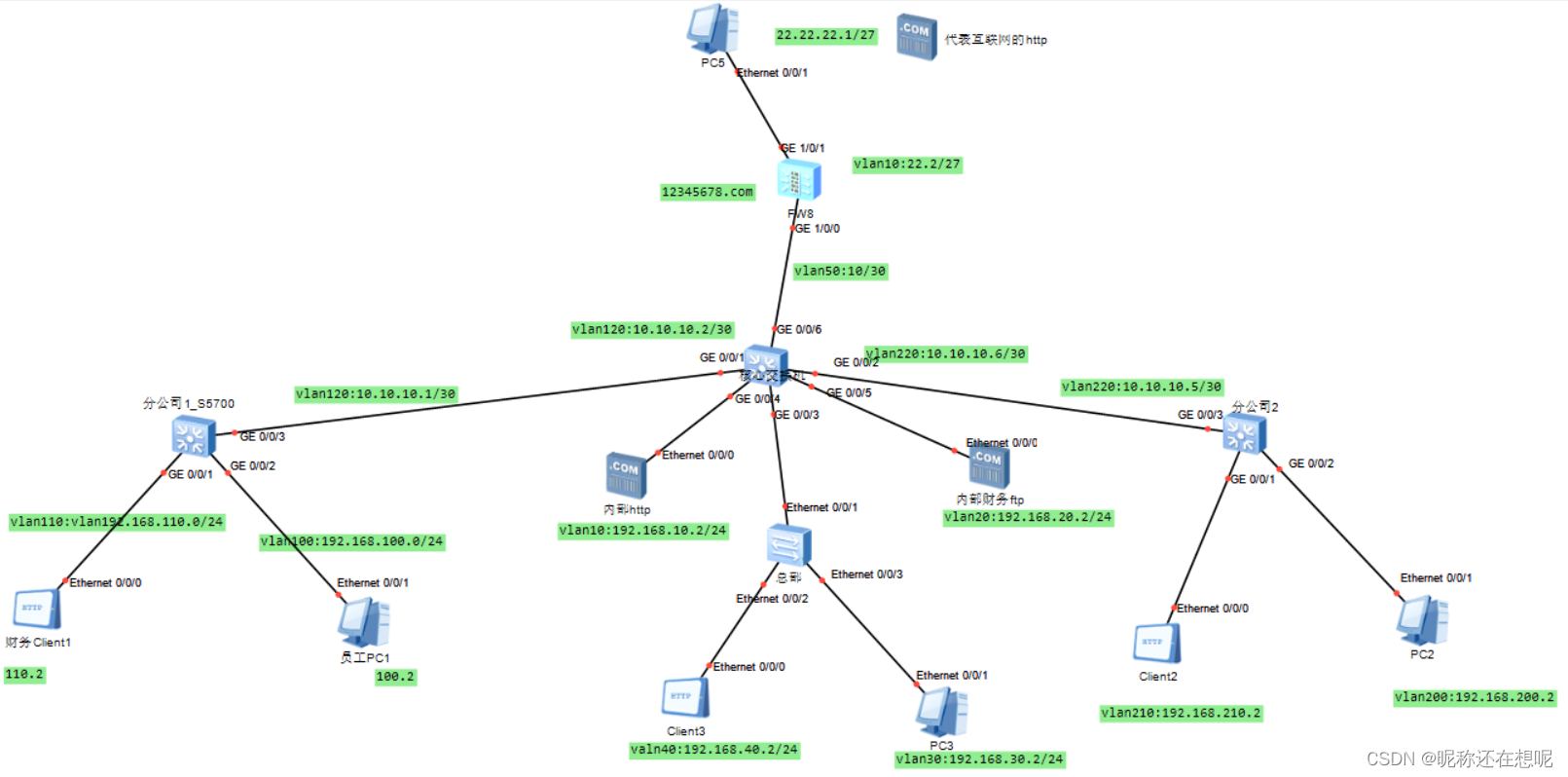

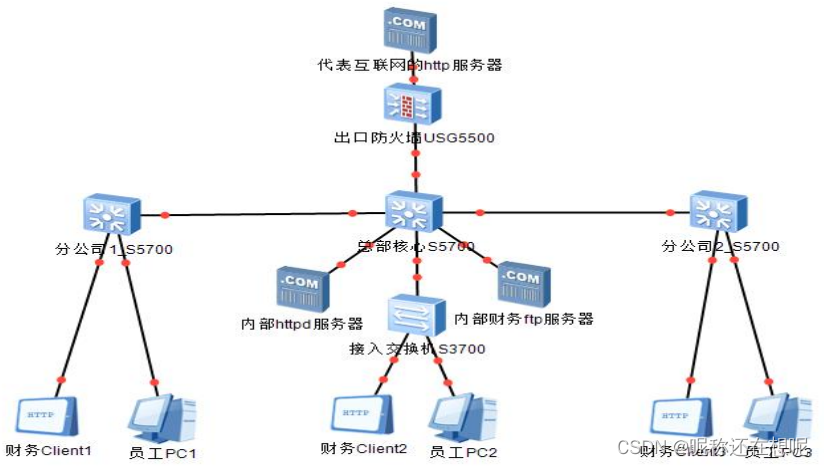

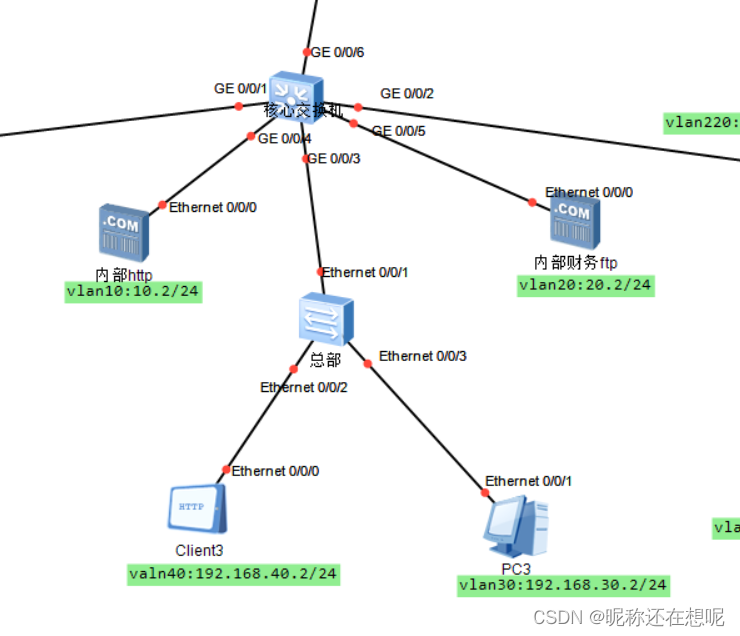

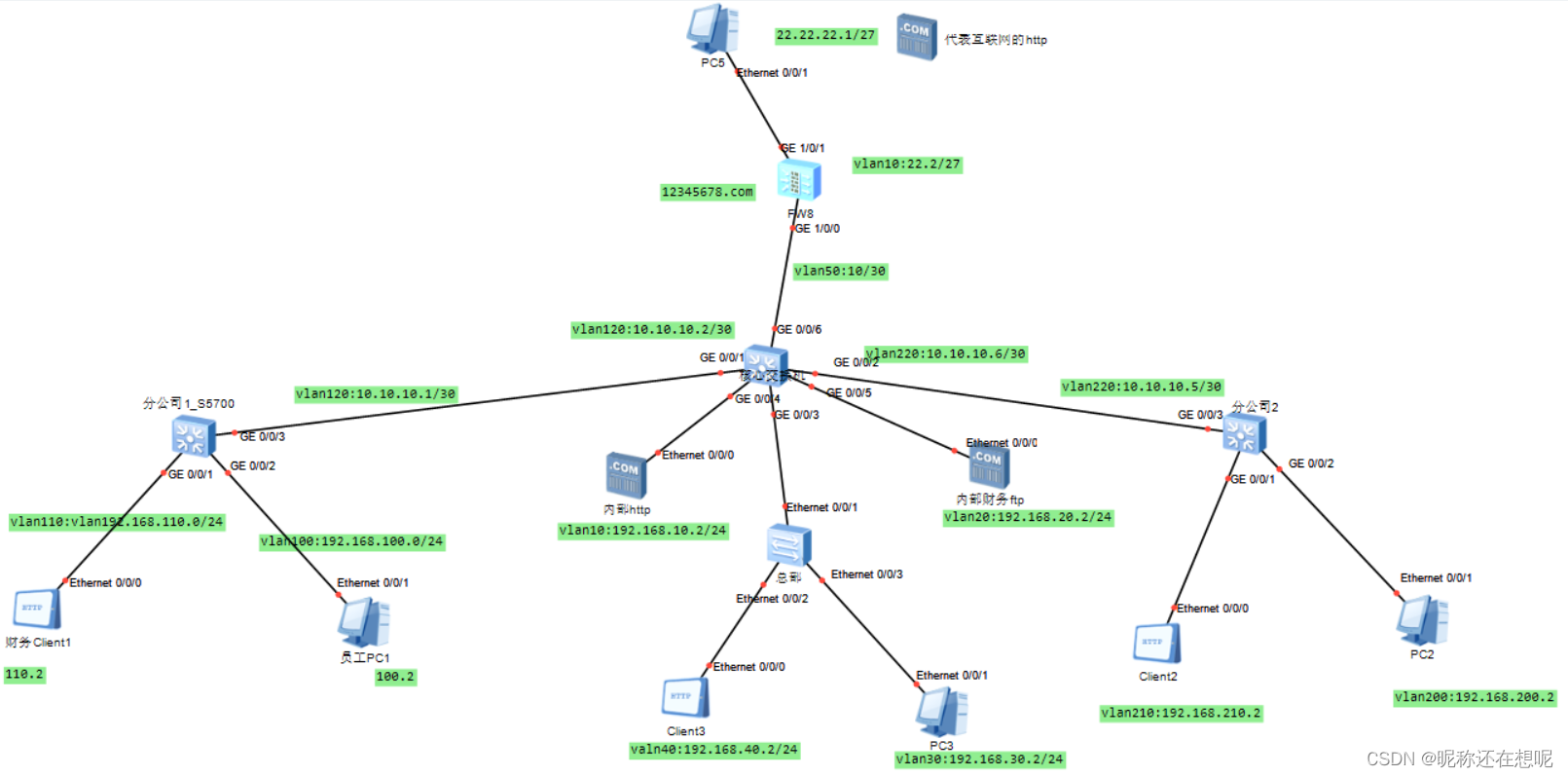

ネットワーク要件

ある会社には、本社と 2 つの支店があります。パブリック ネットワーク IP アドレス 22.22.22.0/27 とゲートウェイ 22.22.22.1 を申請しました。本社には約 10 台の内部サーバー、5 台の財務サーバー、従業員 100 人、財務担当者 20 人がいます。支店 1 には従業員 150 名と財務担当者 5 名がおり、支店 2 には従業員 200 名と財務担当者 8 名がいます。

要件:

1. 本社、支店 1、および支店 2 の従業員および財務担当者が使用するコンピュータには独立したブロードキャスト ドメインがあり、内部サーバーと財務サーバーにも独立したブロードキャスト ドメインがあります。

2. 従業員のコンピュータはインターネットにアクセスできますが、財務担当者のコンピュータ、社内サーバー、および財務サーバーはインターネットにアクセスできません。

3. 従業員と財務担当者が使用するコンピュータはすべて社内サーバーと財務サーバーにアクセスでき、相互にアクセスできます。以下に示す全体的なトポロジ図に従って、企業のネットワークを計画および設計し、ENSP シミュレーターで具体的な構成を指定します。

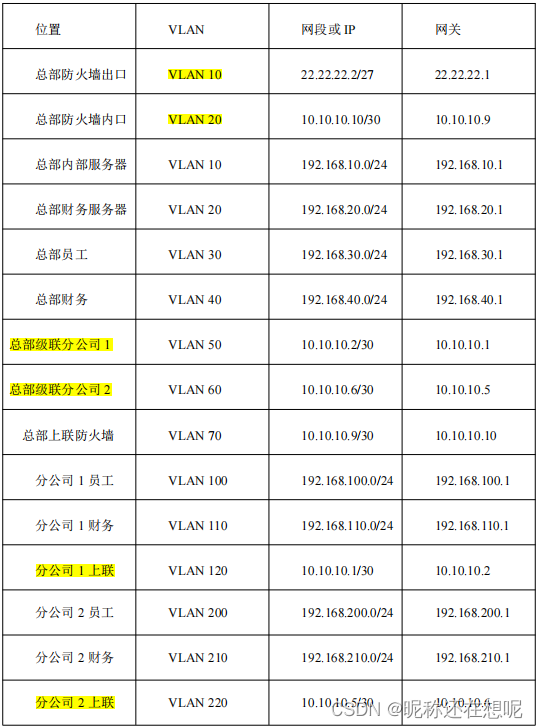

ドキュメント内のIPプランを参照してください。

ファイアウォールの VLAN は、内部ポートか外部ポートかに関係なく、VLAN を使用して設定する必要がないことに注意してください。

vlan50 を 120 に、vlan60 を 220 に、本社のアップリンク ファイアウォールを vlan50 に置き換えて、両側の vlan の一貫性を保ちました。

表の区切りに従うことも可能ですが、よりわかりやすくするために変更しました。

ネットワーキングを開始する

このように需要から少しずつ設備を整えていきます

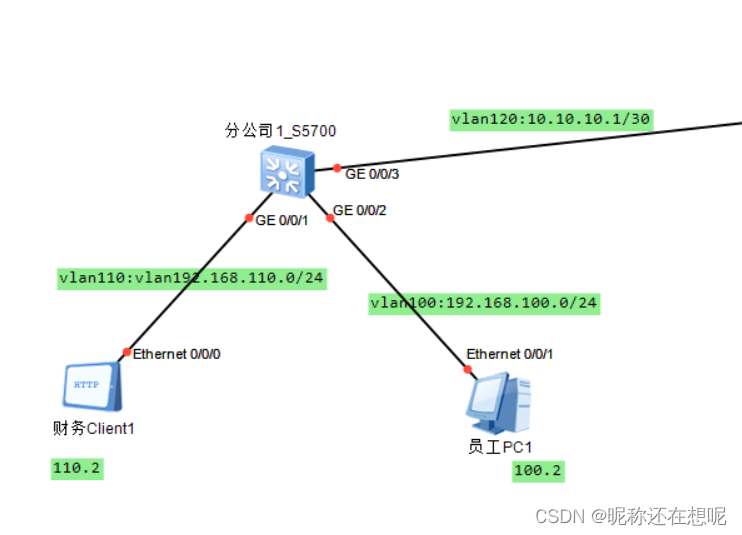

ブランチ1

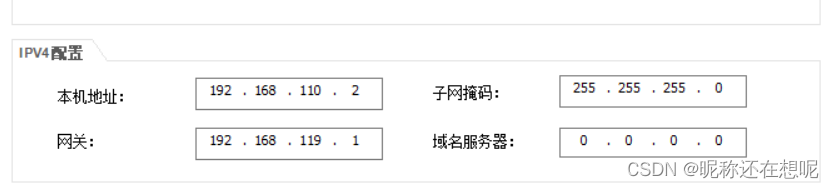

金融クリネットは IP 192.168.110.2 (ゲートウェイの 1) で構成されています (ここでは、ゲートウェイが誤って 119 から 110 に構成されています)

従業員 pc1 は 192.168.100.2 (ゲートウェイ用に 1) を構成します。

1_5700 の GE0/0/1 は、アドレス 192.168.110.1/24 でインターフェイス vlan110 を構成します。

GE0/0/2 構成インターフェイスの VLAN100 アドレス 1_5700 は 192.168.100.1/24 です。

1_5700 の GE0/0/3 は、アドレス 10.10.10.1/30 でインターフェイス vlan120 を構成します。

1_5700 本社ブランチネットワークとの接続を確立するためにデフォルトの静的ルートを構成するには

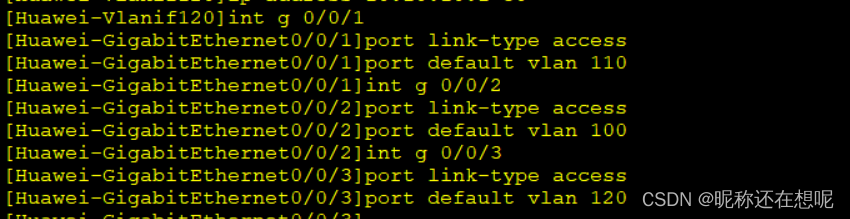

1_5700 コンフィグレーションコマンドリファレンス

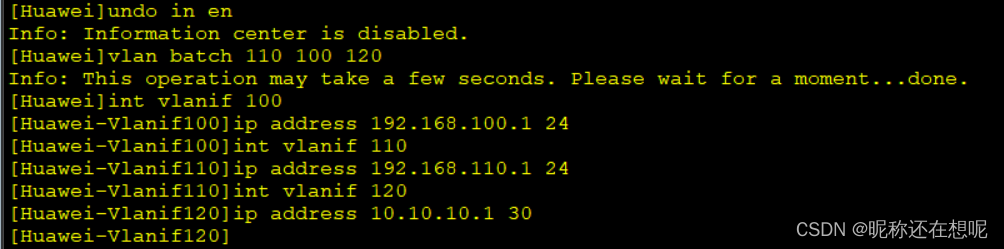

vlan batch 110 100 120 //创建多个vlan 并配置ip地址

int vlanif 100 ip address 192.168.100.1 24

int vlanif 110 ip address 192.168.110.1 24

int vlanif 120 ip address 10.10.10.1 30

//インターフェース設定を入力します

int g 0/0/1

port link-type access

port default vlan 110

int g 0/0/2 port

link-type access

port default vlan 100

int g 0/0/3

port link-type access

port default vlan 120

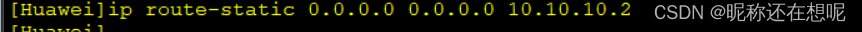

//静的デフォルトルートを設定する

ip route-static 0.0.0.0 0.0.0.0 10.10.10.2

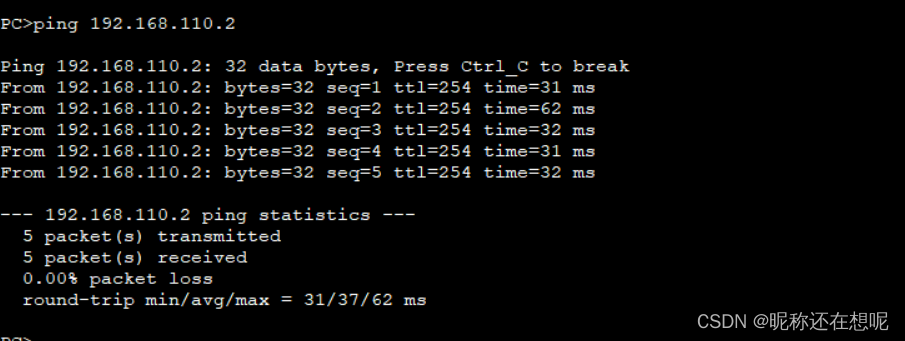

この一連のコマンドを設定すると、Client1 と pc1 は相互に通信できるようになり、どちらも独自のゲートウェイにアクセスでき、未知のネットワーク セグメントにルーティングするためのデフォルト ルートを持つようになります (後でテストします)。

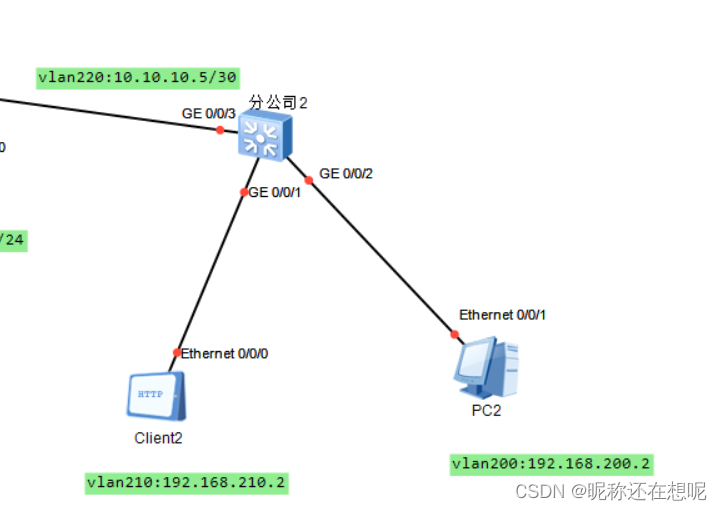

支店2

実際、ブランチ 2 の構成はブランチ 1 の構成と同じです。

Financialclinet2 は IP 192.168.210.2 (ゲートウェイの場合は 1) で構成されています。

従業員の PC2 構成 192.168.200.2 (ゲートウェイ用に 1)

2_5700 の GE0/0/1 は、アドレス 192.168.210.1/24 でインターフェイス vlan210 を構成します。

2_5700 の GE0/0/2 は、アドレス 192.168.200.1/24 でインターフェイス vlan200 を構成します。

2_5700 の GE0/0/3 は、アドレス 10.10.10.5/30 でインターフェイス vlan220 を構成します。

2_5700 本社ブランチ ネットワークとの接続を確立するためにデフォルトの静的ルートを構成するには

2_5700 コンフィグレーションコマンドリファレンス

vlan batch 210 200 220 //创建多个vlan 并配置ip地址

int vlanif 200

ip address 192.168.200.1 24

int vlanif 210

ip address 192.168.210.1 24

int vlanif 220

ip address 10.10.10.5 30//インターフェース設定を入力します

int g 0/0/1

port link-type access

port default vlan 210

int g 0/0/2

port link-type access

port default vlan 200

int g 0/0/3

port link-type access

port default vlan 220//静的デフォルトルートを設定する

ip route-static 0.0.0.0 0.0.0.0 10.10.10.6本部

本社が異なりますので注意してください。本社のスイッチは 3700 で、参照アップリンク アドレスがないため、コア スイッチの g0/0/3 が pc3 client3 のゲートウェイ インターフェイスになるようにこのように設定できます。 Ethernet0/0/1はトランクポートとして設定されています

Financialclinet3 は IP 192.168.40.2 (ゲートウェイの場合は 1) で構成されています。

従業員の PC3 構成 192.168.30.2 (ゲートウェイ用に 1)

本社スイッチ_3700 構成リファレンス

vlan batch 30 40

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 30 40

interface Ethernet0/0/2

port link-type access

port default vlan 40

interface Ethernet0/0/3

port link-type access

port default vlan 30 次にゲートウェイを設定します

コアスイッチ構成

コア スイッチの g 0/0/3 インターフェイスを本社 PC3 のゲートウェイとして設定する必要があります。

ブランチ オフィスのアップリンク アドレス (ネクスト ホップ) をまだ覚えていますか?

g 0/0/1 g 0/0/2 をそれぞれ vlan120:10.10.10.2 および vlan220:10.10.10.6 として設定する必要があります。

vlan batch 30 40 120 220 50

int vlanif 30

ip address 192.168.30.1 24

int vlanif 40

ip address 192.168.40.1 24

int vlanif 120

ip address 10.10.10.2 30

int vlanif 220

ip address 10.10.10.6 30

int vlanif 50 (出接口)

ip address 10.10.10.10 30

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 30 40

int g 0/0/1

port link-type access

port default vlan 120

int g 0/0/2

port link-type access

port default vlan 220

int g 0/0/6

port link-type access

port default vlan 50この設定後、pc3 は client3 と通信できるようになります。

しかし、ブランチ PC1 はブランチ PC2 に接続できますか? コア スイッチにはまだルーティングがないため、これは不可能です。今回はスタティック ルーティングを設定しましょう。もちろん、ダイナミック ルーティングを設定することもできますが、情報を再度確認する必要はありません。

コアスイッチのルーティング設定(最後にデフォルトルートを追加)

ip route-static 192.168.100.0 255.255.255.0 10.10.10.1

ip route-static 192.168.110.0 255.255.255.0 10.10.10.1

ip route-static 192.168.200.0 255.255.255.0 10.10.10.5

ip route-static 192.168.210.0 255.255.255.0 10.10.10.5

ip route-static 0.0.0.0 0.0.0.0 10.10.10.9このルートを設定すると、理論的には本社と支店間の接続が実現できます。

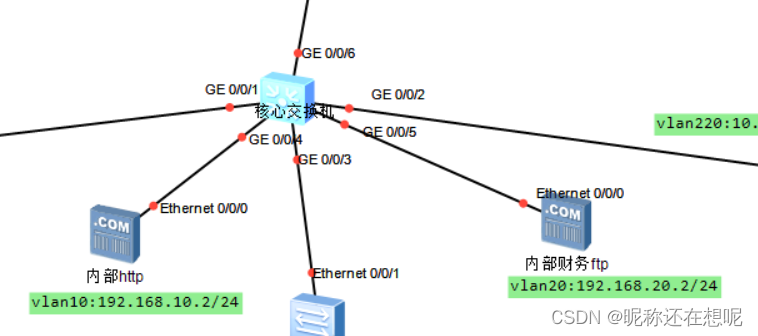

社内サーバーの構築を実現

http と ftp のコア スイッチに接続された 2 つのサーバーがあり、社内の従業員がアクセスできます。

したがって、コアスイッチを再度設定します

vlan batch 10 20

int vlanif 10

ip address 192.168.10.1 24

int vlanif 20

ip address 192.168.20.1 24

int g 0/0/4

port link-type access

port default vlan 10

int g 0/0/5

port link-type access

port default vlan 20この設定が完了すると、内部 http および内部 FTP のすべての従業員がアクセスできるようになります (コア スイッチに直接接続されているため)。

acl_deny 部分的なユーザーおよびサーバー出口

従業員のコンピュータがインターネットにアクセスできるようにするために、財務担当者のコンピュータ、内部サーバー、および財務サーバーはインターネットにアクセスできません。これらのホストが g 0/0/6 インターフェイスから出られないようにコア スイッチ ACL を設定できます。

acl number 2001

rule 5 deny source 192.168.110.0 0.0.0.255

rule 10 deny source 192.168.40.0 0.0.0.255

rule 15 deny source 192.168.210.0 0.0.0.255

rule 20 deny source 192.168.20.0 0.0.0.255

rule 25 deny source 192.168.10.0 0.0.0.255

interface GigabitEthernet0/0/6

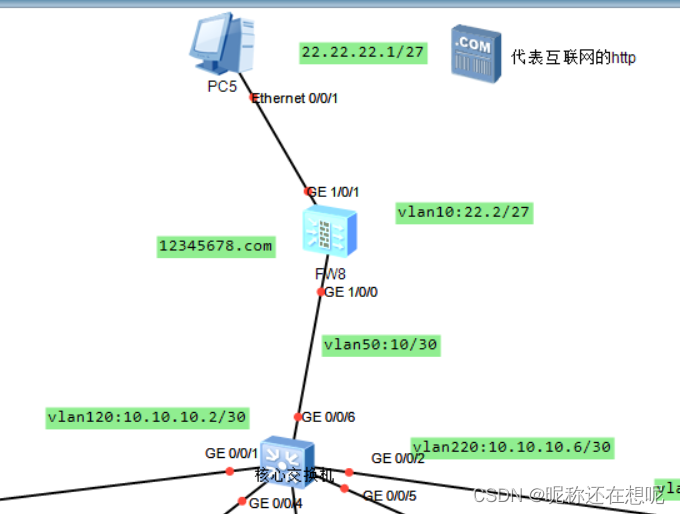

traffic-filter outbound acl 2001下りファイアウォールを構成する

コア スイッチの g 0/0/6 インターフェイスは設定されており (10.10.10.10/30)、デフォルト ルートは 10.10.10.9 に送信されます。

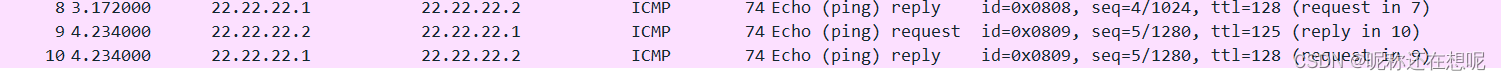

インターネット ユーザーをシミュレートするために pc5 を使用します。任意のイントラネット ホストを選択したユーザーは、pc5 に ping を送信するだけで実験を完了できます。

2 つのインターフェースを構成する

interface GigabitEthernet1/0/0

undo shutdown

ip address 10.10.10.9 255.255.255.252

service-manage ping permitinterface GigabitEthernet1/0/1

undo shutdown

ip address 22.22.22.2 255.255.255.224

service-manage ping permit信頼と不信を増大させる

firewall zone trust

add int g1/0/0

firewall zone untrust

add int g1/0/1信頼と非信頼の通信を許可する

security-policy

rule name internet

source-zone trust

destination-zone untrust

action permitインターネットアクセス用のポート変換を実装する

nat-policy

rule name internet

source-zone trust

destination-zone untrust

action nat easy-ipインターネットにアクセスできるユーザーにルーティングを提供する

ip route-static 192.168.30.0 255.255.255.0 10.10.10.10

ip route-static 192.168.100.0 255.255.255.0 10.10.10.10

ip route-static 192.168.200.0 255.255.255.0 10.10.10.10現在、イントラネットの一般ユーザーはインターネットにアクセスできますが、インターネット上のイントラネットに積極的にアクセスできないユーザーは、NAT ポート変換を行っていることがわかります。

(修正) ファイアウォールでインターネットアクセス制限を実現

acl_deny サーバーは以前にエクスポートをエクスポートしませんでしたか? 実際、この方法のファイアウォールを使用することもできます。どちらの最終目的も同じです。タスクブックではこのような設定になっているようですが、acl を設定していれば問題ありません。再度設定を解除してください。コアスイッチの g6 ポートを入力して、

acl フィルタを解除してください。

int g 0/0/6

undo traffic-filter outbound acl 2001

dis this (查看当前接口下配置)ファイアウォール ポリシーを入力し、インターネットにアクセスできるネットワーク セグメントをソース ネットワーク セグメントとして一致させ、ユーザーのインターネット アクセス サーバーがインターネットにアクセスできないようにします。

security-policy

rule name internet

source-zone trust

destination-zone untrust

source-address 192.168.30.0 24

source-address 192.168.100.0 24

source-address 192.168.200.0 24

action permit

nat-policy

rule name internet

source-zone trust

destination-zone untrust

source-address 192.168.30.0 24

source-address 192.168.100.0 24

source-address 192.168.200.0 24

action nat easy-ip最後に、デフォルト ルートをファイアウォールに追加します (以前は、すでにパブリック ネットワークに入っているため、動的ルートは必要ないと考えていましたが、実際にはまだ完全にはパブリック ネットワークに入っていないため、まだ設定する必要があります)ネクストホップアドレス)

ip route-static 0.0.0.0 0.0.0.0 22.22.22.1

dhcpがIPを割り当てる

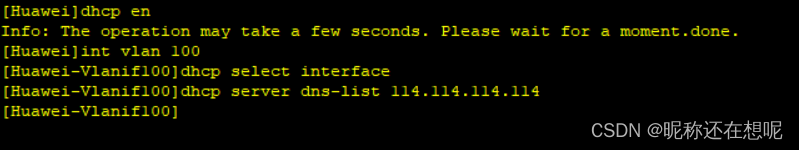

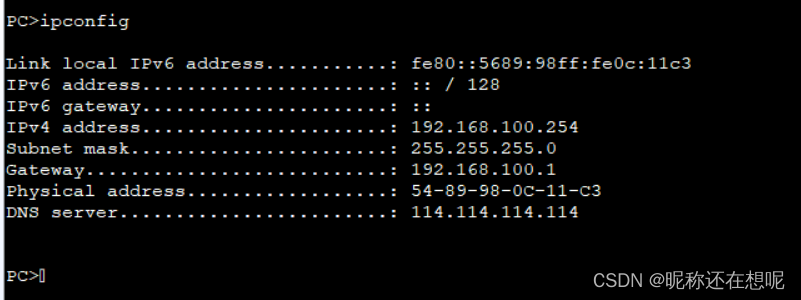

以前は社内 PC を手動で設定していましたが、次に dhcp 配布を使用します。この機能を実現するには、各ネットワーク セグメントのゲートウェイ インターフェイスに dhcp を設定する必要があります。コマンドは非常に簡単にゲートウェイを見つけることができます。

以下では、例として pc1 を取り上げます。pc1 のゲートウェイは、ブランチ 1_5700 の g0/0/2 の vlan100 に設定されているため、vlan100 と入力します。

pc1 で構成およびテスト済み

IP アドレスが正常に取得されており、192.168.100.254 であることがわかります。

エピローグ

ネットワークははるかに複雑ですが、この方法は高速で効果的な方法でもあります。私の知識レベルが限られているため、構成に関して愚かになることは避けられません。より良い構成方法やアイデアがある場合は、ぜひ連絡してください。

最後に、このプロジェクト ファイルを参考研究として添付します。(コアスイッチ acl によるフィルタリングは変更されていません)

Baidu Netdisk を介して共有されるファイル: ensp ネットワーキング コース...

リンク: https://pan.baidu.com/s/1WIWXh5hdAXScZReCiuT5wg?pwd=9uwn

抽出コード: 9uwn

デバイスのすべての設定を表示するには、dis cu! コマンドを実行します。

友達の皆さん、もっといいね、フォロー、お気に入りをお願いします!