序文

一ヶ月間記事を投稿していませんでした。CPTSを学ぶために6月11日にhtbカレッジに入学しました。しっかりしたTHMの基礎のサポートにより、非常にスムーズに学習できました。実際、内容のほとんどは復習に相当し、学んだ内容 あまり一般的ではないかもしれない、または非常に詳細なちょっとしたトリックですが、それも素晴らしいです。

内容のほとんどは THM の学習サイクルを通じて学習されますが、htb アカデミーには THM にはない微妙な詳細がかなりの数あり、学習する価値があります。

現在、私の CPTS 学習の進捗状況は終わりに近づいており、まだ約 11 日しか経っていません。

昔と同じ方法で、時間を節約し、すべてのモジュールではなく、レビューする価値のある部分だけを書きます

パスワード攻撃

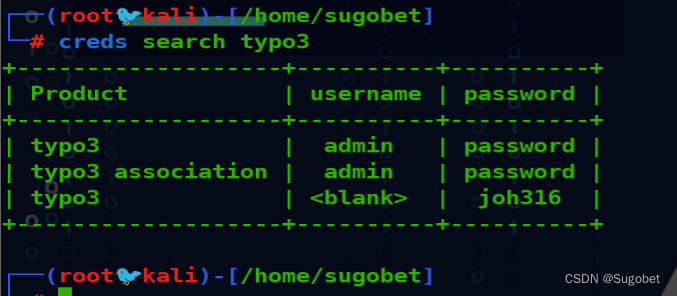

パスワードの再利用/デフォルトパスワード

DefaultCreds-cheat-sheet は、いくつかの cms のデフォルトの認証情報を直接見つけることができます。

サム

- セキュリティ ファイルには、ドメイン アカウントの資格情報のキャッシュが含まれています

CrackMapExec リモート ダンプ

crackmapexec smb 10.129.42.198 --local-auth -u bob -p HTB_@cademy_stdnt! --lsa

もちろん、-lsa に加えて、-sam、-ntds ワンキー ダンプもあります。

ローカルアカウントの場合は、 --local-auth パラメータを追加する必要があることに注意してください。

rundll32 ダンプ lsass

PS C:\Windows\system32> rundll32 C:\windows\system32\comsvcs.dll, MiniDump 672 C:\lsass.dmp full

comsvcs.dll の MiniDump を呼び出して、rundll32 による lsass をダンプします。

Python バージョン mimikatz - pypykatz

MSV

MSV は、SAM データベースに対するログイン試行を認証するために LSA によって呼び出される Windows の認証パッケージです。もちろん、ドメインに参加しているデバイスがドメインの NTLM 認証を実行するときに MSV を呼び出すことも含まれます。

DPAPI

データ保護アプリケーション プログラミング インターフェイスは、主に、一部の一般的なブラウザなどのツール ソフトウェアのパスワード暗号化と復号化に使用されます。そのキーは lsass メモリに保存されます

Win 資格情報収集ツール LaZagne

ローカル コンピュータに保存されている多数のパスワードを取得する場合に便利です。すべてのソフトウェアは、パスワードを保存するために異なる技術 (平文、API、カスタム アルゴリズム、データベースなど) を使用します。このツールは、最も一般的に使用されるソフトウェアのパスワードを見つけるために開発されました。

LaZagne には Python バージョンもあり、Linux でも利用できます

Lin 認証情報収集ツール mimipenguin

メモリ内の認証情報だけでなく、いくつかの一般的なソフトウェア ツールのファイルに保存されている認証情報も検索できます。

rootが必要であることが前提です

RDP への勝利

rdp への pth ログインの前提条件は、制限付き管理モードを有効にすることです。これは、レジストリを変更することで有効にできます。

reg add HKLM\System\CurrentControlSet\Control\Lsa /t REG_DWORD /v DisableRestrictedAdmin /d 0x0 /f

UAC

君は言った

UAC (ユーザー アカウント制御) は、ローカル ユーザーがリモート管理操作を実行できる機能を制限します。レジストリ キーが 0 に設定されている場合、組み込みのローカル管理者アカウント (RID-500、「Administrator」) が、リモート管理タスクの実行を許可されている唯一のローカル アカウントであることを意味します。他のローカル管理者も許可するには、これを 1 に設定します。

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\LocalAccountTokenFilterPolicy

PTK

NTLM と Kerberos はどちらも同じ特性を持ち、パスワードから派生したハッシュを使用してタイムスタンプを暗号化し、クエリに応答します。そのため、Kerberos は ptk を実行できます。ptk は、実際には NTLM の pth と同じです。したがって、mimikatz を使用すると、使用されるコマンドがわかります。 ptk は pth と同じです

PTT水平

ptt がチケットを挿入した直後に pssession に入る

Linux ドメイン PTT

マシンがドメインに参加しているかどうかは、realm コマンドで確認できます。

所見

kinit を使用して tgt をリクエストし、それを keytab として保存します

kinit [email protected] -k -t /home/[email protected]/.scripts/svc_workstations.kt

smblent は -k パラメータを使用して Kerberos 経由で認証できます

キャッシュ

資格情報キャッシュ (ccache ファイル) は、Kerberos 資格情報が有効である間、通常はユーザーのセッションの間保持されます。ユーザーがドメインに対して認証されると、チケット情報を保存する ccache ファイルが作成されます。このファイルへのパスは、KRB5CCNAME 環境変数に設定されます。

ccache ファイルは /tmp ディレクトリに存在します。すべての ccache ファイルが有効になるわけではなく、アクティブな ccache のみが有効になります。

エクスポート後、klist を通じて有効時間を確認できます。

キータブのエクスポート

KeyTabExtract を使用してキータブからハッシュを抽出する

Windows kirbi への ccache

impacketのticketConverterで変換

リニカッツ

このツールは、FreeIPA、SSSD、Samba、Vintella などのさまざまな Kerberos 実装から、Kerberos チケットを含むすべての認証情報を抽出します。資格情報を抽出した後、名前が で始まるフォルダーに資格情報を配置します。このフォルダーには、ccache や keytab など、利用可能なさまざまな形式の認証情報が含まれています。

ビットロッカー

vhb ファイルの場合、bitlocker2john を使用してブラスト用のハッシュに変換できます。