パケット トレーサー -ゾーン ポリシー ファイアウォールの構成

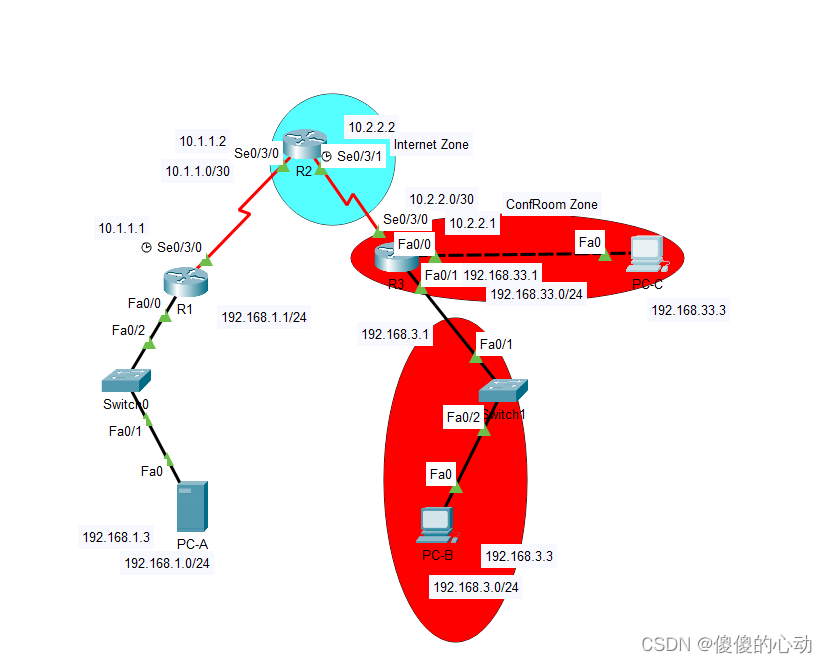

トポロジー

- アドレステーブル

| 装置 |

インターフェース |

IPアドレス |

サブネットマスク |

デフォルトゲートウェイ |

スイッチポート |

| R1 |

F0/1 |

192.168.1.1 |

255.255.255.0 |

該当なし |

S1 F0/2 |

| S0/3/0 (DCE) |

10.1.1.1 |

255.255.255.252 |

該当なし |

該当なし |

|

| R2 |

S0/3/0 |

10.1.1.2 |

255.255.255.252 |

該当なし |

該当なし |

| S0/3/1 (DCE) |

10.2.2.2 |

255.255.255.252 |

該当なし |

該当なし |

|

| R3 |

F0/0 |

192.168.33.1 |

255.255.255.0 |

該当なし |

該当なし |

| F0/1 |

192.168.3.1 |

255.255.255.0 |

該当なし |

S3 F0/1 |

|

| S0/3/0 |

10.2.2.1 |

255.255.255.252 |

該当なし |

該当なし |

|

| PC-A |

NIC |

192.168.1.3 |

255.255.255.0 |

192.168.1.1 |

S1 F0/1 |

| PC-B |

NIC |

192.168.3.3 |

255.255.255.0 |

192.168.3.1 |

S3 F0/2 |

| PC-C |

NIC |

192.168.33.3 |

255.255.255.0 |

192.168.33.1 |

該当なし |

目標

パート 1: 基本的なルーター構成

- ホスト名、インターフェースのIPアドレス、アクセスパスワードを設定します。

- 静的ルーティングを構成してエンドツーエンド接続を有効にします。

パート 2: ゾーンベースのポリシー ファイアウォール (ZPF) の構成

- CLI を使用してゾーンベースのポリシー ファイアウォールを構成します。

- CLI を使用して構成を確認します。

基本的なルーター構成

このラボのパート 1 では、ネットワーク トポロジを確立し、インターフェイス IP アドレス、静的ルート、デバイス アクセス、パスワードなどの基本設定を構成します。

注: すべてのタスクはルーター R1、R2、および R3 で実行する必要があります。ここでは、片方のルータのみの操作手順を示します。

トポロジ図に示すようにネットワークを作成します。

トポロジー図に示されているように、デバイスとケーブルを接続します。

各ルーターの基本設定を行います。

- トポロジに示されているようにホスト名を構成します。

ルーター(構成)#ホスト名 R1

ルーター(構成)#ホスト名 R2

ルーター(構成)#ホスト名 R3

- IP アドレス割り当てテーブルに示されているように、インターフェイスの IP アドレスを設定します。

R1(config)#インターフェイス f0/1

R1(config-if)#ip 追加 192.168.1.1 255.255.255.0

R1(config-if)#シャットダウンなし

R1(config-if)#終了

R1(config)#インターフェイス s0/3/0

R1(config-if)#ip アドレス 10.1.1.1 255.255.255.252

R1(config-if)#シャットダウンなし

R2(config)#インターフェイス s0/3/0

R2(config-if)#ip 追加 10.1.1.2 255.255.255.252

R2(config-if)#シャットダウンなし

R2(config-if)#インターフェイス s0/3/1

R2(config-if)#ip 追加 10.2.2.2 255.255.255.252

R2(config-if)#シャットダウンなし

R3(config)#インターフェイス s0/3/0

R3(config-if)#ip 追加 10.2.2.1 255.255.255.252

R3(config-if)#シャットダウンなし

R3(config-if)#exit

R3(config)#インターフェイス f0/0

R3(config-if)#ip 追加 192.168.33.1 255.255.255.0

R3(config-if)#シャットダウンなし

R3(config-if)#インターフェイス f0/1

R3(config-if)#ip 追加 192.168.3.1 255.255.255.0

R3(config-if)#シャットダウンなし

- DCE シリアル ケーブルを接続して、ルータのシリアル インターフェイスのクロック レートを設定します。

R1(config)#インターフェイス Serial0/3/0

R1(config-if)#クロックレート 250000

R2(config-if)#インターフェイス s0/3/1

R2(config-if)#クロックレート 250000

DNS解決を無効にします。

ルータが誤って入力されたコマンドを変換しようとするのを防ぐには、DNS ルックアップを無効にします。IPドメインルックアップはありません

R1(config)#IP ドメイン検索なし

R2(config)#no ip ドメインルックアップ

R3(config)#IP ドメイン検索なし

R1、R2、および R3 で静的ルートを構成します。

エンドツーエンドの IP 到達可能性を確保するには、R1、R2、および R3 で適切な静的ルーティングを構成する必要があります。R1 と R3 はスタブルータであるため、R2 を指すデフォルト ルートのみが必要です。R2 は ISP として機能するため、エンドツーエンドの IP 到達可能性を実現する前に、R1 と R3 の内部ネットワークに到達する方法を知っている必要があります。以下は、R1、R2、および R3 の静的ルーティング設定です。

R1 で次のコマンドを使用します。

デフォルトの静的を構成する

R1(config)#ip ルート 0.0.0.0 0.0.0.0 10.1.1.2

R2で、次のコマンドを使用します。

静的を構成する

R2(config)#ip ルート 0.0.0.0 0.0.0.0 10.2.2.1

R2(config)#ip ルート 0.0.0.0 0.0.0.0 10.1.1.1

R3で、次のコマンドを使用します。

デフォルトの静的を構成する

R3(config)#ip ルート 0.0.0.0 0.0.0.0 10.2.2.2

接続をテストする

PC ホストの IP 設定を構成します。

IP アドレス割り当てテーブルに示されているように、PC-A、PC-B、および PC-C の静的 IP アドレス、サブネット マスク、およびデフォルト ゲートウェイを構成します。

基本的なネットワーク接続を確認します。

R1 から R3 に ping を送信します。

ping が失敗した場合は、続行する前にデバイスの基本構成のトラブルシューティングを行う必要があります。

R1 LAN 上の PC-A から、R3 LAN 上の PC-C に ping を送信します。

ping が失敗した場合は、続行する前にデバイスの基本構成のトラブルシューティングを行う必要があります。

注: PC-C が PC-A から ping できる場合、エンドツーエンドの IP 到達可能性が実現されます。ping は実行できないが、デバイス インターフェイスがイネーブルであり、IP アドレスが正しい場合は、 showinterface、showipinterface、およびshowiproute コマンドを使用すると、問題の特定に役立ちます。

SSH のユーザー アカウント、暗号化パスワード、および暗号化キーを構成します。

注: このタスクではパスワードの最小長は 5 文字に設定されていますが、実験の便宜上、パスワードは比較的単純なものになっています。運用ネットワークでは、より複雑なパスワードを使用することをお勧めします。

[パスワードの最小長] 設定を 5 文字に設定して、パスワードの最小長を構成します。

ドメイン名を設定します。(名前についてのコメント)

テスト.com

R1(config)#ip ドメイン名 fxd.com

R2(config)#ip ドメイン名 fxd.com

R3(config)#ip ドメイン名 fxd.com

SSH の暗号化キーを構成する

ユーザ アカウントtest 01 をパスワード cisco12345 で設定します。(自分の名前を使用してください)

R1(config)#ユーザ名 fxd01 シークレット cisco12345

R2(config)#ユーザ名 fxd01 シークレット cisco12345

R3(config)#ユーザ名 fxd01 シークレット cisco12345

ローカル ユーザー データベースを使用してログインするようにコンソール行 0 を構成します。セキュリティを向上させるために、5分間 操作がない場合、 exec-timeout コマンドはこの行をログアウトします。ロギング同期 コマンドは、コンソール メッセージがコマンド入力を中断するのを防ぎます。

R1(config)#ラインコンソール0

R1(config-line)#exec-timeout 300

R1(config-line)#ロギング同期

R2(config)#ラインコンソール0

R2(config-line)#exec-timeout 300

R2(config-line)#ロギング同期

R3(config)#ラインコンソール0

R3(config-line)#exec-timeout 300

R3(config-line)#ロギング同期

ローカル ユーザー データベースを使用してログインし、アクセスを SSH 接続のみに制限するように vty line 0 4 を設定します。

強力な暗号化方式を使用して有効な暗号を構成します。シスコ_

R1(config)#line vty 0 4

R1(config-line)#トランスポート入力 SSH

R1(config-line)#password シスコ

R2(config)#line vty 0 4

R2(config-line)#トランスポート入力 SSH

R2(config-line)#password シスコ

R3(config)#line vty 0 4

R3(config-line)#トランスポート入力 SSH

R3(config-line)#password シスコ

3 つのルーターの基本的な実行設定を保存します。

特権 EXEC モード プロンプトで、実行コンフィギュレーションをスタートアップ コンフィギュレーションに保存します。

R1#実行コンフィギュレーションのスタートアップコンフィギュレーションをコピーします

ゾーンベースのポリシー ファイアウォール (ZPF) の構成

このラボのパート 2 では、コマンド ライン インターフェイス (CLI) を使用して R3 上にゾーンベース ポリシー ファイアウォール (ZPF) を構成します。

現在のルーター構成を確認します。

このタスクでは、ZPF を実装する前にエンドツーエンドのネットワーク接続を確認します。

エンドツーエンドのネットワーク接続を確認します。

R3 のギガビット イーサネット インターフェイス IP アドレスを使用して、R1 から R3 に ping を送信します。

ping が失敗した場合は、続行する前にデバイスの基本構成のトラブルシューティングを行う必要があります。

R1 LAN 上の PC-A から、R3 会議室 LAN 上の PC-C に ping を送信します。

ping が失敗した場合は、続行する前にデバイスの基本構成のトラブルシューティングを行う必要があります。

R1 LAN 上の PC-A から R3 内部 LAN 上の PC-B に ping を実行します。

ping が失敗した場合は、続行する前にデバイスの基本構成のトラブルシューティングを行う必要があります。

R3 の実行コンフィギュレーションを表示します。

R3 でshow ipinterfacebriefコマンドを発行して、正しい IP アドレスが割り当てられていることを確認します。IP アドレス割り当てテーブルを使用してアドレスを確認します。

R3 でshow ip Routeコマンドを発行して 、R2 のシリアル インターフェイス 0/0/1 を指すスタティック デフォルト ルートがあることを確認します。

show runコマンドを発行して、 R3 の現在の基本構成を確認します。

ゾーンベースのポリシーファイアウォールを作成する

このタスクでは、ルーターだけでなくファイアウォールとしても機能できるように、R3 にゾーンベースのポリシー ファイアウォールを作成します。R3 は現在、接続されている 3 つのネットワークのパケットのルーティングを担当しています。R3 のインターフェイスの役割構成は次のとおりです。

シリアルインターフェイス 0/0/1 はインターネットに接続されています。これはパブリック ネットワークであるため、信頼できないネットワークとみなされ、最小限のセキュリティが必要です。

G0/1 は内部ネットワークに接続されています。許可されたユーザーのみがこのネットワークにアクセスできます。さらに、重要な組織リソースがこのネットワーク内にあります。内部ネットワークは信頼されているとみなされ、最高レベルのセキュリティが必要です。

G0/0 は会議室に接続されています。会議室は、この組織に属していない人々との会議に使用されます。

セキュリティ テクノロジー パックを有効にします。

a. R3で 、 show version コマンドを発行して、セキュリティ テクノロジ パッケージのライセンス情報を表示します。

b. Security Technology Pack が有効になっていない場合は、次のコマンドを使用して Technology Pack を有効にします。

R3(config)#license boot module c1900 technology-package securityk9

c. エンドユーザー使用許諾契約に同意します。

d. 実行コンフィギュレーションを保存し、ルータをリロードしてセキュリティ ライセンスを有効にします。

R3#書き込み

建物構成...

[OK]

R3#リロード

e. show versionコマンドを使用して、 セキュリティ テクノロジー パッケージが有効になっていることを確認します。

% 'write' コマンドを使用して、次回の起動時にライセンス起動設定を有効にします

ファイアウォールとして機能するときに R3 によって適用されるセキュリティ ポリシーは次のように指定します。

- インターネットからのトラフィックが内部ネットワークまたは会議室ネットワークに入ることを許可しないでください。

- 戻りインターネット トラフィック (R3 ネットワークからの要求に応じてインターネットから R3 サイトにパケットを返す) は許可される必要があります。

- R3 の内部ネットワーク上のコンピュータは信頼できるデバイスとみなされ、あらゆる種類のトラフィック (TCP、UDP、または ICMP ベース) を送信できます。

- R3 ルーム ネットワーク上のコンピュータは信頼できないデバイスとみなされ、インターネットへの Web トラフィック (HTTP または HTTPS) の送信のみが許可されます。

- 内部ネットワークと会議室ネットワークの間のトラフィックは許可されません。ルームネットワーク上のゲストコンピュータの状態は保証できません。このようなコンピュータはマルウェアに感染し、スパムやその他の悪意のあるトラフィックを送信しようとする可能性があります。

安全地帯を作りましょう。

このラボでは、R3 サイトには 3 つのインターフェイスがあり、1 つは内部の信頼されたネットワークへ、1 つは会議室ネットワークへ、もう 1 つはインターネットへです。3 つのネットワークには異なるセキュリティ要件とプロパティがあるため、3 つの異なるセキュリティ ゾーンを作成します。

セキュリティ ゾーンはグローバル コンフィギュレーション モードで作成され、このコマンドを使用してゾーン名を定義できます。R3 で、 INSIDE、CONFROOM 、およびINTERNETという名前の 3 つのゾーンを作成します。

R3(config)#ゾーンセキュリティINSIDE

R3(config-sec-zone)#exit

R3(config)#ゾーンセキュリティCONFROOM

R3(config-sec-zone)#EXIT

R3(config)#ZONE セキュリティ インターネット

R3(config-sec-zone)#EXIT

セキュリティポリシーを作成する

ZPF が特定のトラフィックを許可するか拒否するかを決定する前に、どのトラフィックを考慮する必要があるかを通知する必要があります。Cisco IOS はクラス マップを使用してトラフィックを選択します。対象のトラフィックは、クラス マップによって選択されたトラフィックの共通名です。

クラス マップはトラフィックを選択できますが、選択したトラフィックをどう処理するかは決定しません。ポリシー マップは、選択したトラフィックが最終的にどこに送信されるかを決定します。

ZPF トラフィック ポリシーはポリシーマップとして定義され、クラスマップを使用してトラフィックを選択します。つまり、クラス マップはどのトラフィックがポリシングされるかを定義し、ポリシー マップは選択されたトラフィックに対して実行されるアクションを定義します。

ポリシー マップは、トラフィックをドロップしたり、通過させたり、検査を実行したりできます。ファイアウォールでゾーン ペア方向に移動するトラフィックを監視する必要があるため、インスペクション ポリシー マップを作成します。インスペクション ポリシー マップにより、リターン トラフィックを動的に処理できます。

まず、クラス マップを作成する必要があります。クラス マップを作成した後、ポリシー マップを作成し、クラス マップをポリシー マップに関連付ける必要があります。

INSIDE ゾーンからINTERNETゾーンへの許可されたトラフィックを照合するインスペクション クラス マップを作成します 。INSIDE (内部) ゾーンを信頼しているため、すべての主要なプロトコルを許可します。

R3(config)#class-map type Inspection match-any INSIDE_INTERNET

R3(config-cmap)#description 内部からインターネットへ

R3(config-cmap)# 一致プロトコル icmp

R3(config-cmap)# プロトコル TCP に一致します

R3(config-cmap)# 一致プロトコル udp

R3(config-cmap)# プロトコル http に一致します

R3(config-cmap)# 一致プロトコル https

検査クラスマップINSIDE_PROTOCOLSを作成します。キーワードmatch-any は、一致するプロトコル ステートメントが成功したものとみなされ、ポリシーが適用されることを ルーターに示します。結果は、 TCP、UDP、または ICMP パケットとの一致となります。

R3(config)#class-map type Inspection match-any INSIDE_PROTOCOLS

R3(config-cmap)#description 内部からプロトコルへ

R3(config-cmap)#一致プロトコル icmp

R3(config-cmap)#一致プロトコル tcp

R3(config-cmap)#一致プロトコル udp

R3(config-cmap)#exit

同様に、 CONFROOMゾーンからINTERNETゾーン へ許可されるトラフィックを照合するクラス マップCONFROOM_PROTOCOLSを作成します 。CONFROOMゾーンを完全には信頼していないため 、サーバーがインターネットに送信するものを制限する必要があります: http、https、dns ( match-any )

R3(config)#class-map type Inspection match-any CONFROOM_PROTOCOLS

R3(config-cmap)#description CONFROOM からインターネットへ

R3(config-cmap)#プロトコル DNS の一致

R3(config-cmap)#一致プロトコル http

R3(config-cmap)#一致プロトコルhttps

R3(config-cmap)#exit

クラス マップが作成されたので、ポリシー マップを作成できます。

次のコマンドの最初の行では、 INSIDE_TO_INTERNETという名前の検査ポリシー マップを作成します 。

R3(config)#policy-map タイプ検査 INSIDE_TO_INTERNET

R3(config-pmap)#クラスタイプ検査INSIDE_INTERNET

R3(config-pmap-c)#inspect

R3(config-pmap-c)#exit

R3(config-pmap)#exit

2 行目は、以前に作成したINSIDE_PROTOCOLS クラス マップをINSIDE_TO_PROTOCOLSポリシーマップにバインドし、システムは一致するパケットをチェックします。

R3(config)#policy-map タイプ検査 INSIDE_TO_PROTOCOLS

R3(config-pmap)#クラスタイプ検査 INSIDE_PROTOCOLS

R3(config-pmap-c)#inspect

R3(config-pmap-c)#exit

R3(config-pmap)#exit

次の 3 行では、 CONFROOM_TO_INTERNETという名前の 同様のポリシー マップを作成し、 CONFROOM_PROTOCOLS クラス マップを関連付けます。これにより、システムは一致するパケットをチェックします。

R3(config)#policy-map type Inspection CONFROOM_TO_INTERNET

R3(config-pmap)#クラスタイプ検査 CONFROOM_PROTOCOLS

R3(config-pmap-c)#inspect

R3(config-pmap-c)#exit

R3(config-pmap)#exit

リージョンペアを作成する

ゾーン ペアを使用すると、2 つのセキュリティ ゾーン間で単方向ファイアウォール ポリシーを指定できます。

たとえば、一般的なセキュリティ ポリシーでは、内部ネットワークはあらゆるトラフィックをインターネットに送信できるが、インターネットから発信されたトラフィックが内部ネットワークに到達することは許可されないことが規定されています。

ゾーン ペアを定義するには、 zone-pair security コマンドを使用します。トラフィックの方向は、送信元ゾーンと宛先ゾーンによって指定されます。

このラボでは、3 つのリージョン ペアを作成する必要があります。

INSIDE_TO_INTERNET :内部ネットワークからインターネットへのトラフィックを許可します。

R3(config)#zone-pair security INSIDE_TO_INTERNET 送信元 INSIDE 宛先 INTERNET

R3(config-sec-zone-pair)#exit

INSIDE_TO_CONFROOM :内部ネットワークから会議室ネットワークへのトラフィックを許可します。

R3(config)#zone-pair security INSIDE_TO_CONFROOM 送信元 INSIDE 宛先 CONFROOM

R3(config-sec-zone-pair)#exit

CONFROOM_TO_INTERNET :会議室ネットワークからのインターネット アクセスを許可します。

R3(config)#zone-pair security CONFROOM_TO_INTERNET ソース CONFROOM 宛先 INTERNET

R3(config-sec-zone-pair)#exit

[ゾーン ペアの作成] をオンにします。

showzone-pairsecurityコマンドを発行して、 ゾーンペアが正しく作成されたことを確認します。ゾーン ペアにはまだポリシーが関連付けられていないことに注意してください。セキュリティ ポリシーは、次の手順でゾーン ペアに適用されます。

R3#ゾーン ペア セキュリティを表示

ゾーンペア名 INSIDE_TO_INTERNET

送信元ゾーン INSIDE 宛先ゾーン インターネット

サービスポリシーが設定されていません

ゾーンペア名 INSIDE_TO_CONFROOM

送信元ゾーンの内側 宛先ゾーン CONFROOM

サービスポリシーが設定されていません

ゾーンペア名 CONFROOM_TO_INTERNET

送信元ゾーン CONFROOM 宛先ゾーン インターネット

サービスポリシーが設定されていません

アプリセキュリティポリシー

最後の設定手順として、ポリシーマップをゾーン ペアに適用します。

R3(config)#zone-pair security INSIDE_TO_INTERNET 送信元 INSIDE 宛先 INTERNET

R3(config-sec-zone-pair)#サービス ポリシー タイプ検査 INSIDE_TO_INTERNET

R3(config-sec-zone-pair)#exit

R3(config)#zone-pair security CONFROOM_TO_INTERNET ソース CONFROOM 宛先 INTERNET

R3(config-sec-zone-pair)#service-policy type detect CONFROOM_TO_INTERNET

R3(config-sec-zone-pair)#exit

R3(config)#zone-pair security CONFROOM_TO_INSIDE ソース INSIDE 宛先 CONFROOM

R3(config-sec-zone-pair)#service-policy type Inspection INSIDE_TO_PROTOCOLS

R3(config-sec-zone-pair)#exit

showzone-pairsecurityコマンドを再度発行して、 ゾーンペアの設定を確認します。次のサービス ポリシーが表示されることに注意してください。

R3#show ゾーン ペア セキュリティ

ゾーンペア名 INSIDE_TO_INTERNET

送信元ゾーン INSIDE 宛先ゾーン インターネット

サービス ポリシー INSIDE_TO_INTERNET

ゾーンペア名 CONFROOM_TO_INTERNET

送信元ゾーン CONFROOM 宛先ゾーン インターネット

サービス ポリシー CONFROOM_TO_INTERNET

ゾーンペア名 CONFROOM_TO_INSIDE

送信元ゾーンの内側 宛先ゾーン CONFROOM

サービス ポリシー INSIDE_TO_PROTOCOLS

R3#

ゾーン ペア、そのポリシーマップ、クラスマップ、および一致カウンタに関する詳細情報を取得するには、showpolicy -maptypeinspectzone-pairsessionsコマンドを使用します。

R3#show ポリシーマップ タイプ検査ゾーンペア セッション

ポリシーは zp INSIDE_TO_INTERNET に存在します

ゾーンペア: INSIDE_TO_INTERNET

サービス ポリシー検査: INSIDE_TO_INTERNET

クラスマップ: INSIDE_INTERNET (いずれかに一致)

一致: プロトコル icmp

8パケット、1024バイト

30 秒レート 0 bps

一致: プロトコル TCP

0パケット、0バイト

30 秒レート 0 bps

一致: プロトコル UDP

0パケット、0バイト

30 秒レート 0 bps

一致: プロトコル http

0パケット、0バイト

30 秒レート 0 bps

一致: プロトコル https

0パケット、0バイト

30 秒レート 0 bps

検査する

クラスマップ:クラスデフォルト(任意に一致)

一致: 任意

ドロップ (デフォルトのアクション)

0パケット、0バイト

ポリシーは zp CONFROOM_TO_INTERNET に存在します

ゾーンペア: CONFROOM_TO_INTERNET

サービス ポリシーの検査: CONFROOM_TO_INTERNET

クラスマップ: CONFROOM_PROTOCOLS (いずれかに一致)

一致: プロトコル http

0パケット、0バイト

30 秒レート 0 bps

一致: プロトコル https

0パケット、0バイト

30 秒レート 0 bps

一致: プロトコル DNS

0パケット、0バイト

30 秒レート 0 bps

検査する

クラスマップ:クラスデフォルト(任意に一致)

一致: 任意

ドロップ (デフォルトのアクション)

0パケット、0バイト

ポリシーは zp CONFROOM_TO_INSIDE に存在します

ゾーンペア: CONFROOM_TO_INSIDE

サービス ポリシー検査: INSIDE_TO_PROTOCOLS

クラスマップ: INSIDE_PROTOCOLS (いずれかに一致)

一致: プロトコル icmp

19パケット、2432バイト

30 秒レート 0 bps

一致: プロトコル TCP

0パケット、0バイト

30 秒レート 0 bps

一致: プロトコル UDP

0パケット、0バイト

30 秒レート 0 bps

検査する

クラスマップ:クラスデフォルト(任意に一致)

一致: 任意

ドロップ (デフォルトのアクション)

0パケット、0バイト

R3#

インターフェイスを適切なセキュリティ ゾーンに割り当てます

インターフェイス(物理インターフェイスと論理インターフェイスの両方)をセキュリティ ゾーンに割り当てるには、zone-membersecurityinterfaceコマンドを使用します 。

R3 の G0/0 をCONFROOM セキュリティ領域に割り当てます。

R3(config)#インターフェイス f0/0

R3(config-if)#ゾーンメンバーセキュリティ CONFROOM

R3(config-if)#exit

R3 の G0/1 を INSIDE セキュリティ領域に割り当てます。

R3(config)#インターフェイス f0/1

R3(config-if)#ゾーンメンバーセキュリティ INSIDE

R3(config-if)#exit

R3 の S0/0/1 をインターネット セキュリティ ゾーンに割り当てます。

R3(config)#インターフェイス s0/3/0

R3(config-if)#ゾーンメンバーセキュリティインターネット

R3(config-if)#exit

テリトリーの割り当てを確認する

showzonesecurity コマンドを発行して、ゾーンが正しく作成され、インターフェイスが正しく割り当てられたことを確認します。

R3#ゾーンセキュリティを表示

ゾーンセルフ

説明: システム定義のゾーン

ゾーン内側

メンバーインターフェイス:

ファストイーサネット0/1

ゾーン コンルーム

メンバーインターフェイス:

ファストイーサネット0/0

ゾーンインターネット

メンバーインターフェイス:

シリアル0/3/0

R3#

独自のゾーンを作成するコマンドが発行されていない場合でも、関連情報が上記の出力に表示されます。R3 に「self」というゾーンが表示されるのはなぜですか? この地域の重要性は何ですか?

これは、Cisco IOS ファイアウォールでは、ルータ自体に関連するトラフィックを処理するために「self」ゾーンが必要であるとみなされるためです。これにより、アクセス コントロール ポリシー、セキュリティ ポリシー、およびルーター自体のその他の構成を設定できます。

したがって、R3 で「show running」コマンドを実行すると、「self」ゾーンを明示的に作成していないにもかかわらず、出力に「self」という名前のゾーンが表示されます。これは、ルータ自体がエンティティおよびセキュリティ ドメインとして存在することを表します。

_____________________________________________________________________________

_____________________________________________________________________________

_____________________________________________________________________________

ZPF検証

ZPF ファイアウォール機能を確認する

インターネットからのトラフィック

- ファイアウォールの有効性をテストするには、PC-A から PC-B に ping を実行します。PC-A でコマンド プロンプトを開き、次のコマンドを実行します。

C:\Users\NetAcad> ping 192.168.3.3

pingは成功しましたか? 理由を説明してください。

成功しません________________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

- PC-A から PC-C に ping を送信します。PC-A でコマンド ウィンドウを開き、次のコマンドを実行します。

C:\Users\NetAcad> ping 192.168.33.3

pingは成功しましたか? 理由を説明してください。

成功しません________________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

- PC-B から PC-A に ping を送信します。PC-B でコマンド ウィンドウを開き、次のコマンドを発行します。

C:\Users\NetAcad> ping 192.168.1.3

- pingは成功しましたか? 理由を説明してください。

成功____________________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

- PC-C から PC-A に ping を送信します。PC-C でコマンド ウィンドウを開き、次のコマンドを発行します。

C:\Users\NetAcad> ping 192.168.1.3

- pingは成功しましたか? 理由を説明してください。

成功しません________________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

独自ゾーン認証

- PC-A から、R3 の G0/1 インターフェイスに ping を送信します。

C :\Users\NetAcad > ping 192.168.3.1

pingは成功しましたか? この行動は正しいのでしょうか? 理由を説明してください。

成功___________________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

____________________________________________________________

- PC-C から、R3 の G0/1 インターフェイスに ping を送信します。

C :\Users\NetAcad > ping 192.168.3.1

pingは成功しましたか? この行動は正しいのでしょうか? 理由を説明してください。

成功____________________________________________________________________

____________________________________________________________

____________________________________________________________

実験的なスクリプト:

R1:

enable

conf t

hostname R1

username fxd01 secret cisco12345

no ip domain-lookup

ip domain-name fxd.com

interface FastEthernet0/0

ip address 192.168.1.1 255.255.255.0

no shutdown

interface Serial0/3/0

ip address 10.1.1.1 255.255.255.252

clock rate 250000

no shutdown

exit

ip route 0.0.0.0 0.0.0.0 10.1.1.2

line con 0

exec-timeout 300

logging synchronous

line vty 0 4

password Cisco

login

transport input ssh

end

writeR2:

enable

conf t

hostname R2

username fxd01 secret cisco12345

no ip domain-lookup

ip domain-name fxd.com

interface Serial0/3/0

ip address 10.1.1.2 255.255.255.252

no shutdown

interface Serial0/3/1

ip address 10.2.2.2 255.255.255.252

clock rate 250000

no shutdown

ip route 0.0.0.0 0.0.0.0 10.2.2.1

ip route 0.0.0.0 0.0.0.0 10.1.1.1

line con 0

exec-timeout 300

logging synchronous

line vty 0 4

password Cisco

login

transport input ssh

end

writeR3 (基本):

enable

conf t

hostname R3

username fxd01 secret cisco12345

no ip domain-lookup

ip domain-name fxd.com

interface FastEthernet0/0

ip address 192.168.33.1 255.255.255.0

no shutdown

interface FastEthernet0/1

ip address 192.168.3.1 255.255.255.0

no shutdown

interface Serial0/3/0

ip address 10.2.2.1 255.255.255.0

no shutdown

ip route 0.0.0.0 0.0.0.0 10.2.2.2

line con 0

exec-timeout 300

logging synchronous

line vty 0 4

password Cisco

login

transport input ssh

end

writeR3 (zpf 構成):

enable

conf t

class-map type inspect match-any INSIDE_PROTOCOLS

description INSIDE to PROTOCOLS

match protocol icmp

match protocol tcp

match protocol udp

class-map type inspect match-any CONFROOM_PROTOCOLS

description CONFROOM to INTERNET

match protocol http

match protocol https

match protocol dns

class-map type inspect match-any INSIDE_INTERNET

description INSIDE to INTERNET

match protocol icmp

match protocol tcp

match protocol udp

match protocol http

match protocol https

policy-map type inspect INSIDE_TO_INTERNET

class type inspect INSIDE_INTERNET

inspect

policy-map type inspect CONFROOM_TO_INTERNET

class type inspect CONFROOM_PROTOCOLS

inspect

policy-map type inspect INSIDE_TO_PROTOCOLS

class type inspect INSIDE_PROTOCOLS

inspect

zone security INSIDE

zone security CONFROOM

zone security INTERNET

zone-pair security INSIDE_TO_INTERNET source INSIDE destination INTERNET

service-policy type inspect INSIDE_TO_INTERNET

zone-pair security CONFROOM_TO_INTERNET source CONFROOM destination INTERNET

service-policy type inspect CONFROOM_TO_INTERNET

zone-pair security CONFROOM_TO_INSIDE source INSIDE destination CONFROOM

service-policy type inspect INSIDE_TO_PROTOCOLS

interface FastEthernet0/0

zone-member security CONFROOM

interface FastEthernet0/1

zone-member security INSIDE

interface Serial0/3/0

zone-member security INTERNET

end

write実験リンク: https://pan.baidu.com/s/1wMYLsevosrVqlwlmhjiUYA?pwd=zpf1

抽出コード:zpf1

--Baidu Netdisk スーパーメンバー V3 からの共有

リンク先には構築済みトポロジ図と完成トポロジ図がございますので、ご自身で区別してください。