バックグラウンド

IBMとポネモン研究所が2022年に共同発表した世界的な調査報告書では、データ侵害に遭った550の組織のさまざまなコストと影響要因を分析した。レポートによると、世界的なデータ侵害の規模と平均コストは、2022 年に過去最高に達すると予想されています。データ侵害イベントの平均コストは 435 万米ドルに達し、2021 年と比べて 2.6% 増加し、12.7 ドル増加すると予想されています。 2020 年以降は %。データの価値が高まるにつれ、安全な環境でデータをどのように使用するかが、世界中で共通の探究と関心の的となるホットなテーマとなっています。

第14期全国人民代表大会第1回会議は、国家データ局の設置を含む国務院の制度改革計画に関する決定を可決した。国家データ局の設立はデジタル経済の発展にとって非常に重要です。一方で、これは新しいタイプの生産要素および戦略的資源としてのデータに対する国の高い関心と認識を反映しており、市場の構築とデータ要素の価値の解放は、デジタル経済がより強力で、より良く、より大きくなるように促進するでしょう。

個々のマイクロ組織の観点から、インシデントを強化するために、データ セキュリティ サンドテーブル控除システムを構築する方法、実際のデータ セキュリティ シナリオをシミュレートする方法、運用の実現可能性と影響を評価する方法、プロジェクト チームの作業経験と問題解決の有効性をテストする方法データセキュリティへの対応能力 データの機密性、完全性、可用性が破損した場合にタイムリーに適切に対応できることを保証し、事前管理とリスク管理の目標を達成するための「マッスルメモリ」を形成することが必要かつ緊急です。 。

01 データセキュリティサンドテーブル控除システムの構築

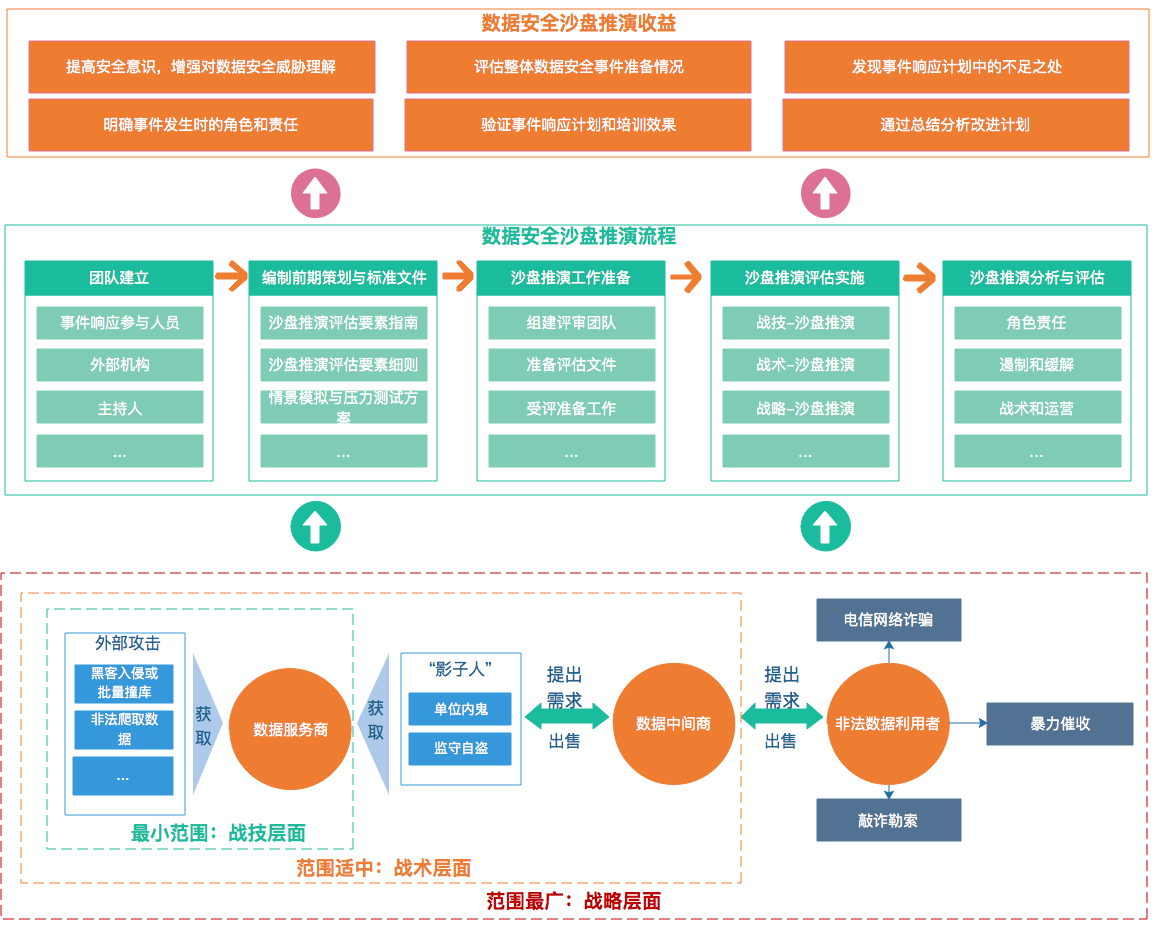

データ セキュリティ サンド テーブル推論プロセスは、チームの設立、事前計画および標準文書の準備、サンド テーブル推論作業の準備、サンド テーブル推論評価の実施、サンド テーブル推論の分析と評価を含む、従来のサンド テーブル推論プロセスに似ています。従来のサンドテーブル推論とは異なり、データセキュリティサンドテーブル推論は、戦闘スキル、戦術、戦略の3つのレベルからデータセキュリティCIAの特性に焦点を当て、データサービスプロバイダー、データ仲介者、データセキュリティの取得シナリオを目的としています。データ利用の過程での違法なデータ利用、よりターゲットを絞った性的砂台控除計画。

データセキュリティサンドテーブル控除システムの構築により、全従業員のセキュリティ意識が向上し、データセキュリティの脅威に対する理解を深め、全体的なデータセキュリティインシデントの準備を評価し、データセキュリティの開発の不備を評価することができます。インシデント対応計画の明確化、インシデント発生時の役割と責任の明確化、対応計画と訓練の有効性、概要分析による対応計画の改善。

02 データセキュリティサンドテーブル控除 - チームビルディング

サンド テーブル ゲームを成功させるには、複数の当事者の参加が必要です。具体的に含まれる役割としては、インシデント対応参加者、外部機関、モデレータ、データ記録者などがあります。

1) インシデント対応の参加者には、さまざまな役割を持つネットワーク管理者、セキュリティ管理者、IT 部門、マネージャー、スーパーバイザー、幹部が含まれます。

外部機関には、法執行機関、弁護士、規制当局が含まれる場合があります。サンドテーブル推理を行う場合、内部担当者がプレイすることができます。

2) モデレータは経験豊富なセキュリティ専門家でなければなりません。サンド テーブル ゲームのシナリオと結果に関する議論を促進し、すべての重要な問題が確実に議論されるようにする責任があります。

3) データレコーダーは記録をうまく行い、トレーニングや改善が必要な領域を記録する必要があります。どの環境で通信の問題が発生しているかに焦点を当てます。

03 データセキュリティ砂表推論 - 砂表推論戦略システム

サンド テーブル控除戦略システムには、「データ セキュリティ サンド テーブル控除評価ガイド」、「データ セキュリティ サンド テーブル控除評価シナリオ シミュレーション プラン」、「データ セキュリティ サンド テーブル控除評価マニュアル」が含まれます。

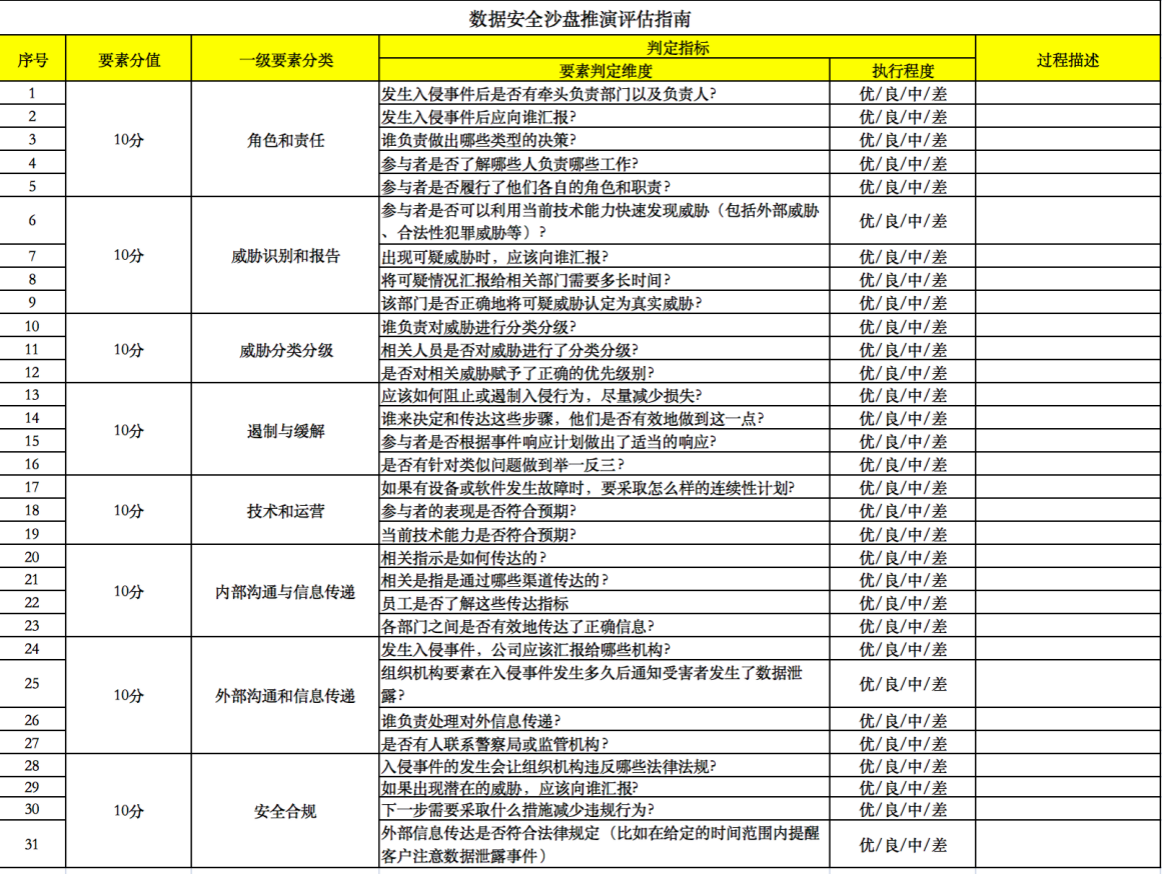

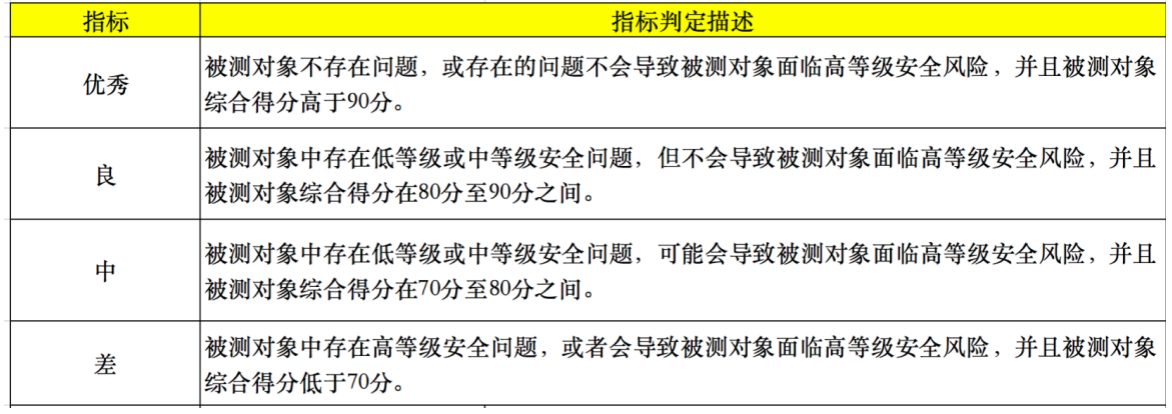

1) 「データセキュリティサンドボックス控除評価ガイド」には、役割と責任、脅威の特定と報告、分類と格付け、封じ込めと軽減、テクノロジーと運用、内部通信と情報転送、外部通信と情報転送、セキュリティコンプライアンスが含まれます。各要素には 10 ポイントが割り当てられ、各基準はいくつかのサブ指標に細分化され、実際の作業に対してベンチマークする必要があります。主要8要素のスコアをもとに、各要素の下位指標の実施度の定性判定(優、良、中、劣)を定め、定量スコアを重み付けして具体的なスコアを算出します。各要素のスコア。具体的なテーブル例を下図に示します。

データセキュリティサンドボックス控除評価ガイド(例)

データセキュリティサンドテーブル減算評価の判断指標と説明(例)

2) 「データ セキュリティ サンド テーブル控除評価のシナリオ シミュレーション プラン」では、実際の業務経験とこれまでの典型的なケースを組み合わせ、いくつかの「シナリオ シミュレーション」シーン設定を設定する必要があります (シーンの背景、シーンの導入、ディスカッションの質問、概要レビューを含める必要があります)。 、そして明らかに シナリオシミュレーション演習後、対応状況や物事の展開に応じて、より困難な複数の「ストレステスト」シナリオが提案されます。具体的なシナリオには、戦闘スキル、戦術と戦略、データ セキュリティ管理、不作為または操作上のエラー、ソフトウェアとハードウェアの障害、悪意のあるコードとウイルス、不正使用または悪用、ネットワーク攻撃、漏洩 (自己盗用、ユニット内のゴースト) の 3 つの側面が含まれます。 、など)、歪曲、否定、内部および外部のつながり(公安、サイバースペース事務局、企業チェーンの上流および下流とのような)およびその他の側面が洗練されます。

3) 「データセキュリティサンドテーブル減算評価マニュアル」では、評価の目的、指針、作業方法、準備作業、スケジュール、人員構成、詳細な分業とフォローアップ作業を包括的に紹介し、評価者の業務を明確にする必要があります。評価作業の全プロセス。

04 データセキュリティサンドテーブル控除 - 事前作業の準備

サンドテーブルの控除および評価作業を円滑に実施するためには、次の点で準備を行う必要があります。

1) 主要グループのメンバーの代表者、関係するカウンターパート部門の代表者などを含む評価チームを設置します。

2) 評価文書を作成するために、被評価チームは事前に関連資料を評価者に提出し、事前レビューを受ける必要があります。

3) 評価の準備は、「データ セキュリティ サンド テーブルの控除評価要素に関するガイドライン」および「データ セキュリティ サンド テーブルの控除評価シナリオ シミュレーション計画」の要件に従って、現在の作業状況から 8 つの要素に焦点を当てます。リスクと取るべき対策を詳しく解説 シナリオシミュレーション問題を導入してすぐに遊べる。

05 データセキュリティサンドテーブル控除 - サンドテーブル控除評価の実施

戦闘スキル、戦術、戦略の 3 つのレベルから砂表推理を評価および実行します。

1) 戦闘スキルは最低限の範囲に属します。このようなサンドテーブル推論では、セキュリティ担当者が、例えば業務システムのサーバーが侵入された場合に、技術的にどのように遮断するかなど、インフラストラクチャの観点から継続性をテストします。2つ目は、攻撃方法を追跡する方法です。3 つ目は、データの損傷の程度を判断する方法です。4つ目は、対象を絞った強化と同種セキュリティリスク調査をどのように実施するかである。

2)戦術は中距離にある。インシデント対応と侵入時のリアルタイム変化の思考要素を含め、この種のサンドテーブル推論は他の部門にも広がる可能性があり、参加者はプレッシャーの下での作業を練習するために現場に配置されます。このレベルには、管理レベルだけでなく上級レベルの担当者の参加も必要です。

3) 戦略レベルは最も広い範囲を持ちます。このレベルのサンドテーブル控除には、プロセス全体を通じて高レベルの担当者の参加が必要です。このレベルのサンドテーブル演繹では、実際の状況と同様に作戦上の攻撃イベントが拡散し、通常はストレス要因を抱えているため、参加者はプレッシャーの下で演習を行うことができます。このシナリオには、危機調査、規制当局とのコミュニケーション、弁護士や司法当局の関与、その他の大規模な影響が含まれる可能性があります。

06 データセキュリティ砂表控除 - 砂表控除の分析と評価

サンド テーブル ゲームの分析と評価の作業には、役割と責任、脅威の特定と報告、分類と格付け、アクション戦略、運用とメンテナンス、内部および外部のコミュニケーション、セキュリティ コンプライアンスが含まれる必要があります。

1) 役割と責任には、報告担当者と侵入イベント後の報告プロセス、どの担当者が報告プロセスに参加するか、対応する役割が明確かどうか、どの担当者がどのような種類の意思決定行動を行うかなどが含まれます。

2) 脅威の特定と報告には、脅威イベント発生時の報告担当者、プロセス、適時性、脅威の特定基準と根拠などが含まれます。

3) 分類と格付けには、脅威の分類と格付けの識別基準と根拠、分類と格付けの識別部門または担当者などが含まれます。

4) 行動戦略には、さまざまな事象に対する対処行動が明確かつ適切であるか、行動戦略が関連する損失を最小限に抑えるか、行動戦略の内容をどの部門または担当者が策定するかなどが含まれます。

5) O&M と運用には、インシデントが発生した場合の継続計画の採用方法、パフォーマンスが期待を満たすかどうか、予期しない物理的イベントが継続性にどのような影響を与えるかなどが含まれます。

6) 社内外のコミュニケーションには、社内の指示をどのようにどのようなルートで伝えるか、各部門と担当者が適切な情報を伝達し、正確な情報を理解できるかなどが含まれます。外部機関との連絡/報告方法、データ侵害発生後の被害者への通知方法と通知期限、外部情報転送の責任者、司法機関または規制機関に連絡するかどうかなど。

7) セキュリティコンプライアンスには、セキュリティインシデント発生後に組織がどの法令に違反するか、違反を軽減するためにどのような措置をとるべきか、外部情報が法令に従って通信されているかなどが含まれます。