终端登录安全控制

限制root只在安全终端登录

- 安全终端配置:/etc/securetty

示例:

vi /etc/securetty

#tty3 ##静止root用户从终端tty3登录

禁止普通用户登录

- 建立/etc/nologin文件

- 删除nologin文件或重启后即恢复正常

示例:

touch /etc/nologin ##静止普通用户登录

rm -rf /etc/nologin ##取消上述登录限制

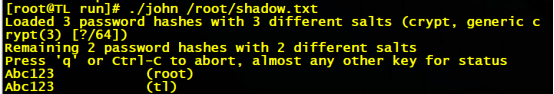

弱口令检测

Joth the Ripper,简称为JR

- 一款密码分析工具,支持字典式的暴力破解

- 通过对shadow文件的口令分析,可以检测密码强度

- 官方网站:http://www.openwall.com/john/

下好压缩包后放入 xftp

对其先进行加压缩:

tar zxvf john-1.8.0.tar.gz -C /opt ##解压到opt目录中

make clean linux-x86-64 ##执行编译

cp /etc/shadow /root/shadow.txt ##准备待破解的密码文件

cd ../run

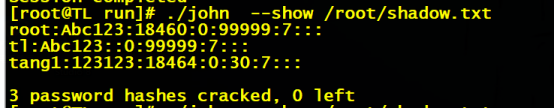

./jhon /root/shadow.txt ##执行暴力破解

./john --show /root/shadow.txt ##查看已破解出的账户列表

:> john.pot ##清空已破解的账号列表,以便重新分析

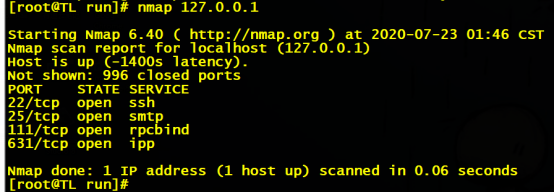

网络扫描-------NMAP

NMAP

- 一款强大的网络扫描、安全检测工具

- 官方网站:http://nmap.org/

- CentOS 7 光盘安装包 nmap-6.40-7.el7.x86_64.rpm

比较常用的几种扫描类型如下:

- -sS, TCPSYN扫描(半开扫描):只向目标发出SYN数据包,如果收到SYN/ACK响应包就认为目标端口正在监听,并立即断开连接;否则认为目标端口并未开放。

- -sT, TCP连接扫描:这是完整的TCP扫描方式,用来建立一个TCP连接,如果成功则认为目标端口正在监听服务,否则认为目标端口并未开放。

- -sF, TCP FIN扫描:开放的端口会忽略这种数据包,关闭的端口会回应RST数据包。许多防火墙只对SYN数据包进行简单过滤,而忽略了其他形式的TCP攻击包。这种类型的扫描可间接检测防火墙的健壮性。

- -sU, UDP扫描:探测目标主机提供哪些UDP服务,UDP扫描的速度会比较慢。

- -sP,ICMP扫描:类似于ping检测,快速判断目标主机是否存活,不做其他扫描。

- -PO, 跳过ping检测:这种方式认为所有的目标主机是存活的,当对方不响应ICMP请求时,使用这种方式可以避免因无法ping 通而放弃扫描。

示例:

mount /dev/cdrom /mnt

rpm -ivh /mnt/Packages/nmap-6.40-7.el7.x86_64.rpm

nmap 127.0.0.1 ##扫描常用的TCP端口

nmap -sU 127.0.0.1 ##扫描常用的UDP端口

nmap -p 21 192.168.4.0/24 ##检查192.168.4.0/24网段中有哪些主机提供FTP服务

ap -n -sP 21 192.168.4.0/24 ##检查192.168.4.0/24网段中有哪些主机(能ping通)

nmap -p 139,445 192.168.4.100-200 ##检查192.168.4.100~200的主机是否开启文件共享服务