実用目標

情報収集の最も基本的なスキルと一般的なツールの使用方法を習得します。

練習内容

(1)さまざまな検索手法の適用

(2)DNS IP登録情報のクエリ

(3)基本的なスキャンテクノロジー:ホスト検出、ポートスキャン、OSおよびサービスバージョンの検出、特定のサービスチェックポイント(独自のホストを対象とする)

(4)脆弱性スキャン:スキャンが実行され、レポートが読み取られ、脆弱性の説明がチェックされ、脆弱性が修復されます(独自のホストを対象とする)

さまざまな検索手法の適用

特定の種類のファイルを検索するGoogleハッキング

- キーワードカテゴリ:

filetype検索結果のファイルタイプを制限します。例:検索結果filetype:doc

siteのドメイン名サフィックスを制限します。例:site:com

inurl検索バーにドメイン名を入力します。例:inurl:www.google.com

intitle検索結果のタイトルを制限します。例:intitle:intitle:2020开学

- 補助記号

加号+2つのキーワードを組み合わせてクエリを実行できます。2

|つのキーワード(または)を表す

-ことは、キーワードの補足セットを取得することを意味します。

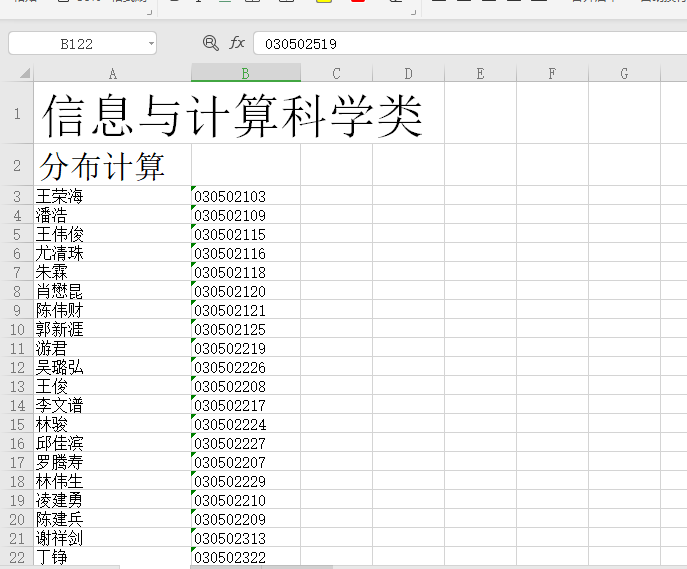

テストする:site:edu.cn filetype:xls

私は最初のダウンロードを試してみました

名前と学生番号のデータはより詳細であり、以前の検索結果よりも正確です

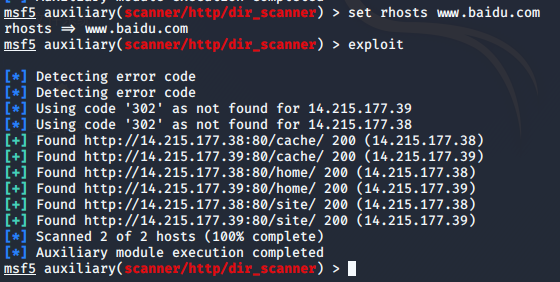

ウェブサイトのディレクトリ構造を検索

metasploitのスキャナーでdir_scanモジュールを使用して、Webサイトのディレクトリ構造を取得します。

msfconsole

use auxiliary/scanner/http/dir_scanner

set THREADS 20

set rhosts www.baidu.com

exploit

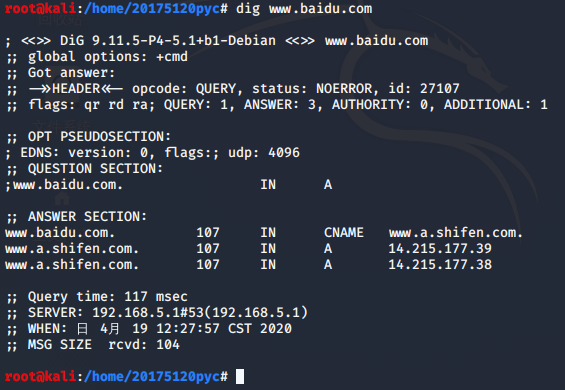

DNS IP登録情報クエリ

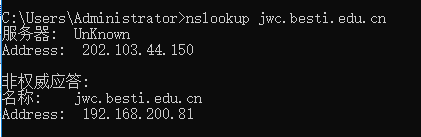

- nslookup

ドメイン名をIPアドレスに解決する

テストして

解析する192.168.200.81

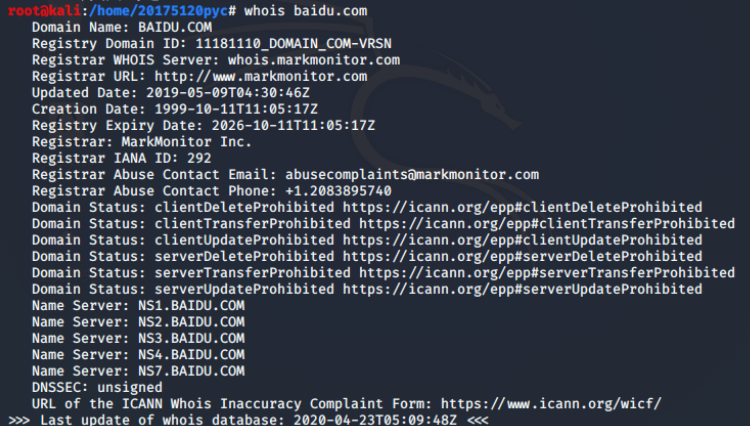

- whois(Windowsでは使用できません)

ドメイン名登録情報クエリ

- 掘る(Windowsでは使用できません)

ウェブサイト情報クエリ

テスト百度のウェブサイト

ネットワーク調査

- traceroute

テストには解析済みコードクラウドIPを使用します

Windowsテスト:tracert 212.64.62.174

ウェブマスターの家に確認したところ、最初のIP 171.42.48.1:

私の住所と一致する湖北宜昌電信のIP ...これも情報収集の方法のようです...

2番目と3番目は湖北宜昌テレコムのIP物理アドレスのようです.......

4番目のIP物理アドレスは上海にあります

- ウェブマスターの家

先ほど使用したツールで、ネットワークの偵察にも使用できることが突然わかりました。

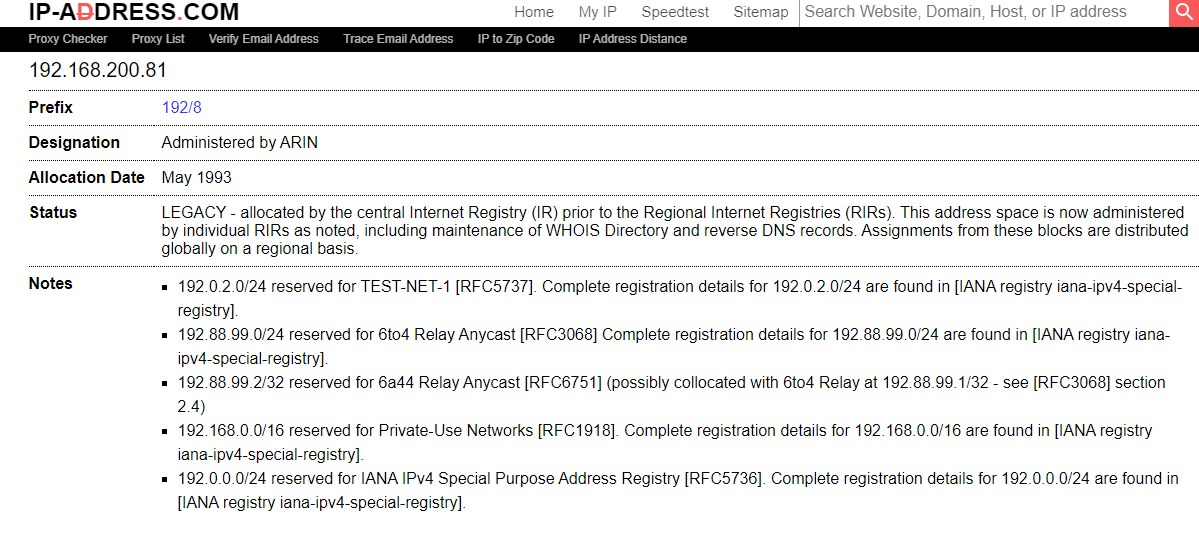

- ip-adress(私はいつもそれがアドレスだと思います)

https://www.ip-adress.com/IP /ドメイン名関連情報を問い合わせ可能

基本的なスキャン手法:ホスト検出、ポートスキャン、OSおよびサービスバージョンの検出、特定のサービスチェックポイント(独自のホストを対象とする)

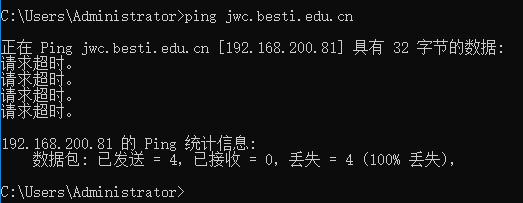

ホストの発見

- ping

次のような特定のIPまたはドメイン名にpingするだけです。ping www.baidu.com

pingできる場合、ここからドメイン名がIPに解決され、各パケットの後にTTL値が続くことがわかります

このTTL値は、パケットがネットワーク内で存続できるホップの数を示します。これは、オペレーティングシステムのタイプに関連しています

TTL值在100至130之间,主机系统为WINDOWS

TTL值在240至255之间,主机系统为UNIX或LINUX

これを使用して、ターゲットマシンのオペレーティングシステムタイプを大まかに決定できます。

うーん...まだpingの失敗があります

pingが失敗する理由はたくさんあります...

- pingスキャン

固定IPまたはドメイン名をスキャンするだけでなく、開いているホストを表示するためにネットワークセグメントをスキャンする

192.168.1.0ネットワークセグメントをスキャンしました

nmap -sP 192.168.1.0/24(最初にnmapツールでディレクトリを入力することに注意してください)

このネットワークセグメントに2つのIPが開いていることがわかります

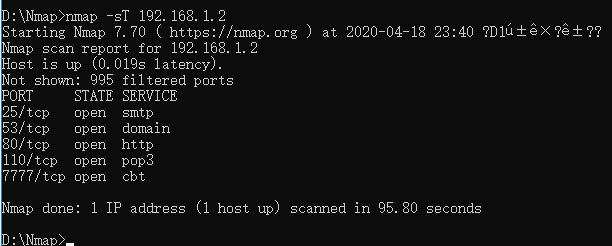

ポートスキャン

ここではまだnampツールを使用してスキャンしています

- TCP接続フルスキャン

nmap -sT 192.168.1.2

5つのポートが開いていることがわかります

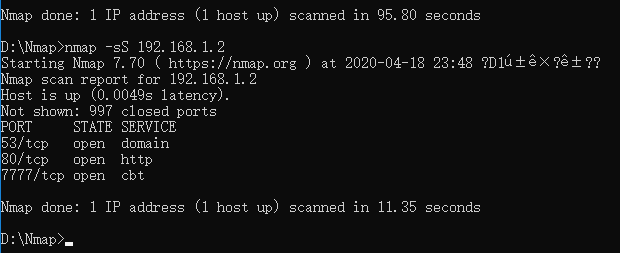

- TCP SYNハーフオープンスキャン

namp -sS 192.168.1.2

SYNスキャンと接続の違いは、完全な3ウェイハンドシェイク接続を確立するのではなく、RSTパケットを送信して2番目のハンドシェイクを切断することです。

- TCP FINスキャン

nmap -sF 192.168.1.2

FINスキャンは、FINパケットをターゲットマシンに送信することです。ホストポートがFINパケットを返す場合、ポートは開いています

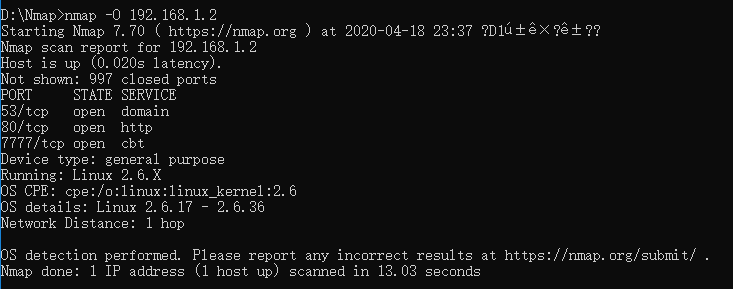

OSおよびサービスバージョンの検出

nmapとその-Oパラメーターも使用する

例:nmap -O 192.168.1.2

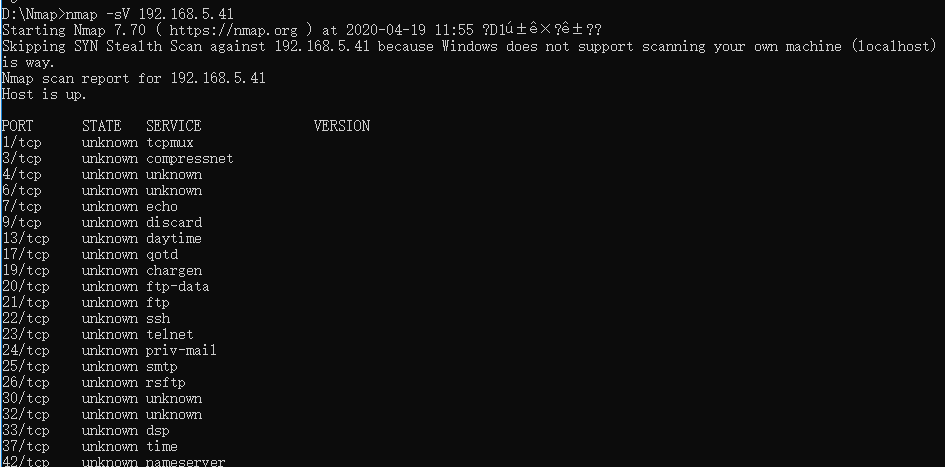

特定のサービスの列挙

- ネットワークサービスの列挙

nmap -sV [本地IP]現在のホストによって開かれているネットワークサービスを照会する

実際、背後にはブロックされていない多くのポートがあり、ホストが開いているすべてのネットワークサービスを直感的に確認することもできます

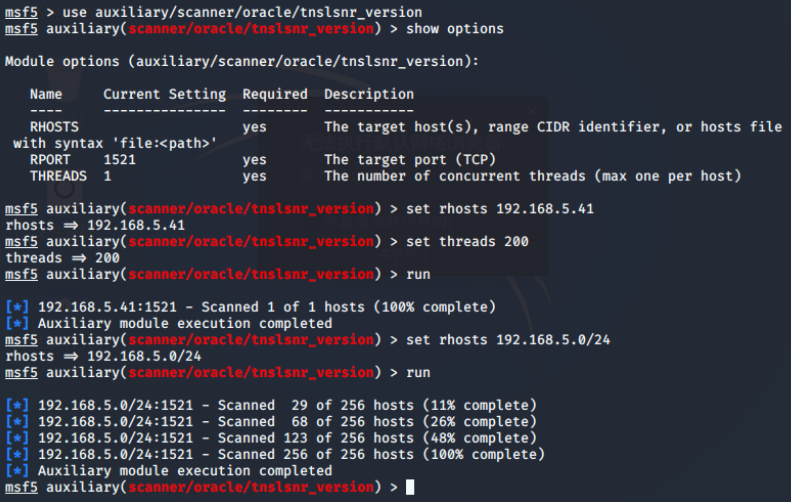

- Oracleデータベースサービスのチェックポイント

metasploitでスキャナー機能のoracleモジュールを使用する

特定の操作は

msfconsole

use auxiliary/scanner/oracle/tnslsnr_version

show options

set RHOSTS 192.168.5.0/24/*定义要扫描的网段*/

set THREADS 200

run

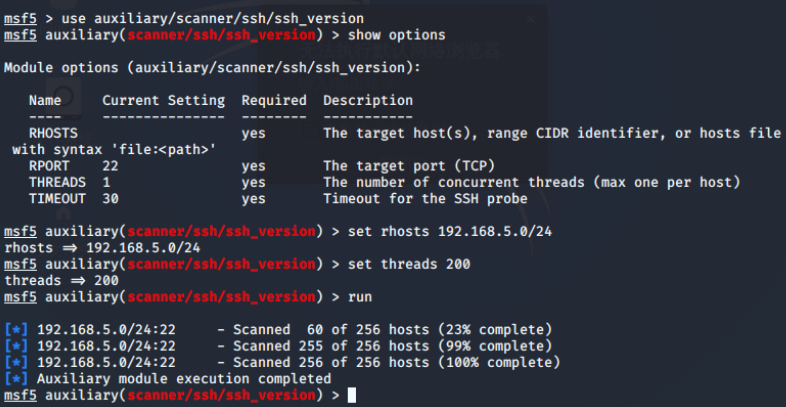

- SSHサービスチェックポイント

SSHサービスについて

SSH 为 Secure Shell 的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。

SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。

metasploitを使用してターゲットマシンのSSHサービスをスキャンする

msfconsole

use auxiliary/scanner/ssh/ssh_version

set rhost 192.168.5.0/24

set threads 200

run

脆弱性スキャン:スキャン、レポートの読み取り、脆弱性の説明の確認、脆弱性へのパッチ適用(独自のホストを対象とする)

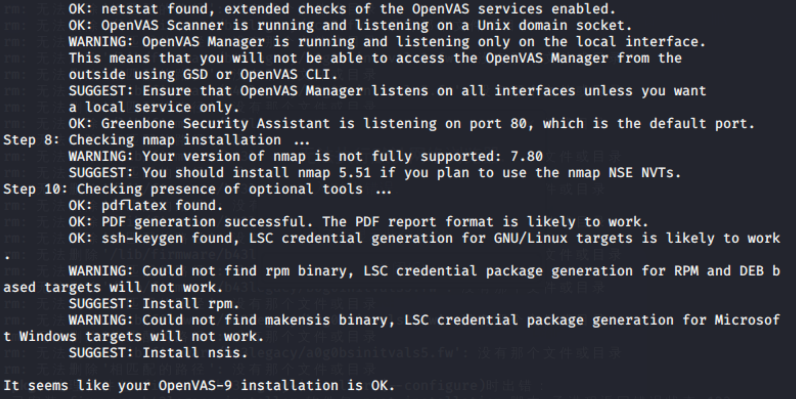

実験の準備:openvasツールのインストール

特定のインストール操作は、期間が比較的長いためです...順序をあまり覚えていません...大体このように

sudo su//先进入root身份,可能后续能少输入几次密码......

apt-get update

apt-get upgrade

apt-get dist-upgrade//最开始的时候输入这条指令发现运行不了......我也不知道怎么回事,upgrade后才能用

apt-get install openvas

openvas-setup//千万别作死的先用openvas-check-setup.....

インストールはおそらくこのようになります

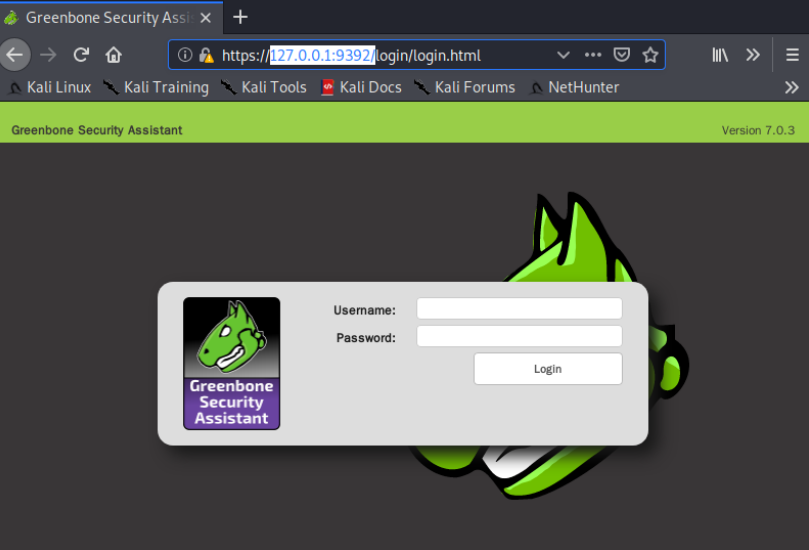

仮想マシンでFirefoxブラウザーを開き、開始したばかりのopenvasによって生成されたIPアドレスをURLバーに入力します。127.0.0.1:9392

初めて入場すると危険なリマインダーがありますので、上級者を入力して確認してください。

アカウントのパスワードを自分で変更したopenvasmd --user=*****(自定义) --new-password=*****(自定义)

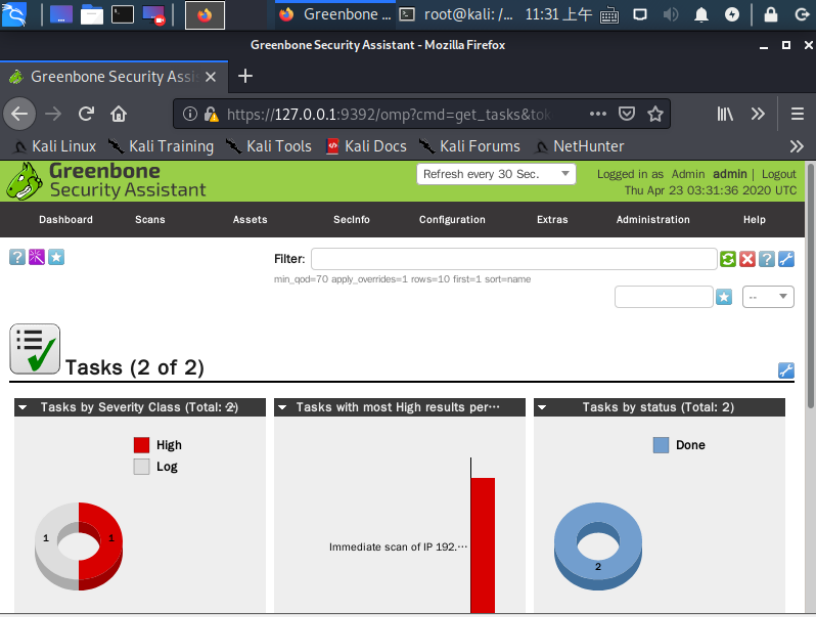

次に、ログイン後、既存のスキャンタスク(取り消し線)を表示し、スキャンタスクを作成できます

選択scans- > tasks入力してください

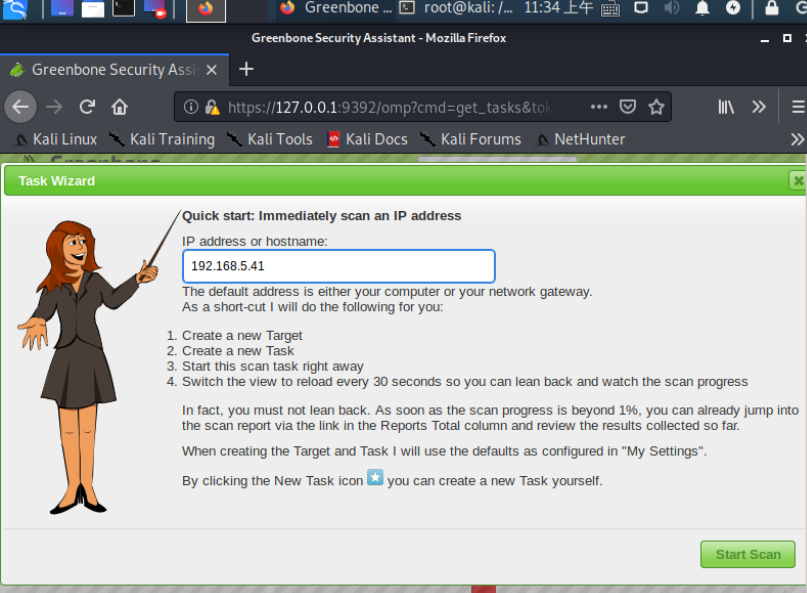

左上隅の紫色のアイコンをクリックしてを選択しTask Wizard、独自のホストIPを入力します。わからない場合は、必ずウィンドウでipconfig確認してください

スキャン設定をカスタマイズすることもできます。スキャンタスクの右側にある青いマークをクリックします

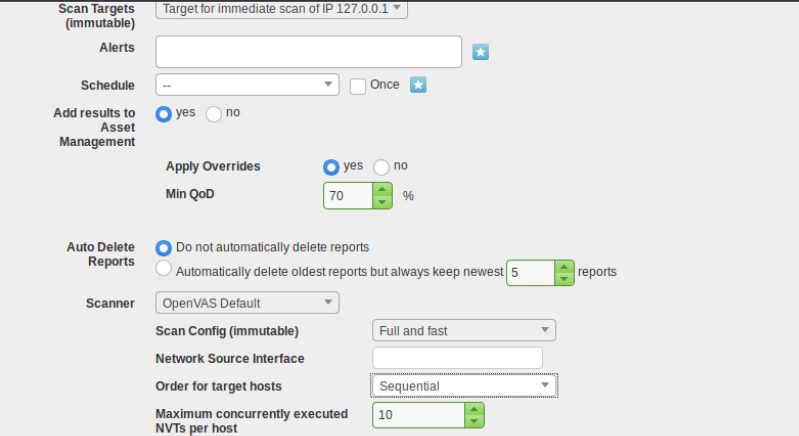

これは入力後のインターフェースです

次にstart、結果が表示されるまでしばらく待ちます。以下はスキャンのスクリーンショットです。

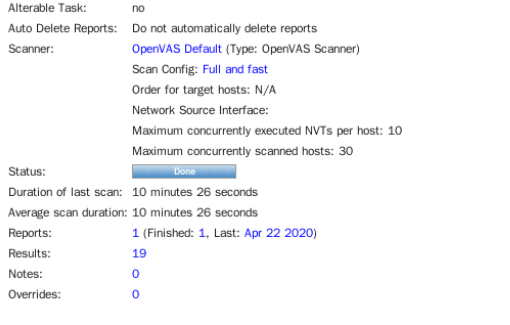

スキャンタイプはfull and fast、スキャン時間は10 minutes 26 seconds、レポートに脆弱性があり、合計19項目がスキャンされていることがわかります

私のスキャン結果は次のとおりです。

中リスクと高リスクの脆弱性があり、タスクアイテムを開いて確認したところ、...

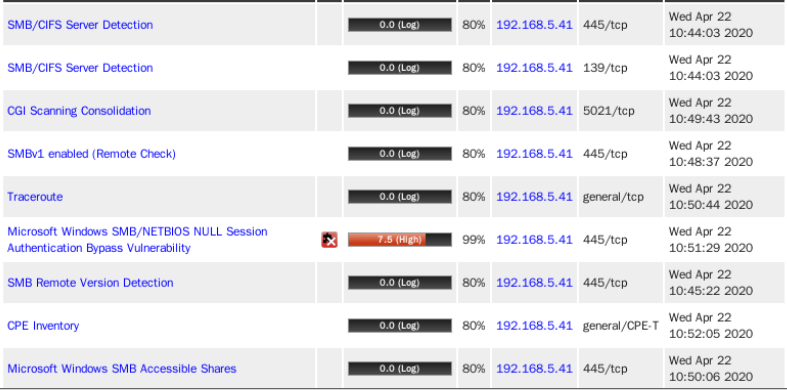

確認しました.....実際、タスク項目をクリックして入力すると、openvasにこの脆弱性の説明が表示されます

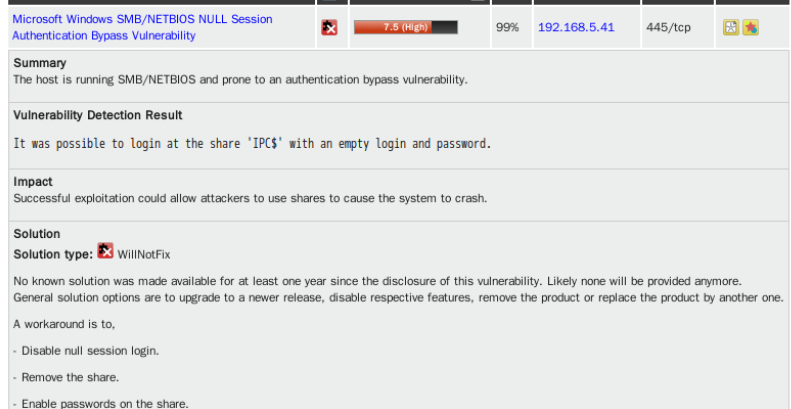

説明によると、この脆弱性は主机正在运行SMB / NETBIOS,并且容易出现身份验证绕过漏洞

Vulnerability Detection Result与えられた脆弱性を利用しての別の特定の方法

login at the share 'IPC$' with an empty login and password.

以下の解決策では、脆弱性にパッチを当てる方法が示されていますが、私のホストの脆弱性を修復できないようです...

No known solution was made available for at least one year since the disclosure of this vulnerability. Likely none will be provided anymore. General solution options are to upgrade to a newer release, disable respective features, remove the product or replace the product by another one.

交換または交換のみ可能...

実験の問題

- openvasをインストールする場合、更新時に常に問題が発生します。

この2つのソフトウェアは実験とは何の関係もないはずですが、実験後は問題ありません...

- openvasをインストール

openvas-check-setupすると、更新が完了すると表示されます

このエラーopenvas-setupは入力後に解決されました...このエラーのために解決策を見つけるのに数日かかりましたが...

実験的思考の質問

DNSとIPの管理を担当する組織

全球根服务器均由美国政府授权的ICANN统一管理,负责DNS和IP地址管理。

全球一共有5个地区性注册机构:

ARIN(北美地区业务),

RIPE(负责欧洲地区业务),

APNIC(负责亚太地区业务),

LACNIC(负责拉丁美洲美洲业务),

AfriNIC(负责非洲地区业务)。

3R情報とは

Registrant:注册人

Registrar:注册商

Registry:官方注册局

評価中のスキャン結果の精度

スキャン結果はより正確ですが、openvasの脆弱性はわかりません。正確かどうかはわかりません

実験体験

这次实验让我对于各方面的信息收集技术都有了一些了解。

其中最实用的还在第一部分,我用实验中给出的方法成功的提高了通过百度等搜索引擎搜集各种资料的效率,主要是准确率提高了。

这次实验中比较困难的部分还是在安装`openvas`,下载文件的时间确实有点慢....未知的问题也比较多,但安装好之后使用还是比较方便的。