Table des matières

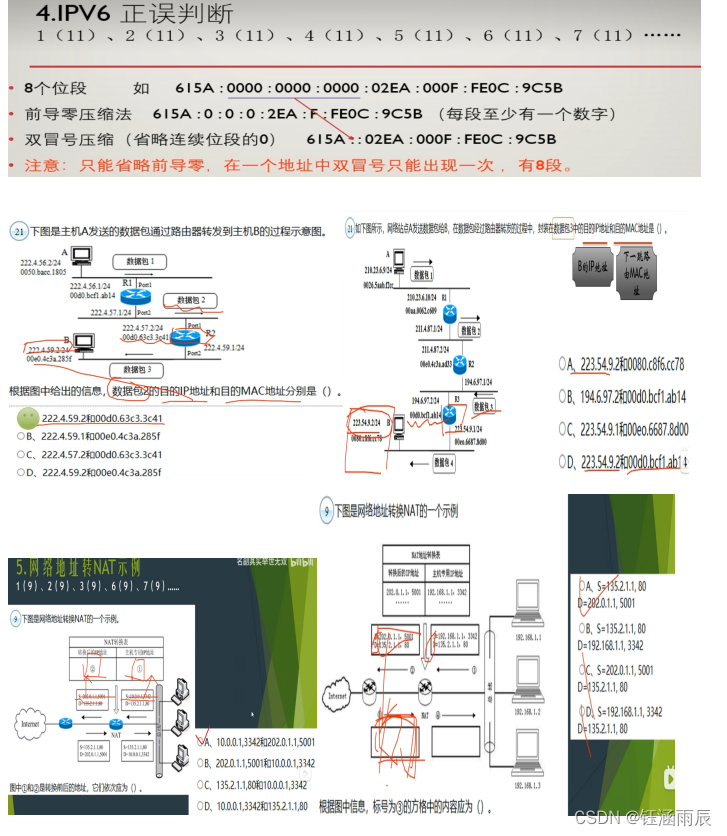

Questions à choix multiple:

Haute fréquence : 25 fois le protocole de passerelle extérieure BGP

1.BGP est le Border Gateway Protocol , qui est un protocole de passerelle externe plutôt qu'interne (un protocole utilisé entre les routeurs de différents systèmes autonomes). "

2. Un locuteur BGP utilise TCP (et non UDP) pour échanger des informations de routage avec des locuteurs BGP d'autres systèmes autonomes·"

3. Le nombre de nœuds que le protocole BGP utilise pour échanger des informations de routage est basé sur le nombre de systèmes autonomes.

Le nombre de nœuds que BGP utilise pour échanger des informations de routage n'est pas inférieur au nombre de systèmes autonomes. "

4.BGP utilise le protocole vectoriel de routage , tandis que RIP utilise le protocole vectoriel de distance. "

5. Le porte-parole BGP informe les systèmes voisins via des paquets de mise à jour plutôt que de notification. Lorsque vous utilisez des paquets pour mettre à jour les routes, une seule route peut être ajoutée à un message.

6. Le groupe ouvert est utilisé pour établir une relation avec un autre locuteur BGP adjacent. Les deux locuteurs BGP doivent échanger périodiquement (et non irrégulièrement) des paquets keepalive pour confirmer la relation adjacente entre les deux parties. "

7. Les quatre paquets utilisés dans l'exécution du protocole de routage BGP sont les paquets open, update , keepalive et notification .

SI 12 fois IPS (Intrusion Prevention System)

I. Le système de prévention des intrusions (IPS) intègre la technologie de pare-feu et la technologie de détection d'intrusion, fonctionne en mode en ligne et dispose d' une fonction de détection .

2. IPS est principalement divisé en IPS basés sur l'hôte (HIPS), IPS basés sur le réseau (NIPS) et IPS d'application (AIPS).

3. HIPS est déployé dans un système hôte protégé et peut surveiller les appels système du noyau et bloquer les attaques .

4. NIPS est déployé à la sortie du réseau et est généralement connecté en série avec le pare-feu et

Entre routeurs (connectés en série sur des liens protégés). Les faux positifs (et non les faux négatifs) des attaques de NIPS peuvent entraîner le blocage des communications légitimes.

5. AIPS est généralement déployé devant un serveur d'applications protégé

Protocole OSPF 21 haute fréquence

1. OSPF est un type de protocole de passerelle intérieure qui utilise l'algorithme du chemin le plus court et un protocole d'état de lien distribué .

2. Pour les réseaux à grande échelle, OSPF divise les zones pour améliorer la vitesse de convergence des mises à jour de routage. Chaque zone possède un identifiant de zone de 32 bits et il n'y a pas plus de 200 routeurs dans la zone.

3. La base de données d'état des liens de chaque routeur dans une zone OSPF contient les informations topologiques de la zone (et non de l'intégralité du réseau) et ne connaît pas la topologie réseau des autres zones.

4.Les « mesures » de l'état des liaisons font principalement référence au coût, à la distance, au délai, à la bande passante, etc., sans les chemins.

5. Lorsque l'état de la liaison change, utilisez la méthode d'inondation pour envoyer ces informations à tous les routeurs (non adjacents).

6. La base de données d'état des liens stocke le diagramme de structure topologique de l'ensemble du réseau , et non une table de routage complète, et ne stocke pas non plus uniquement les données du routeur du saut suivant.

7. Pour garantir la cohérence de la base de données d'état des liens, OSPF actualise l'état des liens dans la base de données à intervalles réguliers (incertain).

Technologie RPR à anneau de regroupement élastique haute fréquence 20 fois

1.RPR utilise une structure à double anneau comme FDDI .

2. Chaque nœud de l'anneau RPR exécute l'algorithme équitable SRP (et non DPT, MPLS).

3. Dans un anneau FDDI traditionnel, une fois qu'une trame de données est envoyée avec succès au nœud de destination, la trame de données est récupérée de l'anneau par le nœud source . Mais dans RPRJ8, cette trame de données est récupérée de l'anneau par le nœud de destination .

4. L'anneau RPR limite la transmission des trames de données uniquement sur le segment de fibre entre le nœud source et le nœud de destination.

5. RPR adopte le concept de conception d'anneau auto-réparateur, qui peut isoler les nœuds défaillants et les segments de fibre en 50 ms (et non 30 ms), offrant ainsi une protection et une récupération rapides de niveau SDH. "

6. RPR peut attribuer différentes priorités à différentes données d'entreprise et est une technologie de transmission utilisée pour transmettre efficacement des paquets IP directement sur des fibres optiques.

7. La longueur maximale de fibre nue entre deux nœuds RPR peut atteindre 100 kilomètres . "

8. L'anneau extérieur (dans le sens des aiguilles d'une montre) et l'anneau intérieur (dans le sens inverse des aiguilles d'une montre) du RPR peuvent transmettre des paquets et contrôler des paquets en utilisant le multiplexage statistique (et non le multiplexage par répartition en fréquence).

Hub haute fréquence 21 fois

1. Travaillant au niveau physique , tous les nœuds connectés à un partage de hub/appartiennent (non indépendants) à un domaine de collision

- Un seul nœud peut envoyer des données à la fois, tandis que les autres nœuds sont en état de recevoir des données (plusieurs nœuds peuvent recevoir des trames de données en même temps). Lorsqu'un nœud connecté au hub envoie des données, le nœud effectuera CSMA/CD . ( pas CA) méthode de contrôle d’accès aux médias.

3. Connectez un hub en série à la liaison réseau pour surveiller les paquets de données sur ce chemin. "

4. Le hub n'effectue pas le transfert de données en fonction de l'adresse MAC/de l'adresse de la carte réseau/de l'adresse IP (en fonction de l'adresse MAC, il s'agit d'un pont ou d'un commutateur, etc.), mais le nœud source utilise une paire de lignes d'envoi pour diffuser les données via le bus . à l'intérieur du hub · "

5. Le hub utilise un câble à paire torsadée pour se connecter au poste de travail.

6. Un périphérique qui peut utiliser Sniffer pour capturer tout le trafic de communication de différents ports appartenant au même VLAN sur un port d'un périphérique réseau est un hub.

Attaques réseau

1. Attaque par inondation SYN : en utilisant une adresse IP invalide et en utilisant le processus d'établissement de liaison à trois voies de la connexion TCP, l'hôte victime demande à ouvrir la session jusqu'à ce que la connexion expire. Pendant cette période, l'hôte de la victime continuera à accepter de telles demandes de session.

demande, et finit par cesser de répondre en raison de l’épuisement des ressources.

2. Attaque DDos : en utilisant plusieurs systèmes compromis pour envoyer un grand nombre de requêtes pour attaquer d'autres cibles, l'appareil victime refusera le service car il ne peut pas le gérer.

3. Attaque par injection SQL : elle exploite les vulnérabilités du système et est difficile à bloquer par les systèmes de prévention des intrusions basés sur le réseau et les systèmes de prévention des intrusions basés sur l'hôte. Les pare-feu (systèmes de protection basés sur le réseau) ne peuvent pas bloquer cette attaque.

4. Attaque terrestre : envoyez un paquet de données à un certain appareil et définissez l'adresse IP source et l'adresse de destination du paquet de données sur l'adresse de la cible de l'attaque.

5. Attaque d'usurpation de protocole : attaque qui vole des privilèges en falsifiant l'adresse IP d'un hôte. Il existe les types suivants : (1) Attaque d'usurpation d'adresse IP. (2) Attaque d’usurpation d’identité ARP. (3) Attaque d’usurpation DNS. (4) Attaque d'usurpation d'identité du routage source.

6. Attaque d'usurpation d'adresse DNS : l'attaquant utilise une sorte de tromperie pour amener l'utilisateur à obtenir une mauvaise adresse IP lors de l'interrogation du serveur pour la résolution du nom de domaine, ce qui peut conduire l'utilisateur vers le mauvais site Internet.

7. Attaque d'usurpation d'adresse IP : Technique qui consiste à falsifier l'adresse IP d'un hôte pour obtenir des privilèges puis mener des attaques.

8. Attaque de falsification de cookies : un accès illégal au site cible peut être obtenu en falsifiant des cookies, qui ne peuvent pas être bloqués par les systèmes de prévention d'intrusion basés sur le réseau.

9. Attaque Schtroumpf : l'attaquant prétend être l'adresse IP de l'hôte victime et envoie un paquet de diffusion dirigé de demande d'écho à un grand réseau. De nombreux hôtes de ce réseau répondent et l'hôte victime recevra un message de réponse d'écho plus ancien. Les systèmes de prévention des intrusions basés sur le réseau peuvent bloquer les attaques des Schtroumpfs.

10. Les systèmes de protection basés sur le réseau ne peuvent pas bloquer la falsification des cookies, l'usurpation d'identité DNS et l'injection SQL.

11. Les attaques par script intersite et les attaques par injection SQL sont difficiles à bloquer pour les systèmes de prévention des intrusions basés sur le réseau et les systèmes de prévention des intrusions basés sur l'hôte .

technologie de routeur

I. La capacité de transfert de paquets du routeur est liée au nombre de ports, à la vitesse du port, à la longueur du paquet et au type de paquet. (pas de type de port)

2. Les routeurs hautes performances adoptent généralement une structure commutable , tandis que les routeurs centraux traditionnels adoptent une structure co-fond de panier.

3. Le taux de perte de paquets est l'un des indicateurs de performances qui mesure les performances d'un routeur lorsqu'il est surchargé. (la capacité de la table de routage ne l'est pas)

4. Le débit fait référence à la capacité de transfert de paquets du routeur, y compris le débit du port et le débit global de la machine. Les capacités du fond de panier déterminent le débit du routeur. (Ce n'est pas le débit qui détermine les capacités du fond de panier du routeur)

5. Les routeurs traditionnels adoptent généralement une structure de fond de panier partagé, tandis que les routeurs hautes performances adoptent généralement une structure commutée.

6. La capacité de traitement des rafales est mesurée par la vitesse d'envoi maximale à laquelle les paquets de données peuvent être envoyés à l'intervalle de trame minimum sans provoquer de perte, et pas seulement par la valeur de l'intervalle de trame minimum.

7. Les services voix et vidéo ont des exigences plus élevées en matière de retard et de gigue .

8. La qualité de service du routeur se reflète principalement dans le mécanisme de gestion des files d'attente, la gestion des files d'attente matérielles des ports et les types de protocoles Qos pris en charge. (Pas l'efficacité du transfert de paquets)

9. Le routeur détermine le chemin de transfert des paquets via la table de routage.

10. Le mécanisme de gestion de file d'attente du routeur fait référence à l'algorithme de planification de file d'attente du routeur et au mécanisme de gestion de la congestion.

Technologie de réseau métropolitain à large bande

1. Les technologies requises pour que le réseau métropolitain à large bande garantisse la qualité de service et les exigences de qualité de service comprennent : la réservation de ressources (RSVP) , les services différenciés (DiffServ) et la commutation (MPLS) . La qualité du service réseau se reflète dans le délai, la gigue, le débit et le taux de perte de paquets.

2. Le réseau métropolitain à large bande est basé sur le protocole de routage TCP/IP. Il peut fournir aux utilisateurs une garantie de bande passante et réaliser une ingénierie du trafic.

3. La technologie NAT peut être utilisée pour résoudre le problème des ressources d'adresse IP insuffisantes.

4. L'utilisation de réseaux de télécommunications traditionnels pour la gestion de réseau est appelée « in-band », tandis que l'utilisation de réseaux et de protocoles IP pour la gestion de réseau est appelée « hors bande ». La gestion hors bande est adoptée pour les appareils situés au niveau de la couche d'agrégation et au-dessus, tandis que la gestion intrabande est adoptée pour les appareils situés en dessous de la couche d'agrégation.

5. La gestion de réseau hors bande d' un réseau métropolitain à large bande fait référence à l'établissement d'un système de gestion de réseau utilisant le protocole de gestion de réseau SNMP .

6. Les services de réseau comprennent les services d'accès à Internet, les services de fourniture de contenu, les services vidéo et multimédia, les services de lignes dédiées aux données, les services vocaux, etc.

7. La conception d'un réseau métropolitain à haut débit impliquera « trois plates-formes et un point de vente », à savoir une plate-forme de réseau, une plate-forme commerciale, une plate-forme de gestion et un point de vente urbain à haut débit.

8. Fonctions de base de la couche de commutation principale :

(1) La couche de commutation principale connecte plusieurs couches d'agrégation , fournit un transfert de paquets à haut débit pour le réseau de couche d'agrégation et fournit un environnement de transmission de données à haut débit, sûr et garanti par QoS pour l'ensemble de la ville.

(2) La couche de commutation centrale réalise l'interconnexion avec le réseau fédérateur et fournit la prise IP haut débit de la ville.

(3) La couche de commutation centrale fournit l'accès de routage requis par les utilisateurs du réseau métropolitain à large bande pour accéder à Internet.

9. Les fonctions de base de la couche d'agrégation sont : l'agrégation du trafic utilisateur au niveau de la couche d'accès , l'agrégation, le transfert et l'échange de transmissions de paquets de données ;

(1) En fonction du trafic utilisateur au niveau de la couche d'accès, effectuez le routage local, le filtrage, l'équilibrage du trafic, la gestion des priorités Qos, le contrôle de sécurité, la conversion d'adresse IP, le routage du trafic, etc.

(2) Selon les résultats du traitement, le trafic utilisateur est transmis à la couche de commutation principale ou acheminé localement.

Technologie d'accès haute fréquence 26 fois

1. La distance de relais du système de transmission par fibre optique peut atteindre plus de 100 km .

2. CabIe Modom (modem câble) utilise la méthode de multiplexage par répartition en fréquence (FDM) pour diviser le canal en un canal de liaison montante et un canal de liaison descendante pour connecter l'ordinateur de l'utilisateur au câble coaxial de télévision par câble. Le taux de transmission du cab1eModem peut atteindre 10 ~ 36 Mbps

3. L'ASDL utilise une paire de paires torsadées en cuivre et présente des caractéristiques techniques asymétriques .

4. Les technologies d'accès à large bande comprennent principalement : la technologie de ligne d'abonné numérique xDSL, la technologie HFC de réseau hybride par câble coaxial à fibre optique, la technologie d'accès à fibre optique, la technologie d'accès sans fil et la technologie d'accès LAN. (sans SDH)

5. Les technologies d'accès sans fil comprennent principalement : WLAN, WiMAX, WiFi, WMAN et Ad hoc, etc.

6. APON, DWDM et EPON sont des technologies d'accès par fibre optique .

7 Les trois réseaux en « triple intégration réseau » font référence aux réseaux informatiques, aux réseaux de télécommunications et aux réseaux de radio et de télévision.

8. La méthode d'accès HFC adopte une méthode de transmission partagée. Plus il y a d'utilisateurs sur le réseau HFC,

9. Un réseau sans fil établi conformément à la norme IEEE 802.16 utilise une communication full-duplex et haut débit entre les stations de base .

dix. Ce sont 802.11a et 802.11g qui augmentent la vitesse de transmission à 54 Mbps, et 802.11b augmente la vitesse de transmission à 11 Mbps.

11. Le réseau d'accès haut débit sans fil longue distance adopte la norme 802.16 . La norme IEEE 802.15 est spécialisée dans les travaux de normalisation WPAN (Wireless Personal Area Network) et constitue une norme adaptée aux communications sans fil à courte portée .

Bluetooth

1. La bande de fréquence de travail se situe dans la bande de fréquence ISM de 2,402 GHz ~ 2,480 GHz.

2. Le débit du canal synchrone est de 64 kbps.

3. Le taux de saut de fréquence est de 1600 fois/seconde et le nombre de points de fréquence est de 79 points de fréquence/MHz.

4.Le débit du canal asynchrone asymétrique est de 723,2 kbps/57,6 kbps et le débit du canal asynchrone symétrique est de 433,9 kbps (full duplex).

5. Lorsque la puissance de transmission est de 0 dBm (1 mW), elle couvre 1 à 10 mètres, et lorsqu'elle est de 20 dBm (100 mW), elle couvre 100 mètres.

6. L'espacement des canaux est de 1 MHz.

7. Le débit de données nominal est de 1 Mbps.

8. La méthode de codage vocal est CVSD ou PCM logarithmique.

Examen obligatoire 34 fois Câblage

1. Les paires torsadées peuvent éviter les interférences électromagnétiques.

2. Les prises encastrées sont utilisées pour connecter des paires torsadées. (Non connecté au répartiteur d'étage)

3. Les prises multimédias sont utilisées pour connecter des câbles en cuivre et des fibres optiques (écrire d'autres erreurs) afin de répondre aux besoins des utilisateurs en matière de « fibre jusqu'au bureau ».

4.Le sous-système complexe du bâtiment peut être n'importe quelle combinaison de plusieurs méthodes de câblage (« généralement connecté avec des paires torsadées » est faux). Pour la construction de sous-systèmes complexes, le câblage dans les canalisations (câblage de canalisations souterraines) est le moyen le plus idéal, et le câblage direct enterré est le moyen le plus défavorable.

5 .Le STP est plus coûteux et plus complexe que l'UTP, mais possède une forte capacité anti-interférence et un faible rayonnement.

6. Lorsqu'il est utilisé comme câble de système de câblage horizontal, la longueur du câble UTP doit généralement être inférieure à 90 mètres.

7. Le sous-système de gestion est installé dans la salle de câblage à l'étage et permet de se connecter à d'autres sous-systèmes.

8. Pour les terminaux à grande vitesse, la fibre optique peut être utilisée directement sur le bureau.

9. Un adaptateur est un dispositif de conversion numérique-analogique ou de conversion de débit de données utilisé pour connecter différents signaux.

dix. Parmi les méthodes de pose utilisées dans le sous-système de câblage du complexe de bâtiments, la méthode la plus avantageuse pour la protection des câbles est le câblage de canalisations souterraines (câblage à l'intérieur du tuyau), la meilleure est le câblage de tunnel et la plus défavorable est le câblage enterré direct .

11.ISO/IEC 18011 n'est pas une norme pour les systèmes de câblage intégrés.

12. Le câblage intégré modifie le routage des câbles en modifiant, ajoutant, échangeant et étendant les câbles dans le sous-système de gestion.

13. La pose des câbles principaux adopte souvent deux méthodes : la combinaison point à point et la combinaison de branches.

| Normes de l'UIT |

Efficacité de la transmission |

| OC-3 |

155,52Mbps |

| OC-12 |

622,08Mbps |

| Disponibilité |

Temps d'arrêt (années) |

| 99,9% |

<=8,8 heures |

| 99,99% |

<=53 minutes |

| 99,999% |

<=5 minutes |

ICMP 13 : demande d'horodatage

ICMP est 11 : timeout (TCL est réduit à 0, ICMP est également timeout)

ICMP 5 : redirection

ICMP est 3 : la cible est inaccessible

Algorithme RSA : 2N

Algorithme RC4 : N*(N-1)

Calculer la bande passante du commutateur :

Bande passante totale du commutateur = nombre de ports X débit de port X 2

| Comparer |

Du grand (rapide) au petit (lent) |

||

| utilisation de l'espace |

sauvegarde complète |

sauvegarde différentielle |

sauvegarde incrémentielle |

| Vitesse de sauvegarde |

sauvegarde incrémentielle |

sauvegarde différentielle |

sauvegarde complète |

| vitesse de récupération |

sauvegarde complète |

sauvegarde différentielle |

sauvegarde incrémentielle |

Mettre à jour la table de routage : mis à jour = min (envoyé + 1, original)

Tableau IP

Tapez un

L'adresse de diffusion restreinte est 255.255.255.255 (fixe)

Par exemple : IP : 125.175.20.7

Masque de sous-réseau : 255.224.0.0

Demande : Catégorie d'adresse : Classe A

Regardez le premier chiffre de l'adresse IP

Classe A 1-127 Classe B 128-191 Classe C 192-223

Adresse réseau : 125.160.0.0

Convertir respectivement l'IP et le masque de sous-réseau sous forme binaire

Si le masque de sous-réseau est précédé de 1 consécutifs ou suivi de 0 consécutifs, le nombre de 0 consécutifs devant lui indique le nombre de bits réseau, et ce qui suit est le bit hôte (bit réseau + bit hôte = 32).

Le bit réseau du binaire ip reste inchangé, le bit hôte devient 0 et est converti en décimal pour obtenir l'adresse réseau.

Adresse de diffusion directe : 125.191.255.255

Le bit réseau du binaire ip reste inchangé, le bit hôte passe à 1 et est converti en décimal, qui est l'adresse de diffusion directe.

Numéro d'hôte : 0.15.20.7

Le bit réseau du binaire ip devient 0, le bit hôte reste inchangé et est converti en décimal pour obtenir le numéro d'hôte.

Première adresse (disponible) : 125.160.0.1

Adresse réseau plus 1

Dernière adresse IP disponible : 125.191.255.254

Diminuer l'adresse de diffusion directe de 1

Tapez deux :

Numéro d'hébergeur : 0.23.23.59

La dernière adresse IP disponible dans le sous-réseau : 60.159.255.254

Demande : adresse de diffusion directe : 60.159.255.255

Ajoutez 1 à la dernière adresse IP disponible

Adresse IP : 62.151.23.59

Écrivez respectivement l'adresse de diffusion directe et le numéro d'hôte en binaire.

adresse de diffusion directe

00111100 100 11111 11111111 11111111

numéro d'hôte

00000000 000 10111 00010111 00111011

alors IP

00111100 10010111 00010111 00111011

Changez-le simplement en décimal

Masque de sous-réseau : 255.224.0.0

L'IP se compose d'une adresse de diffusion directe de 11 bits et d'un numéro d'hôte de 21 bits, puis le bit du réseau est de 11 bits, le bit de l'hôte est de 21 bits et le masque de sous-réseau est de 11 1 et 21 0.

Message DHCP

Premier point de test :

Adresse IP source → Adresse de destination (Demande)

(0.0.0.0) Découverte DHCP (255.255.255.255)

↓

Adresse de destination ← Adresse IP source (Réponse)

(255.255.255.255) Offre DHCP (adresse du serveur)

↓

Adresse IP source → Adresse de destination (Demande)

(0.0.0.0) Requête DHCP (255.255.255.255)

↓

Adresse de destination ← Adresse IP source (Réponse)

(255.255.255.255) Accusé de réception DHCP (adresse du serveur)

Point de test 2 : DHCP exécute ipconfig/all pour obtenir des informations sur les paramètres

Connexion locale de l'adaptateur Ethemet :

Suffixe DNS spécifique à la connexion :

Description~~~~~ (Description de la carte réseau D)

Adresse physique/adresse matérielle du client ~~~~ (adresse physique PA adresse MAC/matérielle)

Dhcp Enable~~~~~ (si DE autorise l'allocation dynamique DHCP)

Adresse IP~~~~~ (adresse IP)

Musc de sous-réseau ~~~~~ (masque de sous-réseau)

Passerelle par défaut ~~~~~ (passerelle par défaut)

Serveur DHCP~~~~~ (adresse du service DHCP)

Serveur DNS~~~~~ (adresse du service DNS)

Bail obtenu ~~~~~ (la durée du bail LO commence)

Le bail expire ~~~~~ (la durée du bail LE se termine)

Troisième point de test : Renouveler/exécuter le renouvellement ipconfig

1. Adresse IP source → adresse de destination (Demande)

Adresse client Requête DHCP Adresse serveur

2. Adresse de destination ← adresse IP source (Réponse)

Adresse du client Adresse du serveur de confirmation DHCP

Point de test 4 : Exécuter la version ipconfig et le renouvellement ipconfig dans l'ordre

1, adresse IP source → adresse de destination

Adresse du client Adresse du serveur de version DHCP

2. Adresse IP source → adresse de destination

(0.0.0.0) Découverte DHCP (255.255.255.255)

3. Adresse de destination ← adresse IP source

(255.255.255.255) Offre DHCP (adresse du serveur)

4. Adresse IP source → adresse de destination

(0.0.0.0) Requête DHCP (255.255.255.255)

5, adresse de destination ← adresse IP source

(255.255.255.255) Accusé de réception DHCP (adresse du serveur)

Anglais professionnel :

Client Message client Type d'informations type

Client d'adresse IP du service serveur

Adresse adresse serveur DHCP serveur

Destination de destination Adresse auto-attribuée par le client Adresse actuelle du client

Source source

Libérer

Longueur de l'adresse matérielle = 6 octets

Réseau de campus

1.routeur ip dans le réseau du campus

IP route 0.0.0.0 0.0.0.0 adresse du routeur du saut suivant

Routeur hors réseau du campus

route IP adresse IP du réseau du campus masque de sous-réseau du réseau du campus adresse du routeur du prochain saut

2,crc

crc 32 (donnez 16 et remplissez 16)

3. bande passante bande passante (kps)

1Gps=1000MBps=1000000Kps

4, adresse IP

adresse IP L'adresse IP de ce routeur Le masque de sous-réseau de ce routeur

5, cadrage pos

pos cadrage sdh/sonet

6, drapeau de position

drapeau pos s1s0 0(sonet) \ s1s0 2(sdh)

7, bail

Jours Heures Minutes Par exemple : cinq minutes et trente secondes 0 5 30

8, zone réseau

réseau réseau du campus adresse IP réseau du campus masque anti-sous-réseau (le masque anti-sous-réseau est le masque de sous-réseau de 0 à 1 et de 1 à 0) zone 0

zone 0 plage adresse IP du réseau du campus masque de sous-réseau du réseau du campus

9,itinéraire ospf

numéro de processus ospf de route (généralement 63)

Configuration du serveur "DHCP" du routeur :

Configurez le nom du pool d'adresses IP — entrez dans le mode de configuration du pool DHCP — configurez l'adresse de sous-réseau et le masque de sous-réseau du pool d'adresses IP, la passerelle par défaut, le nom de domaine et l'adresse IP du serveur de noms de domaine, la durée du bail de L'adresse IP et annuler le journal d'enregistrement des conflits d'adresse et d'autres paramètres.

Configurez les instructions IP qui ne sont pas utilisées pour l'allocation dynamique : ip dhcp exclu-adresse adresse basse adresse haute

Configurez le nom du pool d'adresses IP : nom du pool d'adresses du pool DHCP IP

Configurer la passerelle par défaut : passerelle par défaut du routeur par défaut

Configurer DNS : adresse du serveur DNS Adresse DNS ou nom de domaine nom de domaine

VLAN

switch-6500>activer

Ligne 5/2 130 première à ouvrir

5/8 122 Le deuxième s'ouvre

3/8 sur point1q

3/8 vlan 130 222 (et utiliser, utiliser -)

Paquet de capture Sinffer

Point de test 1 Interpréteur de nom de domaine DNS

Par exemple, nom de domaine : www.carnet.edu.cn (généralement après le nom)

Site Web : www.edu.cn

C : Hôte → Serveur

(S→D)

R : serveur → hôte

(D → S)

Point de test 2 : négociation à trois dans le processus de connexion TCP

Client C Serveur S

Séq=x →

← séquence=y,ack=x+1

Séq=x+1,ack=y+1 →

N poignées de main, puis après N TCP consécutifs, le suivant est la marque d'achèvement de la poignée de main.

Commande FTP du point de test 3

Commande URL du point de test 4

Observez le port de destination et le port source

Le port est 21 (FTP-ctrl), puis l'URL est ftp://nom de domaine

Le port est 80 (Http), puis l'URL est http://nom de domaine

Le port est 443 (Https), puis l'URL est https://nom de domaine

Point de test 5 : commande d'exécution de l'hôte

ftp apparaît, la commande est le nom de domaine ftp

Time-to-live et Echo apparaissent, la commande est le nom de domaine tracert

Echo(ping) et Echo réponse apparaissent, la commande est ping nom de domaine

Le point de test six IP de l'hôte/IP du serveur DNS est

Trouver le nombre de lignes commençant par DNS dans le résumé

L'adresse source de la ligne commençant par DNS C est l'adresse IP de l'hôte

L'adresse source dans la ligne commençant par DNS R est l'adresse IP du serveur.

Dans DNS, requêtes C, réponses R

Quel est le protocole pour le point de test 7 ?

Protocole=1 (ICMP)

Protocole=6 (TCP)

Protocole=17 (UDP)

Quel est le TYPE du point de test huit ?

Type=0 (réponse d'écho)

Type=8 (Écho)

Type=11 (Temps dépassé)

Point de test 9 : La longueur du numéro de réseau

Point de test 10 : quel serveur est l'hôte et quel port fournit-il ?

TP-----21

DNS---53

DHCP---67

HTTP-----80

HTTPS-------443

Point de test 11 Analyse de capture par renifleur

Pour lire les paquets capturés, utilisez le générateur de paquets intégré de Sniffer :

Affichez toutes les données capturées en blanc, à l'aide de Sniffer intégré : résolution de nom de domaine DNS

Point de test 12 : commande Exécuter Tract (TTL, ICMP)

Après avoir terminé la résolution DNS

Adresse IP → nom de domaine

Point de test treize Destination

Adresse de destination : adresse IP nom de domaine correspondant à l'hébergeur

Quelles sont les fonctions du point de test 14 ?

routage

Point de test 15 : Quelle est la fonction de l'ordinateur hôte ?

La fonction hôte est DNS et le port par défaut pour fournir des services est 53

Passerelle configurée au point de test 16

Généralement la première adresse sur la ligne suivante

La fenêtre ouverte par le point de test 17

Si vous utilisez Sniffer pour compter la répartition de diverses applications dans le trafic réseau, la fenêtre qui doit s'ouvrir est

Distribution du protocole

Point de test 18 : Quel est le port du site visité ?

Port source 8080

Testez le site Nineteen Rainbow (ping) pour trouver l'adresse MAC

Dst : dans la première tranche après

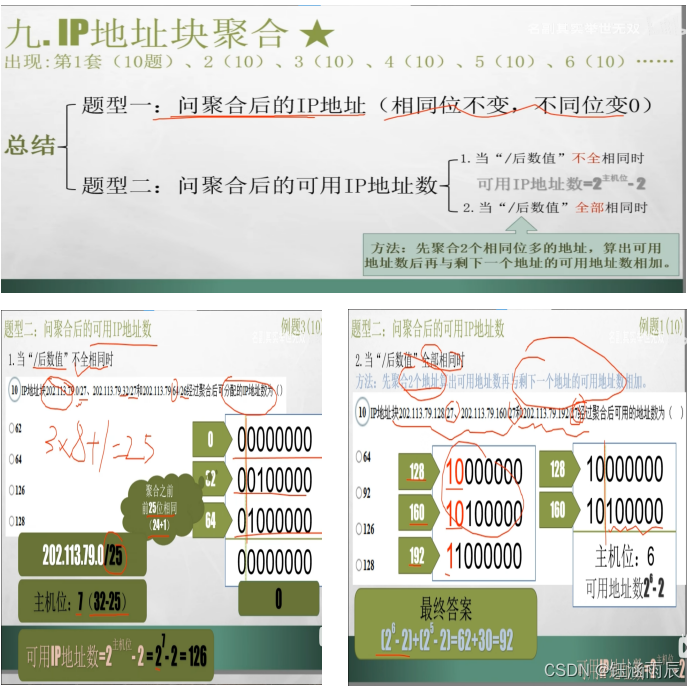

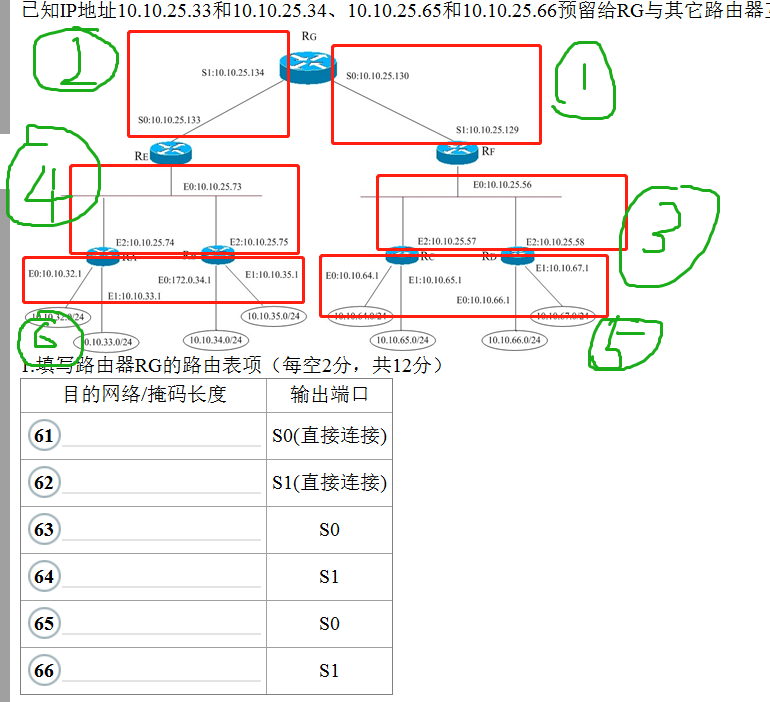

Questions de candidature

12 points remplissent les blancs

Les trois adresses sont particulières, tout le reste est pareil

Solution : Écrivez sa forme binaire, supprimez les différents chiffres, puis convertissez les autres en décimal. Le masque de sous-réseau 32 bits moins les différents chiffres correspond au numéro de masque de sous-réseau correct.

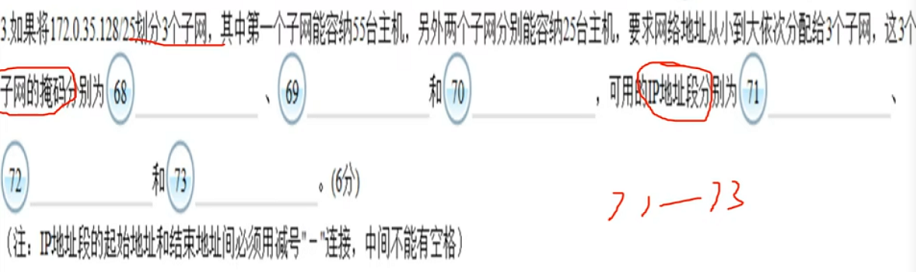

Questions de calcul en 6 points

solution:

68 est vide : 55 2ⁿ-2≥55 32-n 32-6=26, alors c'est 26 69 est vide : 25 2ⁿ-2≥25 32-n 32-5=27, alors c'est 27 70 est vide : 25 2ⁿ-2≥25 32 -n 32-5=27 est 27

71 Ciel : 2ⁿ=64 128 ......128+63=191 (min+1 max-1) 129......190

72 ciel : 2ⁿ=32 192......192+31=223 (min+1 max-1) 193......222

73 vide : 2ⁿ=32 224........224+31=255 (min+1 max-1) 225.....254

Correction des questions à remplir :

Surveiller... tout le périphérique de trafic nommé TAP

Paquets malveillants, le système alerte et bloque le dispositif d'attaque appelé IPS (Intrusion Prevention System)

Port de déploiement, voir la troisième image

La commande de transmission de détection est tracert

Si le micrologiciel du pare-feu sur l'image est Cisco PIX525 :

Et certains réseaux internes doivent accéder au réseau externe. Les deux commandes de configuration qui doivent être utilisées sont nat et global.

Si le serveur FTP sur le réseau interne est autorisé à fournir des services au réseau externe, la commande de configuration à utiliser est fixup protocol ftp

Si vous devez configurer une adresse IP publique pour un serveur sur l'intranet, la commande de configuration utilisée est statique.

Enfin, le nombre maximum de routeurs peut être connecté : recherchez la position d'hôte agrégée, puis 2 positions d'hôte - 2 réseaux, puis soustrayez 3 pour l'obtenir.

Par exemple, si le bit de l'hôte est 4, alors 2 élevé à la puissance quatrième vaut 16, 16-2 bits de réseau, puis -3, qui vaut 11, il y a donc au plus 11 routeurs.