Introduction

Lors de la création de certains systèmes Internet ou systèmes orientés Internet, ils doivent être déposés et doivent répondre aux exigences des réglementations en matière de maintenance de la sécurité des informations sur les réseaux et des règles et réglementations pertinentes avant de pouvoir être diffusés sur Internet. Par conséquent, lors de l'analyse des exigences du système, il est souvent nécessaire d'ajouter les exigences de protection de troisième niveau du système de gestion de l'information, afin que les développeurs puissent mieux structurer et développer des systèmes qui répondent aux exigences. Évitez les coûts de transformation du système causés par les tests d'intrusion, l'analyse des vulnérabilités et d'autres tests de garantie qui ne répondent pas aux exigences à l'avenir.

2. Quelles sont les exigences pour le niveau 3 du système de gestion de l'information ?

1. Sécurité physique : La salle informatique doit être divisée en au moins deux parties : la salle informatique et la zone de supervision ; la salle informatique doit être équipée d'un système de contrôle d'accès électronique, d'un système d'alarme antivol et d'un système de surveillance ; la salle informatique ne doit pas avoir de fenêtres et doit être équipée d'extincteurs à gaz spéciaux et de groupes électrogènes de secours ;

2. Sécurité des informations réseau : un diagramme d'architecture système cohérent avec les conditions de fonctionnement actuelles doit être préparé ; les commutateurs réseau, les pare-feu de serveur et autres équipements doivent être configurés conformément aux réglementations, telles que le zonage des Vlan et la protection logique de chaque Vlan. effectué et le contrôle de flux Qos doit être équipé de méthodes, les méthodes de contrôle d'accès doivent être équipées, les équipements informatiques importants et les serveurs doivent effectuer la corrélation IP/MAC, etc. ; l'équipement d'audit de réseau, l'analyse des vulnérabilités ou l'équipement de défense doivent être équipés ; l'identification d'identité les mécanismes pour les commutateurs réseau et les pare-feu des serveurs doivent atteindre le niveau requis en matière de protection, tels que les contre-mesures liées à la complexité des noms d'utilisateur et des mots de passe, les mécanismes de résolution des échecs de connexion et de navigation, la gestion des rôles et des autorités des utilisateurs, etc. ; les liaisons Internet, les équipements informatiques importants et les dispositifs de sécurité doivent être redondants. dessins.

3. Sécurité du serveur : la configuration du serveur lui-même doit répondre aux exigences, telles que le mécanisme d'identification, le mécanisme de gestion des clés, le mécanisme d'audit de sécurité du réseau, la protection antivirus, etc. Si nécessaire, des serveurs tiers et des équipements d'audit d'exploitation et de maintenance peuvent être acheté ; Les serveurs (applications et bases de données) doivent avoir une conception redondante, telle qu'une sauvegarde sur deux machines ou un déploiement de cluster, etc. ; les serveurs et les équipements informatiques clés doivent être évalués par des scanners de vulnérabilités avant leur publication, et il ne doit y avoir aucune vulnérabilité supérieure à un niveau élevé. niveau (telles que les vulnérabilités du système Windows, Apache et autres vulnérabilités des bases de données distribuées, les vulnérabilités des logiciels d'analyse de données, d'autres vulnérabilités du système et des ports, etc.); doit être équipé d'un serveur de stockage de serveur de journaux dédié, de journaux d'audit financier pour les requêtes de base de données.

4. Sécurité de l'application : la fonction de l'application elle-même doit être conforme aux exigences de niveau de protection, telles que le mécanisme d'identification de l'identité, le journal d'audit financier, le cryptage des données de communication et de stockage, etc. ; le site de l'application doit envisager le déploiement d'équipements anti-falsification. ; l'évaluation du risque de sécurité de l'application (y compris l'utilisation de la détection de réseau, les tests d'intrusion de sites Web et l'évaluation des risques), il ne devrait y avoir aucune vulnérabilité au-dessus des risques avancés (tels que l'injection SQL, les scripts intersites, le piratage de la mise en miroir de sites Web, la falsification de pages Web , fuite de données sensibles, mots de passe faibles et devinettes dynamiques de mots de passe, vulnérabilités du système en arrière-plan, etc.) ; les journaux générés par le système logiciel doivent être stockés sur un serveur de journaux dédié.

5. Sécurité des informations sur les données : un mécanisme de sauvegarde local des données doit être fourni, et les données doivent être sauvegardées quotidiennement dans la zone locale et stockées sur le terrain ; si des informations de données clés et importantes sont stockées dans le logiciel système, la fonction de sauvegarde des données dans d'autres endroits doit être donnée, et les données doivent être sauvegardées via Internet, etc. Les données seront transférées vers d'autres endroits pour la sauvegarde, le plan de sécurité à trois niveaux stipule la sécurité système, organisation de gestion de la sécurité, travail de sécurité du personnel, gestion de la construction du système et méthodes de gestion de l'exploitation et de la maintenance.

3. Quelque chose sur la sécurité des applications et la sécurité des informations sur les données

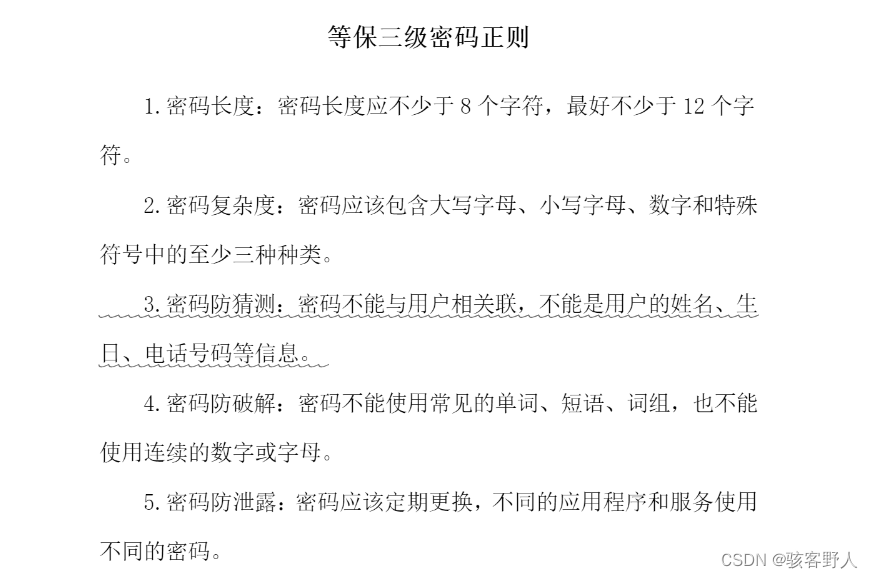

1. Exigences relatives au mot de passe du système de connexion

2. Exigences relatives aux journaux système

La garantie de troisième niveau comporte des exigences en matière d'audit des journaux, et l'exigence est d'auditer les utilisateurs importants et les événements de sécurité importants. Conformément à l'article 21 de la « Loi sur la sécurité des réseaux », prendre des mesures techniques pour surveiller et enregistrer l'état de fonctionnement du réseau et les incidents de sécurité du réseau, et conserver les journaux de réseau pertinents pendant au moins six mois conformément à la réglementation, et par rapport aux journaux du système pour être stocké Le contenu devrait être l'adoption de mesures techniques pour détecter et enregistrer le fonctionnement de l'Internet et la sécurité du réseau. Autrement dit, les journaux d’audit et les journaux de base de données doivent être conservés pendant au moins six mois.

3. Conditions requises pour le téléchargement de fichiers

。 。 。 。 。

4. Exigences en matière d'informations sensibles pour l'utilisateur

。 。 。 。 。 。

etc.

4. Vulnérabilités courantes du système Web

Injection SQL : l'injection SQL consiste à insérer des commandes SQL dans des formulaires Web, à soumettre ou à saisir des chaînes de requête pour des noms de domaine ou des demandes de pages, et enfin à atteindre l'objectif de tromper le serveur pour qu'il exécute des commandes SQL malveillantes.

Téléchargement de fichiers : une vulnérabilité de téléchargement de fichiers signifie qu'un utilisateur télécharge un fichier de script exécutable et obtient la possibilité d'exécuter des commandes côté serveur via ce fichier de script. Cette méthode d’attaque est la plus directe et la plus efficace, et n’a parfois pratiquement aucun seuil technique. Il n'y a aucun problème avec le "téléchargement de fichiers" lui-même. Le problème réside dans la manière dont le serveur traite et interprète le fichier une fois le fichier téléchargé. Si la logique de traitement du serveur n'est pas suffisamment sécurisée, il existera de sérieux risques d'insécurité.

Téléchargement de fichiers : vous pouvez télécharger toutes les informations et données du site Web, y compris le code source, les fichiers de configuration du site Web et d'autres informations.

Traversée de répertoires : si les concepteurs Web conçoivent du contenu Web sans contrôles d'accès appropriés pour permettre la traversée HTTP, les attaquants peuvent accéder à des répertoires restreints et exécuter des commandes en dehors de la racine Web.

XSS (Cross-site scripting Attack) : Attaque de cross-site scripting, afin de ne pas être confondue avec l'abréviation CSS de feuille de style en cascade, donc l'attaque de cross-site scripting est abrégée en XSS. XSS est une vulnérabilité de sécurité informatique que l'on trouve couramment dans les applications Web et qui permet à des utilisateurs Web malveillants d'injecter du code, notamment du code HTML et des scripts côté client, dans des pages proposées à d'autres utilisateurs. Les attaquants utilisent les vulnérabilités XSS pour effectuer un contrôle d'accès illégal, tel que la politique de même origine (SameOriginPolicy). Ce type de vulnérabilité est largement connu car il est utilisé par les pirates pour écrire des attaques de phishing plus nuisibles. En ce qui concerne les attaques par script intersite, le consensus parmi les pirates informatiques est que les attaques par script intersite sont un nouveau type d'« attaque par débordement de tampon » et que JavaScript est un nouveau type de « ShellCode ».

Inclusion de fichiers locaux : il s'agit d'une fonctionnalité majeure des scripts PHP, et les programmeurs utilisent souvent l'inclusion pour faciliter le développement. Une vulnérabilité d'inclusion locale est une vulnérabilité typique de haute gravité en PHP. Parce que le programmeur ne vérifie pas l'entrée des variables contrôlables par l'utilisateur, celui-ci peut contrôler le nom du fichier inclus. Lorsqu'il est exploité avec succès, il peut obliger le serveur Web à exécuter le fichier spécifique en tant que script PHP, amenant ainsi l'utilisateur à obtenir certaines autorisations du serveur. 7. Inclusion de fichiers distants Lorsque le serveur utilise des fonctionnalités (fonctions) PHP pour inclure des fichiers arbitraires, puisque les sources des fichiers à inclure ne sont pas strictement filtrées, un fichier malveillant peut être inclus, et nous pouvons construire ce fichier malveillant pour atteindre l'objectif. dans le but d'infiltrer le système. Presque tous les programmes CGI ont de tels bugs, mais les modes d'expression spécifiques sont différents.

Couverture des variables globales : register_globals est une option de contrôle en PHP, qui peut être définie sur Off ou On, et la valeur par défaut est Off, qui détermine s'il faut enregistrer les variables EGPCS en tant que variables globales. Si register_globals est activé, les données soumises par le client contiennent le nom de la variable GLOBALS, qui écrasera la variable $GLOBALS sur le serveur.

Exécution de code : étant donné que le développeur n'a pas filtré l'entrée de la fonction spéciale exécutable dans le code lors de l'écriture du code source, le client peut soumettre une instruction construite de manière malveillante et l'envoyer au serveur pour exécution. La principale raison du succès de cette attaque de vulnérabilité est que le serveur Web ne filtre pas les fonctions telles que system(), eval(), exec(), etc.

Mots de passe faibles : le danger des mots de passe faibles est comparable à l'achat d'un coffre-fort haut de gamme, qui ne peut être détruit par aucun outil, mais malheureusement, vous accrochez la clé à la porte. Des mots de passe faibles courants apparaissent dans des environnements tels que les boîtes aux lettres personnelles, les comptes de jeux en ligne et les mots de passe système.

Accès entre répertoires : le développeur n'a pas correctement restreint les chemins des pages Web pouvant accéder au système de stockage. Habituellement, les victimes des attaques inter-répertoires sont principalement les sites de réseaux sociaux ou les serveurs Web mondiaux. Parce que différents répertoires peuvent être attribués à différents utilisateurs ou services sur le même serveur Web. Par exemple, chaque utilisateur de MySpace dispose d'un espace Web personnel. À ce stade, si des cookies ou un stockage DOM sont utilisés, des attaques inter-répertoires peuvent se produire.

Débordement de mémoire tampon : le débordement de mémoire tampon est une vulnérabilité très courante et dangereuse qui existe largement dans divers systèmes d'exploitation et logiciels d'application. L'utilisation d'attaques par débordement de tampon entraînera une défaillance du programme, un temps d'arrêt du système, un redémarrage et d'autres conséquences. Ce qui est plus grave, c'est qu'il peut être utilisé pour exécuter des instructions non autorisées, et même obtenir des privilèges système pour effectuer diverses opérations illégales.

Tromperie des cookies : Les cookies permettent au serveur Web de stocker une petite quantité de données sur le disque dur du client, ou de lire des données sur le disque dur du client. Lorsque vous naviguez sur un site Web, un très petit fichier texte est placé sur votre disque dur par le serveur Web, qui peut enregistrer votre identifiant d'utilisateur, votre mot de passe, les pages Web que vous avez consultées et la durée de votre visite. Lorsque vous revenez sur le site Web, le site Web peut prendre les mesures correspondantes en lisant les cookies pour connaître vos informations pertinentes, comme afficher un slogan de bienvenue sur la page ou vous permettre de vous connecter directement sans entrer votre identifiant ou votre mot de passe. Essentiellement, elle peut être considérée comme votre carte d’identité. Cependant, les cookies ne peuvent pas être exécutés sous forme de code, ne peuvent pas transmettre de virus, vous sont propriétaires et ne peuvent être lus que par le serveur qui les a fournis. Les informations enregistrées sont stockées sous la forme de « paires nom-valeur », et une « paire nom-valeur » n'est qu'une donnée nommée. La tromperie des cookies consiste à modifier les informations qui y sont stockées pour atteindre des objectifs particuliers.

Désérialisation : si le programme côté serveur ne vérifie pas le code de sérialisation contrôlable par l'utilisateur, mais l'utilise directement pour la désérialisation et exécute une logique dangereuse dans le programme (telle que la vérification de la connexion, etc.), il déclenchera des failles inattendues. . Par exemple, il existe des vulnérabilités classiques de désérialisation de Weblogic et de désérialisation de Joomla. 16. CSRF (Cross-Site Request Forgery) Les attaquants injectent des requêtes réseau supplémentaires via le navigateur de l'utilisateur, détruisant l'intégrité d'une session de site Web. La politique de sécurité du navigateur est de permettre à la page actuelle d'être envoyée à n'importe quelle adresse, ce qui signifie que lorsque l'utilisateur parcourt des ressources indépendantes de sa volonté, l'attaquant peut contrôler le contenu de la page pour contrôler le navigateur et envoyer son contenu soigneusement construit. demande. 17. Le système d'injection de commandes est utilisé sans filtrage strict sur les données saisies par l'utilisateur, et est exécuté à l'aide de bash ou cmd.

Pour les vulnérabilités courantes du Web, nous devons commencer à nous défendre sous trois aspects :

Pour les développeurs d'applications Web : la plupart des vulnérabilités courantes des applications Web sont dues au fait que le développeur ne vérifie pas les paramètres saisis par l'utilisateur ou que l'inspection n'est pas stricte lors du développement de l'application Web. Par conséquent, les développeurs d'applications Web doivent établir un fort sentiment de sécurité et écrire des codes de sécurité pendant le développement ; détecter et restreindre strictement les URL, les mots-clés de requête, les en-têtes HTTP, les données POST, etc. soumis par les utilisateurs, et n'accepter que les URL d'une certaine longueur. Utilisez les caractères correctement formatés et codés, en bloquant, en filtrant ou en ignorant tout autre caractère. La grande majorité des problèmes de sécurité des applications Web peuvent être éliminés en écrivant du code d'application Web sécurisé.

Pour les administrateurs de sites Web : en tant qu'administrateur Web responsable de la maintenance et de la gestion quotidiennes du site Web, ils doivent suivre et installer à temps les derniers correctifs de sécurité pour divers logiciels prenant en charge le fonctionnement du site Web afin de garantir que les attaquants ne peuvent pas attaquer le site. via des vulnérabilités logicielles. Outre les failles du logiciel lui-même, des configurations incorrectes des serveurs Web et des bases de données peuvent également entraîner des problèmes de sécurité des applications Web. Les administrateurs de sites Web doivent vérifier soigneusement les différentes configurations logicielles du site Web afin de réduire les risques de problèmes de sécurité. En outre, les administrateurs Web doivent également auditer régulièrement les journaux du serveur Web pour détecter s'il y a des accès anormaux et détecter rapidement les problèmes de sécurité potentiels.

Utiliser des équipements anti-attaques réseau : les deux premières sont des méthodes préventives, relativement idéales. En réalité, les failles dans les systèmes d'applications Web sont encore inévitables : certains sites Web présentent déjà un grand nombre de failles de sécurité, mais les développeurs Web et les administrateurs de sites n'ont pas conscience ou ne découvrent pas ces failles de sécurité. Étant donné que les applications Web utilisent le protocole HTTP, les pare-feu ordinaires ne peuvent pas se défendre contre les attaques Web. Des dispositifs de prévention des intrusions sont donc nécessaires pour mettre en œuvre une protection de sécurité.