1. Origines

Afin de résoudre le problème de la consommation d'électricité en raison de l'alimentation serrée de la charge électrique, le réseau électrique a construit de nombreux dispositifs de pointe, des contrôleurs d'efficacité énergétique et des terminaux de contrôle de charge pour les bâtiments commerciaux, les parcs d'entreprises, les écoles et autres lieux. adopte essentiellement la gestion du cloud-extrémité ou la conception de l'architecture principale de la station-sous-station-unité, et l'extrémité latérale réalise des applications localisées de surveillance, de contrôle et d'informatique de pointe via des ordinateurs industriels produits en série. Cependant, avec l'augmentation des actifs des appareils périphériques, la charge de travail des mises à jour de service et de la gestion des exceptions augmente également progressivement.En termes de mise en réseau, les extrémités périphériques sont essentiellement des réseaux LAN ou 4G, ce qui donne des IP qui sont toutes des IP LAN ou des IP dynamiques 4G . . Internet ne peut être connecté que dans une seule direction, et Internet et le réseau local ne sont pas accessibles. Cela nécessite des mises à niveau manuelles des services secondaires, ce qui augmente considérablement les coûts d'exploitation et de maintenance du projet et le risque de déplacements professionnels. Le projet doit briser la méthode traditionnelle d'exploitation et de maintenance.

2. Programme

L'exploitation et la maintenance à distance sont différentes des populaires DevOps et AiOps actuels. DevOps réalise l'intégration de la R&D et de l'exploitation et de la maintenance du point de vue de la R&D, tandis qu'AiOps utilise des modèles d'algorithmes du point de vue des clients pour prévoir les défaillances mentionnées. En d'autres termes, DevOps et AiOps doivent faire des mises à jour sur la ligne géographique pour réaliser l'exploitation et la maintenance à distance.Plusieurs solutions sont initialement conçues pour l'accès à distance :

- Produits liés à l'approvisionnement externe

- technologie de pénétration intranet frp

- technologie de transfert de port lcx

- La technologie mqq , qui peut envoyer des données et envoyer des paquets à distance, mais ne peut pas accéder à distance au système

- Technologie de pénétration intranet auto-développée, connexion tcp et canal tcp . Le périphérique réseau à la périphérie est connecté au cloud avec TCP , et le cloud transfère la demande du client au périphérique réseau sur site, ce qui est similaire à une fonction de transit. Le périphérique réseau se connecte activement au serveur cloud, puis maintient le connexion.

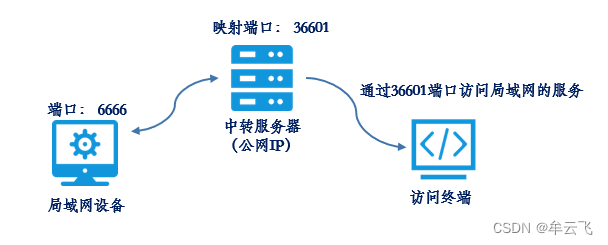

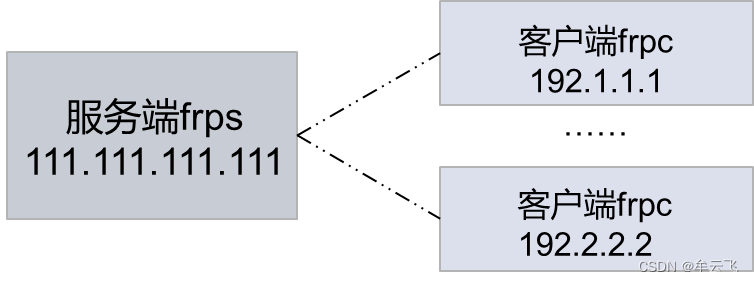

Enfin, la technologie de pénétration de l'intranet frp est utilisée pour le réaliser.Nous ne parlons ici que de ce point technique.À travers les équipements 4G et le réseau public fixe IP , la technologie frp est utilisée pour ouvrir les canaux du réseau. frp est une application de pénétration de réseau basée sur la technologie P2P. Elle peut également être appelée application de proxy inverse. Elle utilise la technologie frp pour connecter les problèmes techniques d'Internet au réseau local et réalise la pénétration de l'intranet, de sorte que l'adresse IP du réseau local puisse être accessible via Internet. Utilisez l'IP de réseau public fixe pour la redirection de port afin de réaliser la pénétration commerciale du LAN vers le réseau externe. Comme le montre la figure ci-dessous, le port LAN 6666, après que le serveur de transfert (IP de réseau public) ait effectué 36601 proxy, le terminal de la couche utilisateur peut passer par le port 36601 pour accéder au système LAN.

3. Introduction au PRF

La définition officielle de frp est une application de proxy inverse hautes performances axée sur la pénétration de l'intranet, prenant en charge TCP, UDP, HTTP, HTTPS et d'autres protocoles. Les services intranet peuvent être exposés au réseau public de manière sûre et pratique grâce au transit de nœuds avec une adresse IP de réseau public.

En déployant le serveur frp sur un nœud avec une IP de réseau public, il est facile de pénétrer le service intranet vers le réseau public, et en même temps de fournir de nombreuses fonctionnalités professionnelles, notamment :

-

La communication client-serveur prend en charge divers protocoles tels que TCP, KCP et Websocket.

-

Il utilise le multiplexage de flux de connexion TCP pour transporter plus de demandes entre une seule connexion et gagner du temps d'établissement de connexion.

-

Équilibrage de charge entre les groupes de proxy.

-

Multiplexage des ports, plusieurs services sont exposés via le même port de serveur.

-

Plusieurs plug-ins client pris en charge de manière native (affichage de fichiers statiques, HTTP, proxy SOCK5, etc.), pratiques pour une utilisation indépendante du client frp pour effectuer certaines tâches.

-

Le système de plug-in côté serveur hautement évolutif est pratique pour l'extension des fonctions en fonction de ses propres besoins.

-

Pages d'interface utilisateur du serveur et du client.

Interface de téléchargement : https://github.com/fatedier/frp/releases

Interface de code source : https://github.com/fatedier/frp

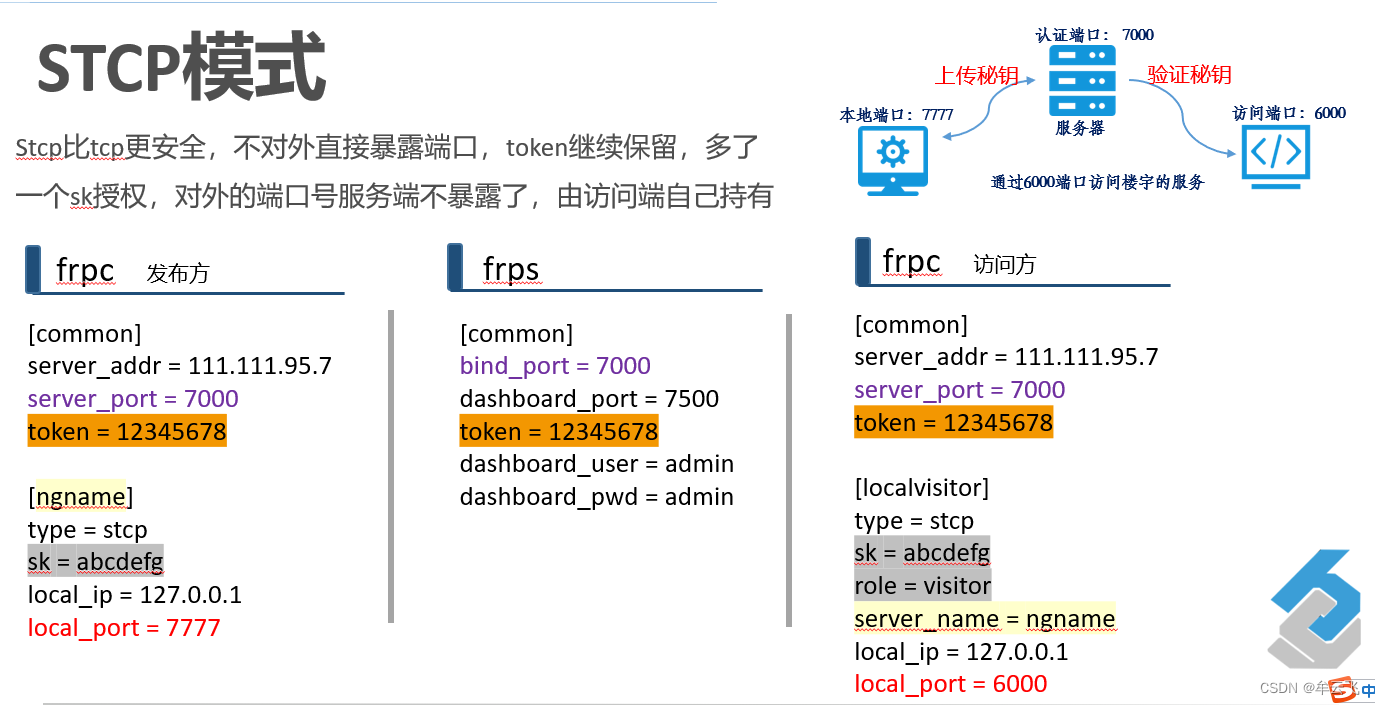

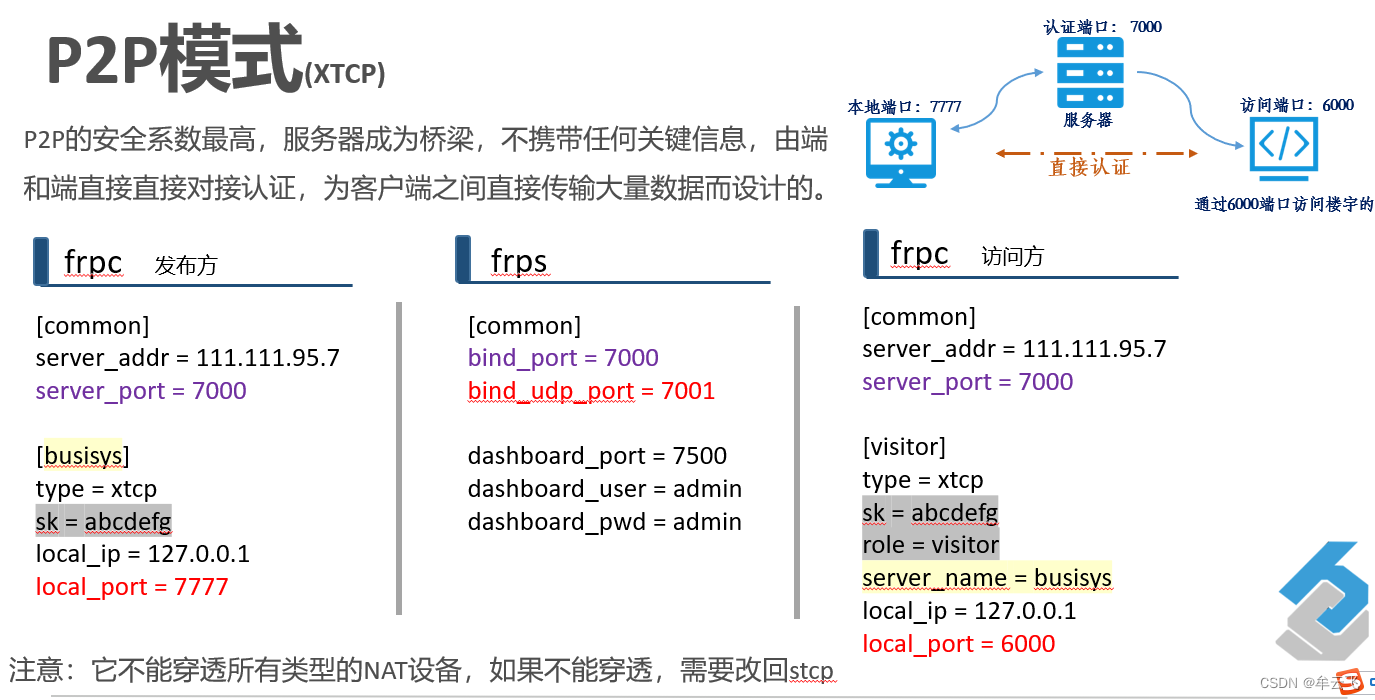

La connexion frp tcp comprend trois modes de connexion : tcp, stcp, xtcp

4. Utilisation du PRF

frp peut être un proxy pour de nombreux protocoles. Je ne présenterai ici qu'un tcp et une interface de surveillance. Lorsque frp est déployé, il est divisé en frps côté serveur et frpc côté client. Il s'agit d'un déploiement un-à-plusieurs. frpc est déployé sur un réseau local et frps est déployé sur une adresse IP réseau sur le serveur.

4.1, serveur frps

Lors du déploiement, déployez d'abord frps, car le démarrage de frpc doit se connecter à frps

1) Déterminer la version

S'il s'agit d'un système Linux, vérifiez d'abord la version du système

archVérifiez le résultat, si c'est "X86_64", vous pouvez choisir "amd64",

exécutez la commande suivante, selon l'architecture différente, sélectionnez la version correspondante et téléchargez

wget https://github.com/fatedier/frp/releases/ download/v0.22.0/ frp_0.22.0_linux_amd64.tar.gz

wget https://github.com/fatedier/frp/releases/download/v0.36.2/frp_0.36.2_linux_amd64.tar.gz

wget https://github. com/fatedier/frp/releases/download/v0.36.2/frp_0.37.1_linux_amd64.tar.gz

2) Installez

et décompressez le package compressé

tar -zxvf frp_0.22.0_linux_amd64.tar.gzRenommez le dossier pour une utilisation facile

cp -r frp_0.22.0_linux_amd64 frpCopiez le dossier décompressé dans le répertoire de votre choix. Pour plus de commodité, je le mets directement dans le répertoire de l'utilisateur, entrez ce répertoire

cd frpVérifiez le fichier, s'il contient frpc, frpc.ini, frps, frps.ini

ls -aComme nous sommes en train de configurer le serveur, nous pouvons supprimer les deux fichiers du client

rm frpc

rm frpc.ini

3) fichier de configuration

Entrez dans le répertoire frp, exécutez vim frps.ini et entrez dans la page d'édition du fichier de configuration

[common]

bind_port = 7000

dashboard_port = 7500

token = xxxxxxxxx

dashboard_user = admin

dashboard_pwd = admin

vhost_http_port = 38080

vhost_https_port = 3443

"bind_port" indique le port utilisé pour la connexion entre le client et le serveur. Ce numéro de port sera utilisé ultérieurement lors de la configuration du client.

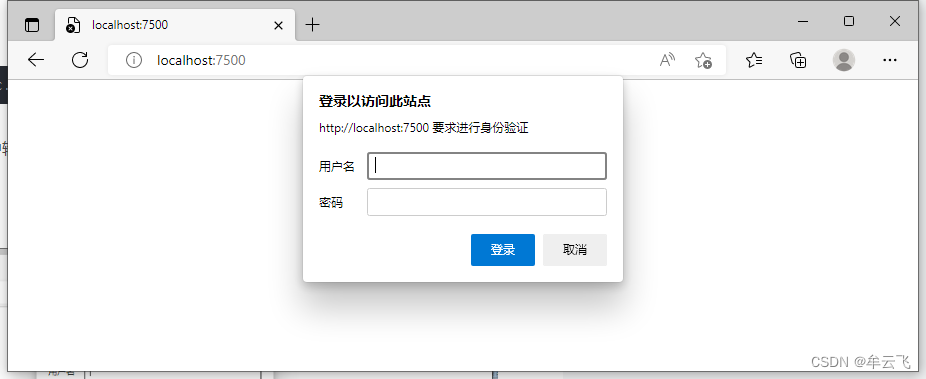

"dashboard_port" est le port du tableau de bord du serveur. Si le port 7500 est utilisé, une fois la configuration terminée et le service démarré, vous pouvez accéder à xxxx:7500 (où xxxx est l'adresse IP du VPS) via un navigateur pour afficher le informations de fonctionnement du service frp.

"token" est le mot de passe utilisé pour connecter le client et le serveur, veuillez le définir vous-même et l'enregistrer, il sera utilisé plus tard.

"dashboard_user" et "dashboard_pwd" indiquent le nom d'utilisateur et le mot de passe pour se connecter à la page du tableau de bord, qui peuvent être définis par vous-même.

"vhost_http_port" et "vhost_https_port" sont utilisés lors du reverse proxying des hôtes HTTP. Cet article n'implique pas le protocole HTTP, donc ces deux éléments peuvent être copiés ou supprimés.

4) commencer

./frps -c frps.iniou le monter

nohup ./frps -c frps.ini >"nohupLogs/nohup_frps.log" 2>&1 &À ce moment, visitez 111.111.111.111:7500 et connectez-vous avec le nom d'utilisateur et le mot de passe que vous avez définis, et vous pouvez voir l'interface du tableau de bord, ce qui signifie succès

4.2 Client frpc

1) Déterminer la version

S'il s'agit d'un système Linux, vérifiez d'abord la version du système

archVérifiez le résultat, si c'est "X86_64", vous pouvez choisir "amd64",

exécutez la commande suivante, selon l'architecture différente, sélectionnez la version correspondante et téléchargez

wget https://github.com/fatedier/frp/releases/ download/v0.22.0/ frp_0.22.0_linux_amd64.tar.gz

wget https://github.com/fatedier/frp/releases/download/v0.36.2/frp_0.36.2_linux_amd64.tar.gz

wget https://github. com/fatedier/frp/releases/download/v0.36.2/frp_0.37.1_linux_amd64.tar.gz

2) Installez

et décompressez le package compressé

tar -zxvf frp_0.22.0_linux_amd64.tar.gzRenommez le dossier pour une utilisation facile

cp -r frp_0.22.0_linux_amd64 frpCopiez le dossier décompressé dans le répertoire de votre choix. Pour plus de commodité, je le mets directement dans le répertoire de l'utilisateur, entrez ce répertoire

cd frpVérifiez le fichier, s'il contient frpc, frpc.ini, frps, frps.ini

ls -aComme nous configurons le serveur, nous pouvons supprimer les deux fichiers du client

rm frps

rm frps.ini

3) fichier de configuration

Entrez dans le répertoire frp, exécutez vim frpc.ini, entrez dans la page d'édition du fichier de configuration, [localnginx] signifie que nginx du réseau local doit être proxy

[common]

server_addr = 111.111.111.111

server_port = 7000

token = xxxxxxxx

[localnginx]

type = tcp

local_ip = 127.0.0.1

local_port = 7777

remote_port = 7111

[busiweb]

type = tcp

local_ip = 127.0.0.1

local_port = 8188

remote_port = 7222

[RemoteOp]

type = tcp

local_ip = 127.0.0.1

local_port = 3389

remote_port = 33389

# common Identique à frps.ini

# server_addr : l'adresse IP du serveur cloud

# server_port : le port lié, le serveur cloud et le serveur intranet doivent ouvrir ce port

# token : remplissez le token requis ici, s'il est non renseigné dans frps.ini Voici un exemple de non renseigné :

# myPort1 Le nom de ce proxy, écrivez le nom avec désinvolture, par exemple : [common] [busiweb] [RemoteOp]

# type = type de proxy, généralement tcp

# local_ip = local ip

# local_port = port à proxy

# remote_port = cloud Exemple de remplissage du port du serveur :

4) commencer

./frpc -c frpc.iniou le monter

nohup ./frpc -c frpc.ini >"nohupLogs/nohup_frpc.log" 2>&1 &Une fois le démarrage réussi, entrez http://111.111.111.111:7111/ de l'adresse du réseau public dans le navigateur pour accéder à l'adresse nginx du LAN

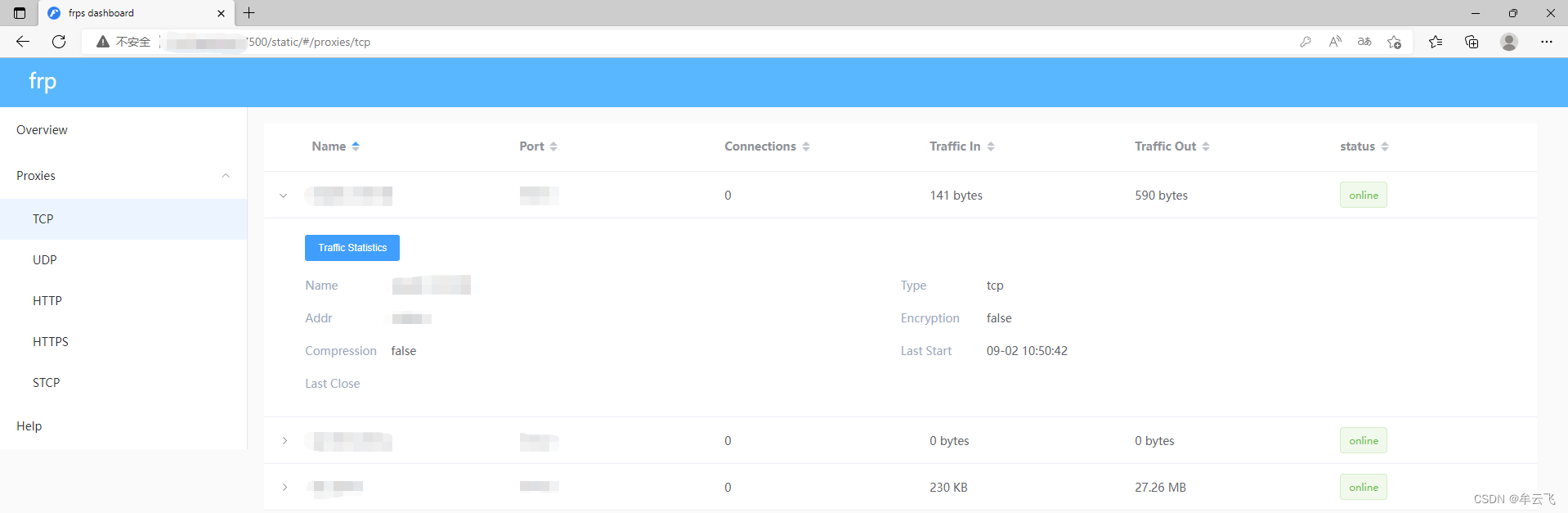

4.3 Interface de surveillance

frp a sa propre interface de surveillance. Une fois frps et frpc démarrés avec succès, visitez http://public IP:7500

Entrez le compte (dashboard_user) et le mot de passe (dashboard_pwd) configurés dans frps.ini, et ouvrez tcp pour voir les informations LAN configurées