L'environnement de vulnérabilité DVWA (Damn Vulnerable Web Application) est une plate-forme de test de vulnérabilité open source, qui comprend des environnements de vulnérabilité de base tels que l'injection SQL, XSS, le téléchargement de fichiers, l'inclusion de fichiers et CSRF.

1 Préparation

Autres environnements nécessaires pour construire l'environnement

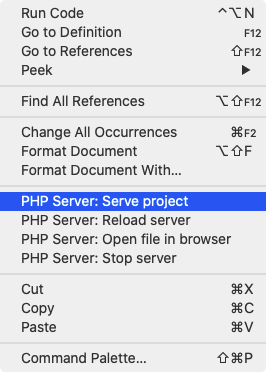

- VScode (Configurer le plugin pour exécuter PHP)

- Environnement d'exploitation PHP

- Environnement d'exploitation MySQL

2 Construisez un environnement de vulnérabilité

Au lieu de configurer l'environnement dans Kali, mais sur votre propre machine physique, vous devez activer la machine virtuelle à chaque fois que vous la configurez dans la machine virtuelle, ce qui est trop ennuyeux.

Créer une nouvelle base de données dans MySQL (Navicat est recommandé)

Utilisez VScode pour ouvrir le dossier dvwa, entrez dans le dossier config pour modifier le fichier config.inc.php.dist et renommez config.inc.php.dist en config.inc.php.

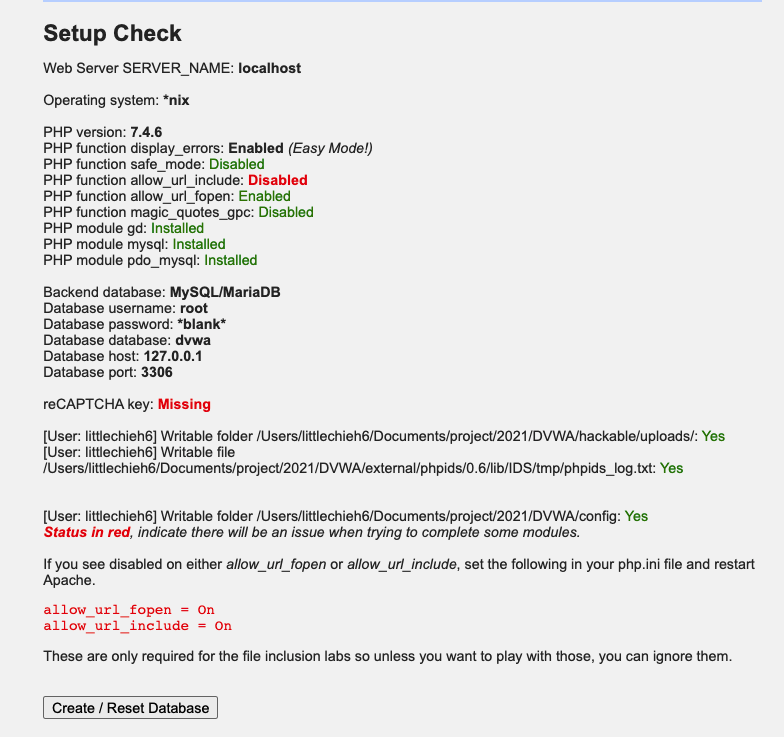

Utilisez le plug-in VScode pour exécuter le projet en cours. Une fois l'opération réussie, ouvrez le chemin: http: // localhost: 4000 / setup.php et cliquez sur Créer / Réinitialiser la base de données. Le compte par défaut pour la connexion est adminet le mot de passe est password.

Vérifiez Navicat pour trouver qu'une nouvelle table de données a été créée.

3 configuration

Nous pouvons revenir au précédent http: // localhost: 4000 / setup.php pour voir quelles zones n'ont pas été entièrement configurées.

Comme indiqué ci-dessous

Dans la figure ci-dessus, il existe deux configurations qui sont rouges:

- allow_url_include red

- Touche reCAPTCHA rouge

Il existe une méthode de configuration sous la configuration.

3.1 配置 allow_url_include

allow_url_include n'est pas activé, modifiez php.ini, reportez-vous à l'invite du bas pour modifier.

; Whether to allow the treatment of URLs (like http:// or ftp://) as files.

; http://php.net/allow-url-fopen

allow_url_fopen = On

; Whether to allow include/require to open URLs (like http:// or ftp://) as files.

; http://php.net/allow-url-include

allow_url_include = On

3.2 reCAPTCHA

La clé peut être générée par vous-même, l'adresse est https://www.google.com/recaptcha/admin/create, vous devez faire attention à la version V3 lors de l'inscription à reCAPTCHA, une erreur sera affichée dans le DVWA, et la version V2 est normale.

Le libellé est défini selon vos propres préférences et le type reCAPTCHA est défini sur la première de la deuxième édition. Après l'enregistrement, vous pouvez obtenir la clé publique et la clé privée.

Editez le fichier de configuration dvwa / config / config.inc.php

$_DVWA[ 'recaptcha_public_key' ] = '6LeaSDsaAAAAADdDGBCByaqcBLrWa6oKr-aKqBg4';

$_DVWA[ 'recaptcha_private_key' ] = '6LeaSDsaAAAAAIkRd3FVpb1bE5YkIgbmOis297fe';

4 rendus