Sécurité de la couche d'interface réseau:

Défense contre l'usurpation ARP:

1. Utilisez un cache ARP statique

2. Liaison d'adresses IP et MAC (la solution la plus directe)

3. Outil de défense ARP

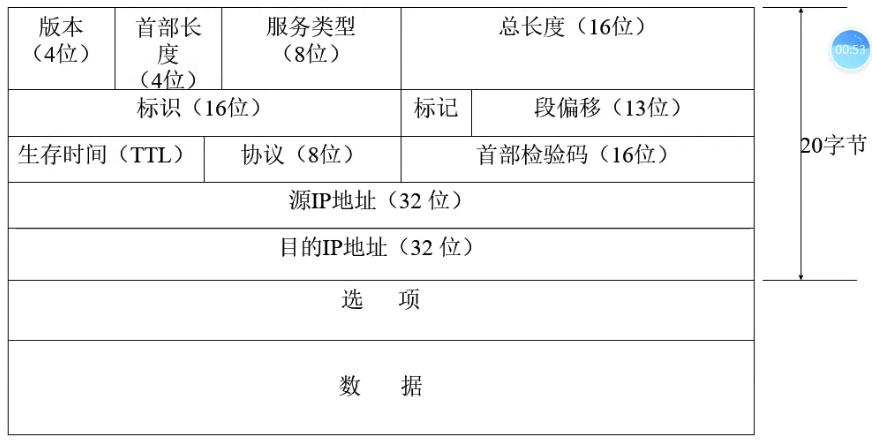

Structure d'en-tête IP:

Longueur totale (16 bits): la longueur totale du paquet IP ne doit pas dépasser 65536.

Durée de vie (TTL): chaque fois qu'un paquet de données passe par un routeur, le TTL sera -1 pour empêcher le paquet de données de circuler en continu dans le réseau et de gaspiller les ressources du réseau. Différents types de paquets ont des valeurs initiales différentes pour juger s'il s'agit de Windows ou Linux. (Vous pouvez vérifier les informations relatives à IPv6, utiles plus tard)

Protocole ICMP:

Caractéristiques: Construit sur la structure des paquets IP, mais il est considéré comme un protocole sur la même couche que IP.

Rôle:

1. Transférez les messages d'erreur et autres informations qui nécessitent votre attention

2. Demande et réponse de masque d'adresse ICMP

3. Demande et réponse d'horodatage ICMP

commande tracer: diagnostiquez ces routes via le réseau et tracez les paquets

Sécurité de la couche Internet:

1. Déni de service: attaque d'éclatement (larme) / ping de mort

DOS ou déni de service distribué

Ping of Death

Principe d'attaque:

Au lieu de faire un ping tout le temps, vous pouvez faire un ping -l 10000 dans les années 2000 car le paquet de données est envoyé et un tampon de 64 Ko sera ouvert. S'il dépasse 64 Ko, un débordement de tampon se produira. Par conséquent, la pile de protocoles TCP / IP se bloquera, entraînant le redémarrage ou le blocage de l'hôte.

Méthode de détection: jugez si le paquet de données est supérieur à 65 535 octets, s'il est plus grand, alarme de détection d'intrusion IDS.

Détection d'intrusion IDS: fonctionnalités d'attaque communes intégrées, analyse et correspondance des paquets de trafic réseau et alarme si elles correspondent.

Indicateurs de détection des produits de détection d'intrusion: taux de faux négatifs et taux de faux positifs.

Larme

"Teardrop" est également appelé une attaque fragmentée, c'est un moyen typique d'utiliser le protocole TCP / IP pour effectuer une attaque par déni de service.

Puisque le nom du premier programme à implémenter cette attaque est Teardrop, cette attaque est également appelée "larme".

Principe d'attaque:

Exemple de partage 1-1025 1026-2049 2049-3073

Après l'attaque 1-1025 1000-2049 2049-3073

Un écrasement ou un débordement s'est produit lors de l'acceptation de la réorganisation de l'hôte, ce qui a bloqué la pile de protocoles

Méthode de détection: analysez le paquet de données fragmenté reçu et calculez si le décalage de fragment (décalage) du paquet de données est incorrect.

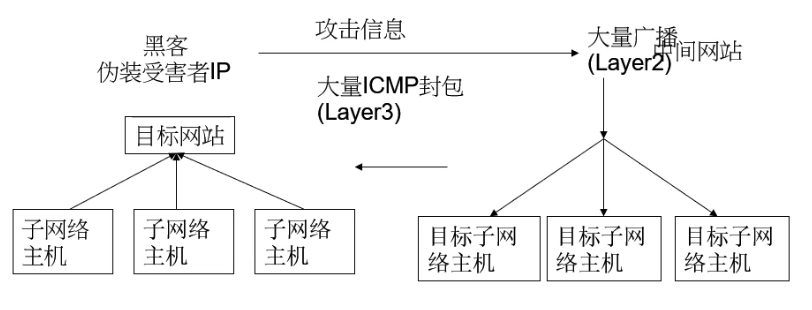

Attaque de Schtroumpf

Mettre l'accent sur les méthodes d'attaque

Principe d'attaque:

Le pirate envoie un grand nombre de paquets de diffusion au site Web intermédiaire en forgeant l'IP du site Web cible. En supposant qu'il y a 10 000 hôtes sur le site Web intermédiaire, une réponse sera reçue après l'envoi de la diffusion et la réponse sera envoyée au site Web cible, ce qui obligera l'hôte du site Web cible à recevoir une grande quantité de réponse d'écho. Le paquet a été abandonné par DOS.

Utilisez principalement la demande d'écho dans ICMP pour recevoir la réponse.

2. Usurpation d'identité: usurpation d'adresse IP

3. Écoute: renifler

4. Falsification: falsification de paquets de données IP

Sécurité de la couche transport: