20199134 2019-2020-2 « attaque réseau et la pratique défense » semaine de travail 4

1. Le contenu pratique

1.1 réseau Sniffer

1.1.1 définitions

Réseau informatique interface à l'aide sniffer réseau intercepté paquets de données vers d'autres ordinateurs, afin de surveiller efficacement les informations contenues dans le flux de données. Etant donné que les paquets de données capturées par l'intermédiaire du traitement de paquets sont des données binaires, il est également combiné avec une technique d'analyse de protocole de réseau.

1.1.2 Principe

À l'heure actuelle, la couche de liaison LAN filaire et réseau sans fil les plus populaires protocoles comme Ethernet et une connexion WiFi. Avec la technologie sniffer sur Ethernet comme exemple pour expliquer. réseaux Ethernet en réseau partagé et commuté lors du déploiement du réseau local. connexion réseau partagé à l'aide d'un moyeu, l'utilisation d'un des composants de commutation de réseau interactif, le transfert de données à travers le commutateur.

1.1.3 mode renifleur

1) adresse MAC attaque d'inondation 2) usurpation d'adresse MAC 3) d'usurpation ARP

outils 1.1.4

Le plus couramment utilisé sur UNIX comme les plates-formes, y compris le développement des bibliothèques de Ethereal, tcpdump et Wireshark. Il existe des versions de la greffe correspondante sur UNIX comme les plates-formes sur les plates-formes Windows, en plus de snifferPro et ainsi de suite.

1.1.5 Précautions

1) la topologie du réseau de sécurité: pour essayer le segment de réseau raisonnable pour rendre le paquet réseau est transmis uniquement à l'hôte cible. Pour plus fine segment de réseau, un réseau renifleur moins d' informations peuvent être collectées.

2) ou statique table de mappage de port MAC- ARP à la place de mécanismes dynamiques: en définissant une table ARP statique en correspondance hôte important ou une passerelle, et en définissant une table de mappage de port statique Mac- sur l'interrupteur, peut être évité en utilisant l' usurpation d'adresse MAC, ARP spoofing.

3) en évitant l'utilisation du protocole mot de passe de réseau de transmission ou des informations sensibles: solides protocoles de réseaux alternatifs sûrs.

1.2 Protocole d'analyse

1.2.1 Principe

couche de protocole réseau d'analyse par couche du protocole de réseau analyse bottom-up, des fragments de paquets IP simultanément recombinantes et des sessions TCP, analyse syntaxique, et le haut des données de la couche d'application et les informations stockées sur tous les champs d' en- tête de la couche réseau.

Décompressez le paquet de données comme suit:

1.2.2 technologie

Dans le logiciel open-source tels que tcpdump, Wireshark, Snort a une implémentation de code source correspondant.

2. La pratique

2.1, tcpdump

Tcpdump utiliser un logiciel open source pour accéder au site www.tianya.cn processus sur cette machine renifler, répondre à la question :? leur adresse IP lorsque vous visitez le site www.tianya.cn page d'accueil, le navigateur accédera à la fois le nombre de serveurs Web Qu'est-ce?

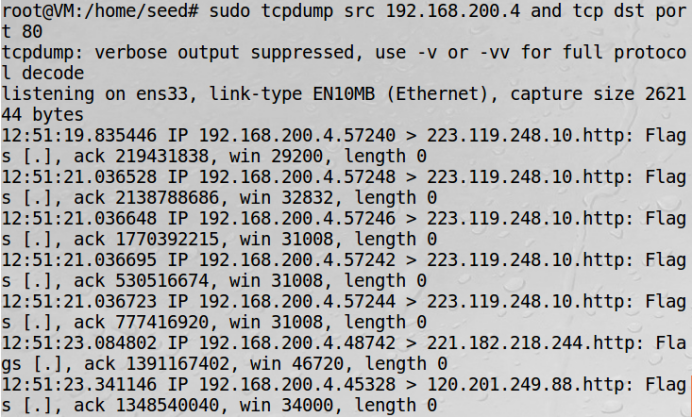

Exécutez la commande tcpdump src 192.168.6.8 et le port 80 tcp dst

En appuyant sur les résultats, lors de la visite tianya.cn dans, l' accès au serveur Web comme suit:

223.119.248.10 de Hong Kong, China Mobile

221.182.218.244 de la ville de Haikou, province de Hainan, China Mobile

120.201.249.88 passer de la ville de Dandong, province du Liaoning, en Chine

2.2, Wireshark

Wireshark telnet pour se connecter sur les BBS locaux reniflant et analyse de protocole. 1) adresse IP et le port serveur BBS? 2) le protocole Telnet est comment transférer le nom d'utilisateur que vous avez entré le login du serveur et le mot de passe? 3) comment utiliser paquet analyse renifleur Wireshark, et d'obtenir un nom d'utilisateur et mot de passe de connexion?

(1) Wireshark ouvert, capturé dans la barre de menu -> Options, sélectionnez la carte WLAN

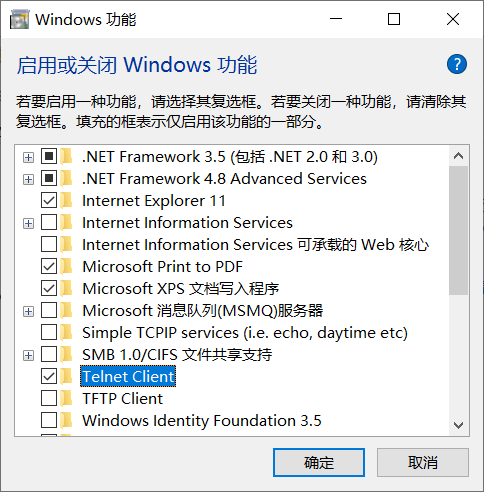

(2) Ouvrez le service telnet (win10 est désactivé par défaut), Panneau de configuration -> Activer ou désactiver les services Windows -> vérifier Telnet

(3) dans le telnet borne d'entrée bbs.fudan.edu.cn Forum

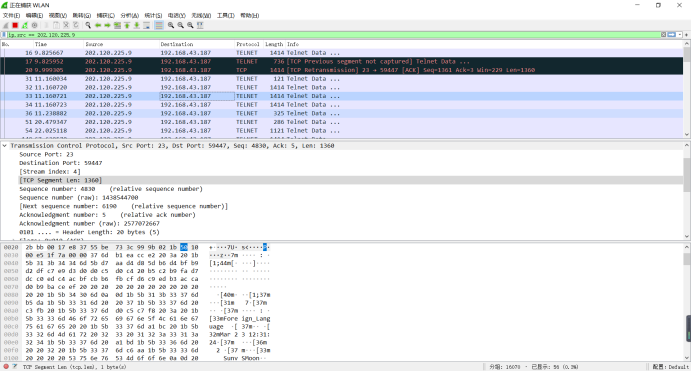

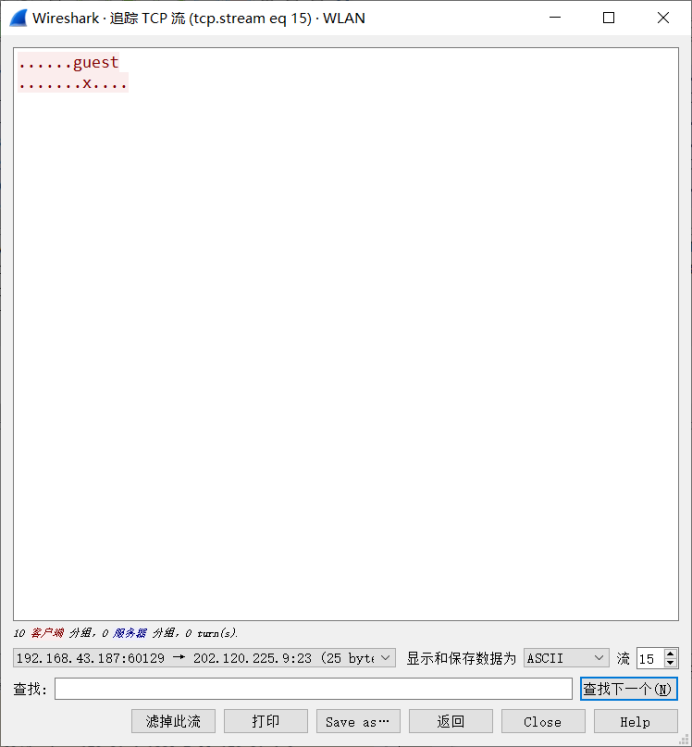

vous pouvez voir l'adresse IP 202.120.225.9 (4), le port 23, entrée dans l'invité

Lorsque le protocole Cleartext Telnet utilisé dans la transmission du nom d'utilisateur et mot de passe. Suivi des flux TCP, nous pouvons voir l'invité de nom d'utilisateur, le mot de passe est vide

2.3, réseau de décodage balayage

L'objectif est analysé par des objets à cinq différents types de scans de ports hôtes un honeypot. Il convient de noter que l'analyse du trafic scan de port dans ce cas pas de la capture « sauvage », mais il a délibérément construit, dans le but de ces études de cas d'entrée de gamme défi dans le seul but de l'étude et de formation.

détecteur d'intrusion réseau -snort capturer le trafic pour chaque réseau de numérisation et stocker tcpdump format binaire fichier journal. Cette tâche difficile pour chaque groupe de 5 scans de deux fichier journal sélectionné au hasard pour analyser ces deux documents, les réponses aux questions, et d'écrire une analyse expérimentale détaillée. Grâce à ce défi, vous pouvez apprendre à utiliser la technique de capture de paquets, ainsi que l'utilisation d'outils de décodage de paquets tepdump ou des compétences d'analyse de paquets réseau Wireshark.

1. Quelle est l'adresse IP de l'hôte d'attaque?

2. Quelle est l'adresse IP du balayage de réseau cible est?

3. Cette affaire a été ouverte par l'utilisation de ces outils d'analyse du port scan? Comment avez-vous déterminé?

4. fichier journal que vous analysé, l'attaquant utilise une méthode de balayage qui, quel est le balayage du port de destination, et décrire comment cela fonctionne.

5. trouve sur le honeypot ports ouverts?

6. Question bonus: Quelle attaque le système d'exploitation de l'hôte est?

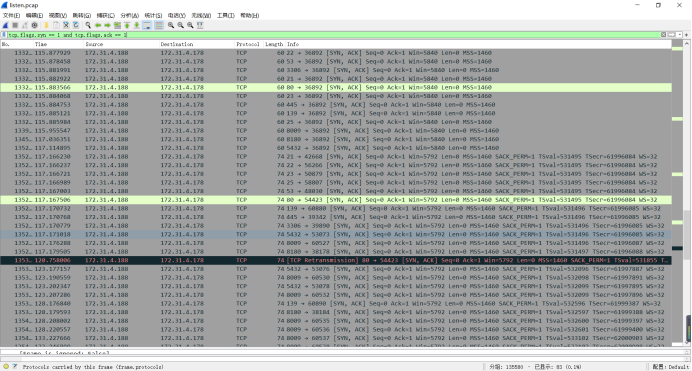

(1) part de la leçon de classe listen.pcap nuage télécharger le fichier, ouvert avec Wireshark

menu Statistiques bar -> Conversation -> sélectionnez IPV4

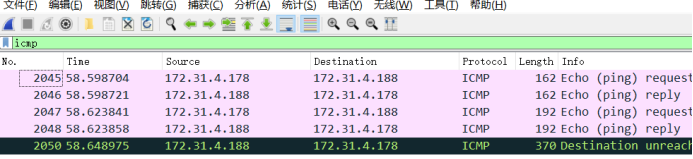

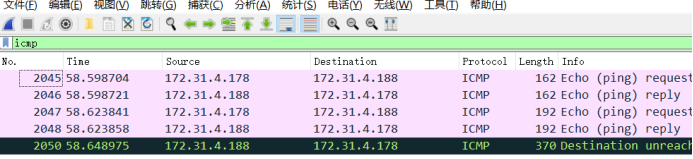

Seul un grand nombre de paquets de réseau dans les deux sens entre 172.31.4.178 et 172.31.4.188

172.31.4.178 peut être déterminée attaquant, 172.31.4.188 est l'hôte cible en cours de balayage.

(2) l' analyse par fichier outil de reniflement de wireshark de PPCE, elle peut être tirée par l' outil de balayage de ports nmap

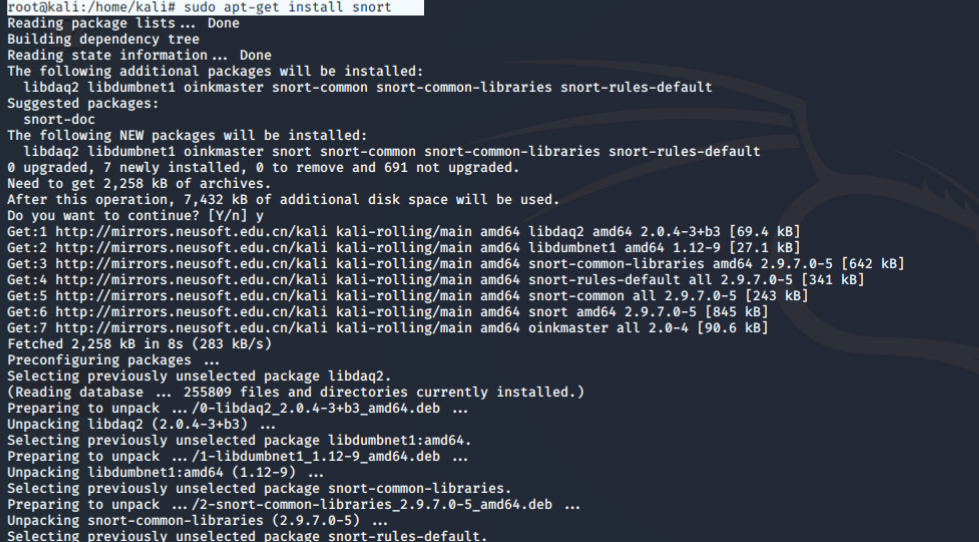

APT-GET Snort l'installation du SUDO

le chmod 777 le sudo /etc/snort/snort.conf

le listen.pcap collé dans le fichier / home / kali dans

sudo snort -Une console -q -u snort -c /etc/snort/snort.conf - r /home/kali/listen.pcap

On peut voir l'aide d'un NAMP de balayage lancé.

(3) le criblage ARP dans Wireshark

On peut voir l'avion d'attaque hôte balayaient nmap -sP 172.31.4.178 par paquet arp

les paquets ICMP ont trouvé interaction filtré, les instructions de ping ICMP de balayage, à savoir nmap -sP 172.31.4.188 a

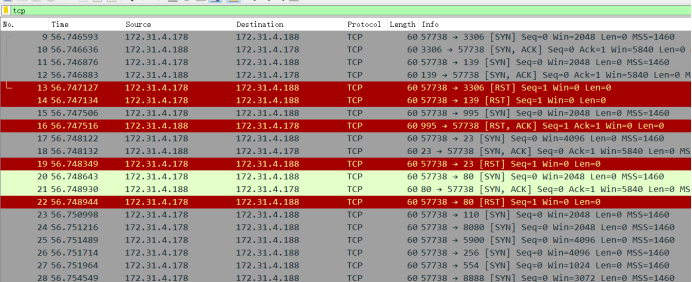

observé un grand nombre de paquets ont été scannés Machine d'attaque TCP SYN scanne le nmap -sS 172.31.4.188

(4) dans le miel celles trouvées sur le port hôte des boîtes de conserve est ouvert

tcp.flags.syn == 1 et tcp.flags.ack == 1

21,22,23,25,53,80,139,445,3306,3632,5432,8009,8180 que ces ports sont actifs

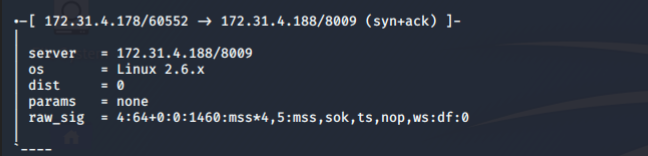

(5) Quel est le système d'exploitation hôte attaque

P0f outil détectée par le système d'exploitation pour attaquer les avions, les avions d'attaque pour détecter le système d'exploitation pour le Linux 2.6

3. Les problèmes et les solutions rencontrées dans l'étude

- Question 1: installation de snort échoue

- Problème 1 Solution: Mise à jour la liste des sources sudo apt-get update

- Question 2: Mise à jour de la mise à jour apt-get de la liste des sources échoue aussi

- Problème 2 Solution: erreur, trouver beaucoup de solutions, mais aucun de sorte que, obtenir longtemps, le honeypot et les drones ont été ouverts avec succès mis à jour.

4. Résumé de la pratique

Dans la pratique, j'ai rencontré un problème de fosse étrange est vraiment difficile à résoudre, ne peut pas résoudre les déchets d'une demi-journée ou trop exercer ma patience.

Documents de référence

- [ « Attaque du réseau et de la technologie et de la pratique de défense. »]