En primer lugar, la arquitectura orientada al servicio (SOA Arquitectura Orientada a Servicios)

RPC significa proceso remoto de llamadas, llamada a procedimiento remoto.

No importa qué tipo de datos se debe convertir a binario transmitido en la red. El objeto serializado en llamados objetos binarios, los objetos se conoce como deserialización recuperación binario.

Arpillera es mucho más alta que la eficiencia java serialización incorporado.

O convertido en XML JSON

HttpClient Http petición enviando

dos estilo principal enlace de URL, es un estilo RPC, uno es el estilo REST.

El servicio RPC nombre de la interfaz url indicado requerir un parámetro de llamada remota en la petición HTTP directamente, los parámetros de servicio necesarios;

la solicitud REST Http por el puesto de trabajo correspondiente, GET, PUT, DELETE crud correspondiente para completar la operación.

posteriores a la creación, el acceso a la información GET, PUT actualización, eliminar eliminar

sistema de la arquitectura de aplicaciones distribuidas para la demanda de la lógica de negocio reutilización es muy fuerte, la parte superior de negocios quiere pedir prestado una empresa de servicios subyacentes existentes para construir rápidamente aplicaciones cada vez más ricos. tráfico público se escindió, una forma común de servicio, código de seguridad y la lógica mayor grado de multiplexación, a la duplicación evitar creado, este diseño se llama SOA.

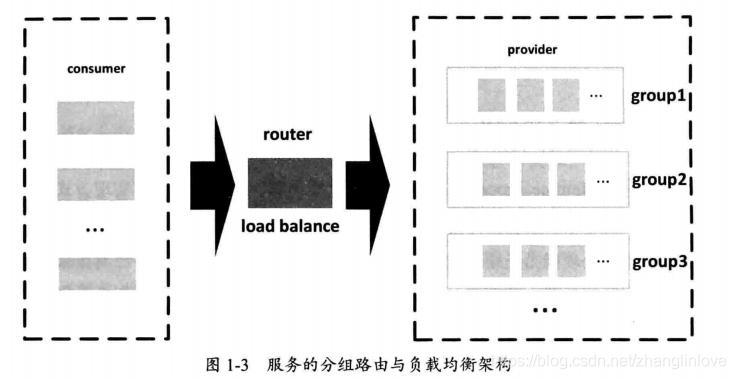

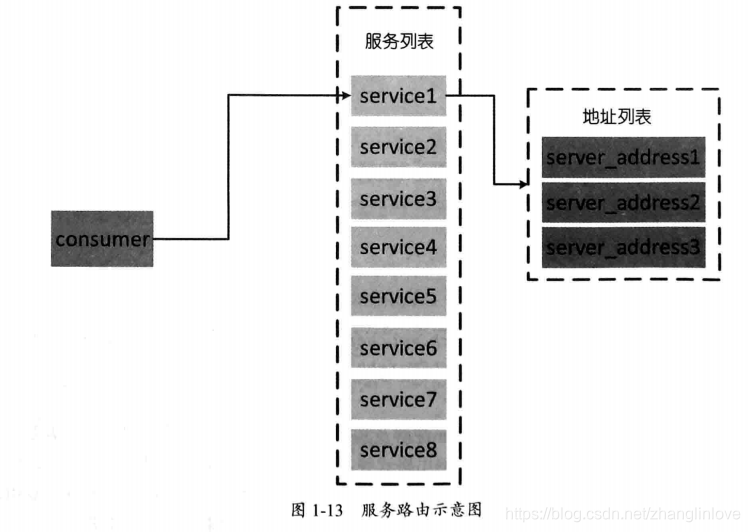

Petición llega, la solicitud se distribuye uniformemente en el servidor back-end, un balanceo de carga del servidor de la lista de direcciones correspondiente al servicio por los correspondientes algoritmos y las normas de ajuste, seleccione para acceder a un servidor, este proceso se llama equilibrio de carga servicios.

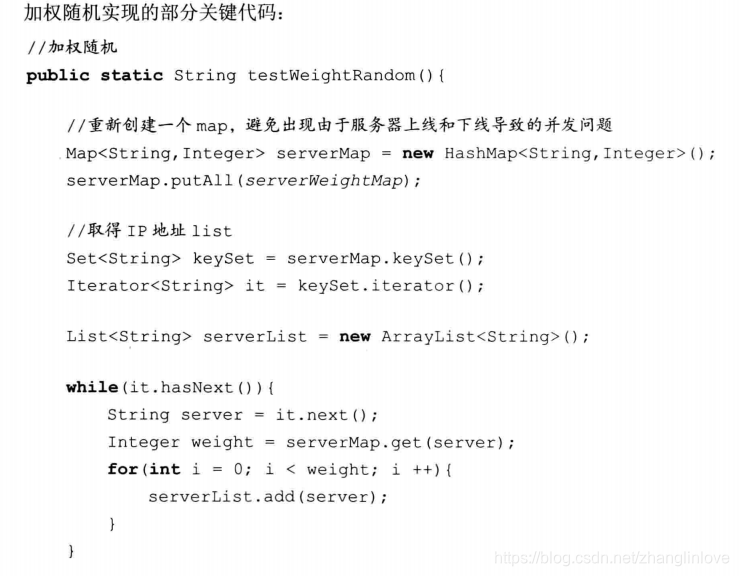

algoritmo de balanceo de carga común incluye un método de votación, un método aleatorio, el hash dirección original, ponderada por turnos, método aleatorio ponderado, el método de conexión mínima o similares.

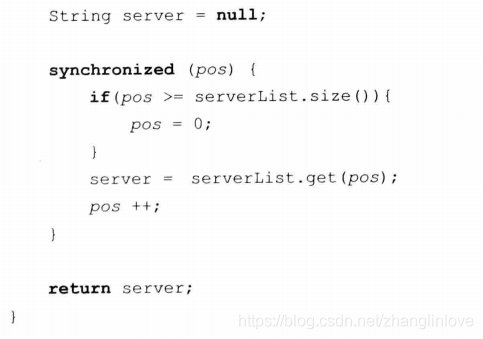

método de sondeo (Round Robin): solicitudes de giro asignados secuencialmente al servidor backend, el servidor equilibrada tratada, y no importa el número real de conexiones de la carga del servidor. (Necesidad de ahorrar el lugar de votación, es necesario cerradura, lo que afecta el rendimiento del sistema)

al azar (Random): Dependiendo del tamaño del valor de la lista de servidores de servicios de fondo de una seleccionada al azar, sobre la base de la teoría de la probabilidad y la estadística, como el número de, cada vez más cerca promedio distribuir el tráfico al servidor de fondo.

Dirección original Hash (Hash): Obtener la dirección IP accesible por el cliente, un valor obtenido mediante un algoritmo de hash, la lista de servidores operación de longitud de módulo con el valor,

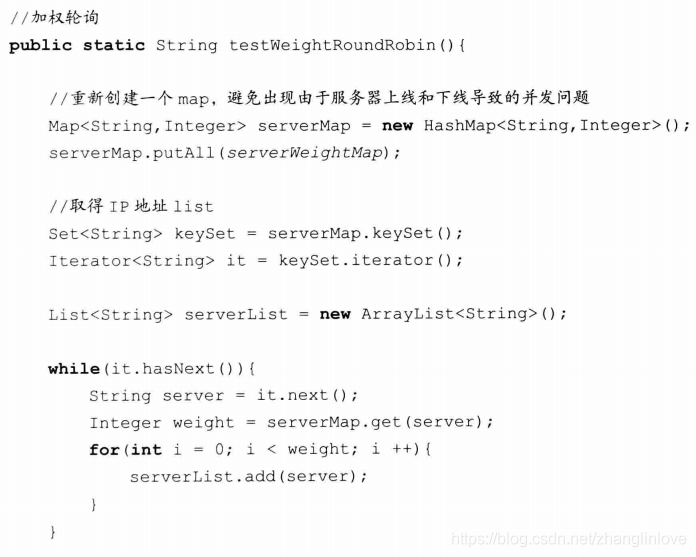

método round robin ponderado (Peso Round Robin): un alto perfil, configuración de la máquina de carga baja de mayor peso, más solicitudes autorizados, configuración de carga baja de la máquina se reduce.

método aleatorio ponderado (Peso Random): Dependiendo de la configuración y la carga de servidor de fondo, los pesos configurar diferentes.

método de conexión mínima (menos de conexión): peticiones al servidor backend rápido o lento, dependiendo de la conexión, seleccionar el número mínimo de conexiones al servidor para procesar la solicitud.

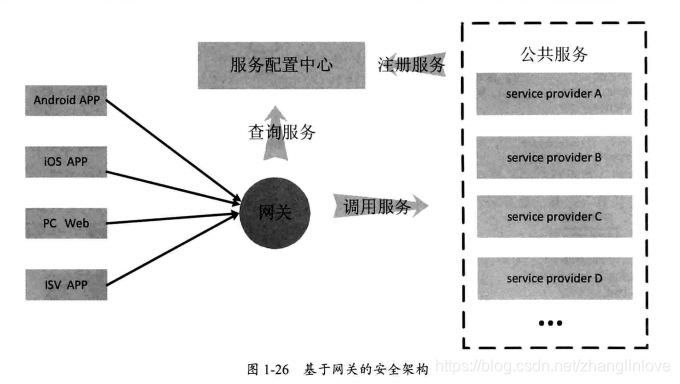

servicios de puerta de enlace

En segundo lugar, la infraestructura del sistema distribuido

sesión distribuida: el almacenamiento unificado en una sesión de caché distribuida, puede garantizar una alta lectura y el rendimiento de escritura.

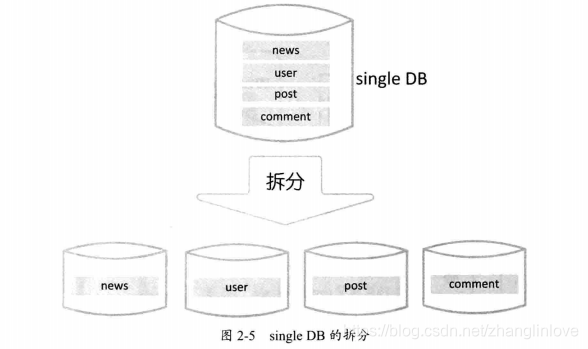

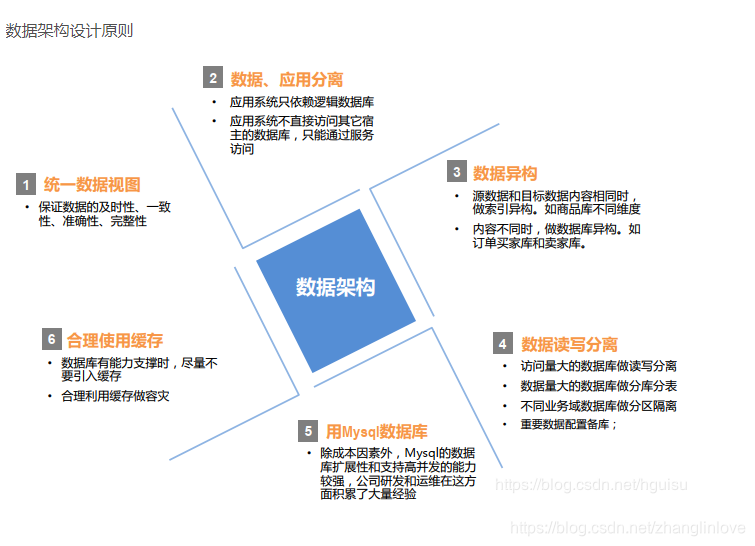

MySQL ampliar

una división de negocios

2, la estrategia de replicación

con el aumento del tráfico, el aumento de la presión de una biblioteca, puede copiar los datos a un servidor de base de datos, MySQL Cluster mediante el acceso a cualquier servidor, puede leer los mismos datos.

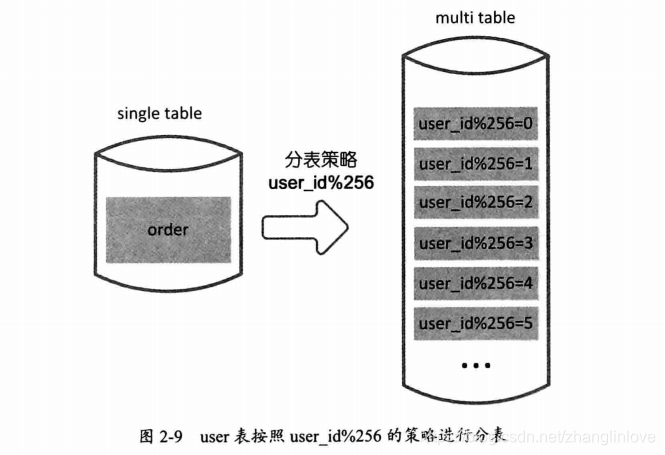

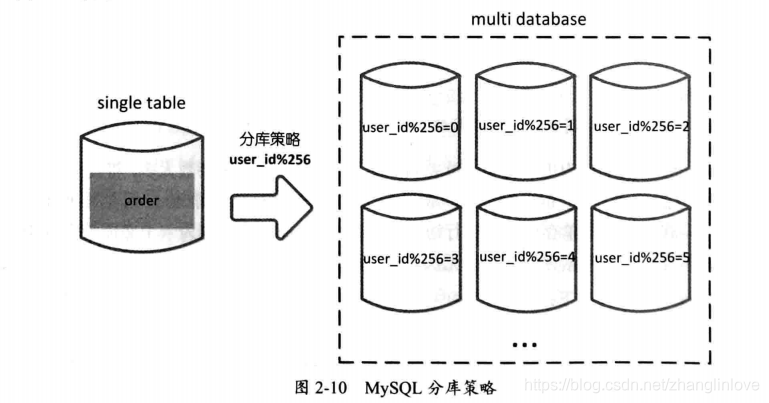

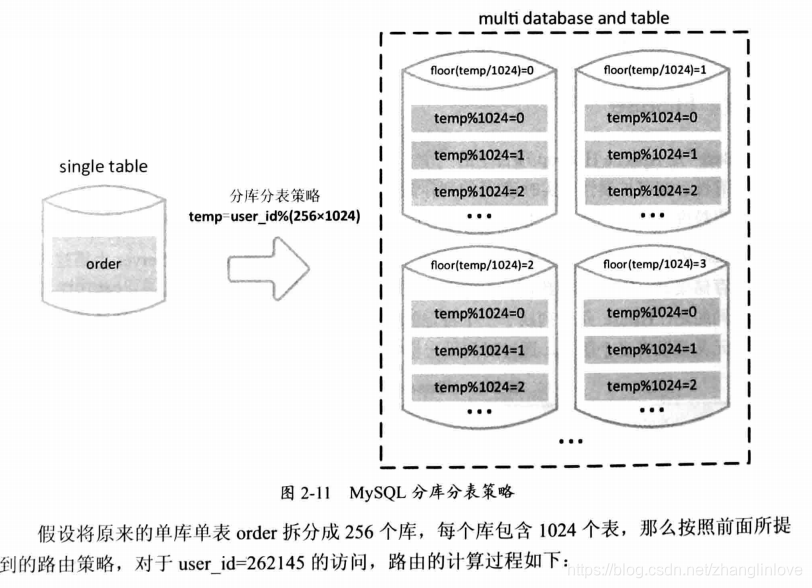

3, sub-biblioteca subtabla

cuando el número de registros en un solo nivel de la tabla de base de datos de decenas alcance de millones o incluso cien millones y la base de datos se enfrenta a una extremadamente altas necesidades de acceso simultáneo por hacer para ampliar la capacidad de manejo de la mesa.

Reducir el número de registros en una sola tabla para reducir el tiempo requerido para la consulta, la base de datos proporciona un rendimiento.

Subtabla puede resolver una consulta de datos de una sola mesa es un problema de eficiencia demasiado grandes, reducidos, pero no puede resolver simultáneas de lectura y escritura. Dividir la base de datos para mejorar la función de escritura de la base de datos, que es la sub-bibliotecas.

3, la arquitectura de seguridad de Internet

algoritmos de seguridad incluyen digerir algoritmos, algoritmos de cifrado simétrico, algoritmo de cifrado asimétrico, información de codificación.

algoritmo de compendio: MD5, SHA, Base64 (reversible, la inseguridad)

algoritmo de cifrado simétrico (clave secreta y de seguridad): DES, 3DES, AES

algoritmos de cifrado asimétrico: requiere dos llaves, unas claves públicas, una clave privada . algoritmo RSA para

las firmas digitales: MD5withRSA, SHA1withRSA

certificado digital incluye el nombre de un objeto, la fecha de caducidad del certificado, la autoridad de certificación, la autoridad de certificados de firma digital de clave pública, objeto algoritmo de firma

4, la estabilidad del sistema

de análisis de registros comandos utilizados comúnmente: 1) para ver el contenido del archivo ab.txt CAT;

2), el archivo de visualización de la página access.log menos;

3), muestra la cola -f archivo del archivo Este parámetro se utiliza para el crecimiento del monitor; -n. posiciones de línea Número Número leen desde el archivo especificado -f -N2 la cola access.log;

. 4), la cabeza cabecera del archivo de visualización -n20 access.log;

5), ordenar el contenido de acuerdo con el tamaño de los valores numéricos tipo -n dispuestos -k -t -r parámetro especifica el separador de columna en el orden inverso para ordenar -k 2 Ordenar -t '' -n el access.log

. 6), los recuentos de caracteres el número de bytes -l -c estadísticas estadísticas estadísticas número de filas de caracteres -m estadísticas -w palabras -l el WC access.log

7), el número de filas o hileras repetidas -c -count se muestra la vista repetida al lado de cada columna;. -u o filas -Único muestran sólo una vez; -d o solamente -repeated mostrar recurrentes filas uniq por el estilo | uniq -c -u

8), -c cadena de búsqueda: mostrar el número total de filas para ser emparejados; -n: mostrar el número de línea; -color: el encuentro con el contenido destacado en color grep -c qq access.log programa de apoyo a las expresiones regulares

9), el archivo Buscador Buscar un camino -option [-print] [-exe Comando -OK C] {};

ruta: comando find para encontrar la ruta del directorio; -print: hallazgo archivo de salida comando correspondiente a la salida estándar; -exec: archivo de comandos shell de comandos hallazgo coincide con el parámetro dado

-name nombre de fichero # busca el archivo llamado nombre de fichero

. -Imprimir encontrar las impresiones de todos los archivos en el directorio actual

de la Búsqueda ./name/log -nombre access.log

10), archivar -c: establecer el archivo comprimido; -f: especifica el nombre del paquete; -v: muestra todos los procesos

de alquitrán cf AA dios archivo tar

tar xf aa.tar

11), la url herramienta para acceder a la

curvatura [opción] [url]

-A / -user-agente proporcionado a un servidor de agente de usuario

-b / -cookie <name = string / file> cookie de cuerda o posición de lectura de archivos

-c / -cookie-jar después de la operación se escribe en el archivo de cookies en

-C / -Continuar-al punto de interrupción revoluciones

información -D / -dump-cabecera de la cabecera se escribe en el archivo

-e / -referer URL

-f / -a prueba http no se muestra error cuando la conexión falla

-o / -output escrito en el archivo de salida

-O / -remote-nombre se escribe en el archivo de salida, el nombre de archivo a distancia retenido

-r / -range recuperados de la rangos HTTP / 1.1 o byte servidor FTP

-s / - el modo de silencio en silencio. ¿Hay algo que no se emiten

en archivos -Subir -T / subir archivos

-u / -user <usuario [: contraseña ]> conjunto de usuarios del servidor y la contraseña

rizo http://www.linux.com >> linux.html (usar el linux redirección Guardar)

rizo -o linux.html http://www.linux.com (rizo puede utilizar el incorporado en la opción: -o (en minúsculas) para guardar la página)

rizo -o / dev / null -s {HTTP_CODE% w } www.linux.com (página valor de retorno de prueba)

12 es), Cut

-d separador personalizado, fichas predeterminadas.

El -f -d y juntos, especifican qué áreas mostrar

corte: de alguna manera dividiendo línea del archivo de acuerdo con la

song.txt gato | corte -f 1 -d " "

5, el análisis de datos

capítulo para introducir y resolver el problema:

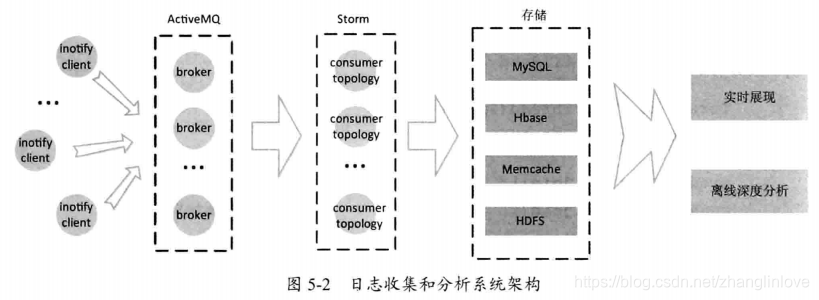

1), sistema distribuido arquitectura del sistema de recopilación de registros;

2), en tiempo real el análisis de datos de streaming por la tormenta;

3), análisis de datos fuera de línea por hadoop, por Colmena almacén de datos;

4), los datos de importación HDFS bases de datos relacionales, se ha introducido en los datos de HDFS en una base de datos relacional;

5), analizará los datos presentados al usuario en la forma de un patrón bueno.

Antes de análisis de datos, tiene que iniciar sesión primero en los sistemas operativos a recoger personalmente. Recogerá buenos datos se envía a un sistema unificado para el análisis y procesamiento, filtrar el contenido valioso, visualización espectáculo.

Para la recopilación de registros, la forma más común es el sondeo. Al establecer un intervalo de tiempo, se lee continuamente el archivo hasta la cola. API mecanismo de Inotify para detectar cambios en el sistema de archivos. Inotify ser utilizado para detectar un único archivo, el directorio completo se puede detectar. Cuando la detección de objetos es un directorio, el directorio en sí y los contenidos del directorio se convertirá en el objeto de detección.

El propósito de este mecanismo es que aparezca cuando se producen determinados eventos espacio del núcleo, se puede notificar inmediatamente al espacio de usuario. Para ayudar a hacer los consumidores operación específica.

Ocho etapas del desarrollo de los patrones de diseño arquitectónico

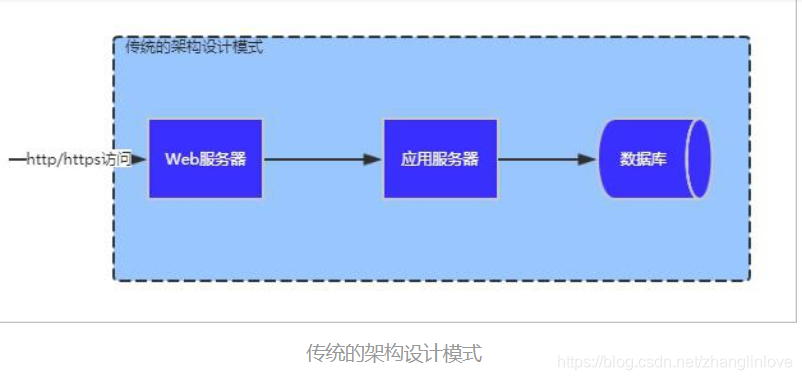

primera etapa, son los patrones tradicionales de diseño arquitectónico etapa temprana de desarrollo

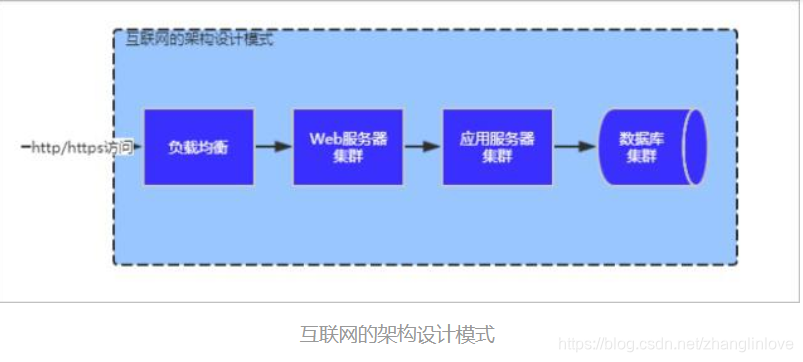

La segunda etapa es el modo de diseño arquitectónico de productos de Internet prevaleció

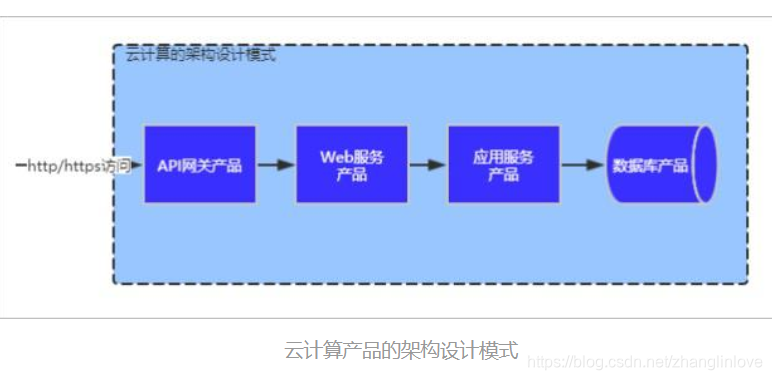

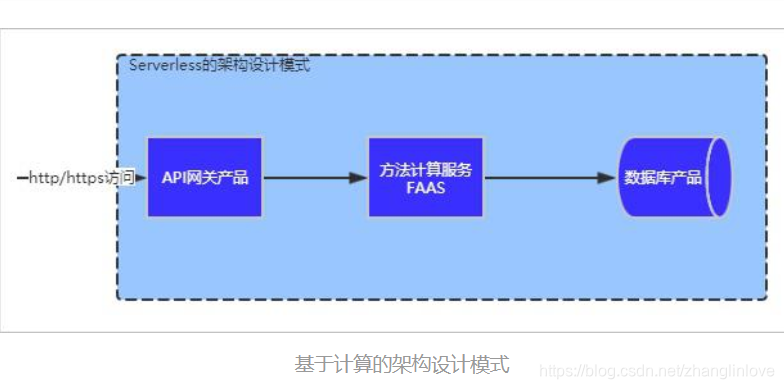

tercera etapa, el cloud computing modelo de arquitectura basado en el cálculo de la nube producto

La cuarta fase, que se calcula basándose en los patrones de diseño de arquitectura

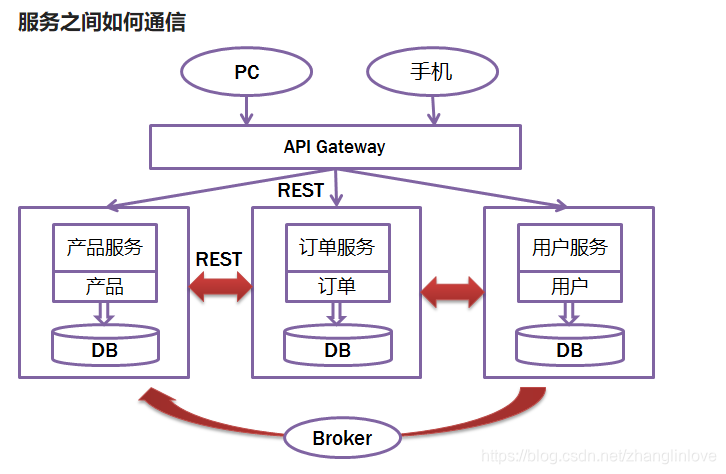

Servicios de Arquitectura micro

las ventajas del servicio de micro: un pequeño equipo puede desarrollarse por separado, pueden utilizar un desarrollo del lenguaje diferente, están débilmente acoplados; instantánea requiere expandió; cada servicio tiene su propia capacidad de micro-almacenamiento, que puede tener su propia base de datos. También puede haber base de datos consolidada.

La desventaja de la arquitectura micro-servicios: Al aumentar el número de servicios, aumenta la complejidad de la gestión; seguimiento difíciles

Nueve, 15 universal de principios de arquitectura

N + 1 Diseño: sistema de desarrollo cuando se produce un fallo, hay al menos un caso redundante

diseño rollback: Asegúrese de que el sistema es compatible hacia atrás.

Desactivación de diseño: la publicación de función se puede desactivar cualquier

diseño de pantalla: la fase de diseño debe considerar el monitoreo, en lugar de después del despliegue.

diseño de centros de datos en tiempo real

usando tecnología sofisticada

aislamiento de fallos: Evitar el negocio solo ocupan todos los recursos. interacción Evitar entre el negocio 2. Aislamiento habitación para evitar los puntos únicos de fallo

expansión horizontal: Con el desarrollo de los negocios, cuando es necesario ampliar las capacidades de servicio de la plataforma, sin tener que reconstruir el sistema de software para satisfacer las necesidades de crecimiento del negocio mediante la adición de nuevos equipos .

La compra de no básicos

de hardware uso de materias primas

rápido iterativo

de diseño asíncrono

diseño sin estado

prospectivo de diseño

de automatización

Un buen diseño:

1) para hacer frente a las necesidades existentes y problemas

2) para controlar la realidad del progreso y los riesgos

3) predecir y planear para el futuro, no sobre-diseño, la evolución de la iteración y mejora.

Arquitectura de diseño análisis de necesidades: El objetivo principal es la arquitectura clara para resolver el problema actual, para estudiar las demandas del lado de la demanda.

Cómo empezar a diseñar una arquitectura: Negocios -> características -> tecnología -> Introducción a la arquitectura diagrama de

arquitectura empresarial de la determinación de la estructura general, los procesos básicos, es el marco estratégico superior que incluye la planificación de negocios, módulos de negocio, procesos de negocio, todo el sistema la división de negocios, el diseño del modelo de dominio, la realidad de la empresa transforma en objetos abstractos. Todos los sistemas de diseño de principios para resolver problemas de negocios debe ser el objetivo final, desde el negocio actual de la tecnología de infraestructura sentimientos tienden a dar en el sistema de foso, no se basan en cualquier operación realizada caprichosa arquitectura de la intimidación.

Arquitectura de la aplicación: determinación de la distancia subsistema de funciones y soluciones división: Esta aplicación es de los llamados módulos lógicos individuales o subsistemas.

Estratificado de dos maneras:

una es el componente horizontal (horizontal), el orden de procesamiento se divide de acuerdo con la aplicación de función, tal como el extremo frontal de la web en el sistema / servicio intermedio / tarea de fondo, que se divide para la profundidad operacional.

Otra sub-vertical (longitudinal), se divide de acuerdo con diferentes tipos de aplicaciones de servicio, tales como sistema de facturación se puede dividir en tres aplicación separada, que se divide en amplitud orientada a los negocios.

Arquitectura Técnica: investigación técnica para determinar la tecnología de la base del sistema de punto

Por ejemplo, queremos diseñar un sistema de servicios de micro-orden:

1. Negocio: Determinar el proceso de negocio: la determinación de los puntos y los procesos de la función clave de pedido

2 aplicación: determinar el orden de diseño de nivel superior, el módulo de sistema, que las interfaces de interfaz de protocolo en forma de exposición externa

3, técnico: para determinar qué punto de la tecnología de usar: MySQL, mongo, considerar si sub-mesa y almacenes que middleware uso.

4, los datos: cómo diseñar una estructura de tabla

5, el diseño detallado:

Había principios comunes: el principio de derecho, principio simple, evolución

principios apropiados: el líder en la industria de categoría superior

principio simple: Simple es mejor que complejos

principios evolutivos: un paso mejor que la evolución

Premisa de averiguar todos los problemas de la cara que hoy la cantidad de tráfico, qué tipo de crecimiento de tendencia, y el proceso de alta resolución concurrente, que debe ser un proceso gradual paso a paso.

Hain ley: los accidentes son el resultado de la cantidad acumulada.

Ley de Murphy: Todo lo que no superficie presenta un aspecto tan simple.

· El desarrollo de todas las cosas que usted será más largo que el tiempo de espera.

· Mal algo va a salir mal, saldrá mal.

Si usted está preocupado por una situación ocurre, entonces es más probable que ocurra.

Esto requiere que tengamos la capacidad técnica para investigar, tener fe cualquier fenómeno siguientes principios: por qué sucede esto? Se produjo en la forma de tratar? Cómo restaurar? ¿Cómo evitar? Para llevar a cabo una investigación a fondo del problema, no a causa del fenómeno de ignorar el problema no es obvio

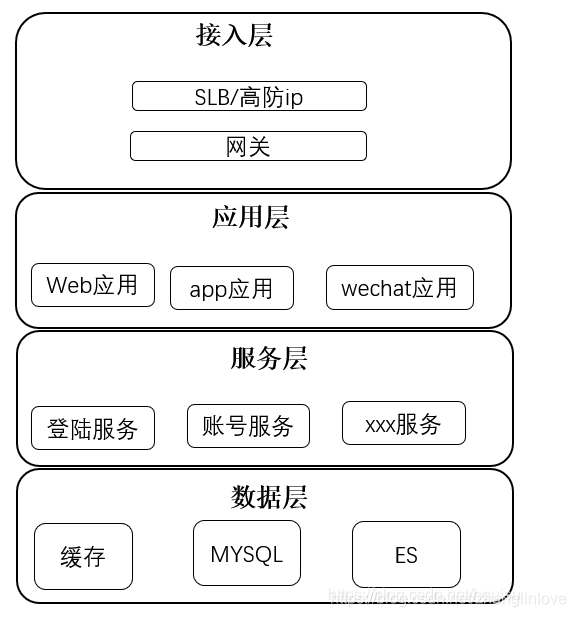

Típica arquitectura de diseño en capas:

capa de acceso: El flujo de entrada principal a través del simple

capa de aplicación: características oferta de productos directos extranjeros, tales como sitios web, la interfaz API. La capa de aplicación no contiene la lógica de negocio complejas, solamente de conversión e interpretación.

capa de servicio: El servicio de campo de un solo servicio cada subdominio, divide y vencerás.

Capa de datos: la base de datos y NoSQL, almacenamiento de archivos y similares.

Hagamos una lista de lo que el sistema actual enlaces, cada enlace es débil si el servidor de acceso de cliente, a través de muchos enlaces, cualquier parte del problema, no puede tener acceso:

capa de acceso:

. 1, secuestrado DNS: Domain Name es para https.

2, la piratería: si hay una débil adhesión, la autoridad del servidor, base de datos de autorización

. 3, los ataques DDoS: si es necesario el uso de un tráfico de acceso de alta anti-IP.

4, ataque CC: versión gratuita y de pago por separado del nombre de dominio, la puerta de enlace si las medidas de limitación de corriente y anti-cepillo.

Capa de aplicación:

1, el tiempo de inactividad del servidor de aplicaciones.

2, de servicios de aplicaciones de insectos.

3, de servicios de terceros no está disponible.

Capa de Servicio:

1, el servicio no está disponible o hay fallo

2, servicio de terceros no está disponible.

Capa de datos:

1, la base de datos del servidor de base de datos está disponible daños en el disco causada por otra

Alta disponibilidad esquema de base de

calidad de la gestión del servicio:

1, gestión de servicios estandarizados: proyecto de CMDB, servicios, servidores para la gestión unificada.

2, publicación automatizada: Publishing no afecta al usuario, mejorar el proceso de liberación, automatiza la liberación, en rollback tiempo.

3, las pruebas automatizadas: Completo automatizado pruebas en la línea después de la finalización.

4, el rendimiento de la prueba de presión: La prueba de presión del servicio, el servicio puede llevar a entender la concurrencia que permite el funcionamiento del servidor y el mantenimiento por la expansión de la alerta temprana.

5, el control de código: el entorno de prueba usando la rama de pruebas, etiqueta de versión ambiente beta, utilice la publicación línea de la etiqueta.

6, el proceso de publicación: en línea la publicación de especificación del proceso.

7, gris Publicado: Servicio gris Publishing.

8, el mecanismo de respuesta de emergencia.

monitoreo de alarmas sonoras: mecanismos

de control de tráfico 1, la red.

2, la supervisión del sistema: los recursos del servidor y supervisión relacionada con la red (CPU, memoria, etc.)

3, registro de monitorización: una colección unificada de registro (varios servicios) el seguimiento, el seguimiento (log 2).

4, aplicación de monitoreo: supervivencia puerto, el proceso toma el recurso, y otras aplicaciones FGC

5, Servicio de Monitoreo: función lógica de interfaz de servicio es normal

6, tridimensionales de datos de control de vigilancia recogieron después, a excepción de la evaluación del rendimiento del sistema, la agrupación de la flexibilidad y la escala para predecir el objetivo último es también el riesgo de que los datos de alerta temprana basados en la monitorización en tiempo real, y la conmutación por error del servidor, el ajuste automático de la carga, maximizar el uso de los recursos de todas las máquinas de racimo.

Responsabilidades Arquitecto:

1, alta disponibilidad arquitectura de diseño: incluyendo los procesos de negocio, la división módulo de combinación, diseño del marco, defectos de proceso, y por último diseño de la arquitectura, la tecnología de paso. pensamiento sistemático, a fin de cuentas, diversos factores, a futuro la arquitectura de diseño.

2, y la operación y mantenimiento de coordinación y comunicación, hecha soluciones de gestión de servicios eficientes para la gestión de la calidad del servicio de control.

3, coordinación y comunicación: comunicación entre los desarrolladores, la comunicación entre el producto, comunicaciones de marketing, operación y mantenimiento de la comunicación, la documentación y el diseño de la salida gráfica después de la comunicación.

4, regular y coordinar: asegurar sistema ordenado, un unificado, estandarizado, estable y un funcionamiento eficiente.

responsabilidades de I + D:

1), arquitecto del arquitecto involucrado en el diseño y realización de piezas según el diseño.

2), una función de auto-test para el desarrollo, la medición de la presión.

3), el desarrollo del código, el uso de herramientas o componentes se ajustan norma arquitecto. Incluyendo los estándares de codificación, los estándares de documentación.

4) código desplegado de acuerdo con las especificaciones de operación y mantenimiento de implementación.

Diez, Puerta de enlace API de

solicitud de API alcanza las necesidades de puerta de enlace para someterse a una rigurosa autenticación de identidad, autoridad de certificación, con el fin de llegar a los servicios de back-end. algoritmos de firma de apoyo, el apoyo para el cifrado SSL.

API puede ser controlada dentro del número permitido de veces por unidad de tiempo se llama.

API gateway es un servidor, sólo el sistema de entrada. Desde la perspectiva de diseño orientado a objetos, es similar al modelo de apariencia. Puerta de enlace API encapsula la arquitectura del sistema interno que proporciona una API personalizada para cada cliente. También puede tener otras funciones, tales como la autenticación, el seguimiento, el equilibrio de carga, el almacenamiento en caché, y solicitud de gestión fragmento, el procesamiento de la respuesta estática.

XI, el arquitecto de 12 la práctica

1, haga elegante y profesional manera:

1) se centran en la relación entre lo que es correcto, incluso en la disputa (la relación es todo, lo que determina qué proyectos o trabajos pueden llevarse a cabo, la gente también decidan por ti el proyecto de prioridad más alta);

2) aprender a delegar (para permitir que otros participen en la solución de un problema)

3) reconocer que la vida es un reflejo de (a tomar la vida más activa)

4) comunicación efectiva de la vida y la muerte (publicado y escuchar a positivo el impacto del discurso)

5) la integridad, la honestidad y no es sencillo (para no ofender a manera de expresar lo que quiere decir)

6) no cubra el problema

7) proporcionan servicios profesionales

8) olvidar la ofensa anterior

2, los principios de la comunicación

1) escuchar antes de hablar

2) dedicada

3) Pensamiento Positivo

4) tan pronto como sea posible para disculparse (para que otros puedan hacer ciertas cosas inadecuada o incorrecta, sofocar la autoestima disculparse el humanitaria afectada)

5) no lo hacen el defecto conduce a enojado

2.2, la estrategia de comunicación

1) decir que menos de

2) para escuchar propuestas para mejorar la cooperación

3) para comprender otras personas y sus necesidades de comunicación

3, el principio de la negociación

1) No sorprendiendo

2) no equívoca

3) delegar la autoridad pero no la obligación (ya sea que decida delegar a una persona a hacer, usted todavía tiene que ser responsable de las consecuencias de esas consecuencias)

4) dificultades para buscar ayuda

5) no encubrir el problema

6) instantánea difícil, pero también insistir en hacer lo correcto

3.2 Estrategia de Negociación

1) escuchar la voz interior

2) logrado llegar a un acuerdo

3) No buscar diferencias

4) para encontrar un terreno común

5) cuando el acuerdo no puede, que todo el mundo un poco insatisfecho con él

6) se negociará como una medida de mejora