Vista de estado de la red netstat [opciones]

Netstat es una herramienta de línea de comandos que se utiliza para mostrar información del estado de la red en sistemas Linux. Puede mostrar conexiones de red, tablas de enrutamiento, estadísticas de datos de conexión y otra información.

usar

Opciones

-a: muestra todas las opciones, incluidos los puertos de escucha y no escucha.

-t: solo muestra opciones relacionadas con tcp.

-u: solo muestra opciones relacionadas con udp.

-n: se niega a mostrar alias y convierte direcciones en números.

-l: solo enumera los sockets que están escuchando.

-p: Muestra el nombre del programa que establece enlaces relacionados.

-r: muestra información de enrutamiento y tabla de enrutamiento.

-e: muestra información extendida, como usuario, etc.

-s: Estadísticas basadas en cada protocolo.

-c [número de segundos]: ejecuta el comando netstat cada vez fijo.

Se puede usar con símbolos grep y pipe al mismo tiempo para filtrar resultados

Ejemplo

cortafuegos de gestión de cortafuegos

¿Qué es el cortafuegos?

Firewall es una herramienta para administrar firewalls de red. Proporciona control sobre funciones como el filtrado de paquetes de red y la traducción de direcciones de red (NAT). El firewall determina cómo procesar los paquetes de datos de la red que entran y salen del sistema mediante la configuración de reglas para proteger la seguridad del sistema.

Las principales funciones del firewall incluyen:

- Filtrado de paquetes: el firewall puede filtrar los paquetes de datos que entran y salen del sistema de acuerdo con reglas para controlar el acceso a la red. El filtrado se puede realizar según la dirección IP de origen, la dirección IP de destino, el número de puerto y otras condiciones.

- Traducción de direcciones de red (NAT): el firewall puede convertir direcciones IP privadas internas en direcciones IP públicas para lograr acceso a la red externa. NAT se puede utilizar para implementar acceso compartido a Internet, reenvío de puertos y otras funciones.

- Gestión de zonas: el firewall admite la definición de diferentes zonas de seguridad (zonas), y cada zona puede tener diferentes niveles y reglas de seguridad. Las interfaces se pueden asignar a diferentes áreas según el tipo de conexión de red (como cableada, inalámbrica, VPN, etc.) y se pueden configurar las reglas de firewall correspondientes para cada área.

- Gestión de servicios: el firewall puede gestionar los servicios de red y permitir o denegar el acceso a servicios específicos. Se pueden configurar reglas para permitir o denegar protocolos, números de puerto y nombres de servicios específicos.

- Registro: el firewall puede registrar registros de acceso a la red para facilitar el monitoreo y la auditoría del tráfico de la red. Se pueden configurar reglas para registrar actividad de red específica o tráfico inusual.

Descargar cortafuegos

yum instalar -y firewalld

sudo apt-get instalar firewalld

uso del cortafuegos

Activar/desactivar/activar el inicio/desactivar el inicio/verificar el estado

systemctl iniciar/detener/habilitar/deshabilitar/estado firewalld

Gestión de protección contra incendios.

systemctl status firewalld Ver el estado del firewall

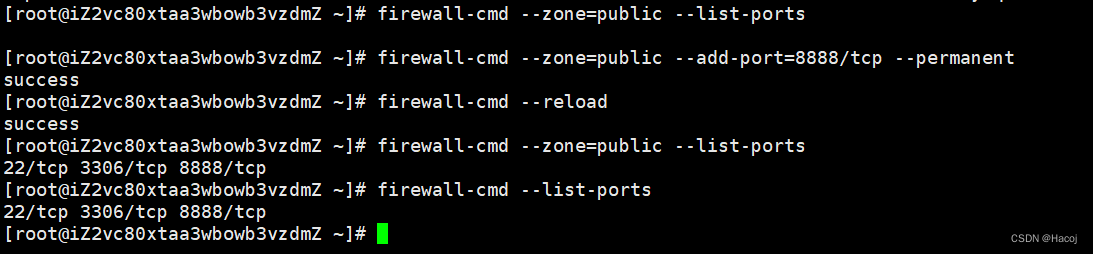

firewall-cmd --permanent --add-port=3306/tcp Permanentemente (--permanent) agregar (--add-port) protocolo tcp del puerto 3306 (3306/tcp)

firewall-cmd --reload recargar para que los cambios surtan efecto

firewall-cmd --permanent --remove-port=3306/tcp Elimina permanentemente (--permanent) (--remove-port) protocolo tcp del puerto 3306 (3306/tcp)

firewall-cmd --zone=public --query-port=3306/tcp Ver el puerto 3306, el protocolo es tcp y la zona de seguridad es pública.

firewall-cmd --list-ports Ver todos los puertos abiertos

firewall-cmd --zone=public --list-ports Ver todos los puertos abiertos en la zona de seguridad que son públicos

Ejemplo

Comprensión adicional

Varias zonas comunes en el firewall de Linux:

pública : esta es la zona predeterminada y se utiliza para la configuración de seguridad de la red en la mayoría de los casos. Contiene todas las interfaces de red configuradas y utiliza reglas de firewall para restringir los paquetes que entran y salen de la red.

inicio : esta zona proporciona configuraciones de seguridad de red más estrictas y generalmente se usa en entornos de red domésticos o de pequeñas empresas. Puede definir reglas de firewall más específicas para restringir el acceso externo a la red interna.

dmz : DMZ (Zona Desmilitarizada) es una zona de aislamiento que generalmente se usa para aislar las redes internas de las redes externas. En un firewall, las zonas DMZ proporcionan una forma segura de permitir el acceso externo a ciertos servicios o puertos mientras se mantiene aislado el resto de la red interna.

trabajo : esta zona proporciona configuraciones de seguridad de red adecuadas para el entorno de trabajo. Puede definir reglas para restringir el acceso externo a servicios o aplicaciones específicas dentro de la red interna.

externo : esta zona se utiliza para proteger interfaces de red externas, generalmente cuando se conecta a Internet. Puede definir reglas de firewall más estrictas para restringir el acceso externo a la red interna.

interno : Esta zona se utiliza para proteger las interfaces de red interna, generalmente se usa para conectar otros dispositivos u computadoras en la red interna. Puede definir reglas de firewall apropiadas para restringir el acceso externo a la red interna.

firewall-cmd --list-all-zones puede ver todas las zonas

Generalmente solo usa público