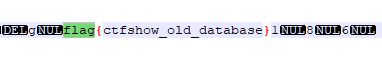

웹1

개발댓글이 제때 삭제되지 않았습니다

f12가 플래그를 얻습니다

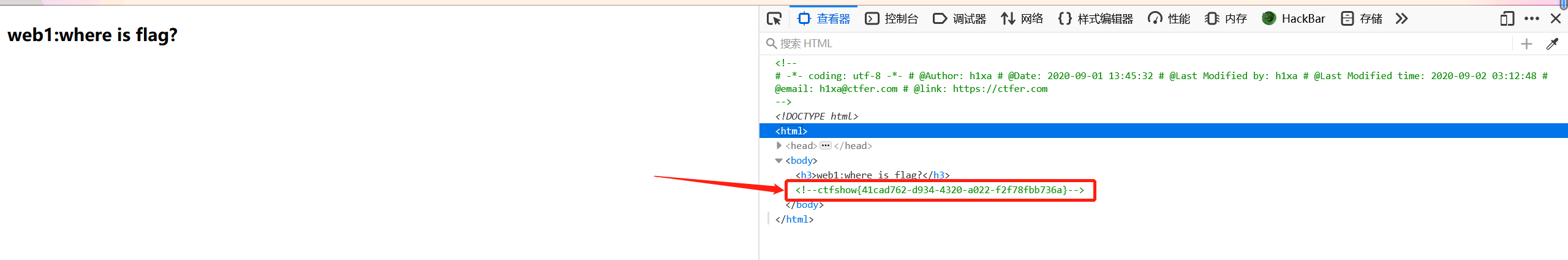

웹2

js 프론트 데스크 차단 === 잘못된 작업

소스 코드를 볼 수 없으며 f12도 작동하지 않고 마우스 오른쪽 버튼도 작동하지 않음을 보여줍니다. 여기를 선택하거나 직접 볼 수 burp抓包있도록 선택할 수 있습니다 .ctrl+u

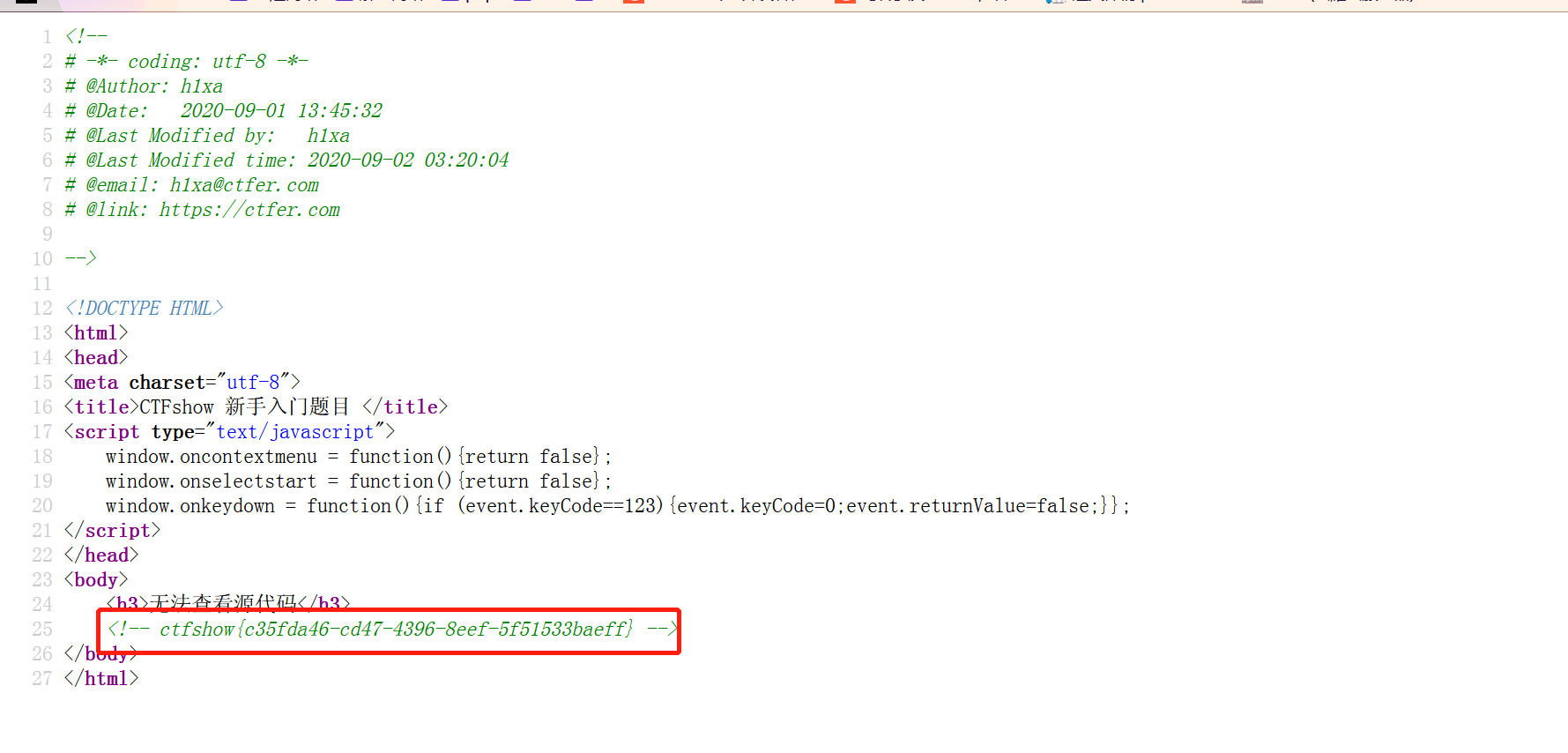

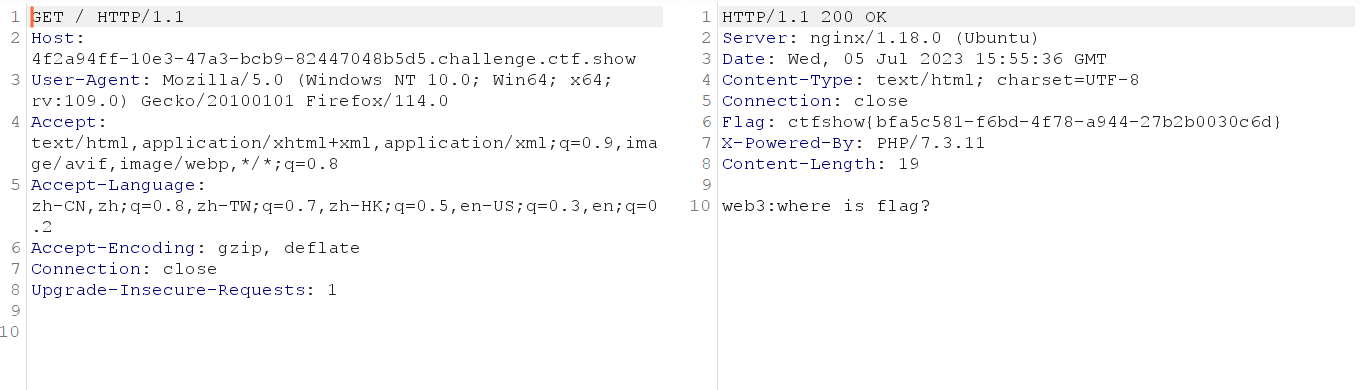

웹3

잘 모르겠을 때 가방을 들고 살펴보니 예상치 못한 결과가 나올 수도 있다.

이번에는 f12에 아무것도 없습니다. burp를 사용하여 패키지를 잡아보세요.

플래그를 가져옵니다. 플래그는 응답 헤더에 있습니다.

웹4

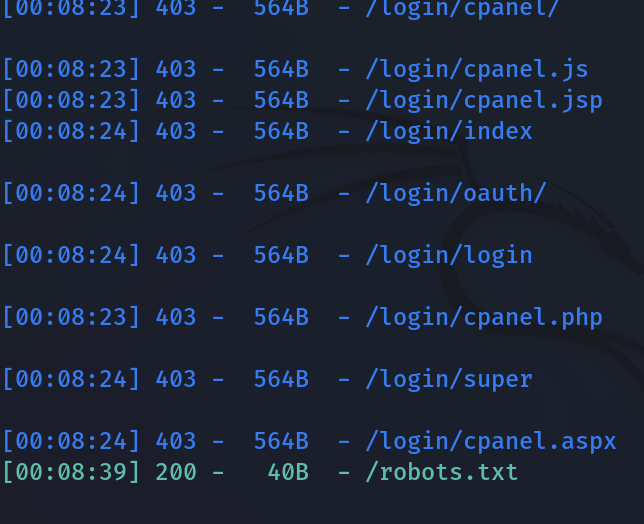

대기업의 길을 안내하기 위해 로봇에 백엔드 주소를 쓰는 사람들이 항상 있습니다.

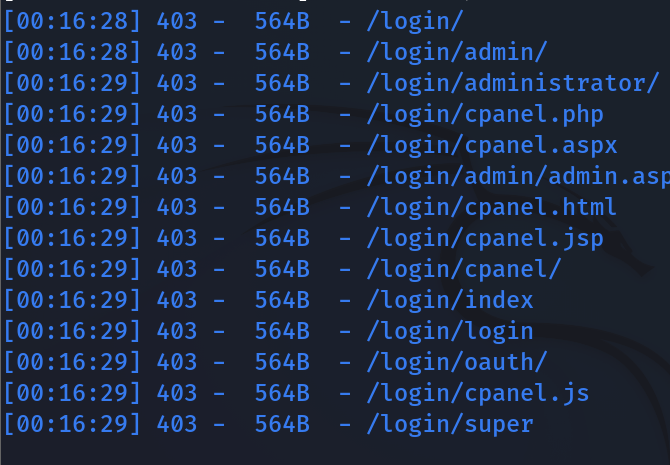

질문 시작 인터페이스는 이전 질문과 동일합니다. 질문에 힌트가 있지만 robots때로는 질문에 힌트가 제공되지 않는 경우가 많으므로 먼저 dirsearch로 검색하세요.

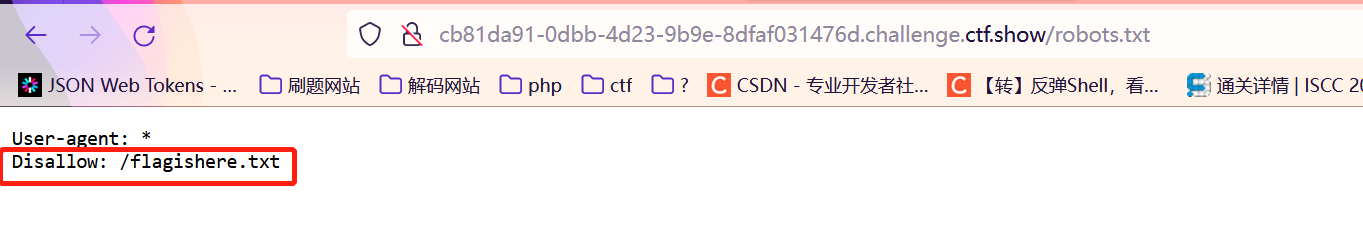

스캔한 파일이 있는데 /robots.txt, 접속해 보니 /flagishere.txt파일이 있다고 나옵니다.

/flagishere.txt파일 에 액세스 하고 플래그를 가져옵니다.

웹5

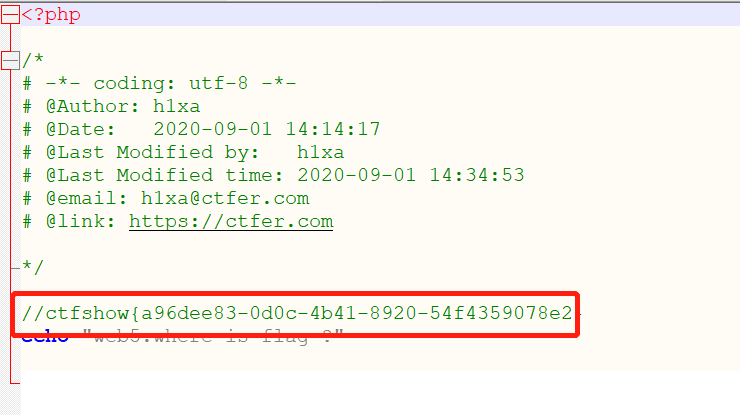

PHP 소스 코드 누출이 때때로 도움이 될 수 있습니다.

f12에는 아직 아무것도 없으며 dirsearch에서는 아무것도 찾을 수 없습니다.

제목 힌트에 따르면 phps소스코드가 유출되고, 접속 시 /index.phps파일이 다운로드 되며, 콘텐츠 열람 후 플래그를 획득하게 됩니다.

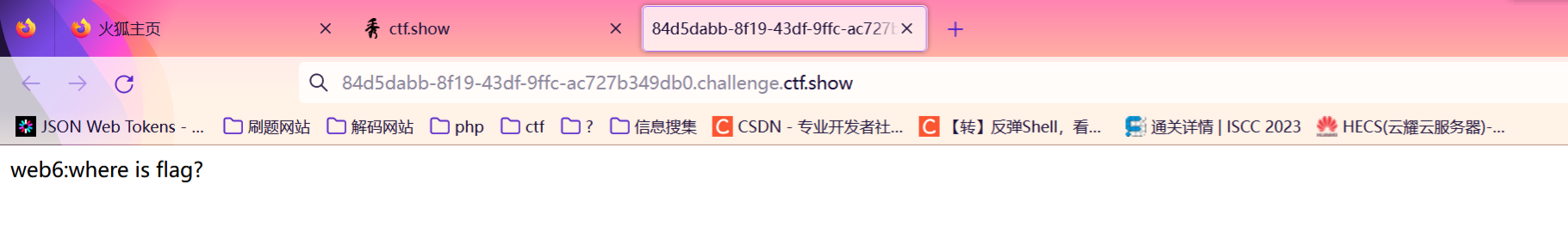

웹6

현재 디렉터리에 소스 코드의 압축을 풀고 정상적으로 테스트한 후 하루를 호출합니다.

/www.zip다운로드한 파일에 직접 액세스하여 플래그를 얻는 것으로 추측됩니다 .

웹7

버전 관리도 중요하지만 프로덕션에 배포하지 않는 것이 훨씬 더 중요합니다.

패킷 캡쳐에서 아무것도 얻지 못했습니다

dirsearch를 스캔하여 /.git源码泄露액세스한 후 플래그를 얻을 수 있는지 확인하세요.

웹8

버전 관리도 중요하지만 프로덕션에 배포하지 않는 것이 훨씬 더 중요합니다.

이전 질문과 마찬가지로 burp에서는 잡을 수 없으므로 dirsearch를 사용하여 스캔하면 됩니다.

파일을 스캔 /.svn하고 액세스한 후 플래그를 받았습니다.

웹9

웹페이지에서 오타를 발견하셨나요? 프로덕션 환경의 vim에서 빠르게 변경하세요. 아니요, 충돌이 발생했습니다.

직접 dirsearch를 스캔해봤는데 아무 것도 없었습니다.

트림 패킷 캡처에는 아무것도 없습니다.

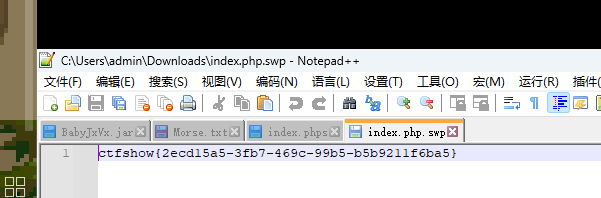

vim缓存泄露힌트, 힌트 프롬프트 , 페이로드 에 따라서만 액세스 할 수 있습니다 index.php.swp.

http://b1aecb15-06c9-48a7-996e-06bfe79cab32.challenge.ctf.show/index.php.swp

플래그를 가져오기 위해 파일을 다운로드하고 메모장으로 엽니다.

웹10

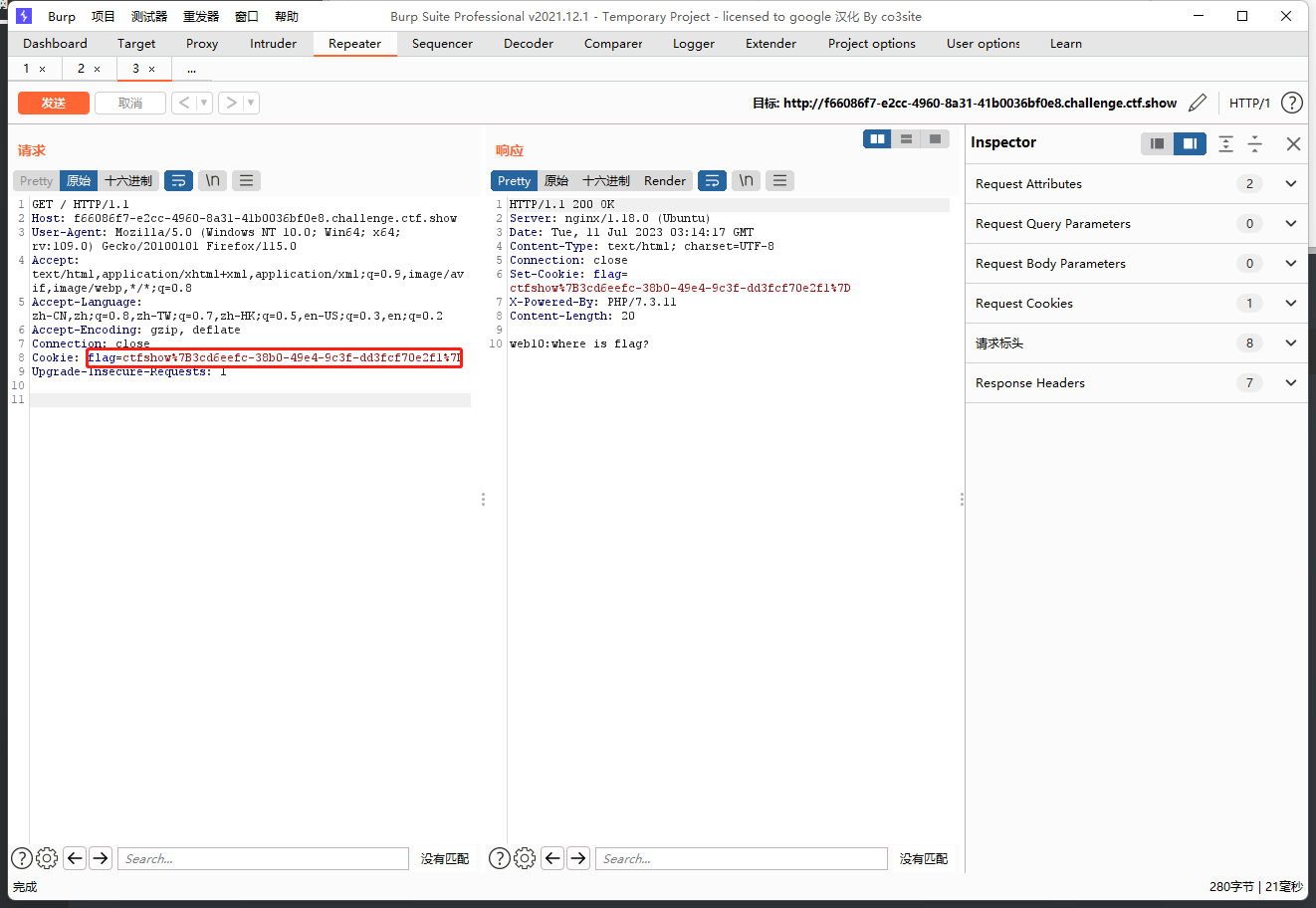

쿠키는 쿠키일 뿐이며 개인 데이터를 저장할 수 없습니다.

Burp는 패킷을 캡처하고 플래그가 쿠키에 있음을 확인합니다. URL을 디코딩하면 됩니다.

웹11

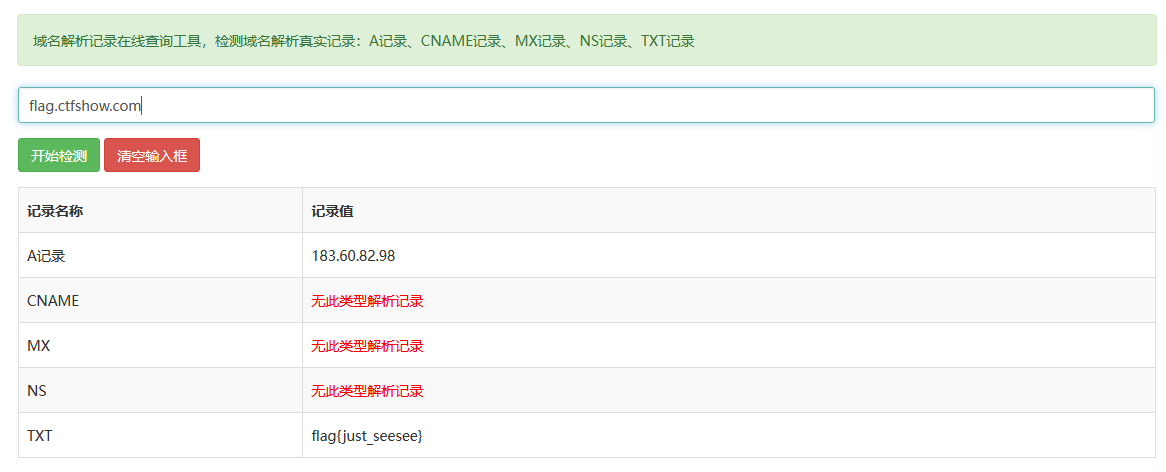

실제로 도메인 이름은 정보를 숨길 수도 있습니다. 예를 들어, flag.ctfshow.com은 정보를 숨깁니다.

도메인 이름 확인 기록을 사용하는 웹사이트: 도메인 이름 확인 기록 온라인 쿼리 도구: Nslookup은 실제 도메인 이름 확인 기록을 감지합니다.

txt 레코드를 보고 플래그를 얻을 수 있습니다.

웹12

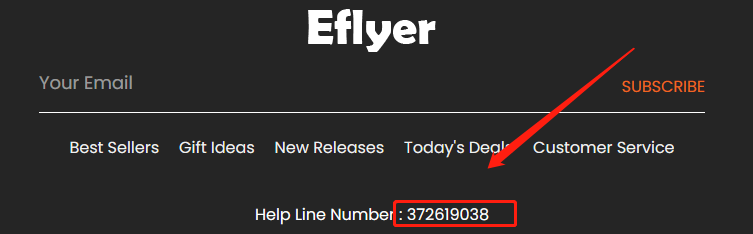

때때로 웹사이트의 공개 정보는 관리자가 일반적으로 사용하는 비밀번호입니다.

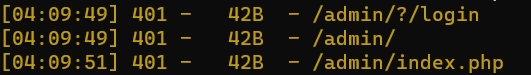

환경 진입 후 dirsearch를 이용하여 스캔 (왜 1초에 1개의 파일만 스캔하는지 모르겠는데 찾기도 어렵네요)

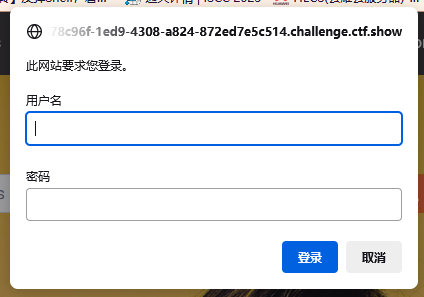

/admin에 액세스하고 계정과 비밀번호를 묻는 메시지를 표시하지만 사용자 이름과 비밀번호는 필수입니다.

계좌번호는 이며 admin, 비밀번호는 제목에 기재된 홈페이지 공개정보에 따릅니다.372619038

로그인 후 플래그 받기

웹13

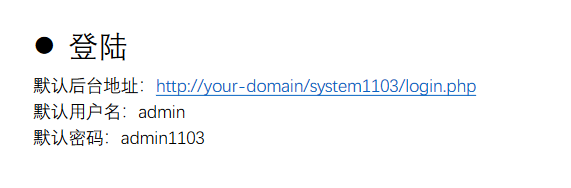

기술 문서에는 민감한 정보를 포함하지 말고, 프로덕션 환경에 배포한 후에는 기본 비밀번호를 즉시 변경하세요.

먼저 dirsearch로 검색했지만 유용한 내용을 찾지 못했습니다.

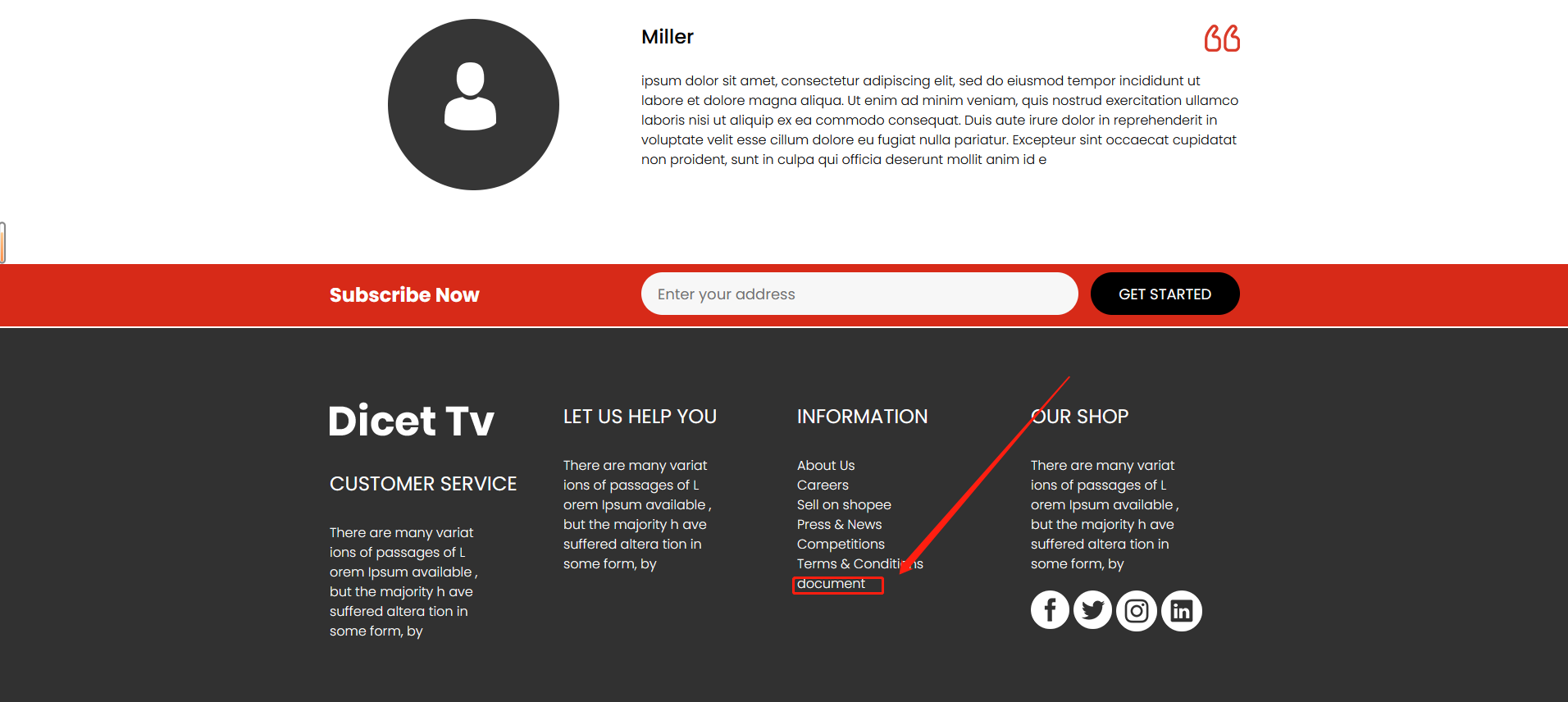

웹사이트를 아래로 스크롤하여 확인 document하고 클릭하세요.

문서를 아래로 밀어주세요

방문 /system1103/login.php, 사용자 로 이동하여 비밀번호 로 로그인에 성공한 후 플래그를 받으십시오 admin.admin1103

웹14

때로는 중요한(편집기) 정보가 소스 코드에서 실수로 유출될 수 있으며 기본 구성으로 인해 사람이 죽을 수도 있습니다.

이전 규칙은 먼저 dirsearch로 검색하는 것입니다.

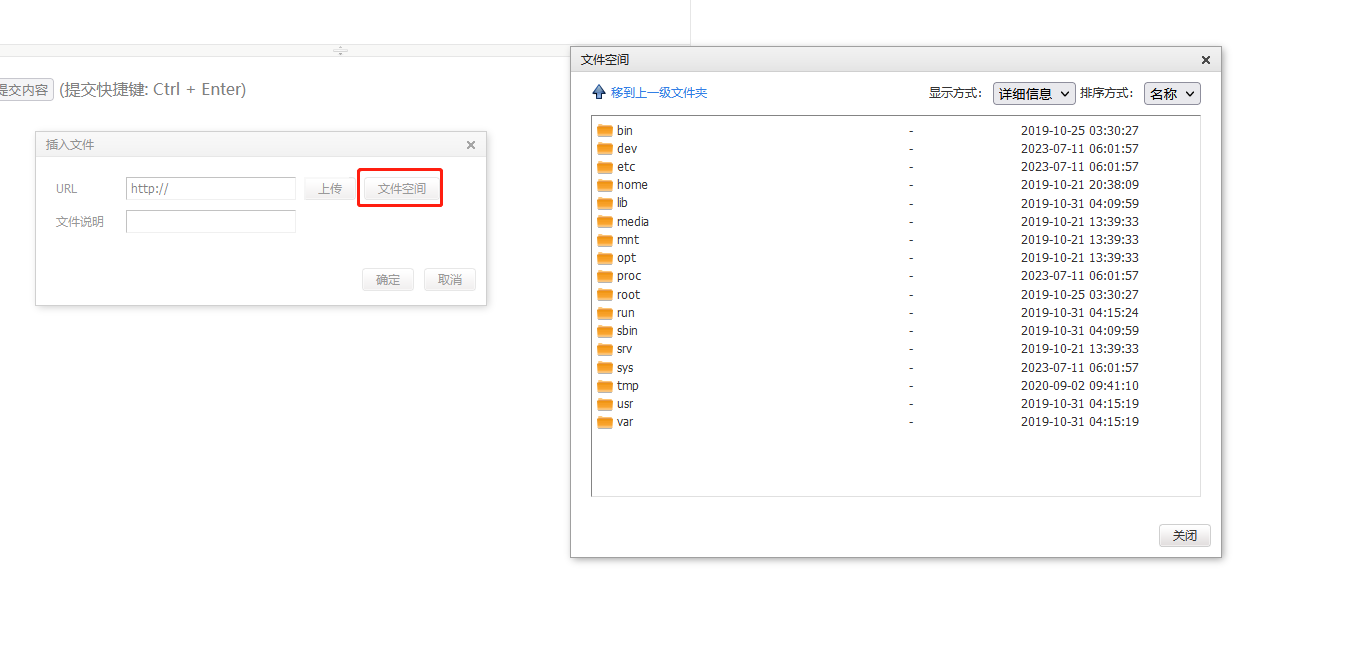

스캔하여 editor방문하고 편집 인터페이스에 접속한 후 이 두 버튼을 클릭할 수 있습니다.

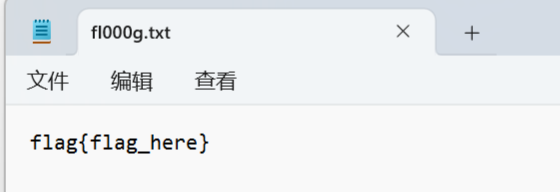

플래그는 파일 공간을 통해 찾을 수 있으며,var->www->html->nothinghere->fl000g.txt

파일에 액세스하기 위한 페이로드 구성

http://8c753168-a6de-4c82-9253-4b8580dc83e2.challenge.ctf.show/nothinghere/fl000g.txt

웹15

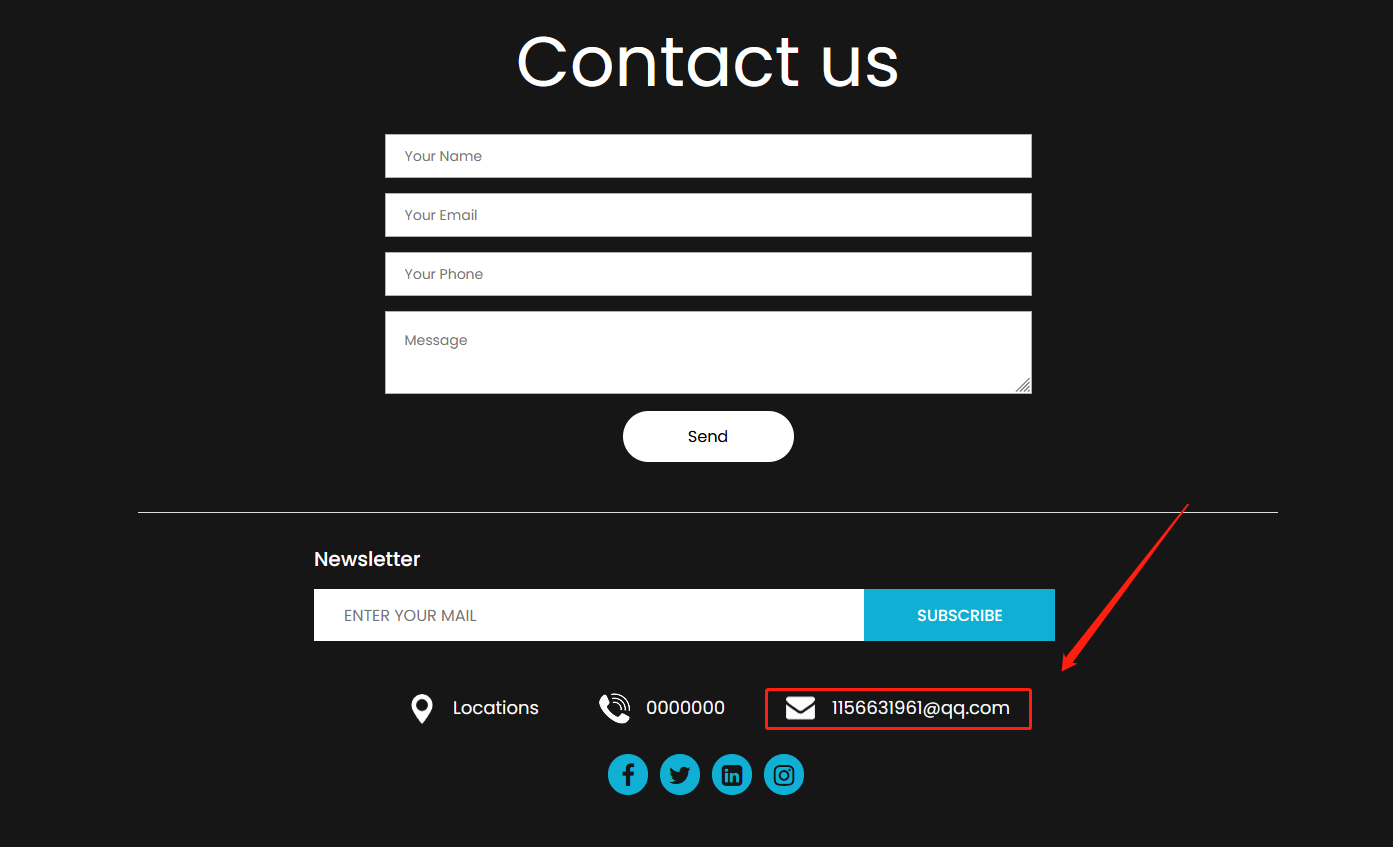

이메일 주소 등 공개된 정보는 정보 유출을 야기할 수 있으며 심각한 결과를 초래할 수 있습니다.

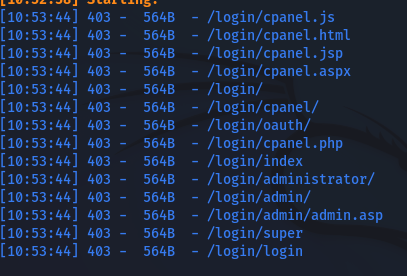

dirsearch로 경로를 스캔하고 /admin방문하여 비밀번호를 잊어버렸습니다.

그의 도시를 알고 싶다면 웹사이트 하단으로 스크롤하면 QQ 메일함이 있습니다. QQ는 이 QQ 번호를 추가합니다.

처음엔 이메일 확인인줄 알았어, 순진한 광대

친구 추가 在西安,

Xi'an을 입력하면 비밀번호가 재설정됩니다.

로그인, 계정 번호 admin, 비밀번호는 admin7789, 플래그 가져오기

웹16

테스트 프로브의 경우, 사용 후 즉시 삭제해야 하며, 이로 인해 정보 유출이 발생할 수 있습니다.

Dirsearch는 아무것도 검색할 수 없으며 패킷 캡처도 아무것도 찾을 수 없습니다.

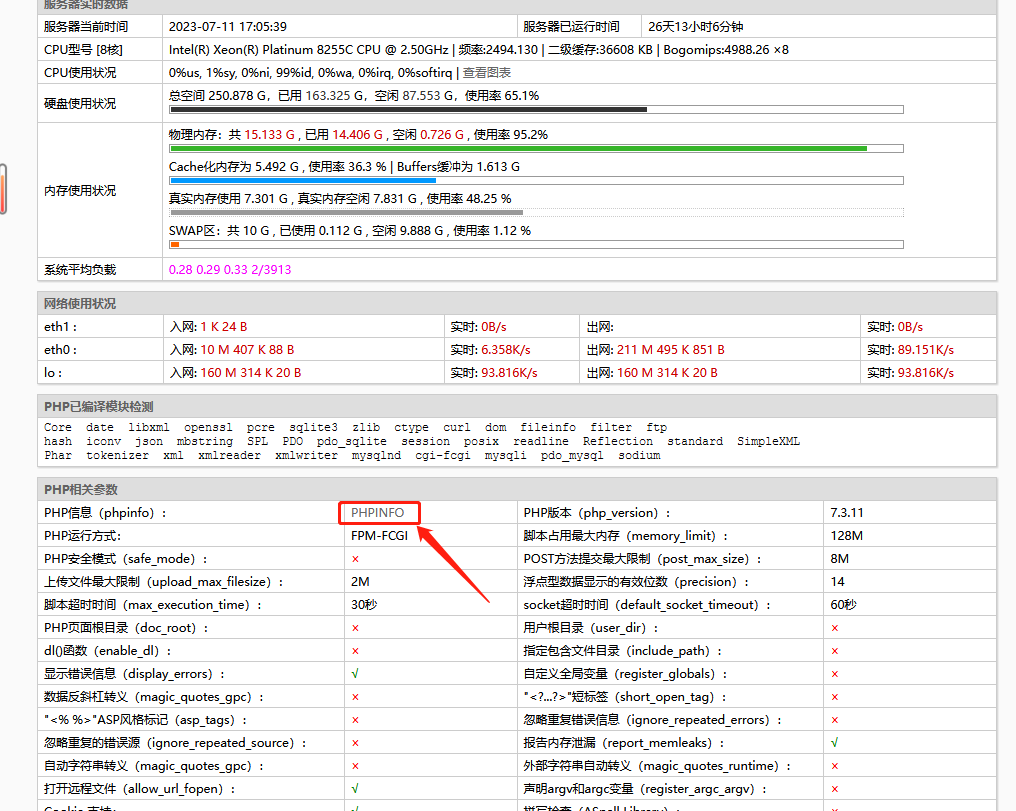

힌트는 이것이 이고 探针프로브의 기본 파일이 tz.php이에 액세스하는 것임을 보여줍니다.

여기에서 phpinfo를 볼 수 있습니다

웹17

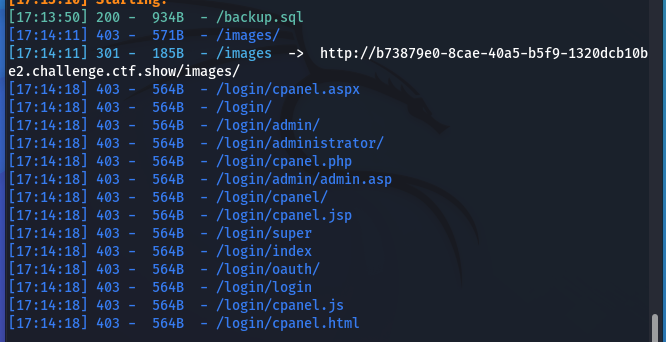

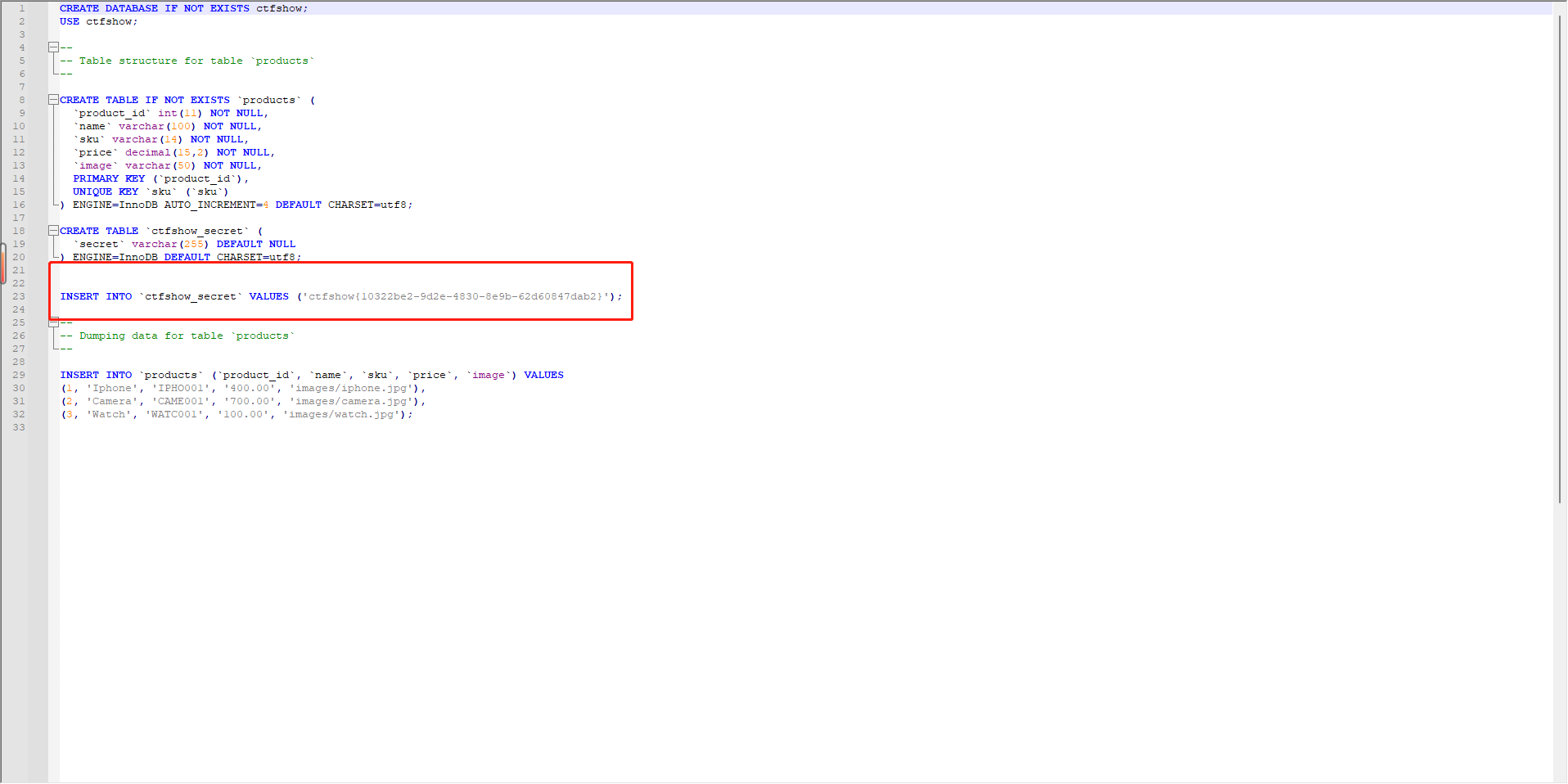

백업 SQL 파일로 인해 민감한 정보가 노출될 수 있음

스캔한 디렉터리backup.sql

파일이 다운로드되고, 파일을 열고 플래그를 얻습니다.

웹18

불안해하지 말고 쉬어라 쉬어라 101점 플레이해서 깃발을 줘

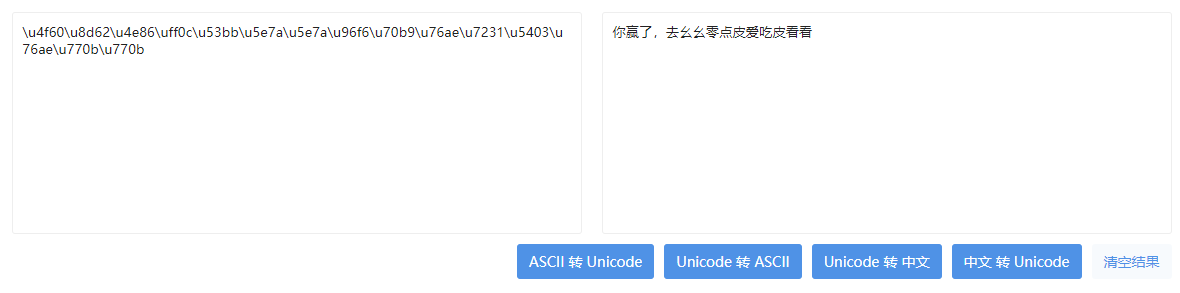

f12 소스 코드 보기

이것이 암호화라는 것을 알 수 있습니다 unicode. 해독하십시오.

110.php깃발을 얻기 위한 접근

웹19

프런트 엔드에 열쇠나 이와 유사한 것을 넣지 마십시오.

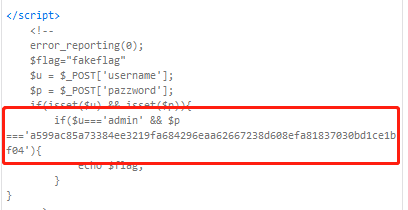

f12 소스 코드 보기 및 키 찾기

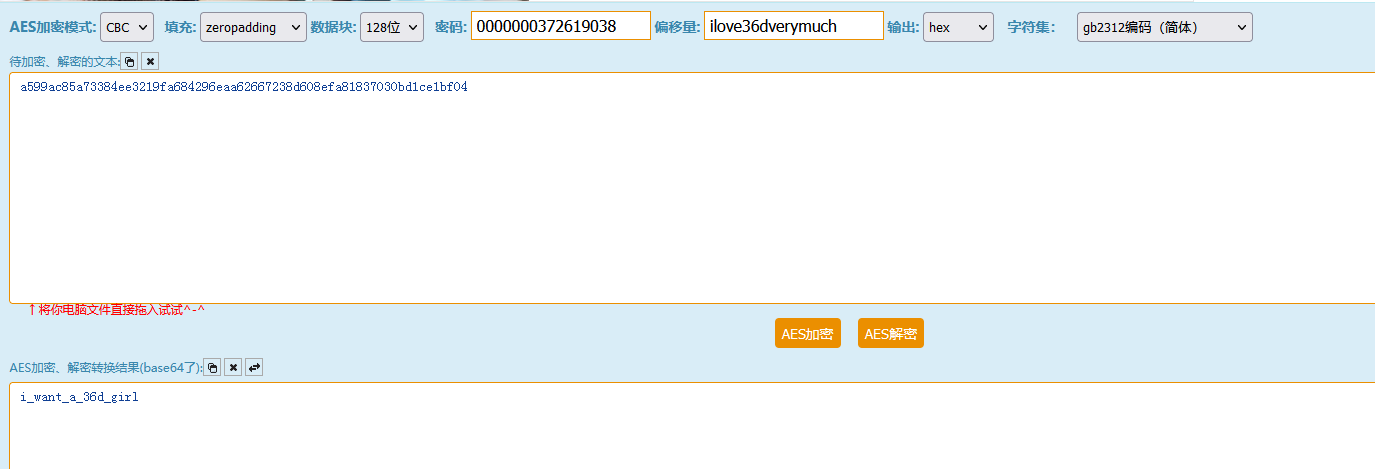

admin암호화하려면 사용자 이름과 비밀번호가 필요합니다 a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04. 그런 다음 암호화된 코드를 살펴보세요.

코드를 통해 우리는 다음을 알 수 있습니다.AES加密

암호를 해독하려면 코드에 모두 제공되는 AES 加密模式, 填充, 密码, 偏移量, 가 필요합니다.输出

key=0000000372619038비밀번호, iv = ilove36dverymuch오프셋, 16位字符串출력, CBC패턴, ZeroPadding패딩, 온라인 암호 해독을 알려줍니다.

비밀번호는 i_want_a_36d_girl(정말로 그럴 수 있나요), 계좌 번호 admin, 로그인하고 플래그를 받으세요

웹20

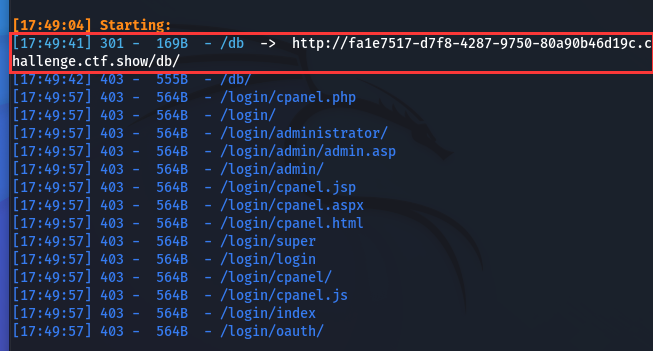

dirsearch는 아무것도 스캔하지 않았고 burp도 아무것도 잡을 수 없었습니다.

하지만 이 디렉터리를 스캔해도 아무것도 없습니다.다른 디렉터리에도 아무것도 없다는 의미는 아닙니다.스캔 결과를 보면 다른 /db/디렉터리가 있음을 알 수 있습니다.

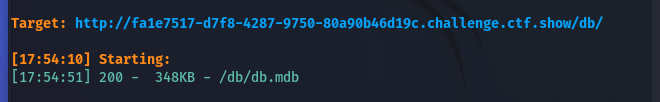

/db/디렉토리를 스캔 하고 /dn.mdb파일을 확인하세요

방문하시면 db.mdb파일이 다운로드 되며, 파일을 연 후 ctrl+f로 flag를 검색해 주세요.